应急响应的过程

目的:分析攻击时间、攻击操作、攻击结果、安全修复等并给出合理的解决方案。

保护阶段:直接断网,保护现场,看是否能够恢复数据;

分析阶段:对入侵过程进行分析,常见的方法为指纹库搜索、日志时间分析、后门追查分析、漏洞检查分析等;

复现阶段:还原攻击过程,模拟攻击者入侵思路,关注攻击者在系统中应用的漏洞、手法;

修复阶段:分析原因之后,修补相关系统、应用漏洞,如果存在后门或者弱口令,即使清楚并整改;

建议阶段:对攻击者利用的漏洞进行修补,加强系统安全同时提高安全意识;

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

下载下来我们用vmware17打开,这里的VMware是要17.5以上的,不然会打不开

首先打开靶机

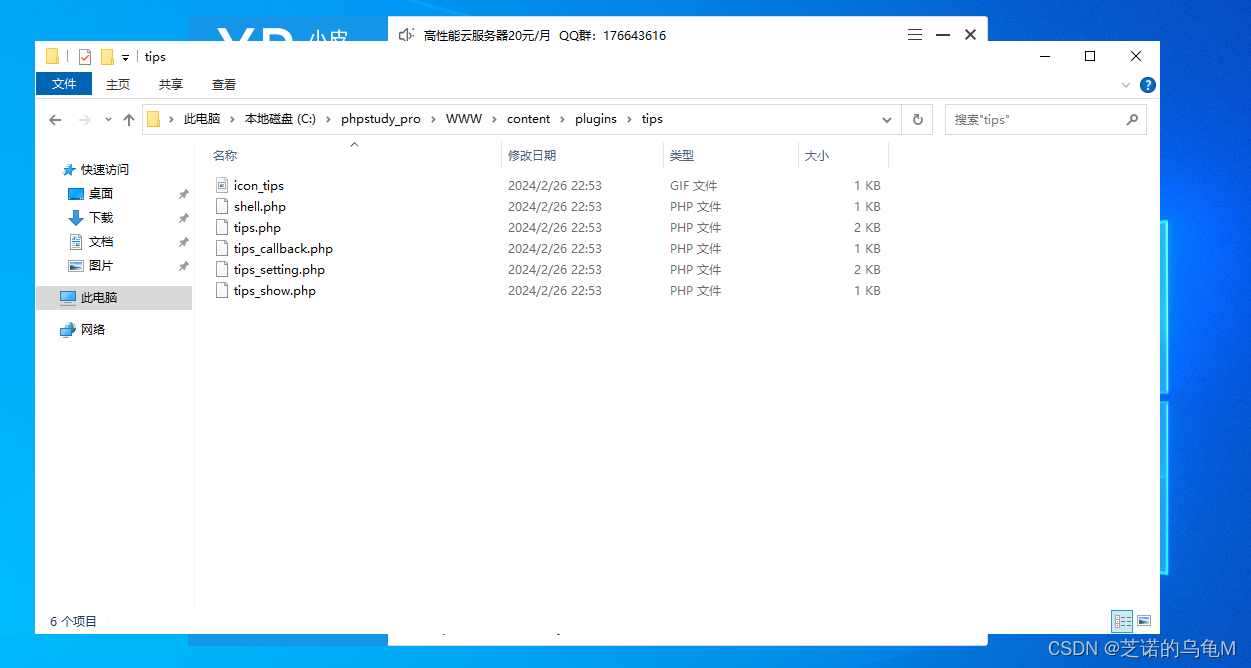

发现桌面有phpstudy应用,我们开启一下,打开网站的根目录

或者我们也可以用,后门查杀工具也是可以的,火绒也是可以的

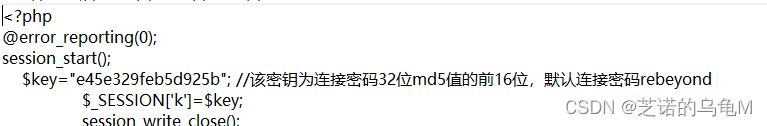

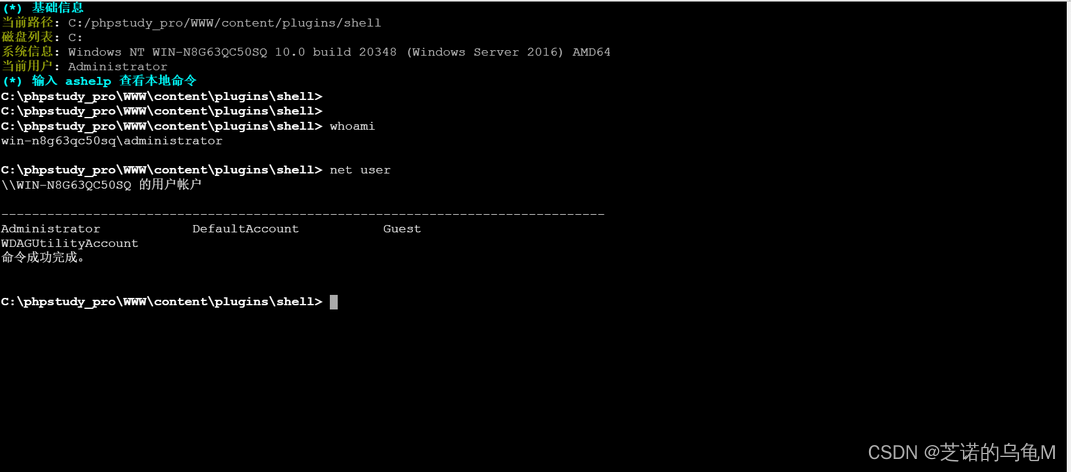

打开后门文件发现后门密码

默认密码:rebeyond

到这里就结束了

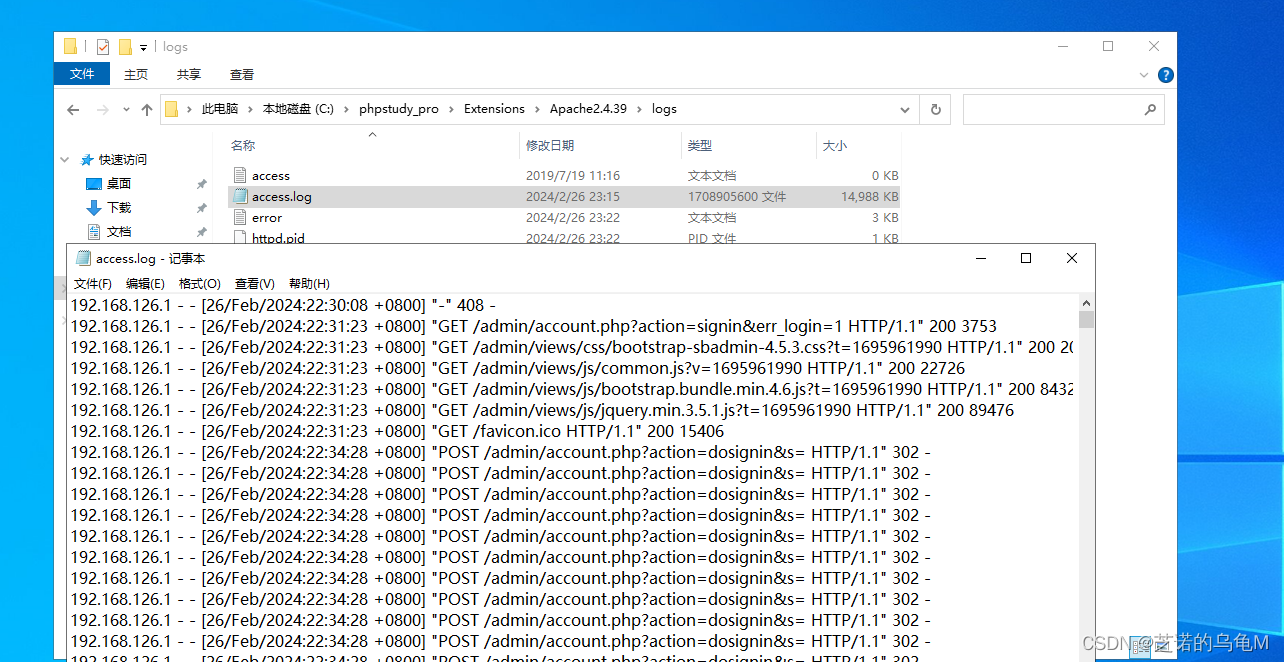

我们也可以看一下日志文件,只有apache有日志

通过分析日志文件,发现有一个IP地址发起的post请求较多

攻击者的ip地址就是192.168.126.1

这里是第二问

先访问看看这个IP地址,没有什么发现

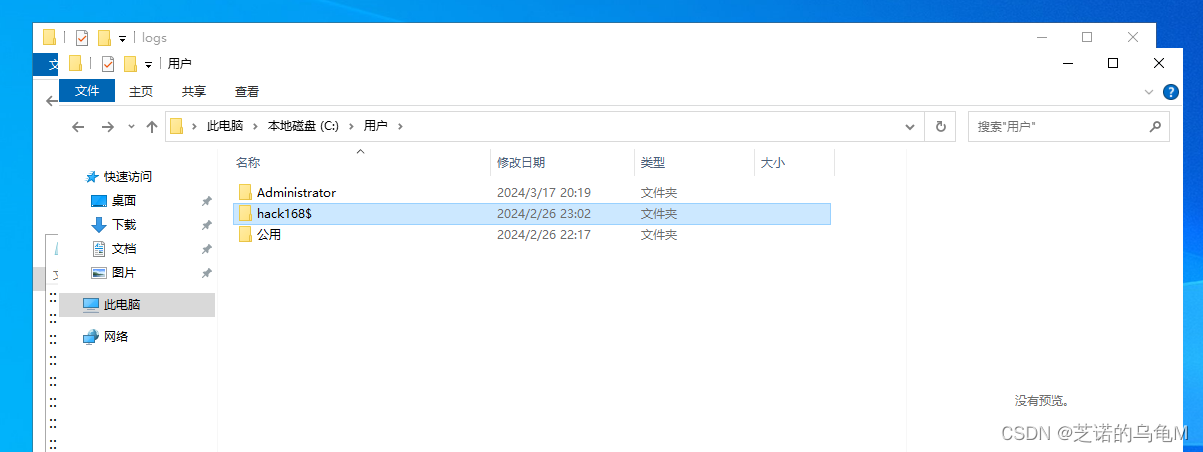

看一下有没有其他用户

多了一个

这里是第三问

两个地方都会发现有一个隐藏的账户

可以看看这个账户里面有什么东西

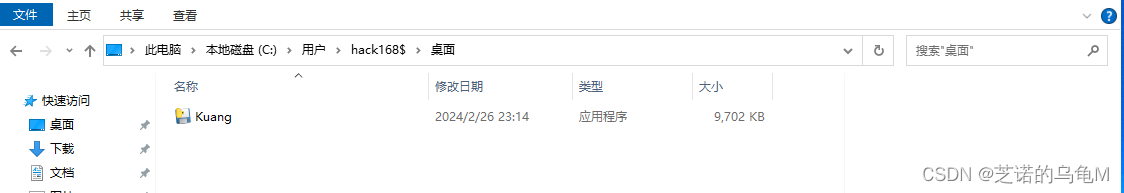

在桌面上发现一个应用程序

后面可以用反编译的软件看一下,后面的需要等待一下

第四问还没有出来

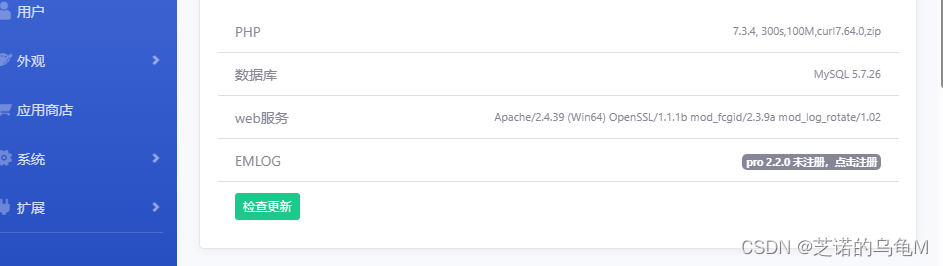

我们用小皮打开他的网站看看

可以看到是emlog cms,一搜就能搜出历史漏洞,我们参照攻击者的思路去入侵

首先进入登陆页面,采用爆破,爆破出账户和密码

admin/123456

登录成功以后我们就可以看到版本

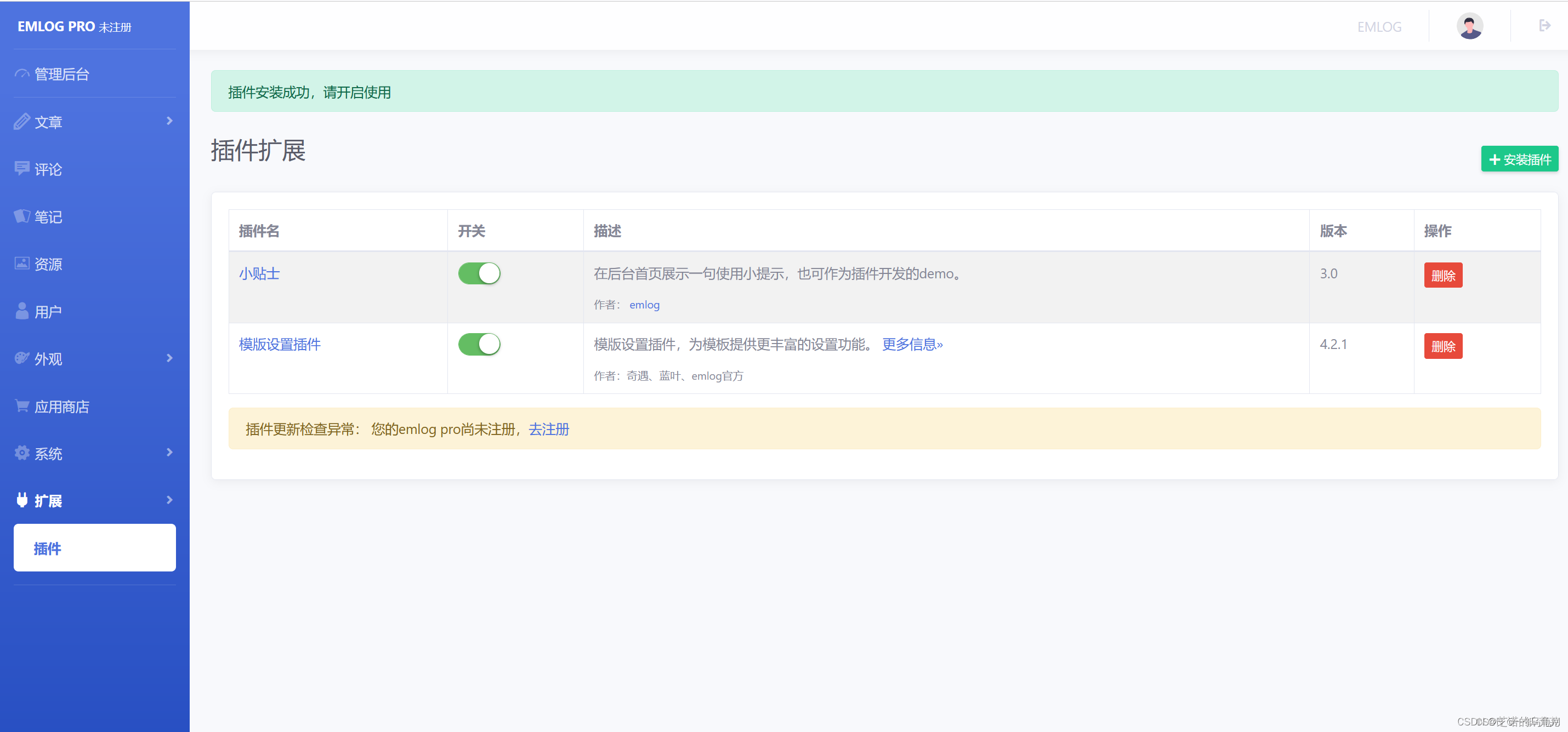

找到文件上传的地点

/admin/plugin.php

emlogpro文件上传漏洞代码审计(CVE-2023-44974)(CVE-2023-44973)- Track 知识社区 - 掌控安全在线教育 - Powered by 掌控者 网上的方法

只能上传zip文件的格式

如果zip文件是1.zip,那么里面就要是1.php文件,这样才能上传成功

蚁剑连接成功后执行命令

3192

3192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?