现如今信息技术发展如此之快,信息安全就显得尤为重要。本次主要研究一下数据安全。

影响数据安全的因素:

(1)内部因素。可采用多种技术对数据加密,并制定相应的数据安全机制,建立安全存储体系,包括容量、容错数据保护和数据备份等;建立事故应急计划和容灾措施;制定数据安全管理规范。

(2)外部因素。可将数据分成不同的密级,规定外部使用人员的权限;设置身份证、密码等多种认证。设置防火墙,建立入侵检测等等。

加密技术是保证数据安全的常用方法,对数据进行加密和解密操作。

基本概念:

数据加密:对原来为明文(能够看得懂)的文件或数据按某种特殊的算法进行处理,使其成为不可读的一段代码,通常称为”密文”,使得未授权的用户即使获得了已加密的信息但因不知解密的方法,仍然无法了解信息的内容,只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。

数据解密:数据加密的逆过程,即将该编码信息转化为其原来数据的过程。

密钥:密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的参数。密钥分为对称密钥与非对称密钥。

公钥:公钥(Public Key)与私钥(Private Key)是通过一种算法得到的一个密钥对(即一个公钥和一个私钥),公钥是密钥对外公开的部分,私钥则是非公开的部分。公钥通常用于加密会话密钥,验证数字签名,或加密可以用响应的私钥解密的数据。(一把公开的钥匙,可公开发行配送,只要有要求即取得。)

私钥:私钥加密算法使用单个私钥来加密和解密数据。由于具有密钥的任意一方都可以使用该密钥解密数据,因此必须保护密钥不被未经授权的代理得到。私钥加密又称为对称加密,因为同一密钥既用于加密又用于解密。私钥加密算法非常快(与公钥算法相比),特别适用于对较大的数据流执行加密转换。(一把私有的钥匙,仅有用户才拥有。)

密钥对:通过这种算法得到的密钥对能保证在世界范围内是唯一的。使用这个密钥对的时候,如果用其中一个密钥加密一段数据,必须用另一个密钥解密。比如用公钥加密数据就必须用私钥解密,如果用私钥加密也必须用公钥解密,否则解密将不会成功。例如,假设一个送信者A需要传送一个信息给一个收信者B,而信息的秘密性是必要的, 送信者A以收信者B的公钥来加密,而仅有收信者B的私钥能够对此信息解密。公开的钥匙密码学是非常适合于提供认证,完整和不能否认的服务, 所有的这些服务即是我们所知的数字签名。

数字签名:数字签名(又称公钥数字签名、电子签章)是一种类似写在纸上的普通的物理签名,但是使用了公钥加密领域的技术实现,用于鉴别数字信息的方法。一套数字签名通常定义两种互补的运算,一个用于签名,另一个用于验证。只有信息的发送者才能产生的别人无法伪造的一段数字串,这段数字串同时也是对信息的发送者发送信息真实性的一个有效证明。简单地说,所谓数字签名就是附加在数据单元上的一些数据,或是对数据单元所作的密码变换。这种数据或变换允许数据单元的接收者用以确认数据单元的来源和数据单元的完整性并保护数据,防止被人(例如接收者)进行伪造。

数字签名技术:是将摘要信息用发送者A的私钥加密,与原文一起传送给接收者B。接收者B只有用发送者A的公钥才能解密被加密的摘要信息,然后用HASH函数对收到的原文产生一个摘要信息,与解密的摘要信息对比。如果相同,则说明收到的信息是完整的,在传输过程中没有被修改,否则说明信息被修改过,因此数字签名能够验证信息的完整性。

CA认证:电子商务认证授权机构(CA, Certificate Authority),也称为电子商务认证中心,是负责发放和管理数字证书的权威机构,并作为电子商务交易中受信任的第三方,承担公钥体系中公钥的合法性检验的责任。CA 也拥有一个证书(内含公钥)和私钥。网上的公众用户通过验证 CA 的签字从而信任 CA ,任何人都可以得到 CA 的证书(含公钥),用以验证它所签发的证书。

CA简单原理说明:如果用户想得到一份属于自己的证书,他应先向 CA 提出申请。在 CA 判明申请者的身份后,便为他分配一个公钥,并且 CA 将该公钥与申请者的身份信息绑在一起,并为之签字后,便形成证书发给申请者。如果一个用户想鉴别另一个证书的真伪,他就用 CA 的公钥对那个证书上的签字进行验证,一旦验证通过,该证书就被认为是有效的。

数字签名是个加密的过程,数字签名验证是个解密的过程。

应用举例:

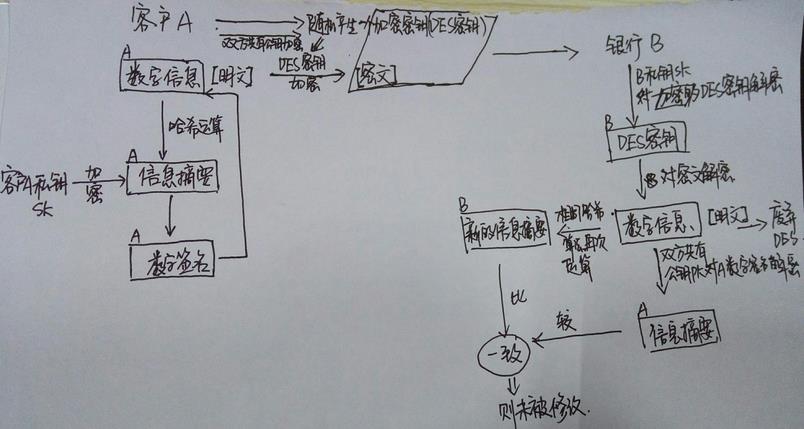

现在假设客户A向银行B传送数字信息,为了保证信息传送的真实性、完整性和不可否认性,需要对要传送的信息进行数字加密和数字签名,其传送过程如下:

基本原理解释:

(1)客户A准备好要传送的数字信息(明文)。(准备明文)

(2)客户A对数字信息进行哈希(hash)运算,得到一个信息摘要。(准备摘要)

(3)客户A用自己的私钥(SK)对信息摘要进行加密得到客户A的数字签名,并将其附在数字信息上。(用私钥对数字信息进行数字签名)

(4)客户A随机产生一个加密密钥(DES密钥),并用此密钥对要发送的信息进行加密,形成密文。 (生成密文)

(5)客户A用双方共有的公钥(PK)对刚才随机产生的加密密钥进行加密,将加密后的DES密钥连同密文一起传送给乙。(用公钥对DES密钥进行加密)

(6)银行B收到客户A传送过来的密文和加过密的DES密钥,先用自己的私钥(SK)对加密的DES密钥进行解密,得到DES密钥。(用私钥对DES密钥解密)

(7)银行B然后用DES密钥对收到的密文进行解密,得到明文的数字信息,然后将DES密钥抛弃(即DES密钥作废)。(解密文)

(8)银行B用双方共有的公钥(PK)对客户A的数字签名进行解密,得到信息摘要。银行B用相同的hash算法对收到的明文再进行一次hash运算,得到一个新的信息摘要。

(用公钥解密数字签名)

(9)银行B将收到的信息摘要和新产生的信息摘要进行比较,如果一致,说明收到的信息没有被修改过。(对比信息摘要和信息)

其他例子:

http://blog.csdn.net/21aspnet/article/details/7249401

http://baike.baidu.com/view/7626.htm

568

568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?