宽字节注入是利用了编码中使用的是Ascii编码,而MySql使用了GBK编码,导致的注入漏洞

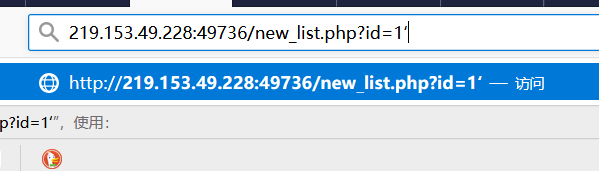

单独注入一个单引号:

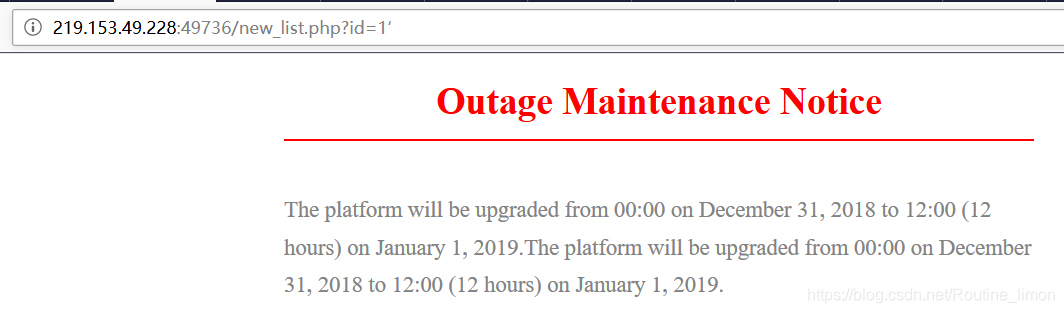

没有任何反应:

代表了无法注入,主要原因是mysql中的addslashes函数,起作用是:,让’变成’,让引号变得不再是“单引号”,只是一撇而已。一般绕过方式就是,想办法处理’前面的\:

代表了无法注入,主要原因是mysql中的addslashes函数,起作用是:,让’变成’,让引号变得不再是“单引号”,只是一撇而已。一般绕过方式就是,想办法处理’前面的\:

1.想办法给\前面再加一个\(或单数个即可),变成\’,这样\被转义了,'逃出了限制

2.想办法把\弄没有。

我们这里的宽字节注入是利用mysql的一个特性,mysql在使用GBK编码的时候,会认为两个字符是一个汉字(前一个ascii码要大于128,才到汉字的范围。

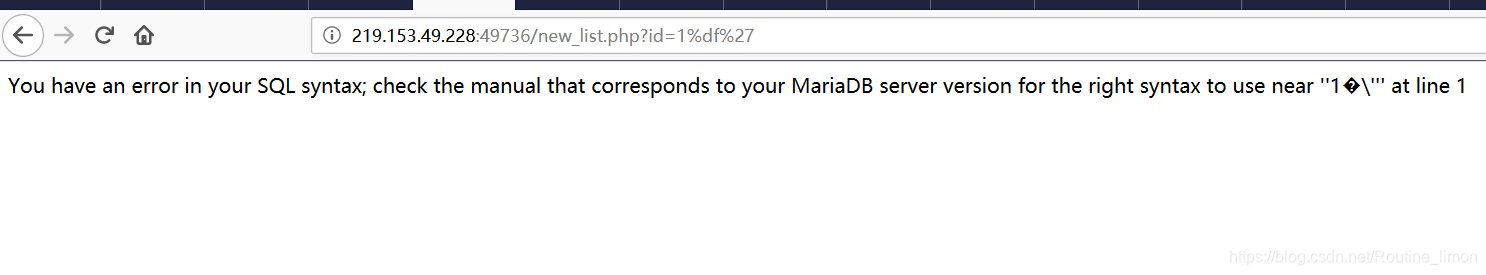

输入%df’ 试试:

为什么从刚才到现在,只是在’也就是%27前面加了一个%df就报错了?而且从图中可以看到,报错的原因就是多了一个单引号,而单引号前面的反斜杠不见了。

为什么从刚才到现在,只是在’也就是%27前面加了一个%df就报错了?而且从图中可以看到,报错的原因就是多了一个单引号,而单引号前面的反斜杠不见了。

这就是mysql的特性,因为gbk是多字节编码,他认为两个字节代表一个汉字,所以%df和后面的\也就是%5c变成了一个汉字“運”,而’逃逸了出来。

明白了这个特性之后,就可以进行宽字节注入:

例如:?id=1%df’ order by 5%23 其中%23是为匹配本来属于sql语句的剩余的单引号

后续步骤与前几文章大同小异。不再重复。

提示:输入表名或库名时,需要将之转为16进制表达。

487

487

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?