目录

信息泄露

目录遍历

遍历每一个文件夹,找到flag.txt,复制内容提交

PHPINFO

打开页面,从信息中寻找flag。

备份文件下载

网站源码

尝试各种组合,最后发现在网站后添加www.zip后成功下载压缩文件

将解压后的文件名放在url后,即可出现flag

![]()

bak文件

下载index.php.bak打开即可看到flag

vim缓存

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

当你打开一个文件,vi编辑器就会生成这么一个.swp文件防止出现意外情况(类似微软word的缓存文件机制),如果正常退出那么这个swp文件将会自动删除。

当你强行关闭vi或者SSH连接时,比如电源断了或者使用了Ctrl+ZZ,vi自动生成一个.swp文件,下次你再编辑时,就会出现一些提示。

所以在url后面直接添加** .index.php.swp**下载即得flag

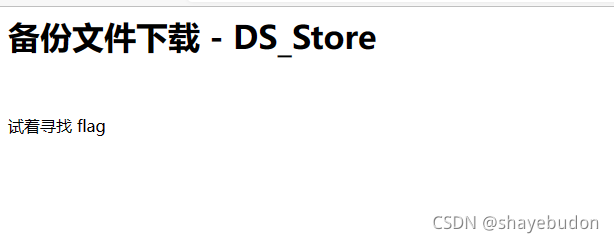

.Ds_store

.DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

同上文件形式,直接url后面添加访问** .DS_Store**可下载文件,打开后得到一个文件名,在url访问即可得到flag

Git泄露

Log

首先使用dirsearch扫描网站,可以看到有git泄露

之后使用GitHack下载Git源码

成功后,进入该目录,Git log可以让我们查看提交commit history,后面可以加参数;

使用git log 执行 git log 查看git的历史记录

我门所在的是remove flag

但是我们需要回到add flag

git show

第一种执行 git show

第二种 执行回滚命令 git diff <commit>

第三种 git diff <commit>

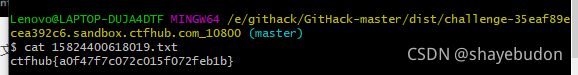

Stash

先试用dirsearch扫描网站,发现有git泄露,之后使用GitHack下载Git源码

成功后,进入该目录,Git log可以让我们查看提交commit history,后面可以加参数;

使用git log 执行 git log 查看git的历史记录

git stash # git stash命令会将仓库中的修改保存,建立一条stash信息,默认的说明信息是最后一次提交的节点号和提交说明。

git stash save #‘说明信息’与1的效果一样,说明信息是指定的内容,更加利于了解stash的内容。

git stash list #列出当前仓库下所有的stash条目,每一条stash用stash@{n}标识。

git stash pop [stash] # 将stash的内容弹出,默认弹出最上面的那条,即stash@{0}。此外还可以在pop后加stash@{n}来指定要弹出的stash条目。

git stash drop [stash] #丢弃stash条目,默认丢弃最上面的那条,即stash@{0},此外还可以在drop后加stash@{n}来指定要丢弃的stash条目。

git stash clear #清除所有的stash条目。

git show stash@{n} #当有多条记录并且过了一段时间忘记stash内容时通过该命令可以查看stash的具体内容

发现一个.txt文件,使用cat 查看 即可获得flag

Index

与上面相同

SVN泄露

HG泄露

密码口令

弱口令

对登录界面进行抓包

发送到inteuder

add 可以一个个添加我们想到的密码

进行爆破

破解结果为123456

登录后出现flag

默认口令

网上查找该产品的默认用户名和密码

(admin:+-ccccc、eyougw:admin@(eyou)、eyouuser:eyou_admin

eyougw admin@(eyou)可登录

SQL注入

整型注入

输入1,回显位置有两个,可以猜测有两行

1 order by 2

1order by 3

可以确定为两行

数据库,用户名

表名

字段名

字段值

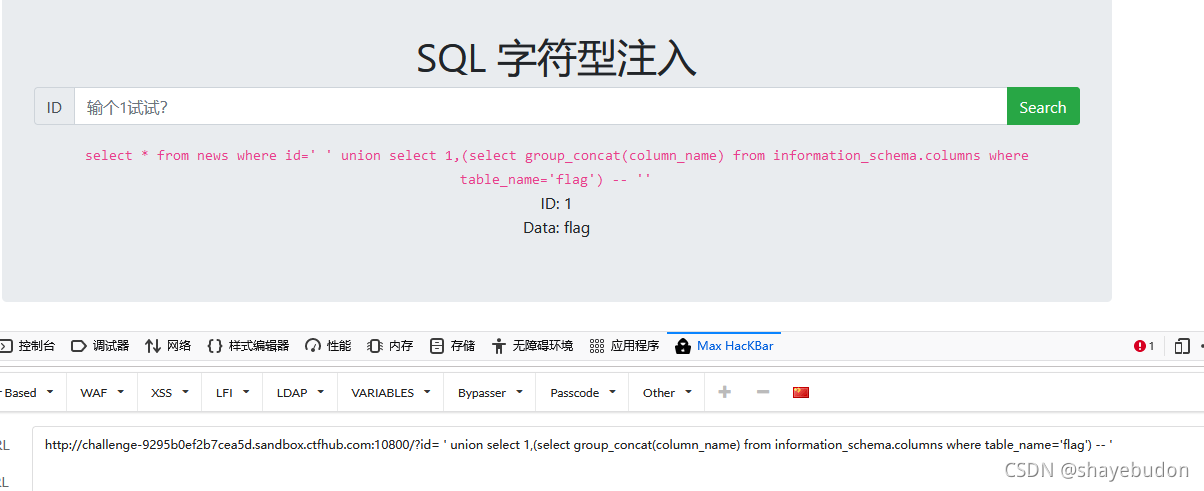

字符型注入

输入?id=1

回显位置有两个且有单引号

输入id=1' order by 2 -- '

表名

表名

字段名

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?