![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

一、背景

CVE-2021-34527是发生在windows打印服务中的漏洞,攻击者可以利用该漏洞使用低权限用户加载恶意DLL,实现远程代码执行。该漏洞于6月29日以0day的形式被披露[1],被称为PrintNightmare,直到7月6号,微软才推出相应的紧急补丁[2]。此外,该漏洞和微软六月份修复的CVE-2021-1675漏洞十分类似,都是通过加载DLL的方式实现代码执行。

二、CVE-2021-1675分析

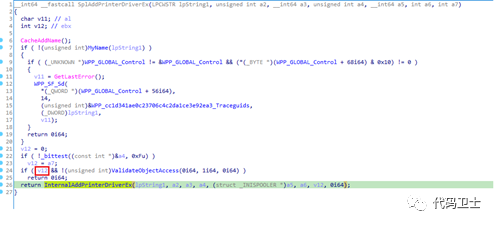

该漏洞发生在 AddPrinterDriverEx函数,它一共有三个参数,其中第三个参数是flag,该flag有一个特殊的值并未在官方文档中出现:APD_INSTALL_WARNED_DRIVER = 0x00008000。根据图 1中的代码逻辑,在调用InternalAddPrinterDriverEx之前,会通过bittest对flag的第0xf位进行校验。如果该值为1的话,则v12的值仍然为0,可以绕过24行中对Access的检查,成功调用InternalAddPrinterDriverEx。

图1. APD_INSTALL_WARNED_DRIVER通过权限校验

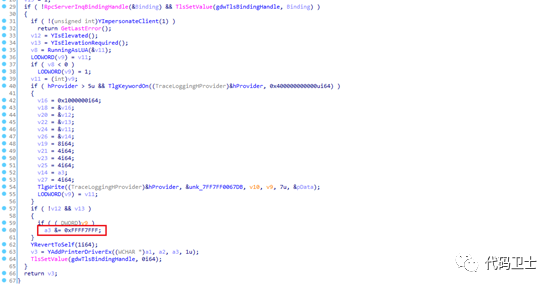

微软在6月8日修复了该漏洞,具体是在AddPrinterDriverEx中加入了对权限的校验,重点在于YIsElevated、YIsElevationRequered和RunningAsLUA三个函数,当v12==0、v13==1并且v9==1时,flag中的0x8000会通过&操作被去掉,导致后续调用到SplAddPrinterDriverEx时权限验证失败,阻止了漏洞发生。

图 2. CVE-2021-1675漏洞补丁

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3831

3831

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?