![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

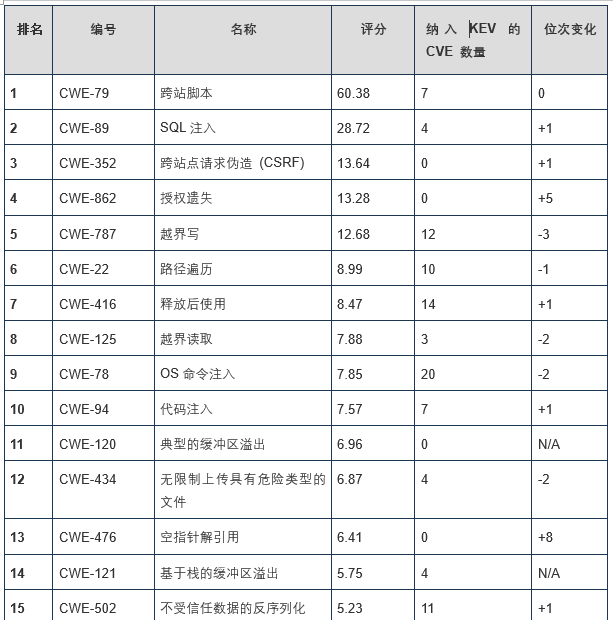

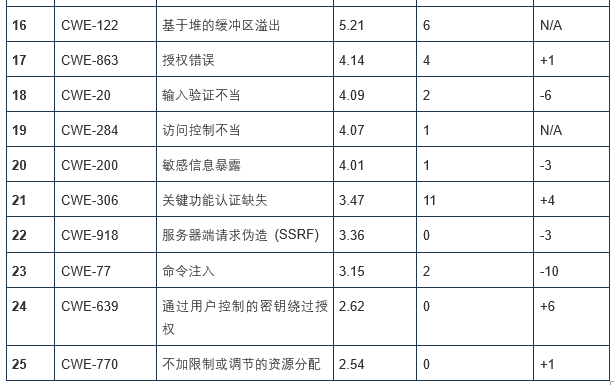

MITRE 根据2024年6月至2025年6月期间披露的3.9万多个漏洞,发布了25个最危险的软件弱点。

该榜单与为CWE 计划提供资助的美国国土安全系统工程和开发研究所 (HSSEDI) 和网络安全和基础设施安全局 (CISA) 协同发布。

软件弱点可能是软件代码、实现、架构或设计中出现的缺陷、问题、漏洞或错误,可被攻击者滥用于攻陷运行易受攻击软件的系统。成功利用这些弱点可导致威胁人员获得对受陷设备的控制权限并触发拒绝服务攻击或访问敏感数据。

为创建该榜单,MITRE 分析了在2024年6月1日至2025年6月1日期间报送的39080个CVE漏洞,并根据严重性和频率对每个漏洞进行了评分。虽然跨站脚本 (CWE-79) 仍然雄踞榜首,但相比去年,排名次序有了很多变化,其中授权缺失 (CWE-862)、空指针解引用 (CWE-476)和关键功能认证缺失 (CWE-306) 是榜单中上升最快的弱点类型。

本榜单中最严重和最普遍的弱点是典型的缓冲溢出 (CWE-120)、基于栈的缓冲溢出 (CWE-121)、基于堆的缓冲溢出 (CWE-122)、访问控制不当 (CWE-284)、通过用户控制的密钥绕过授权 (CWE-639)和无限制或门槛的资源配置 (CWE-770)。

MITRE 表示,“这些弱点易于发现和利用,可发展为可利用的漏洞,导致敌对者完全接管系统、窃取数据或者阻止应用运行。” CISA 提到“该年度榜单发现了用于攻陷系统、窃取数据或破坏服务的最严重的弱点。CISA和MITRE建议组织机构查看该榜单并将其用于完善各自的软件安全策略。”

近年来,CISA 发布多份“设计即安全”警报提醒,告知即使存在多种缓解措施,广泛出现的漏洞仍然位于软件中。其中一些警报提醒是为了应对恶意攻击活动。本周,CISA 建议开发人员和产品团队查看2025年发布的25个最严重的CWE 漏洞榜单以识别关键弱点并采用设计即安全实践,同时要求安全团队将其集成到应用安全测试和漏洞管理流程中。

2025年4月,CISA 还宣布称,经过 MITRE 副总裁 Yosry Barsoum 提醒称CVE和CWE计划的资助即将到期后,美国政府为MITRE的资助延长了11个月,确保关键的CVE计划的可持续性。

开源卫士试用地址:https://oss.qianxin.com/#/login

代码卫士试用地址:https://sast.qianxin.com/#/login

推荐阅读

CISA为CVE计划续期11个月,MITRE 成立CVE基金会防范

原文链接

https://www.bleepingcomputer.com/news/security/mitre-shares-2025s-top-25-most-dangerous-software-weaknesses/

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

1100

1100

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?