【导读】

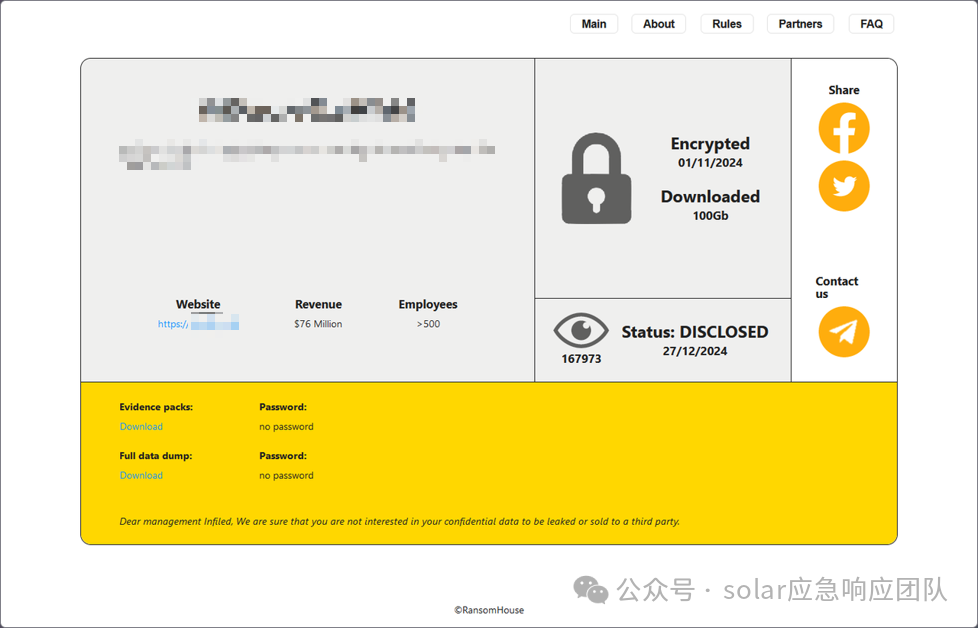

2025年11月14日,一个惯于自我包装的RansomHouse勒索团伙,在其暗网泄露网站上高调宣布,已攻陷意大利纺织业巨头 Fulgar S.p.A.。Fulgar是H&M、阿迪达斯等全球知名品牌的关键纱线供应商。

攻击者声称已加密并下载了该公司的敏感数据,据外媒报道,泄露内容直指其核心财务信息和内部通信记录 。

此次攻击再次凸显了RansomHouse标志性的先窃后锁(即双重勒索)与独特的心理施压策略,对全球制造业及其供应链安全敲响了警钟。

一、 供应链上的新受害者

今天,勒索团伙的暗网名单上又多了一个新的受害者。

Fulgar S.p.A.,一家在聚酰胺纱线和弹性体生产领域处于国际领先地位的意大利公司,年收入约1.4亿美元,拥有超过600名员工。

你可能对这个名字感到陌生,但你衣柜里的H&M或阿迪达斯,其高端面料很可能就源自这家企业 。

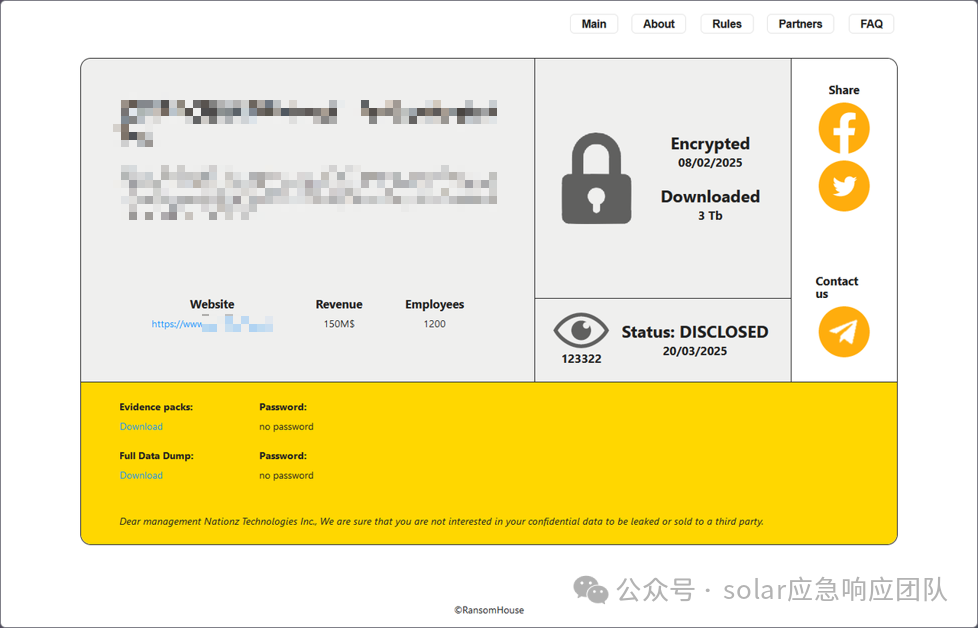

RansomHouse在其泄露页面上(如下图所示),清晰地标记了Encrypted(已加密)和Downloaded(已下载) 。这不仅是一家制造企业的生产系统面临威胁,更是其整个商业网络的心脏数据——客户名单、合同细节、财务报表和内部通信——被公然扒下。

RansomHouse泄露网站上关于Fulgar S.p.A.的截图

这次攻击的杀伤力是双重的:

一是对Fulgar自身的运营造成打击;

二是利用其供应链核心地位,对H&M、阿迪达斯等下游全球品牌造成潜在的连锁反应和信任危机 。

二、 揭秘:打着正义幌子的勒索者

要理解这次攻击的特殊性,我们必须深入了解攻击者:RansomHouse。

-

攻击者:RansomHouse:惯于包装的勒索团伙

RansomHouse绝非等闲之辈。自2021年底出现以来 ,他们就为自己精心打造了一个独特的形象。

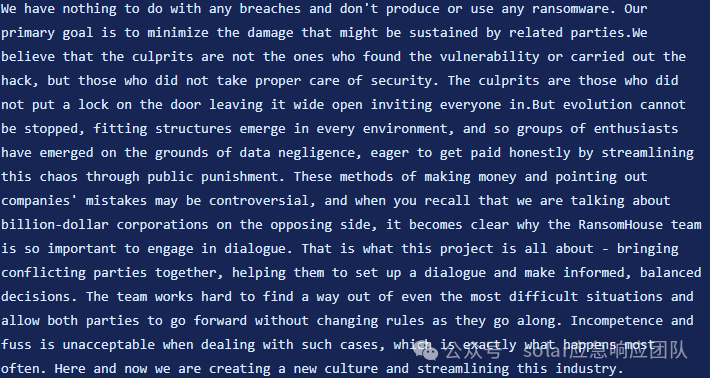

他们不称自己为黑客,而是把自己包装成正义力量 ,声称其攻击行为是为了惩罚那些安全措施松懈的公司 ,是所谓的安全审计 。

RansomHouse的自我宣传

这是一种高明的心理施压战术。其目的就是在谈判过程中,给受害者管理层制造内部分歧,混淆视听,为其勒索活动披上虚假的合法性外衣 。

-

核心战术:数据勒索优先于加密

在这种虚伪的包装之下,是RansomHouse冷酷而高效的双重勒索策略 。

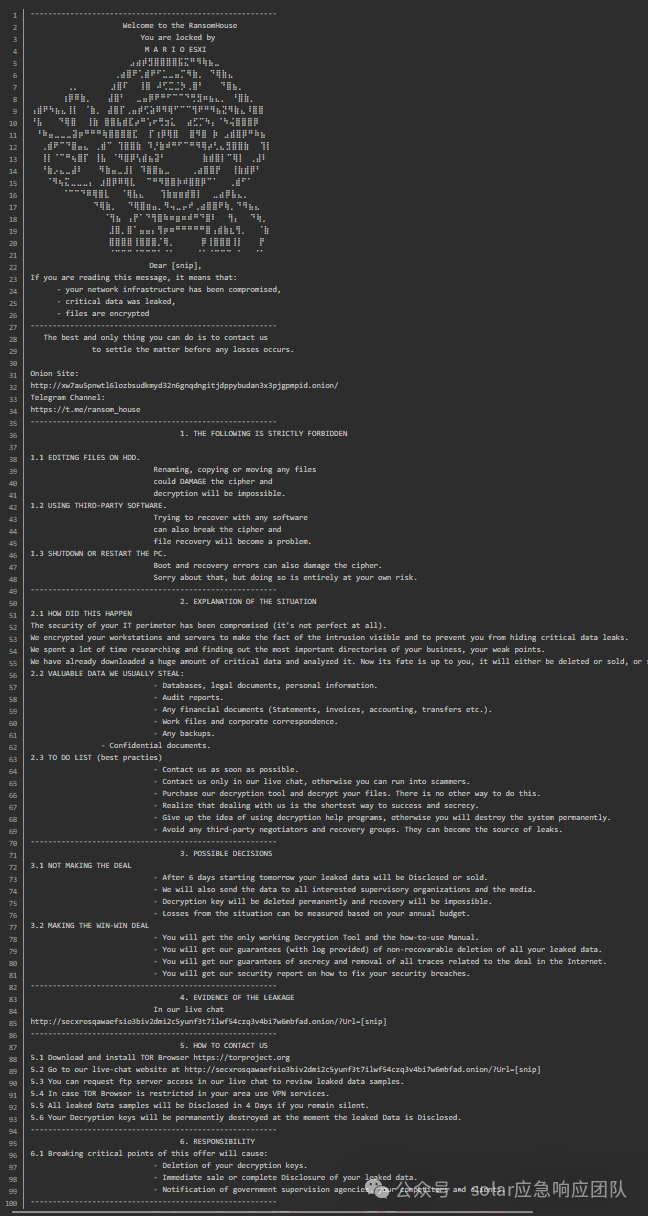

与其他团伙不同,RansomHouse的战略核心是数据窃取 。他们虽然也保留了加密能力(其加密器通常基于泄露的Babuk源代码变种而来,如Mario ESXi和White Rabbit ),但他们更清楚,在今天,数据的价值远高于系统本身。

RansomHouse勒索信

他们会花费大量时间在受害者网络中潜伏,利用各种漏洞(如VPN、ESXi )或钓鱼邮件 撕开缺口,然后利用合法工具(如7zip )将核心数据打包,通过内容分发网络(CDN) 或云存储(如MEGA )等看似正常的渠道悄悄转移出去。

直到数据落袋为安,他们才会亮出底牌,开始这场伪装过的勒索谈判。

三、 为什么这次攻击值得我们高度警惕?

Fulgar的事件不是一个孤立的案例,它揭示了几个严峻的行业趋势。

1.威胁已进化:数据窃取的优先级高于一切

Fulgar被盗的财务信息和内部通信,就是最典型的例子。系统加密了,可以靠备份恢复;但数据被偷了,就等于公司的核心机密被永远地钉在了耻辱柱上。

RansomHouse的战术(TTPs):如利用云存储渗透数据 ,完全是冲着偷数据去的。这种攻击模式,让传统只防病毒、防加密的安全设备形同虚设。

2.心理战的博弈:当勒索者开始谈正义

RansomHouse的包装术,给企业应急响应(IR)带来了全新的挑战。

当攻击者不再是蒙面匪徒,而是开始自诩在帮你审计安全时 ,法务、公关和管理层将承受巨大的额外压力。这不仅是技术对抗,更是法律、舆情和心理的全面博弈。

3.警惕:RansomHouse早已兵临城下

不要以为这只是发生在意大利的远火。

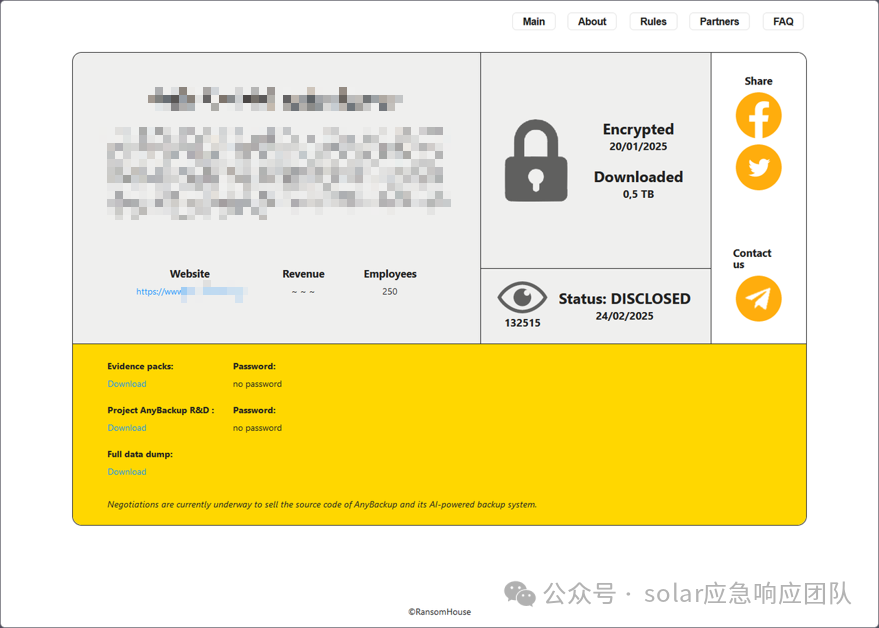

根据我们团队掌握的情报,RansomHouse早已将目标对准了国内。仅在近一年内,就有多起明确的攻击记录:

-

2025年2月8日:攻击某芯片技术公司,泄露了3TB数据

-

2025年1月20日:攻击上海某信息技术公司,泄露了约500GB(0.5TB)的核心产品研发数据。

-

2024年11月1日:攻击深圳某制造公司,泄露了100GB数据。

从高科技到信息技术再到制造业,RansomHouse在国内的战果清晰地表明,这种重数据、重心理的攻击模式,离我们非常近。

四、 城门失火:我们的反思与应对

Fulgar的CISO(首席信息安全官)此刻无疑正面临着职业生涯中最艰难的时刻。那么,换成我们自己的企业,我们能防住吗?

反思一:我们的防御,是防贼还是防丢东西?

RansomHouse的核心是偷。他们打包数据、外传数据的行为,在传统防火墙看来,可能只是正常的流量。

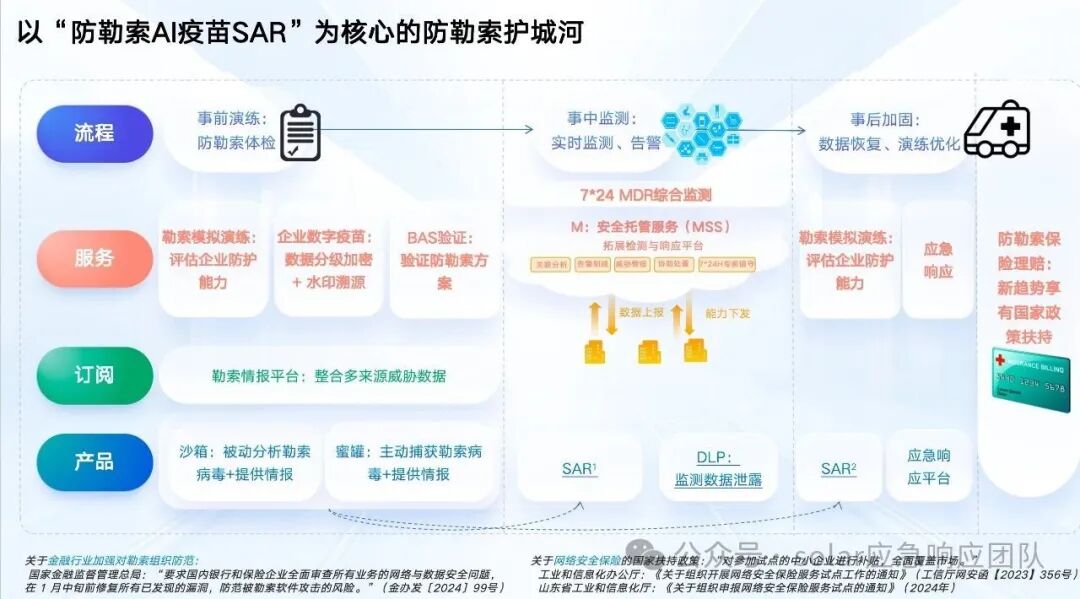

这正是防御的重点:我们必须从防加密转向防外泄。

这也是我们设计 SAR智能勒索防护产品 的初衷。它的核心不是杀毒,而是行为监控。它不关心文件长什么样,只关心它在干什么。当一个程序突然开始大量读取文件、并试图加密 ,SAR会在数据加密前捕获加密密钥,实现防患于未然。

SAR产品拦截勒索软件介绍

反思二:我们是否给攻击者留了大门?

RansomHouse的突破口非常经典:利用面向公众的应用程序漏洞(如VPN、ESXi )和网络钓鱼 。

这些都是企业安全防护的大门。如果大门常年失修,无异于给攻击者敞开了大门。

扪心自问:

-

你企业暴露在外的VPN、Web服务,是否还存在未修复的已知漏洞?

-

你的员工是否接受过高强度的防钓鱼模拟演练?

-

你是否进行过渗透测试,以攻击者视角(如RansomHouse的TTPs )来审视自己的防御?

反思三:我们的预案,是否包含心理战?

当接到RansomHouse那种声称在帮你审计的勒索信时 ,你的应急预案还管用吗?

这时候,IT部门的备份恢复预案已经不够了。你需要的是一个涉及法务、公关、管理层的数据泄露专项应急预案。你必须预演过:如何应对攻击者的舆论压力?如何合法合规地向监管部门和客户通告?

这就是我们为什么坚持提供 防勒索模拟演练 服务。我们不仅模拟技术入侵,更模拟包括数据泄露谈判和舆情应对在内的复杂场景,确保企业在真正的高压下,技术、流程和团队(包括高管)都能协同作战。

思而听防勒索模拟演练平台

结语:数据安全的遮羞布终将被揭开

Fulgar的事件,是RansomHouse包装术的又一次成功路演。它赤裸裸地告诉所有企业:网络安全的木桶效应永远存在,而你最核心的客户数据、财务数据和内部通信,就是勒索者眼中最大的肥肉。

面对这种以数据盗窃为核心、以心理战为辅助的进化型威胁,我们的防御也必须进化。

思而听Solar应急响应团队 长期奋战在勒索对抗的第一线,我们积累了大量针对 制造业、高科技、能源 等关键行业的处置经验。无论您是需要进行一次彻底的 安全评估、部署像 SAR 这样的 主动防御 产品,还是希望组织一次检验真实能力的 模拟演练,我们都随时准备提供专业的支持。

详见历史文章:

【成功案例】成功挫败 888 勒索家族历时半年的百万赎金勒索,应急处置全流程高效修复,避免千万损失并获客户赠送锦旗

【独家揭秘】LockBit 4.0 解密器失效真相|首发谈判日志+万字深剖:发展脉络 · TTP 演进 · 2025最新 IOC

486

486

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?