【导语】

作为鸿海集团(富士康)旗下的“小金鸡”,鸿腾精密(FIT) 自2017年在香港挂牌上市以来,一直是全球连接解决方案市场的领导者。

近年来,FIT积极转型,大举布局电动汽车市场。 就在今年9月27日,FIT刚刚在台北盛大举办了“FIT科技日”。当时,董事长卢松青意气风发,不仅大秀电动汽车、自动驾驶与智慧城市科技,还请来了兼任鸿腾在沙特合资公司 Smart Mobility 执行长的中东王子亲临致词,高调瞄准中东能源转型带来的庞大商机。

然而,谁也没想到,这场高调的秀肌肉随即被黑客集团盯上。就在这一高光时刻后不久,一场针对其核心生产网络的勒索风暴接踵而至

鸿腾精密董事长卢松青在“FIT科技日”上展示电动车布局

一、 核心证据链复盘:从域控到生产线的全面渗透

根据Solar应急响应团队对泄露数据的深度研判,此次攻击并非简单的外围数据窃取,攻击者极有可能已经获取了域控制器的最高权限,并完成了在全球各厂区间的横向移动。

1.全球AD域架构暴露,多地厂区受波及

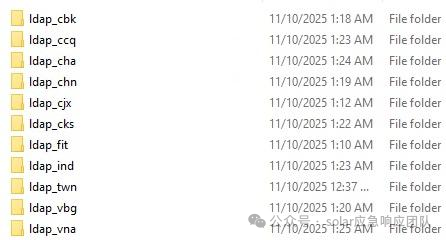

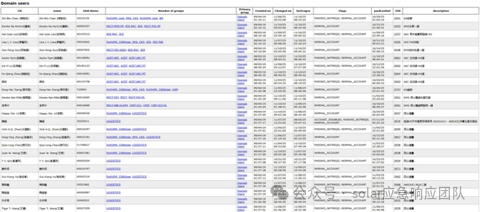

在攻击者公布的文件目录中,我们发现了大量以LDAP导出的文件夹。

泄露的文件目录显示了FIT全球各地的域结构

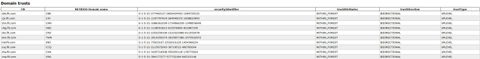

深度解读: 注意看文件夹的后缀:cbk(中国昆山)、ccq(中国重庆)、twn(中国台湾)、ind(印度)、vna(越南)。这不仅仅是几个文件夹,这代表攻击者已经拿到了FIT全球各分公司的LDAP数据库备份。 结合泄露的 Domain trusts(域信任关系)图谱,我们可以推断,攻击者已经摸清了 fit.com 总部域与各子域之间的双向信任关系(BIDIRECTIONAL)。在域渗透中,掌握了信任关系图谱,就等于拿到了一张“全网通行证”,攻击者可以利用票据伪造等手段,在集团网络内畅行无阻。

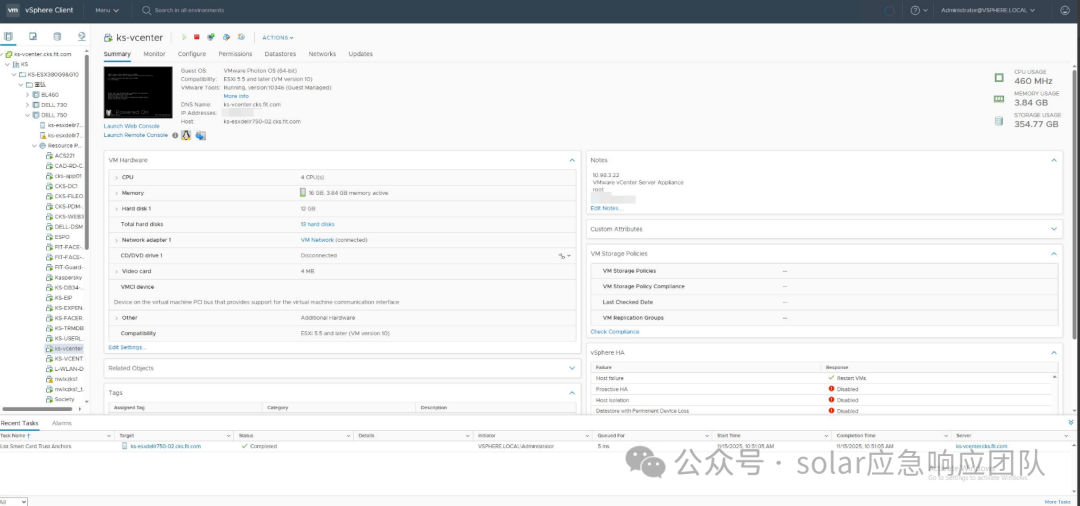

2.生产网核心失守:vCenter最高权限沦陷

最令人担忧的证据是虚拟化管理平台的截图流出。在vCenter界面的右侧 Notes(便签/备注) 栏中,我们发现了大量明文标注的账号密码信息。Notes 栏本应用来记录服务器用途或资产编号,但在FIT的截图中,这里却成了黑客打穿内网的钥匙。

攻击者展示了获取的vCenter Server最高管理权限

攻击者已获取内网域权限及信息

攻击者可能已获取更为详细的员工信息

深度解读: 截图清晰显示这是 VMware vCenter Server 的管理界面,且登录账户为 ADMINISTRATOR@VSPHERELOCAL——这是虚拟化环境的最高管理员权限。 vCenter是企业私有云和生产环境的核心。攻击者拿到了这个权限,意味着他们可以:

-

一键加密所有虚拟机:不需要进入每台服务器,直接在底层对虚拟机磁盘文件(.vmdk)进行加密或删除。

-

无视业务连续性:随时关停全球各地的生产服务器。

-

窃取快照:直接导出包含核心业务数据的虚拟机镜像。 从目前的证据看,虽然INC Ransom尚未大规模通过加密锁定业务(或者正在谈判中),但他们手中的"枪"已经抵在了企业的脑门上。

3.核心知识产权流出:精密模具与苹果供应链

在数据泄露页中,攻击者特意展示了大量的工程图纸。

泄露的Docking连接器及精密模具CAD源文件

深度解读: 这些不是普通的文档,而是 .DWG 格式的AutoCAD原始工程图。

-

产品细节:泄露内容包含了间距0.84mm、40pin的Docking连接器,以及0.4mm间距的微型端子(通常用于智能手机主板)。考虑到FIT是苹果Lightning线和AirPods组件的核心供应商,这些图纸极可能涉及苹果或其他顶级3C厂商的未发布产品。

-

工艺机密:攻击者连“料带图”(展示金属原材料冲压过程)和“优化后模具图”都拿到了。对于制造业来说,图纸是皮,工艺参数是骨。这些数据的泄露意味着竞争对手可以低成本复制其高精度制造工艺。

二、 连锁反应:为何富士康供应链是高价值目标?

鸿腾精密(FIT)并非一家普通的代工厂,它是鸿海科技集团(富士康)的子公司,主要负责连接器、汽车零部件及AI产业布局,超过40%的收入直接来自鸿海集团。

1.共享IT服务的隐患 根据财报披露,FIT与鸿海集团共享IT系统支持(IT system support)。这意味着双方的网络可能并未完全物理隔离。INC Ransom攻陷FIT后,极有可能利用共享的AD架构或管理员凭证,尝试向鸿海集团的母公司网络进行横向移动。

2.供应链信任危机 FIT的客户包括苹果、特斯拉等对保密要求极高的巨头。此次泄露的“CAD源文件”和“2D产品图”若被证实属于某款未发布的新品,FIT将面临巨额的合同赔偿及信任危机。

三、 对手画像:INC Ransom

此次动手的 INC Ransom 并非无名之辈。

-

出道即巅峰:该组织于2023年7月首次出现,起步阶段就展现出极高的成熟度,被怀疑是某些老牌勒索团伙(如Conti或BlackCat)的转生或核心成员重组。

-

攻击偏好:他们擅长利用 Citrix NetScaler (CVE-2023-3519) 等边缘设备漏洞,或者通过网络钓鱼获取初始凭证。

-

战术特点:

-

双重勒索:不仅加密,更侧重于数据窃取后的公开羞辱。他们会精心挑选最具杀伤力的数据(如本文中的模具图和vCenter权限)进行展示。

-

心理战:在FIT事件中,他们分批次释放证据,先放目录,再放核心图纸,以此施加谈判压力。

-

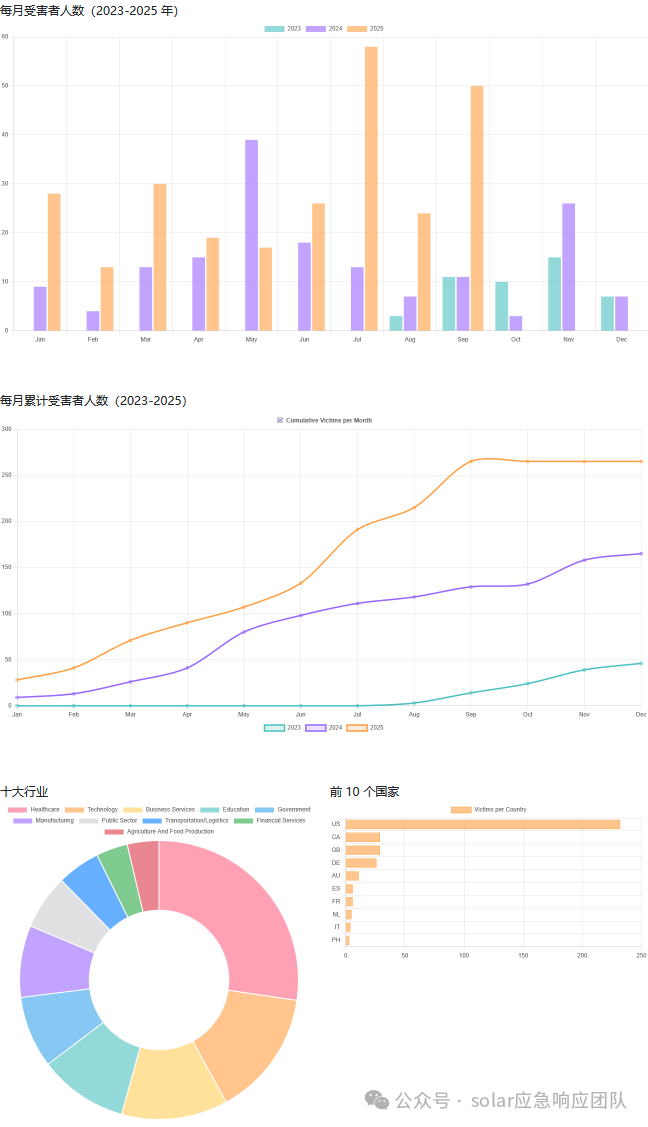

截至2025年9月受害者已达到476名

四、 防御复盘与思考

目前INC Ransom尚未公布赎金金额,也未确认是否已在内部大规模部署加密程序。但对于拥有庞大工业控制网络和全球分支机构的制造型企业来说,FIT事件敲响了警钟。

针对此类威胁的应急排查建议:

1.切断信任,隔离止损:立即排查域信任关系,特别是与母公司或其他分公司的双向信任。在确认安全前,建议暂时切断域信任,防止攻击蔓延。

2.vCenter审计:检查vCenter的访问日志,确认是否有异常的虚拟机导出(Export OVF)操作或快照创建行为。建议立即重置所有ESXi主机和vCenter的管理密码,并开启MFA。

3.排查隐蔽后门:INC Ransom习惯使用合法的远程工具(如AnyDesk、MEGASync)进行留后门和数据回传。需重点排查服务器上是否存在非IT部门安装的此类软件。

4.实战化验证:企业的防线往往是在“以为安全”的地方崩溃的。建议利用防勒索模拟演练手段,定期对全球各域的隔离策略和权限管理进行实战验证,确保“一张图纸流出”不会演变成“整个生产网瘫痪”。

Solar应急响应团队(Solar CERT) 将持续监控INC Ransom的动向。面对日益专业的勒索组织,被动防御已显吃力,唯有通过全维度的威胁情报与主动防御体系,才能守住工业互联网的安全底线。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?