这是我以前做的大作业的内容,我现在将其分享出来。

使用的系统是CentOS7+kali

具体实例

CentOS系统安全配置

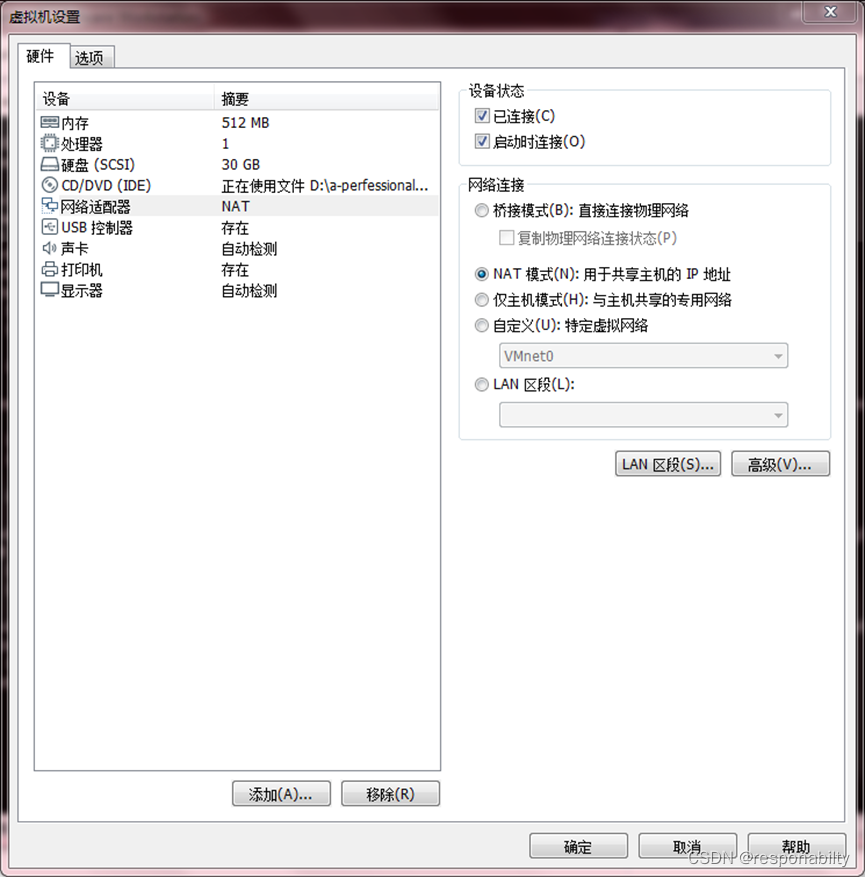

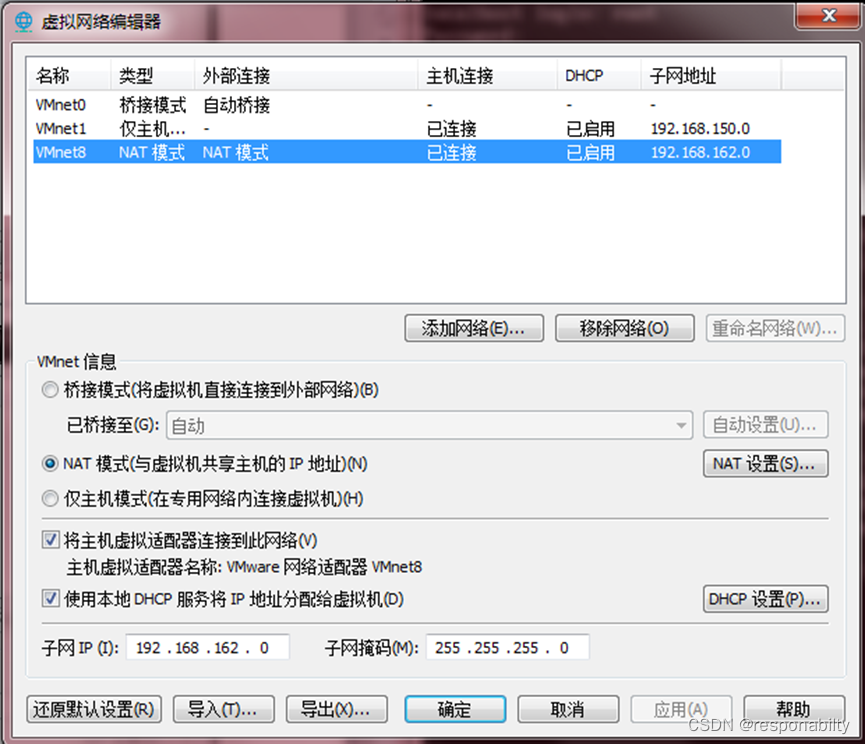

首先配置好网络,例如真机那里的VMNet开启,开启DHCP

虚拟机设置好模式

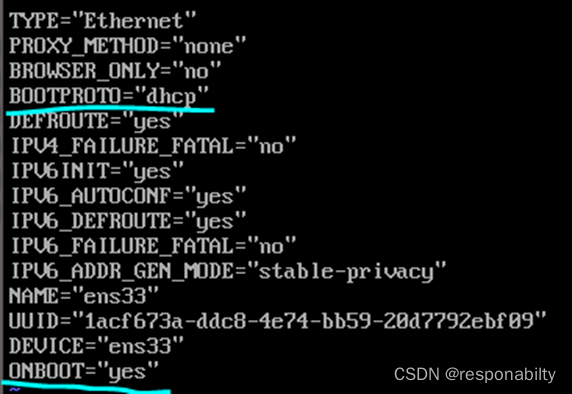

vim /etc/sysconfig/network-scripts/ifcfg-ens33(老版本虚拟网卡可能是eno16777728或者33554960)

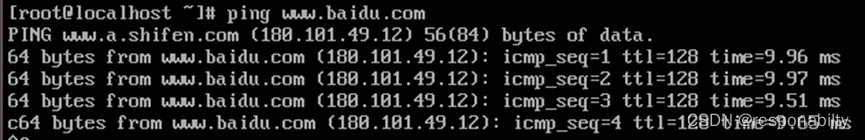

ip address查看网络情况,最后连通性ping外网进行测试

我习惯使用vim,如果没有vim需要连通网络后yum -y install vim,如果不想弄下面所有vim请换成vi

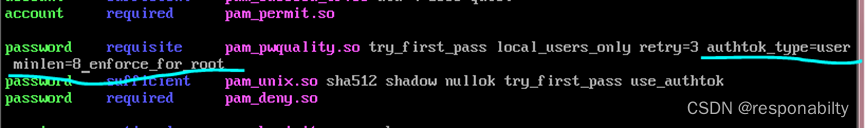

1、账户策略设置,开启密码复杂性验证功能,为账户创建密码时:

(1)密码长度不低于8位;

cd /etc/pam.d

vim system-auth

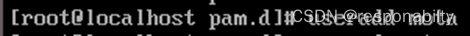

测试:创建一个账户mota,然后设置他的密码,设置了小于8位的给我提示了说密码小于等于7个字符报错了,只有输入了满足8位且有数字字母和特殊字符才能创建(这是默认规则不是我创建的字符类型检查)。

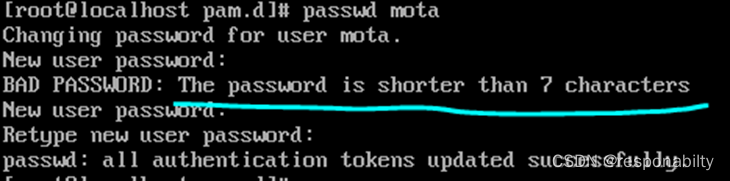

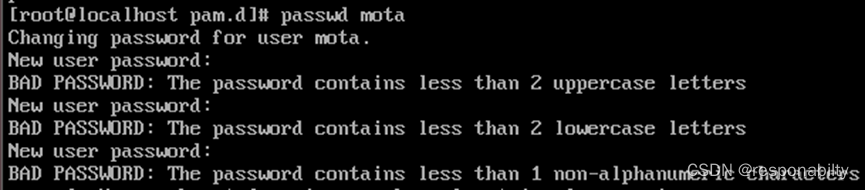

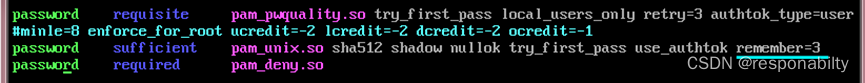

(2)其中不少于2个大写和小写英文字母,2个数字以及1个特殊符号;

vim system-auth

测试:修改mota的密码,首先输入密码admin@123进行测试,首先输入纯数字提示少于2个大写字母,接着补充输入2个大写字母提示少于2个小写字母,补充输入2个小写字母提示少于1个特殊字符,最后全部输入且位数达到8了还有默认的密码字典检查报错挺烦的。但是说明了规则写对了。(我写的密码:1234asdfASDF!@)

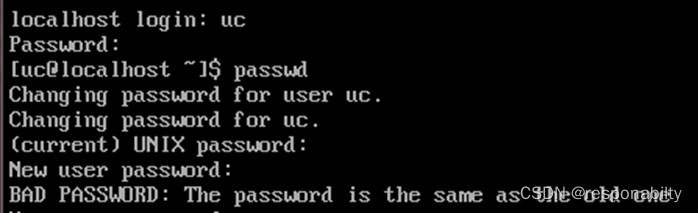

(3)记住3个重复密码。

vim system-auth

测试:记得最好把前面的密码规则换行然后注释掉,否则后面创建用户很麻烦。这个remember对root用户无效需要切换到普通账户进行测试

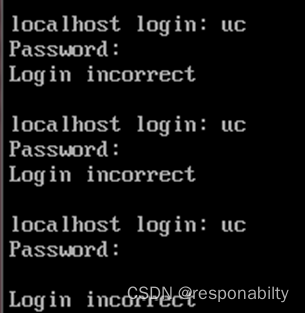

创建一个新账户uc,然后切换控制台或者exit退出登录到uc,然后设置新密码时出现密码和之前的相同所以无法创建提示了密码和之前相同

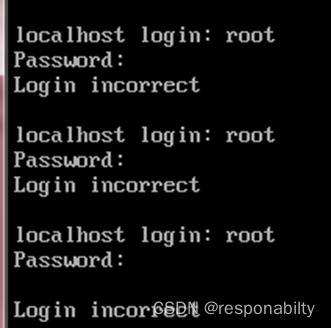

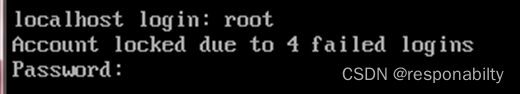

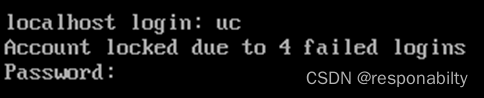

2、设定账户锁定阈值:当输入错误密码超过3次后,锁定该账户30分钟,root账户锁定1分钟。

vim /etc/pam.d/login

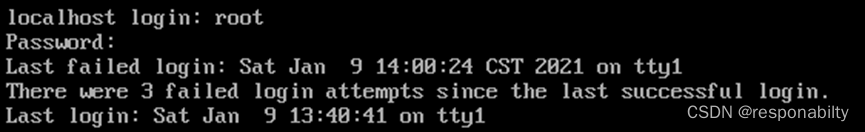

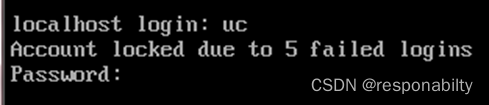

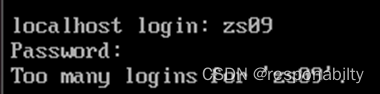

测试:exit或者切换控制台,然后对root用户和uc用户进行测试,测试他的解锁时间时候生效。root输入3次之后想要继续登录就提示被锁住了,写着因为4次失败,因为本次锁住也算失败。

输入完uc记住1分钟以上,否则时间会重新算。之后再返回输入root正确密码。

之后退出输入uc发现还在被锁住,说明时间肯定超过了1分钟说明配置生效。

3、创建一个普通用户,并利用PAM模块对账户进行限制,要求如下:

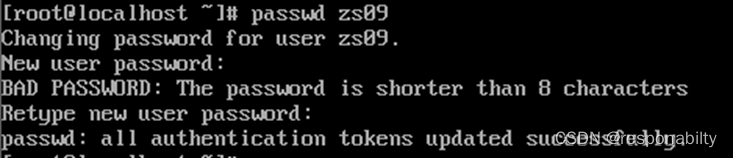

(1)用户名为自己姓名的拼音首字母+短学号(如:张三的学号是9号,用户名就改为zs09);

useradd zs09

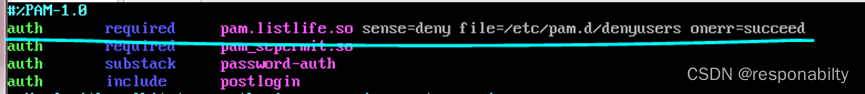

(2)利用listfile.so模块,禁止该帐号通过ssh登录到本机;

vim /etc/pam.d/sshd

echo “zs09” >> /etc/pam.d/denyusers就是把zs09写入文件

测试:设置zs09的密码,然后使用ssh登录zs09进行测试,发现就算输入正确的密码还是无法登录说明被屏蔽了

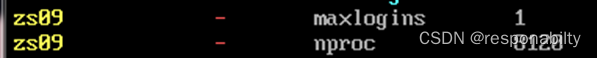

(3)利用limits.so模块,限制该用户最大同时登录数为1,能够运行的最大进程为8120个(不区分软硬限制)。

vim /etc/security/limits.conf

验证:使用其他控制台登录zs09,登录到tty3果然报错zs09太多的登录,进程数限制8120很难验证,知道怎么打就行。

4、文件加密与解密,要求如下:

如果机器的随机数不够,需要安装随机数生成软件。

yum -y install rng-tools

rngd -r /dev/urandom

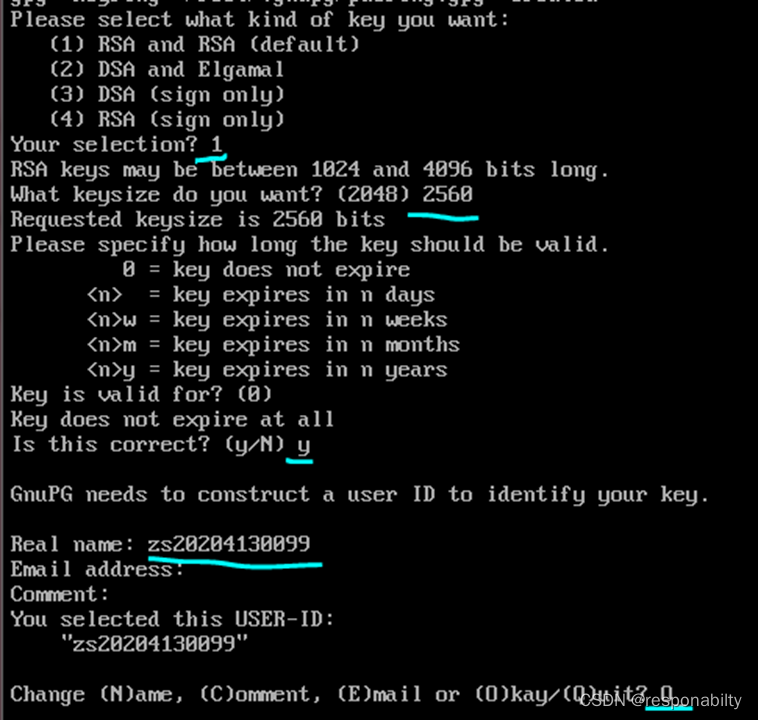

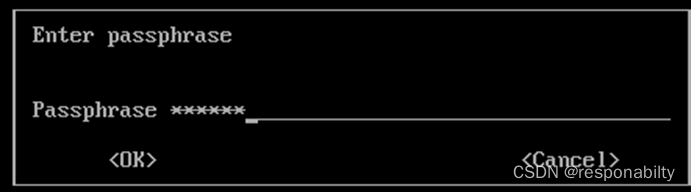

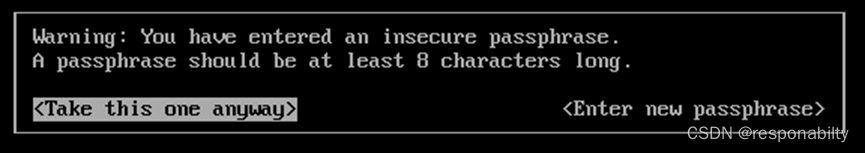

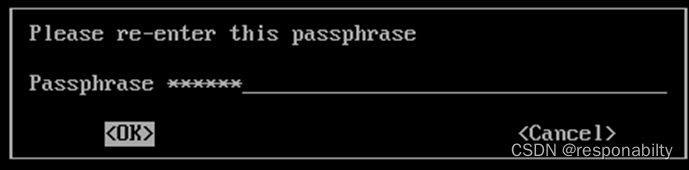

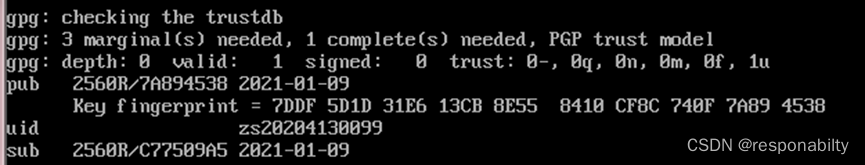

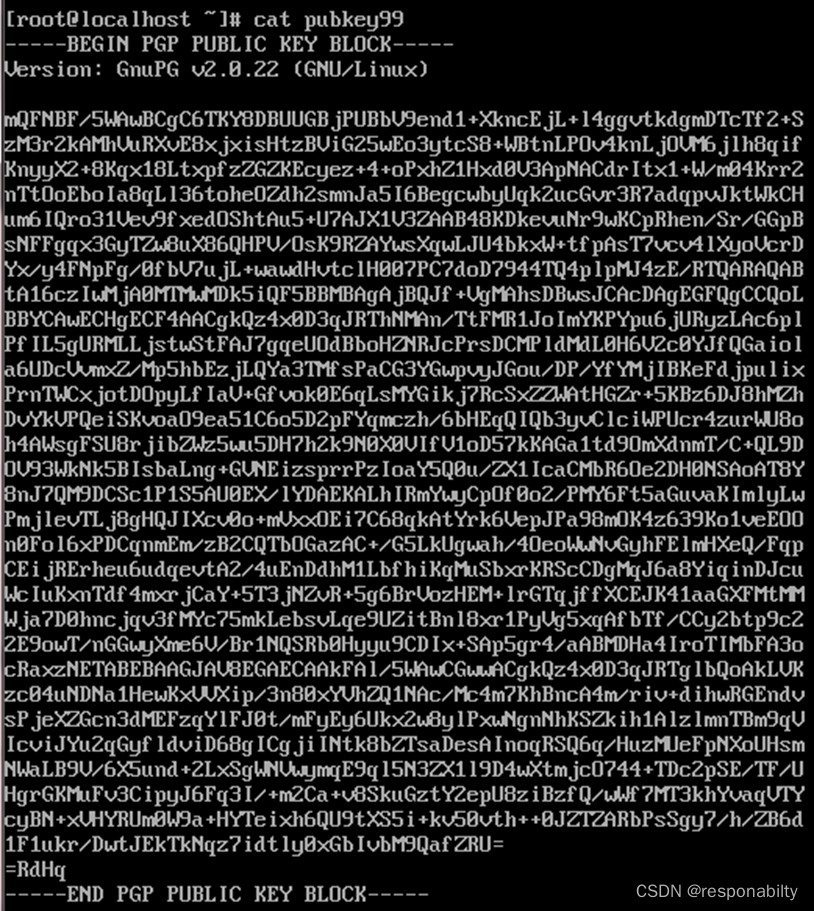

(1)在系统内生非对称密钥对,使用RSA加密,密钥长度2560位,名称为自己的完整学号+姓名首字母,密码为123456;

gpg --gen-key

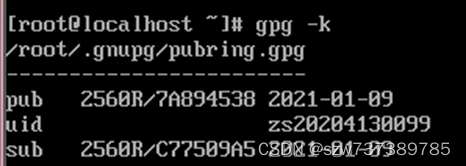

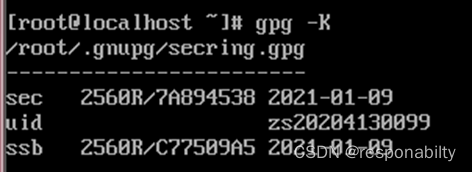

(2)完成后查询已有的公钥和私钥;

(3)导出自己的公钥,名称为pubkey+XX。

gpg -a --export -o pubkey99

(4)在/目录下创建一个文件,名称为自己的完整姓名拼音,在文件内部输入自己的完整学号,对该文件进行非对称密钥的加密。

vim /zhangsan

gpg -e -r zs20204130099 /zhangsan

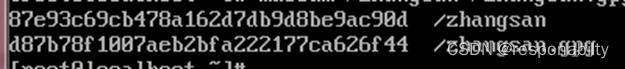

(5)使用md5校验功能对比原文件和加密文件的区别,并列出两者的不同之处。

md5sum /zhangsan /zhangsan.gpg

5、ClamAV应用:

首先需要修改源

- 禁用 yum插件 fastestmirror

修改插件的配置文件:

# vi /etc/yum/pluginconf.d/fastestmirror.conf

enabled = 1 //由1改为0,禁用该插件

修改yum的配置文件:

# vi /etc/yum.conf

plugins=1 //改为0,不使用插件

2.下载阿里云的repos文件同时改名为CentOS-Base.repo:

进入repos目录下:# cd /etc/yum.repos.d/

将CentOS-Base.repo文件备份为backup:# cp CentOS-Base.repo backup

# curl -o /etc/yum.repos.d/CentOS-Base http://mirrors.aliyun.com/repo/Centos-7.repo

注:虚拟机必须配置正确的IP和DNS服务器地址,才能上网下载文件

必须清空yum源缓存:# yum clean all

查看可用的yum源:# yum repolist enabled

安装clamav软件yum -y install clamav clamav-update

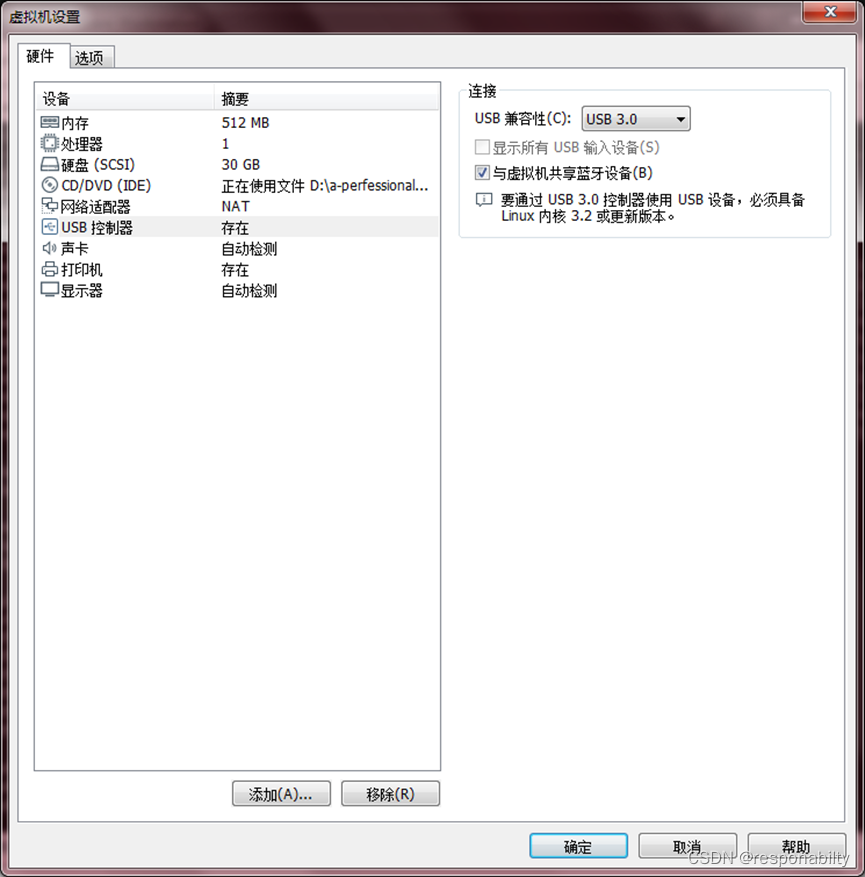

之后选择资料,选择第六章资料里面的clamav目录,然后里面的东西全部下载。最好下载到U盘等会自己Liunx挂载U盘,需要添加USB控制器,然后兼容性设置为3.0的。

点击虚拟机,可移动设备点击连接连接到虚拟机

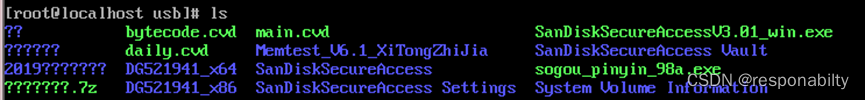

进行挂载mkdir /mnt/usb

mount /dev/sdb1 /mnt/usb

查看目录后发现有3个cvd就是病毒库,然后复制到指定目录

cp *.cvd /var/lib/clamav

freshclam更新病毒库,由于病毒库不是最新的,所以更新完这3个还会联网更新,Ctrl+C断开即可

(1)扫描/etc目录下的所有文件,如有异常发出提示音,扫描结果只输出有问题的文件,并自动保存到/目录下的“XXX.log”文件内。

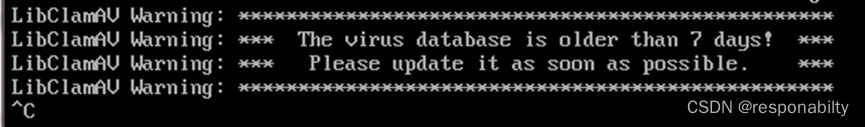

clamscan -r --bell -i / -l /20204130099.log,由于病毒库太久了,所以会报错,扫描根目录需要很久,就Ctrl+C断开就行了。

(2)设置计划任务,每天凌晨2:00,静默模式下自动升级病毒库。

crontab -e

0 2 * * * freshclam --quiet

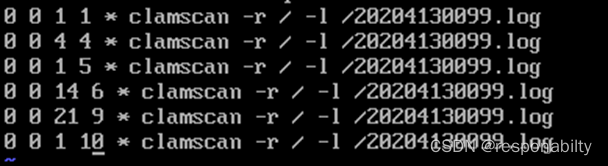

(3)设置计划任务,每年的国定假日,包括:元旦、清明,劳动节,端午,中秋,国庆节,在的这些节日当天0点时,自动扫描/目录下的所有文件,并将结果保存到“/完整学号.log”文件内。

(4)除此之外,还要在每周日的1:00进行例行扫描,扫描/etc目录下的所有文件,自动将问题文件隔离到/blacklist目录下,并将扫描结果保存到/sunday.log中。

0 1 * * 7 clamscan -r /etc --move /blacklist -l /sunday.lo

Kali软件及工具应用

1、字典生成Crunch

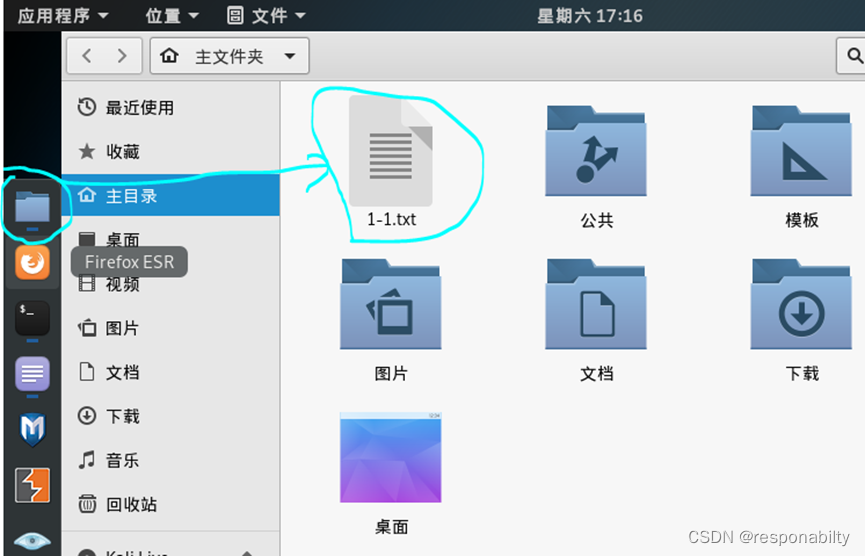

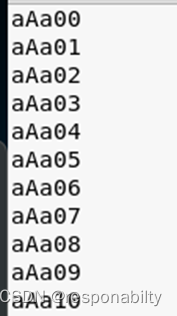

(1)生成包含2个英文小写,一个大写,两个数字的密码字典,保存为文件1-1.txt,例如:aBc12、dEf34等

crunch 5 5 -t @,@%% -o 1-1.txt

验证:打开文件测试一下,看到前几个文件地区是按照这个格式的,说明正确。

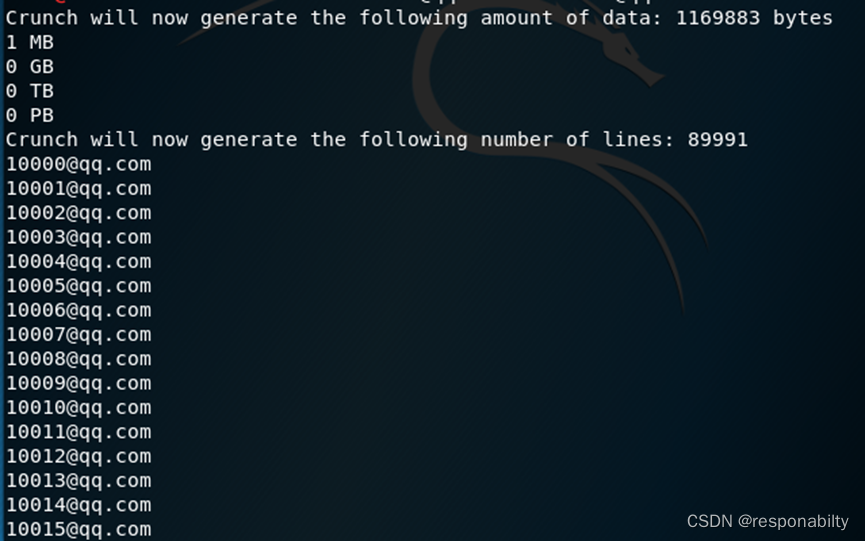

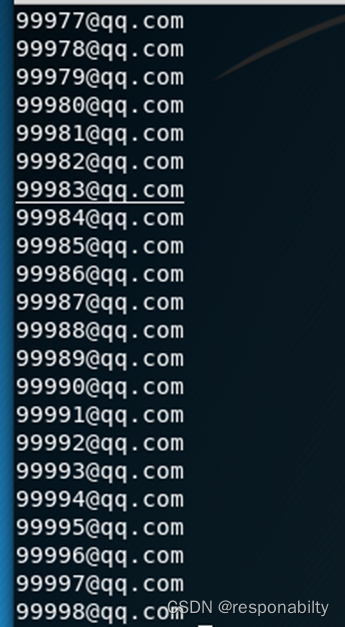

(2)生成五位数的qq邮箱密码帐号,比如:12345@qq.com、34311@qq.com,但不允许出现5个相同数字,比如:11111或者99999@qq.com这类,必须从10000@qq.com开始生成;

crunch 12 12 -t %%%%%@qq.com -l 11111@qq.com -d 4% -s 10000@qq.com

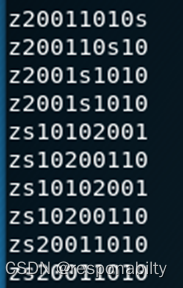

(3)根据自己姓和名的拼音首字母以及出生年、月、日的不同排列组合,创建一个密码字典,如:张大明,生日1999/3/12,字典中会包含密码:03z1999d12m、12dm1999z03

crunch 1 1 -p z s 2001 10 10

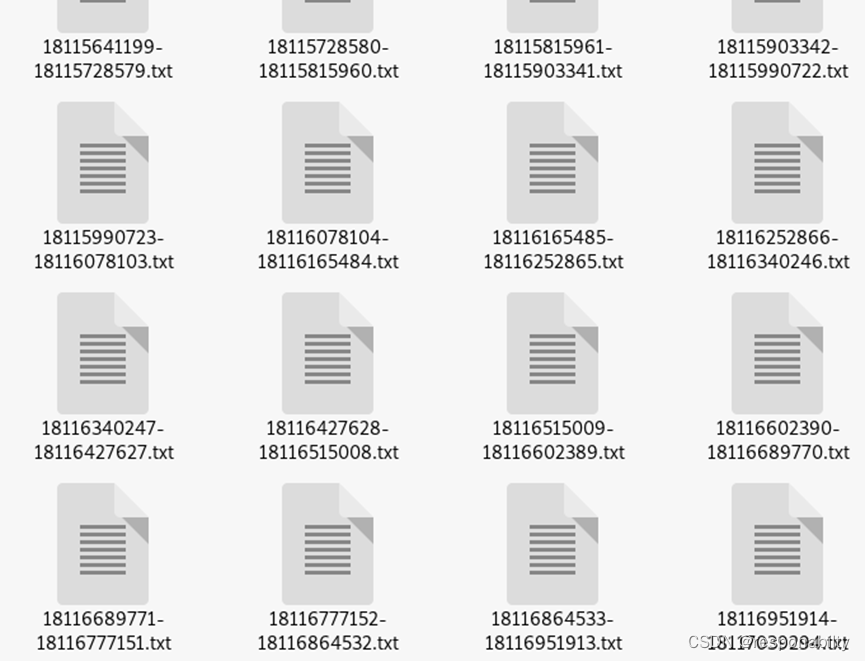

(4)以自己手机号码的前3位数为开头,创建手机号字典,生成的字典以1MB大小分割文件,每个文件名以其包含的第一个号码到最后一个号码的形式保存。

crunch 11 11 -t 181%%%%%%%% -b 1mib -o START

打开发现文件名是按照题目要求取文件名说明正确文件大小也是1MB

2、密码攻击Hydra

(1)破解cisco网络设备的密码,其中:用户名为XXX,密码使用字典文件pw.dic,设备地址为240.177.34.109;线程数设置为20,进行空密码测试,成功匹配到第一条命令后停止破解,写出该命令。

hydra -l 20204130099 -P pw.dic 240.177.34.109 cisco -e ns -t 20 –f

验证:启动GNS3做测试,但是那个Cloud非常垃圾,卡的一批,试不出来。

3、网络发现Nmap

(1)对服务器进行扫描,该服务器ip为182.55.17.321,要求扫描时,伪装自己的IP地址为114.114.114.114,扫描服务版本,不进行dns解析,采用tcp半开扫描,不管扫描成功与否,将结果保存到“姓名首字母.scan.log”;写出该命令。

nmap -sV -sS 182.55.17.32 -n -S 114.114.114.114 -e eth0 -oG zs.scan.log

4、网络嗅探Wireshark

点击应用程序,09-嗅探欺骗里面的Wireshark

(1)抓取192.168.1.1与www.baidu.com之间的网络流量,要求:不抓取广播包,只需要http的通讯数据;该命令是什么?

host wwww.baidu.com && host 192.168.1.1 && not arp && tcp port http

(2)假设已有一段网络数据包,其中包含了各种主机和网络之间的通信流量,请从中筛选出关于主机183.22.143.11和192.168.1.0/24网络之间的远程桌面数据流量;该命令是什么?

ip == 183.22.143.11 && ip == 192.168.1.0/24 && rdp

5、防火墙Iptables

(1)设置防火墙策略:禁止转发源IP地址段192.168.4.21-28之间的TCP数据包;

iptables -I FORWARD -p tcp -m iprange --src-range 192.168.4.21-192.168.4.28 -j DROP

(2)只开放本机的Web服务(80端口),其他入站数据包丢弃,并记录日志;

iptables -P INPUT DROP

iptables -A INPUT -p tcp --dport 80 -j LOG

root@kali:~# iptables -A INPUT -p tcp --dport 80 -j ACCEPT

最好之后再改回允许,否则可能影响下面

iptables -P INPUT ACCEPT

(3)每天8点到20点期间,允许centos对本机的ssh发起访问。

iptables -I INPUT -s 192.168.162.128 -p tcp --dport 22 -mtime --timestart 08:00 --timestop 20:00 -j ACCEPT

(4)拒绝任何设备对本机ssh和samba的访问。

iptables -A INPUT -p udp --dport 137 -j REJECT

iptables -A INPUT -p tcp -m multiport --dports 22,139 -j REJECT

(5)阻止icmp泛洪,限制对本机的icmp数据包发起频率,每秒钟不能超过10个。

iptables -A INPUT -p icmp -m limit --limit 10/s --limit-burst 15 -j ACCEPT

2124

2124

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?