作者:李滨

本文约2600字,建议阅读8分钟

本文与你分享腾旭在数据安全和人工智能的安全治理方法,以及实践上的一些经验。

今天很荣幸与大家分享在过去几年以内,腾讯在数据安全和人工智能的安全治理方法,以及实践上的一些经验。整个主题分为三个部分:

第一部分,新时代下,网络安全和数据安全所面临的挑战、威胁以及对于未来的建设和研究方法。

第二部分,在数据安全领域,企业和用户在实践方面所遇到的关键问题、挑战和风险。

第三部分,面对这些挑战和风险该如何应对。

过去安全研究人员和从业人员,面临安全问题更多从技术方面来思考,而在今天的实际场景中,绝大多数安全的关键挑战并非直接来源于技术本身,也不是来源于IT、信息化、数字化技术的发展,而是来源于更大的宏观背景下面,由于产业的社会问题影响,环境的发展,技术的提升以及产业变革,最终,数据逐渐成为生产力核心要素,而网络空间安全和数据安全成为每一个组织、企业生存发展的关键命脉。

第一部分:数据安全挑战、威胁和方法

过去我们对抗黑客是可以慢慢来的,但是在今天所对抗的时间周期非常短,如果不能在有效的周期以内去做好安全相关的工作,就会产生一个攻击和防御之间非常大的对抗窗口,这个窗口就会成为对安全最本质的挑战。

由于新技术的引用,对于整个安全风险攻击面和底层技术安全架构带来的挑战,总结为四个方面:

第一,计算内容。今天可以以非常低的成本获得比过去成千上万倍更高的算力,同样,从存储的单位成本、单位效率以及存储容量三个方面去做对比,今天我们也可以以更低成本获取更快速,更大空间的存储。

这两点对安全带来的本质挑战是什么?一方面,算力直接会对安全攻防对抗技术带来本质的影响,另一方面,数据量的提升对安全保障的本质和安全技术的应用带来了一些约束。

第二,架构与技术。由于技术对于安全架构设计和攻击面的防护带来的影响,比如云计算引用以后,普遍存在抽象化服务、扁平化架构、分布式和异构计算。

第三,计算环境。今天我们是处于一个动态可变的生命周期,从生命周期上既会有长周期的业务,以几十年为单位来运行的重心系统,也会有有更细粒度的资源分配在容器级别,所遇到的攻击就是运行的实例,对安全也是一个非常快速的挑战。

第四,管理机制。由于云计算的扁平化和抽象化,不同服务模型的资产和数据的所有权、控制权以及成本归属与过去完全不同,管理边界变得模糊。

这张图从威胁主体、利用技术趋势以及受攻击目标三个方面进行了全方位的概括:

在威胁主体方面,因为每天面临的网络攻击太多,怎么样有效的去处置,必须要识别威胁源,所以在对威胁攻击的主体进行一个初步的分类。

在利用技术趋势方面,越高能力水平的主体,所能够拥有的资源和攻击水平越高。

在受攻击目标方面,尤其针对国家关键基础设施的攻击,日益增多。

对于企业和组织,不同地区、不同行业所面临的法律法规有较大差异,同时,这些法律法规本身比较抽象,如何能够把它有效的映射到行业属性,设定合适的规则保护措施进行实践落地,是企业面临的较大挑战。

伴随着国内依法治国的理念越来越成熟,如果组织能够有效识别相应的合规要求与落地保障,恰恰是快速提升自身安全治理水平的重要机遇。

数据贯穿于整个企业生命周期,从业务的研发、生产、制造、销售等各个环节都会涉及,由于不同数据的位置环境,用户使用方式形态不同,保护机制多样化,不同技术映射到整个信息系统,会形成一个非常复杂的矩阵,对整个业务的生产效率、成本以及可用性造成非常大的影响。

数据安全技术的碎片化,产品的碎片化以及在具体落地实践上是非常复杂的体系,如何降低技术复杂度,用一个更简单易行可实践落地的方法,去实现数据安全的保护,是企业面临的最后一项挑战。

第二部分:关键问题、挑战和风险

我们把数据安全发展总结为三重驱动力,共同推动未来的数据安全发展:

第一,风险驱动。因为数据安全保障本身是网络空间安全保障的核心部分,攻防对抗始终存在,只要有攻击就会有风险,企业的生产运营就会受到损失和影响,因此,风险驱动始终是数据安全的核心驱动力。

第二,合规驱动。如何更加有效的识别落地和应用,在现有法律法规体系下,合规驱动会成为第二重要的驱动力。

第三,价值驱动。在未来,只要数据作为生产要素,内在价值是最重要的安全保障。

在整个安全领域,核心本质是持续性对抗,对于风险识别、管理和控制,如何有效全面的识别组织内部数据安全面临的风险,如何能够有合适的方法进行分类和管理,是建立数据安全治理体系和数据保护的首要的工作,从宏观上,数据安全主要风险面分为:外部攻击、合规与治理、数据三方、内部舞弊以及供应链。

分析数据安全风险面,落实到企业实际生产运营环境中,形成数据安全风险模型,是企业在宏观决策上的问题。

在企业环境中,数据分布在各个层次,涉及到经营管理的各个流程,分布特别广,也特别难处理。这是采用一个基于实际数据环境场景,对企业中由于用户数据的使用方式、使用频度、使用周期以及数据形态内容的差异,而做的数据分类识别的分析。

我们再把数据风险的分类做具体的映射各场景中主要的攻击威胁和风险。

第三部分:应对

针对这些风险,我们也持续研究和积累了一套体系框架,保障整个企业的数据安全,分为五个层面:法律法规、组织保障体系、流程体系、技术体系以及安全基础设施。

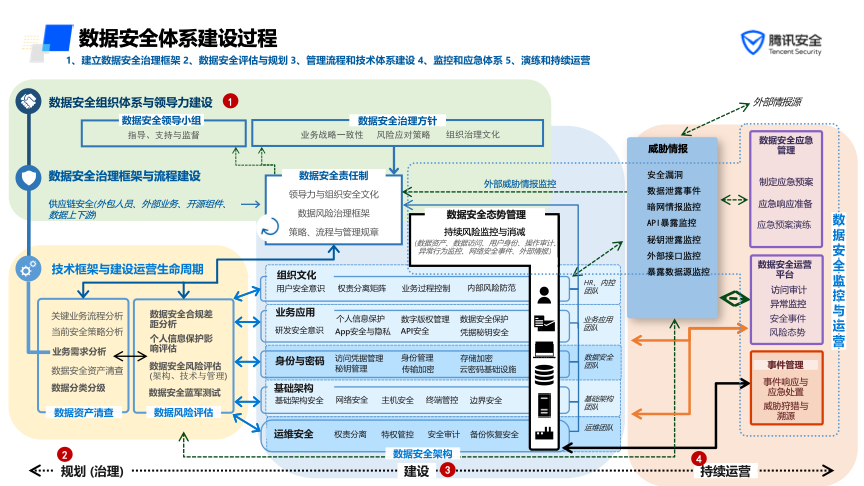

数据安全体系建设的主要过程:首先要建立数据安全组织体系与领导小组,明确领导责任制,由领导对整个组织的数据安全治理体系提供指导监督和支持,在这样的前提之下,对数据进行资产清查、分类分级以及风险评估,最后共同形成数据安全风险评估报告,并进行数据安全体系规划和建设,形成数据安全态势管理运营中心,持续关注数据面临的外部风险、内部威胁,对这些持续的异常事件进行综合分析处理并响应。

在这个过程中涉及到非常多的技术,根据场景把技术形成技术图谱:

在办公场景中,基于零信任来做用户身份认证、访问控制和数据分发管理。

在生产环境中,针对业务数据流的保护,做云原生的数据安全网关,包括对数据的访问控制、加密、脱敏、审计等。针对内部数据的极高机密数据的运行时的保障,进行跨域共享和域内共享。

在企业数据治理层面,做数据安全治理中心,包括对数据做分类分级、风险评估和持续的运营监控。

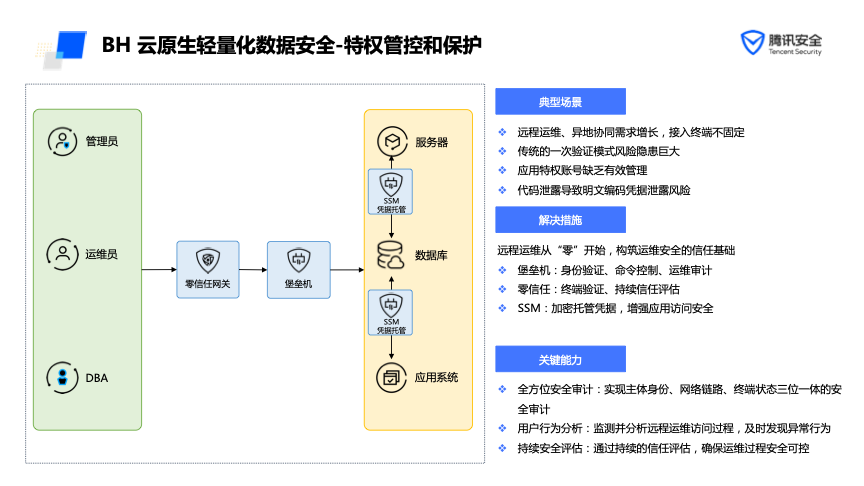

在研发和运维环境中,对数据的特权场景,人机交互特权和应用交互特权来做两个关键的控制,使用堡垒机和SSM,分别对这两个特权接口进行统一的管控。

编辑整理:陈龙

编辑:黄继彦

校对:林亦霖

952

952

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?