OSPF-----开放式最短路径优先协议

基本概念

- IGP----AS内部使用

- 链路状态型协议----传递拓扑

- 传递时携带网络真实掩码

- SPF算法—最短路径优先算法

- 跨层封装----基于IP协议封装,协议号89

- OSPF开销值====参考带宽/实际带宽

- OSPF优先级—10

- LSA-----链路状态通告

- OSPF更新方式

- 删除了周期更新,仅保留触发更新机制

- 周期链路状态刷新----30MIN

- 使用组播更新—224.0.0.5/224.0.0.6

OSPF区域化结构部署-----区域划分

- 只有一个区域的OSPF网络----单区域OSPF网络

- 存在多个区域的OSPF网络----多区域OSPF网络

区域内部传递拓扑信息,区域间传递路由信息。

- 区域编号是32位bit组成,点分十进制表示,直接用十进制表示。

- 区域0--------骨干区域

- 其他区域----非骨干区域

- 区域划分的要求

- 必须存在骨干区域

- 所有的非骨干区域必须与骨干区域直接相连。

- 区域边界路由器----ABR

- 同时属于多个区域,一个接口对应一个区域,且至少有一个接口属于骨干区域

- 区域间可以存在多个ARP设备,一个ABR设备也可以对应多个区域

- 自治系统边界路由器----ASBR

5种数据包、7种状态机、2种关系、3种接口角色、4种路由器角色与3张表。

OSPF数据包

- hello报文

- 用来发现、建立、周期性保活OSPF邻居关系。

- 10S一次发送hello报文进行周期保活。

- 存在一个hold-time时间,若该时间内没有接收到邻居发送的hello报文,则认为邻居不存在,hold-time一般为死亡时间,为hello-time的四倍,即40S

- Router-ID(RID)

- 全网唯一,标识路由器身份

- IP地址形式表示

- DBD报文

- 链路状态数据库描述报文

- 包含了本地所有拓扑的目录信息

- LSR报文

- 链路状态请求报文

- 请求获取未知的LSA信息

- LSU报文

- 链路状态更新报文

- 携带真正的LSA信息的数据包

- LSAck报文

- 链路状态确认

OSPF状态机

- down----关闭状态-----一旦启动了OSPF协议,则发出hello报文,该报文中携带了本地RID值,并进入下一个状态

- init----初始化状态-----收到的hello报文中携带有接收方本地的RID值,则进入下一个状态

- 2-way------双向通讯状态-----邻居关系建立的标志。

条件匹配:匹配成功则进入下一个状态,匹配失败则停留在邻居关系。

- exstart-----预启动状态-----使用未携带信息的DBD报文进行主从关系选举,RID大的为主设备

- exchange-----准交换状态-----使用携带目录信息的DBD报文进行目录共享

- loading-----加载状态-----邻居间使用LSR/LSU/LSAck报文来获取完整的拓扑信息

- full-----转发状态-----拓扑交换完成后进入该状态,标志着邻接关系的建立。

条件匹配

消除LSA的重复更新,减小路由器及链路的资源消耗。

- 指定路由器-----DR

- 备份指定路由器-----BDR

- 其他路由器-----DRother

选举规则:

- 比较接口优先级,0-255;优先级越大接口优先度越高。默认值=1

- RID,越大越优。

一个广播域,进行一次DR/BDR的选举。

角色之间关系

- DR与BDR-----邻接关系

- DR与DRother----邻接关系

- BDR与DRother-----邻接关系

- DRother与DRother----邻居关系

在一个网络中,可以没有BDR,但是不能没有DR。

选举模式----非抢占性,一旦选举成功,不因为新加入的设备而重新选举,若需要重新选举,则需要重启OSPF进程,而非重启路由器。

OSPF工作过程

- 启动OSPF协议,路由器A向本地所有启动了OSPF协议的直连接口,使用组播地址224.0.0.5发送hello报文;

- hello报文中携带了本地的全网唯一的RID值;

- 之后对端路由器B在启动OSPF后,也会发送hello报文。

- 当A接收到的hello报文中存在A的RID值时,则A与B建立邻居关系,并生成邻居表。

- 邻居关系建立后,邻居间进行条件匹配,匹配失败则停留在邻居关系,仅10S使用hello包保活;若匹配成功,则可以开始建立邻接关系。

- 邻接间共享DBD报文,将本地和邻接的DBD包进行对比,查找RID值,进行主从关系选举。

- 从设备主动发送携带目录信息的DBD报文,主设备通过对比DBD报文内容,使用LSR/LSU/LSAck报文来请求未知LSA信息。

- 该过程完成后,邻接关系建立,并生成数据库表(LSDB)。

- 之后,根据本地数据库表,启用SPF算法,计算到达所有未知网段的最短路径,将其加载到本地的OSPF路由表中,并将未知路由信息加入到全局路由表。

- 此时路由收敛完成

- 最后,hello包周期保活,并且每30min进行一次周期链路状态刷新。

结构突变

- 新增网段—直接使用更新包告知邻接关系接口—触发更新

- 断开网段—直接使用更新包告知邻接关系接口—触发更新

- 无法沟通—hello包10S发送一次,若40S时间未接收hello包,即超出死亡时间;

- 断开邻接关系

- 删除路由信息

- 当无法沟通超过1h,则删除掉本地存储的LSA信息。(华为规定LSA信息仅能由始发设备删除)

基础配置

1、启动协议

[r1]ospf 1 router-id 1.1.1.1 ----若不配置RID值,则路由器自己选择(环回接口最大IP>物理接口最大IP)

2、创建区域

[r1-ospf-1]area 0

3、宣告并激活接口

[r1-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255 ----网段宣告,使用反掩码进行宣告

[r1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0-----接口地址宣告

reset ospf 1 process ----重置OSPF进程

[r1]display ospf peer ----查看OSPF邻居表

[r2]display ospf peer brief ----查看OSPF邻居简表

[r2]display ospf lsdb ----查看OSPF数据库简表

[r2]display ospf routing ----查看OSPF路由表

OSPF扩展配置

-

修改参考带宽

- [r1-ospf-1]bandwidth-reference 1000

- 一台设备修改参考带宽,则后续所有设备均需要修改

-

修改优先级----一般用于人工影响DR选举。

- [r1-GigabitEthernet0/0/0]ospf dr-priority 10

- [r2-GigabitEthernet0/0/0]ospf dr-priority 0-----代表放弃选举,自动成为DRother

-

静默接口

- 不接受也不发送hello报文,一般用于连接用户的接口,不能用于连接路由器之间的接口

- [r2-ospf-1]silent-interface GigabitEthernet 0/0/0

-

缺省路由

- [r1-ospf-1]default-route-advertise ----非强制性下发,当该路由器的路由表中存在其他协议学习到的缺省路由时,该命令生效。

- [r1-ospf-1]default-route-advertise always ----强制性下发

-

手工汇总----仅能在ABR或ASBR设备上配置

- [r2-ospf-1-area-0.0.0.0]abr-summary 192.168.0.0 255.255.252.0

- ABR设备从哪个区域学习到的明细路由,则进入到该区域进行路由汇总。

-

接口认证

- [r1-GigabitEthernet0/0/0]ospf authentication-mode md5 1 cipher 123456

- 认证类型

- 不认证—0

- 简单认证----1

- MD5认证----2

- key id----两边必须相同

-

加速收敛

- [r3-GigabitEthernet0/0/0]ospf timer hello 5------当hello时间被修改,则路由器自动修改死亡时间

- [r2-GigabitEthernet0/0/1]ospf timer dead 20----修改死亡时间,hello时间不会被自动修改

RIP与OSPF对比

- 根本区别------OSPF是基于链路状态的协议,而RIP是基于距离矢量的协议

- RIP仅适用于小型网络;OSPF适用于中大型网络;

- OSPF具备区域化结构部署,RIP没有;

- RIP使用跳数定义开销;OSPF使用带宽定义开销;

- RIP直接封装在UDP协议中,OSPF直接封装在IP协议中。

- RIP基于主类宣告,OSPF基于反掩码进行宣告;

- RIP具有周期更新机制,OSPF仅具备触发更新;

- RIP协议收敛完成后,网络中持续性存在大量RIP报文;而OSPF在收敛完成后,报文量极少。

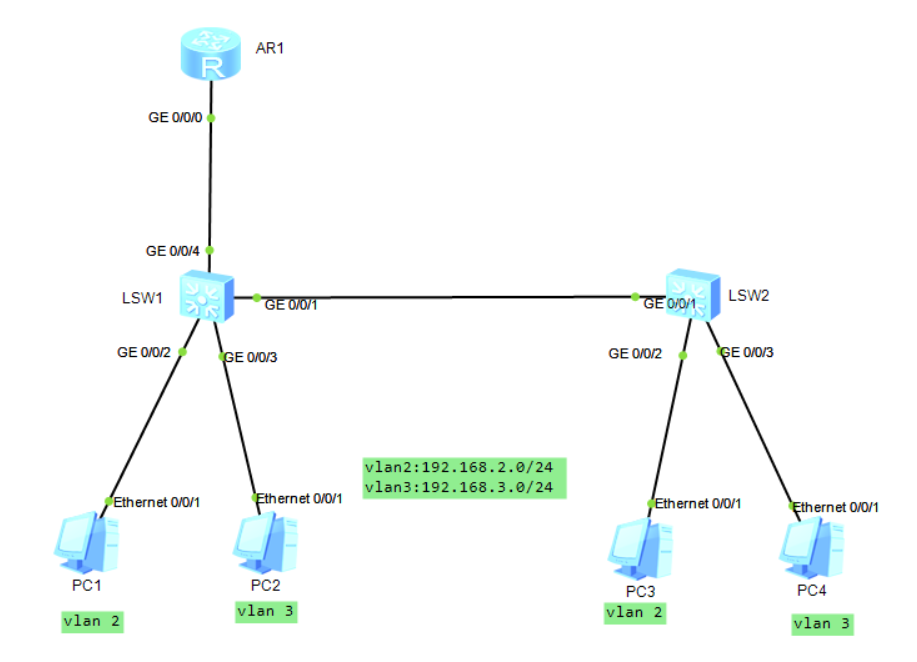

交换技术

- 垃圾流量问题

- 交换机在接收到未知单播或广播帧时,会进行洪泛或广播操作,占用其他设备资源及带宽资源

- 安全问题

- 计算机接收到本不应该受到的数据帧,从而读取内容

VLAN----虚拟局域网

VLAN数据帧

VLAN类型

- 基于端口的VLAN----一层VLAN

- 最常见的方式

- 由网络管理员进行配置,将vlan编号与交换机物理接口对应。此后,从该接口进入的数据帧都将属于该vlan.

- 基于MAC地址的VLAN—二层vlan

- 配置一个vlan和mac地址的映射表单,当数据帧进入交换机时,交换机查询该表单,根据不同的源MAC地址来划分不同vlan

- 一般用于PC接入交换机的端口会改变的网络。

- 基于协议的VLAN划分----三层vlan

VLAN的配置

1、在交换机上创建vlan

[sw1]vlan 2 -----默认情况下交换机存在vlan 1,并且所有接口属于vlan 1

[sw1]vlan batch 2 to 10 20 ----批量创建vlan2到vlan10以及vlan20

2、将接口划入vlan

[sw1]interface GigabitEthernet 0/0/1

[sw1-GigabitEthernet0/0/1]port link-type access -----修改链路类型为Access[sw1-GigabitEthernet0/0/1]port default vlan 2 ----修改端口所属vlan

[sw1]display vlan ----查看vlan表单

端口类型

- Access类型

- 一般用于交换机与终端相连的接口

- Trunk类型

- 一般用于交换机与交换机相连的接口

- Hybrid类型

- 同时具备Access以及Trunk端口的功能

3、配置Trunk干道

[sw1]interface GigabitEthernet 0/0/24

[sw1-GigabitEthernet0/0/24]port link-type trunk ----将接口链路类型设置为trunk干道

[sw1-GigabitEthernet0/0/24]port trunk allow-pass vlan 2 3 ----在trunk干道的允许列表中加入vlan2和vlan3

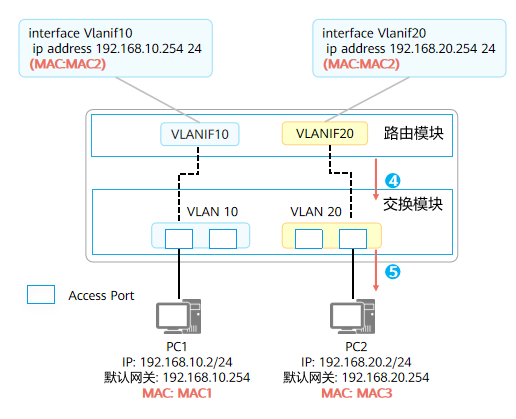

VLAN间路由

多臂路由

单臂路由

[r1]interface GigabitEthernet 0/0/0.1

[r1-GigabitEthernet0/0/0.1]ip address 192.168.2.254 24

[r1-GigabitEthernet0/0/0.1]dot1q termination vid 2 ----声明该子接口所能处理的VLAN标签

[r1-GigabitEthernet0/0/0.1]arp broadcast enable -----开启子接口ARP广播功能

交换机连接路由器的接口链路类型修改为Trunk类型。

子接口具备对VLAN Tag的处理能力,可以将数据帧中的VLAN Tag剥离或添加。

子接口是由物理接口ID+子接口ID进行标识。

三层交换机

1、创建vlan

[sw5]vlan batch 2 3

2、将接口划入vlan或配置Trunk干道

[sw5]interface GigabitEthernet 0/0/1

[sw5-GigabitEthernet0/0/1]port link-type trunk

[sw5-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 33、创建SVI接口-----完成前两步

[sw5]interface Vlanif 2 ----创建具备对vlan 2的标签进行操作的接口

[sw5-Vlanif2]ip address 192.168.2.254 24

1、设计拓扑

2、规划vlan及IP网段

3、配置—配置二层网络—配置IP地址—配置路由----策略

4、割接

王哲伟、仲昭晖

ACL技术----访问控制列表

- ACL原理

- 设备根据事先设置好的报文匹配规则对经过该设备的流量进行匹配,然后对报文执行预先设定的处理动作。

- ACL功能

- 访问控制----在流量流入或者流出的接口上匹配流量。

- 动作

- 允许—permit

- 拒绝----deny

- 动作

- 抓取流量

- 访问控制----在流量流入或者流出的接口上匹配流量。

- ACL匹配规则

- 自上而下、逐一匹配,匹配上则按照规则进行执行,不再向下匹配

- 若没有匹配上,则执行默认规则

- 华为中,ACL访问控制列表末尾隐含条件为允许所有。

- ACL分类

- 基本ACL

- 只能基于IP报文的源IP地址、报文分片标记来定义规则。

- 规则编号:2000-2999

- 高级ACL

- 可以基于IP报文的源IP地址、目的IP地址、IP报文的协议字段、IP优先级、长度、TCP的源目端口、UDP源目端口等信息来定义规则

- 规则编号:3000-3999

- 二层ACL

- 使用以太网数据帧定义规则

- 编号:4000-4999

- 用户自定义ACL

- 基本ACL

需求一:允许PC1访问192.168.2.0/24网段,而PC2不行。

- 分析:该需求仅对源有要求,配置基本ACL,且因为基本ACL仅关注数据包中的源IP地址;故配置时尽量靠近目标,避免对其他地址访问误伤。

[r2]acl 2000 ----创建基本ACL列表

[r2-acl-basic-2000]rule deny source 192.168.1.2 0.0.0.0 —编写规则[r2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 ----调用策略

[r2]display acl 2000 -----查看ACL列表

通配符:0代表不可变;1代表可变。

可以精准匹配某一个IP地址或网段。

1、拒绝192.168.1.2和192.168.1.3

rule deny source 192.168.1.2 0.0.0.1

00000011

00000001

2、拒绝192.168.1.0/24网段

rule deny source 192.168.1.1 0.0.0.255

3、拒绝192.168.1.0/24网段中的单数IP

rule deny source 192.168.1.1 0.0.0.254

需求二:PC1可以访问PC3,但是不能访问PC4

分析:对目标有要求,使用高级ACL;由于高级ACL对流量进行了精确匹配,可以避免误伤,所以调用时靠近源,减少链路资源消耗。

[r1]acl 3100

[r1-acl-adv-3100]rule deny ip source 192.168.1.1 0.0.0.0 destination 192.168.2.2 0.0.0.0

[r1-GigabitEthernet0/0/1]traffic-filter inbound acl 3100

设备的一个接口只能调用一张ACL列表,但是一张ACL列表可以在不同地方多次调用。

需求三:PC1可以ping通R2,但是不能Telnet R2。

[r1]acl 3000

[r1-acl-adv-3000]rule deny tcp source 192.168.1.1 0.0.0.0 destination 12.0.0.2 0.0.0.0 destination-port eq telnet

NAT技术—地址转换技术

私网IP地址

-

在IP地址空间中,A、B、C三类地址各有一部分地址,充当私网IP地址,其余IP地址称为公网IP地址。

A:10.0.0.0—10.255.255.255

B:172.16.0.0—172.31.255.255

C:192.168.0.0—192.168.255.255

-

具有可重复性,私网IP地址不允许在互联网中传输,公网IP地址可以在互联网中使用。

静态NAT

静态NAT是通过在私网边界路由器上建立并维护一张静态地址映射表。这张表记录了公有IP地址和私有IP地址之间的对应关系。----一对一的NAT

静态NAT配置位置为边界路由器的出接口。

[r2-GigabitEthernet0/0/1]nat static global 12.0.0.100 inside 192.168.1.1

12.0.0.100----漂浮IP----合法的从运营商购买的公网IP地址,且该地址必须与边界路由器出接口地址处于同网段。

[r2]display nat static ----查看静态地址映射表

动态NAT

1、配置公网IP组

[r2]nat address-group 1 12.0.0.10 12.0.0.20 ----配置公有IP地址NAT组,IP地址段必须是连续的

2、配置ACL抓取私网流量

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.2553、将ACL与公网IP组绑定

[r2-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

no-pat:改参数配置后,地址转换仅进行IP地址转换,不进行端口转换。

NAPT----网络地址端口转换技术

easy ip

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

[r2-GigabitEthernet0/0/1]nat outbound 2000

端口映射

[r2-GigabitEthernet0/0/1]nat server protocol tcp global current-interface 23 inside 192.168.3.1 telnet

ACL抓取私网流量

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.2553、将ACL与公网IP组绑定

[r2-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

no-pat:改参数配置后,地址转换仅进行IP地址转换,不进行端口转换。

NAPT----网络地址端口转换技术

easy ip

[r2]acl 2000

[r2-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

[r2-GigabitEthernet0/0/1]nat outbound 2000

端口映射

[外链图片转存中…(img-xcd57Yxp-1684326050222)]

[r2-GigabitEthernet0/0/1]nat server protocol tcp global current-interface 23 inside 192.168.3.1 telnet

1307

1307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?