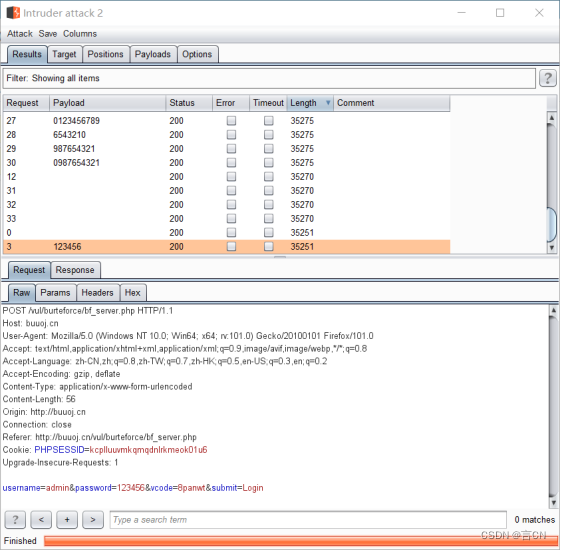

一、基于表单的暴力破解

1、先随便提交一个账号密码、

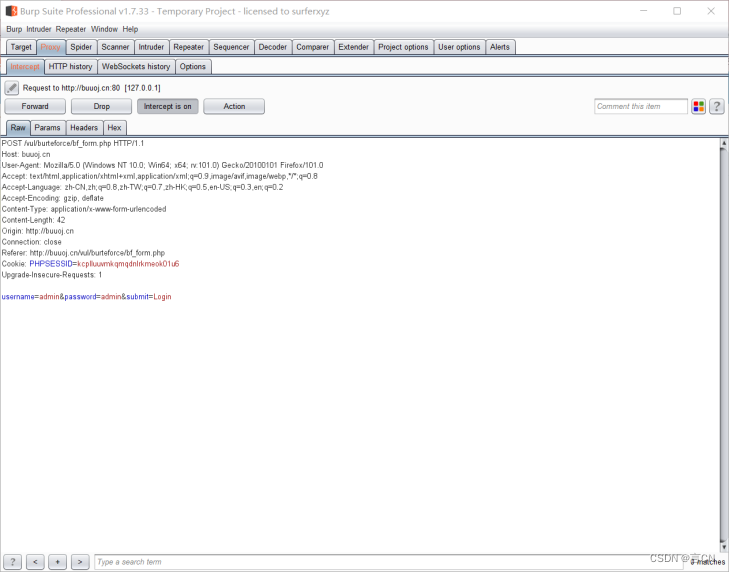

2、使用bp将数据拦截

3、由于没有验证码,所以可以直接去爆破

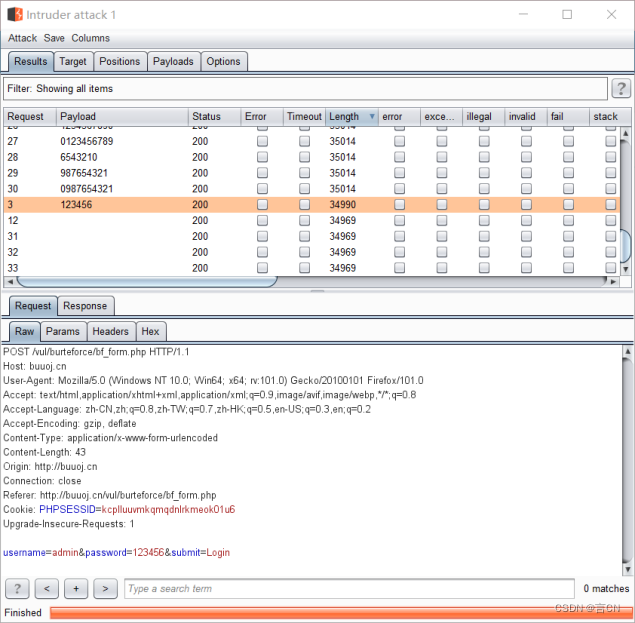

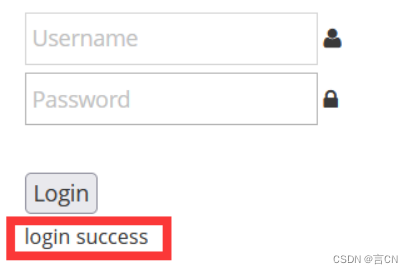

4、成功get到了正确密码,第一题结束

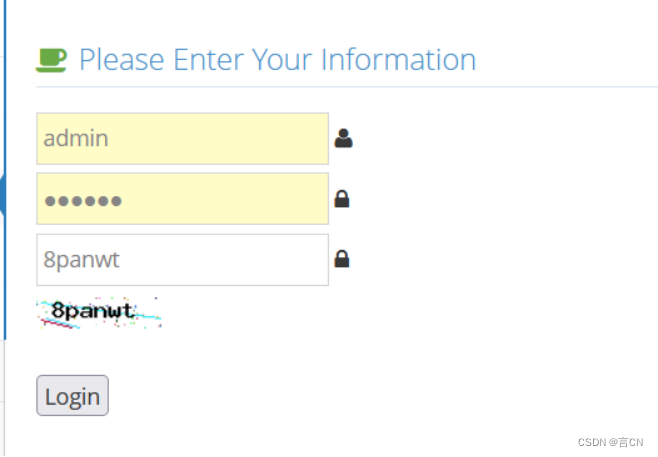

二、验证码绕过(on server)

1、第一题发现带有验证码,先随便填入一个账号密码

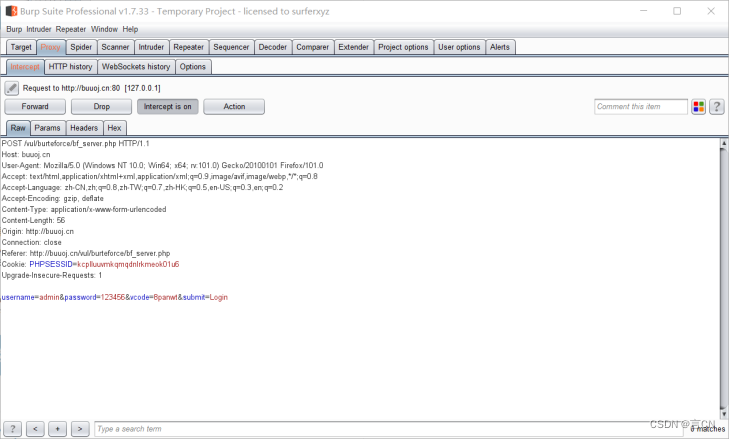

2、使用bp将数据包拦截

3、传至repeater,查看到了一些信息,发现验证码在数据包被拦截后,无法改变,因此,可以直接开始爆破

4、开始爆破,得到了最终结果

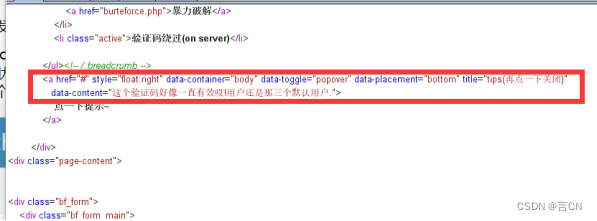

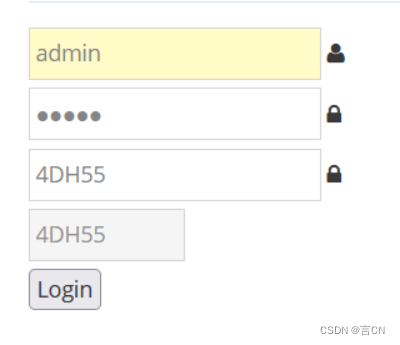

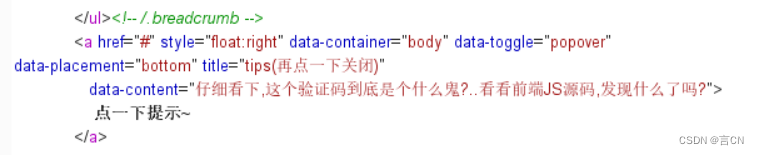

三、验证码绕过(on client)

1、先随意输入一个账号密码

2、bp抓包,get到了一些信息

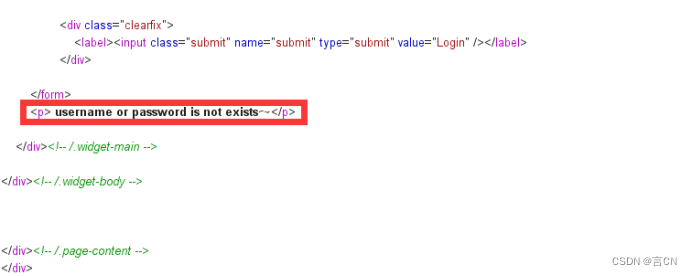

3、根据信息分析,该验证码匹配不在后端服务器,也就是说后台无法验证,因此我们直接remove all JavaScript

4、这样就可以无需输入验证码,直接进行登陆

5、然后就可以直接开始爆破了,得到正确密码,并且成功登陆

四、token防爆破?

1、照例,先输入一个账号密码

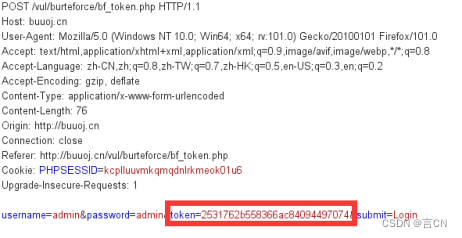

2、bp抓包,发现其中有一个token值

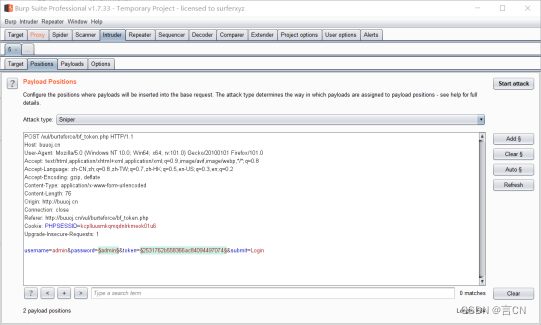

3、因为token值不能重复,所以我们需要将token值也框进来

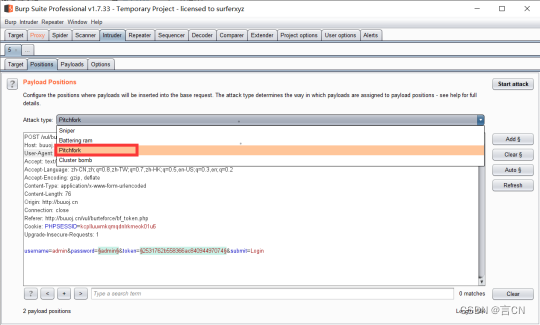

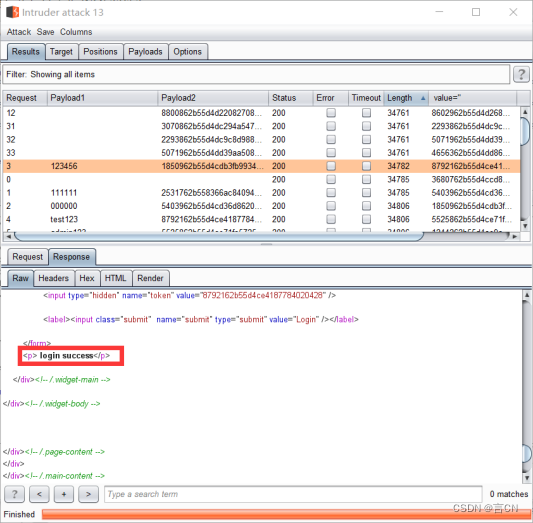

4、这里要注意将Attack type换成Pitchfork模式,使之后的两个payload一一对应

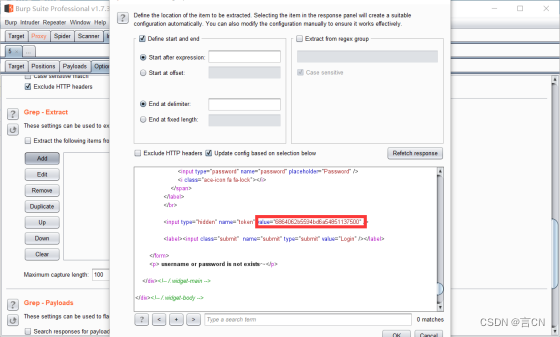

5、这里要将爆破板块中的Option中将Grep-Extract打开,Refetch response,将value中的值选定(注意,不要将value=“”一起选定了),然后点击OK

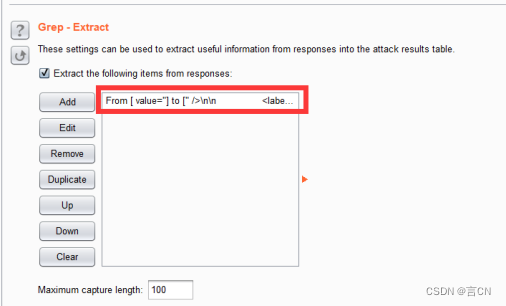

6、就可以看到这里出现一条语句,这条语句的作用就是随机生成token值

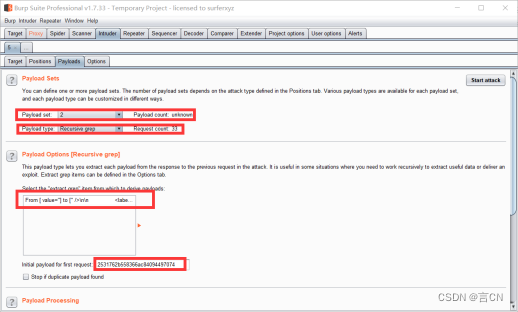

7、回到payloads,将sat选为2,设置第二个payload,这里的type要选择Recursive grep递归搜索模式,然后之前的语句要复制到这里来(一般会自动过来),然后为了之后爆破的结果好看,我们将一开始的token值复制到initial payload for first request框内

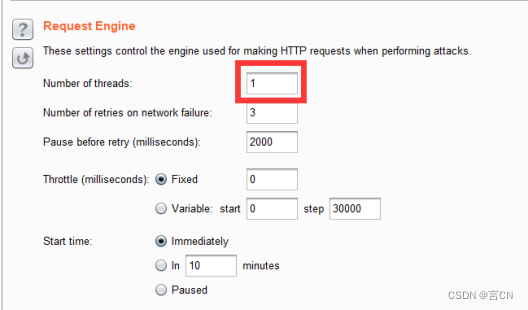

8、这里由于同时进行多个线程,会同时提交相同的token值,所以将线程数改为1

9、开始爆破,答案get daze!

非常感谢大家可以看到这里,毕竟我只是一只菜狗嘛,如果文章内容有什么地方无法复现或是出现错误,可以在评论区说一下,我一定尽快回复并修改~

1983

1983

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?