在家隔离,好久没玩靶机了,现在来整一个。

靶机信息

下载地址:https://www.vulnhub.com/series/corrosion,491/

下载之后直接导入到vmeware即可

打靶过程

-

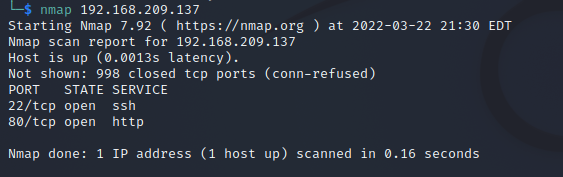

信息收集,nmap+masscan,发现有22,80端口

-

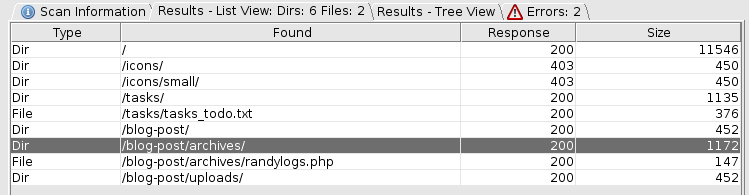

打开80端口,发现是ubuntu页面,用御剑扫没有扫出目录。用kali自带的dirbuster发现以下目录

-

访问http://192.168.209.137/tasks/tasks_todo.txt 出现以下提示。auth log

192.168.209.137/blog-post/ 是个博客页面

http://192.168.209.137/blog-post/archives/randylogs.php 空白页面,啥都没有

-

在这里我就卡住了,出了空白页面之外没有任何信息,还是百度了一下wp。对这个空白页面进行fuzz,发现file参数存在目录遍历,

-

翻了一下apache的日志文件

GET /blog-post/archives/randylogs.php?file=/etc/apache2/apache2.conf

-

一波信息收集,发现ubuntu 的auth日志可以用。那就比较简单了,直接SSH登录的时候带一句话木马。然后文件包含getshell。

-

getshell之后发现有个备份文件,吧备份文件下载下来。

-

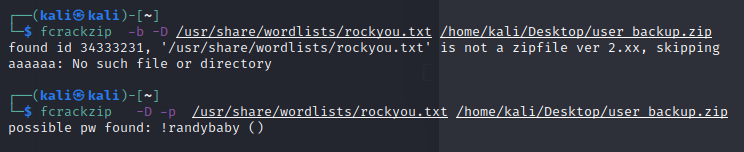

fcrackzip 暴力破解user_backup.zip包密码:!randybaby ()

-

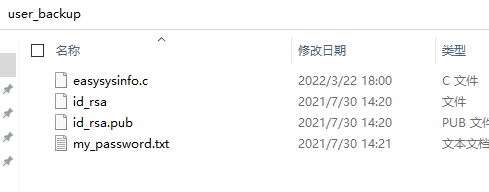

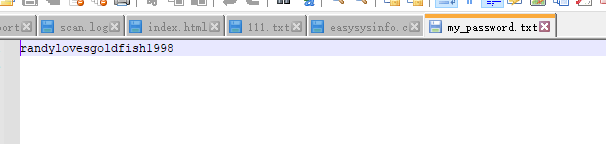

解压压缩包发现几个敏感文件和密码

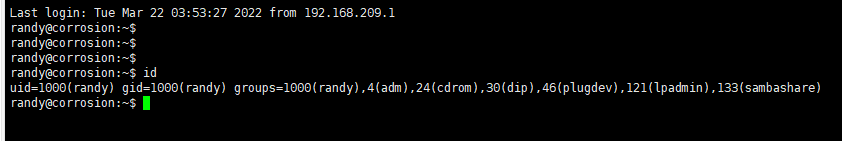

10.ssh登录randy用户

10. 直接CVE-2021-4034提权拿下

615

615

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?