木马属于zbot木马家族,并且此木马的免杀做的非常好。能过很好的逃过杀软的检测,而此木马对自己进行了很好的保护,经过了三个阶段才将自己释放出来。并添加了开机自启动。

木马主要的四个阶段:

0x01:释放样本到临时文件夹,并启动

0x02:释放文件到C:\Documents and Settings\Administrator\Application Data\目录,并且生成文件,设置开机自启动,然后启动释放样本。

0x03:对进程除CSRSS.EXE以外全部注入,会挂钩很多函数,然后进行恶意行为

0x04:生成批处理文件,对临时文件中释放的文件和自身进行删除

0x01

原始文件信息

文件名:FILE.exe

文件大小:488K

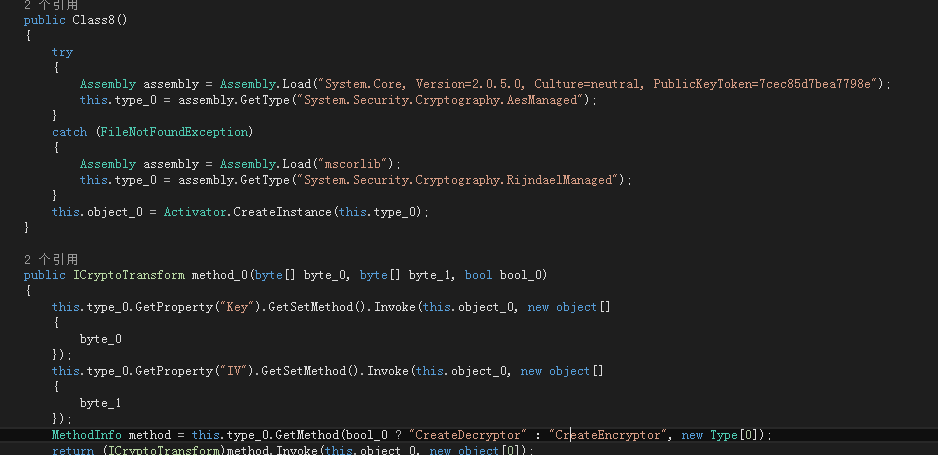

编写语言:C#

此样本是初始样本,并且外壳是C#,经过反编译发现,这个外壳只是为了躲避杀毒软件。

并将资源文件解密出来放到临时文件夹,然后启动此释放文件。

0x02

临时文件夹文件信息

文件名:File.exe

文件大小:138K

编写语言:Microsoft Visual C++ 7.0

主要行为

1. 在将释放的文件启动后。将会读取自身并且采用多态变形技术释放一个文件到C:\Documents and Settings\Administrator\Application Data\nopin 下。由于样本使用了多态变形技术,所以导致每次母体和样本都不一样。这样会使传统的杀毒软件很难进

本文详细解析了Zbot木马的四个阶段行为:从释放样本到临时文件夹,生成开机自启动,遍历进程注入,到最后的自我清除。该木马利用多态变形技术逃避传统杀软查杀,并通过注入进程、修改注册表等方式实现恶意操作,如关闭IE反钓鱼过滤器、清理Cookies、篡改安全设置等。

本文详细解析了Zbot木马的四个阶段行为:从释放样本到临时文件夹,生成开机自启动,遍历进程注入,到最后的自我清除。该木马利用多态变形技术逃避传统杀软查杀,并通过注入进程、修改注册表等方式实现恶意操作,如关闭IE反钓鱼过滤器、清理Cookies、篡改安全设置等。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1338

1338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?