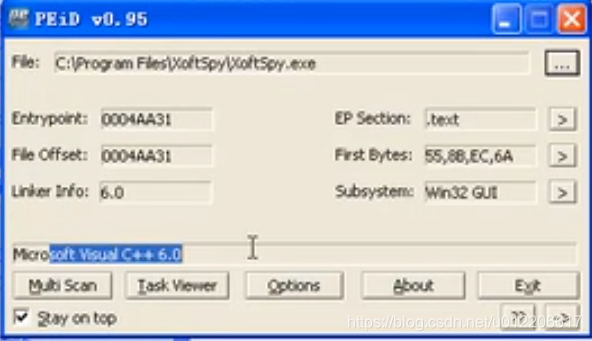

此次已GetWindowsTextA来进行查询破解

查询GetWindowsTextA,下断点

或者Ctrl + n,输入GetWindowTextA,右键选择在每个参考上设置断点

点击注册OK

停留断点

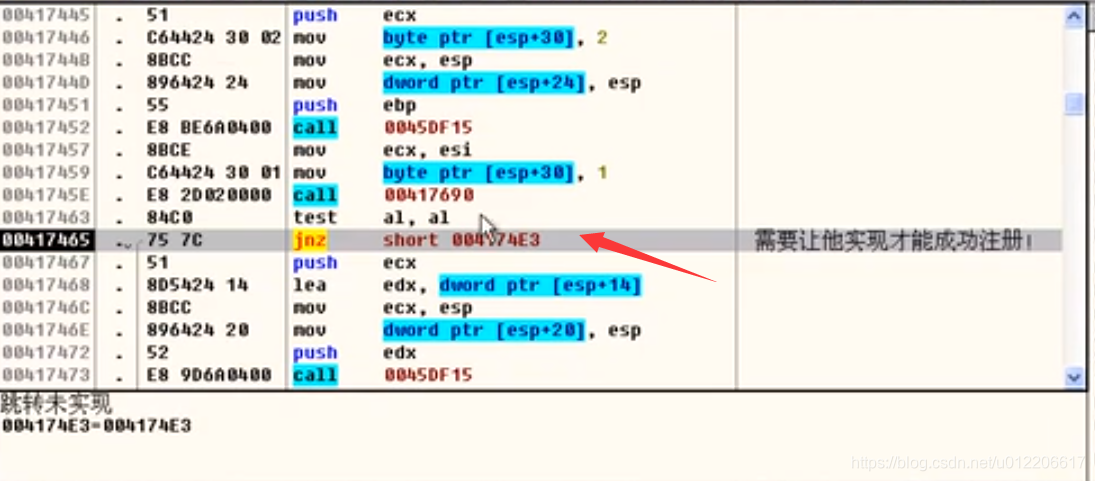

F8一路调试,寻找关键跳转

可见是判断al值,那么上一个call可能就是计算加密的函数,下断点进入

神奇的发现有两处call地址相同,附近代码也相同,猜测这是程序怕被破解所以出现的二次验证程序

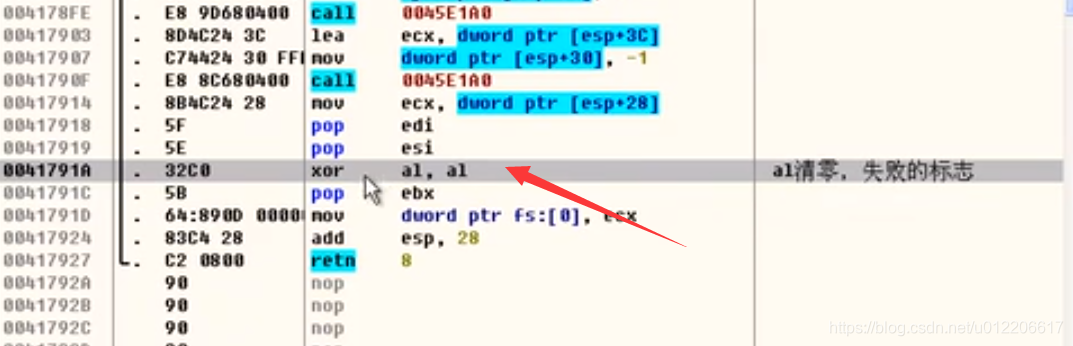

进入后找到两处retn

由经验得出第一个retn为true,第二个为false

将跳转实现的标志位修改成未实现(修改标志位Z)

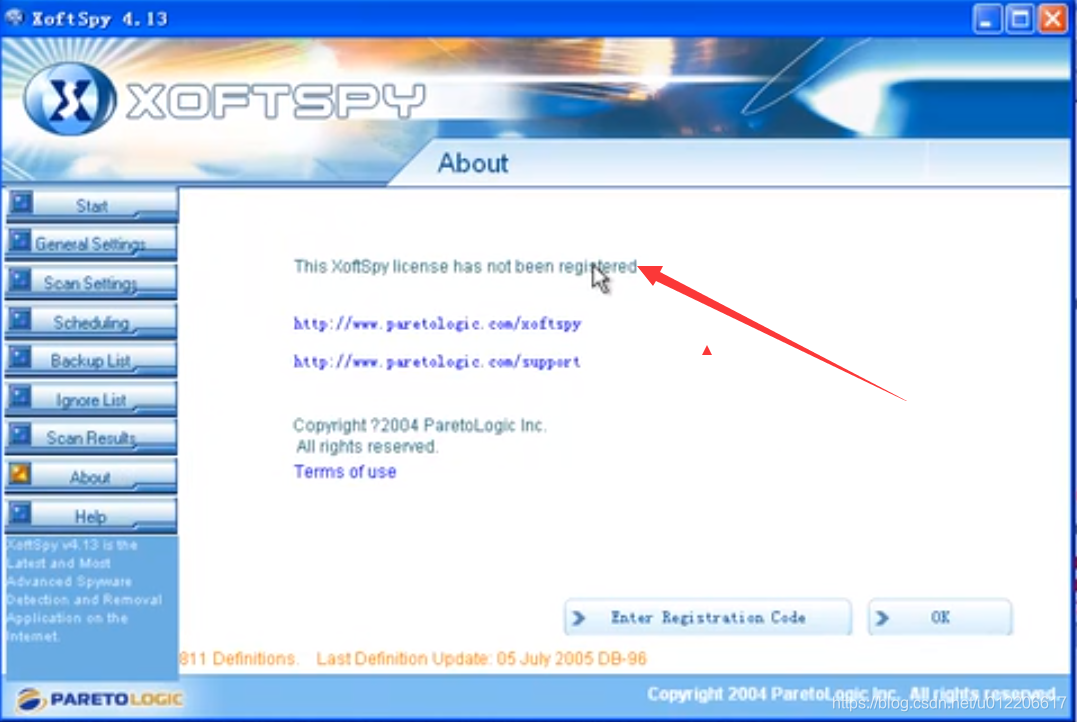

修改后确实弹出了注册成功了的对话框,但是发现界面依然显示未注册的信息。

这时候我们就要考虑他的双重验证了,第二个验证call

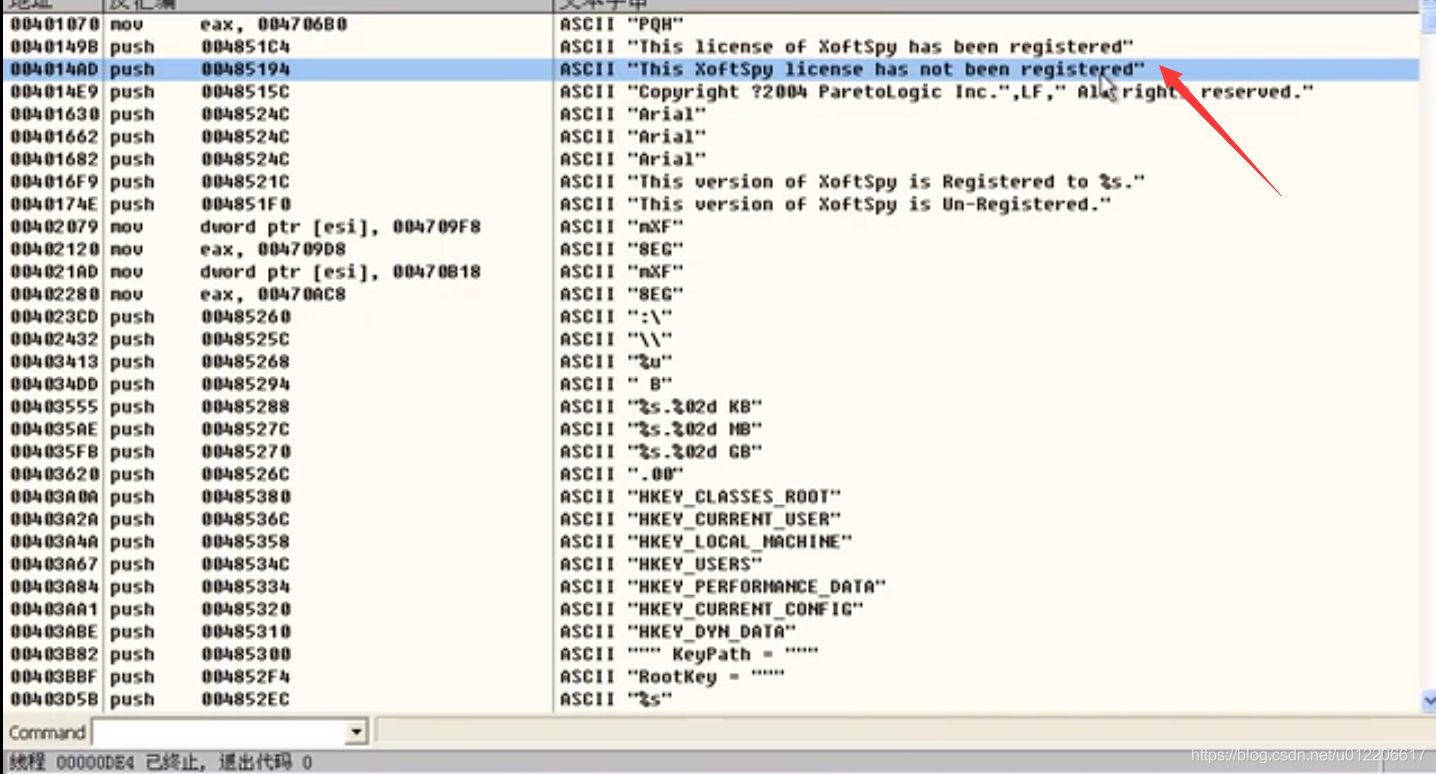

也可以通过字符串查询方式,寻找关键位置

下断点进入,找到关键跳转关键call

进入函数

找到关键跳转,mov bl,1

后面直接mov al,bl

我们修改代码mov al,1

破解成功

总结:还是要锻炼寻找加密思路,寻找关键的上一个跳转及call是最关键的

821

821

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?