Cisco Umbrella

应用测序管理、目标列表、文件检测、智能代理、身份验证

外部认证数据库

连接器服务器

- 为了支持与雨伞AD (Umbrella Active Directory)集成,必须在以下环境下配置AD域的成员服务器:

- Windows Server 2012, 2012 R2, 2016, 2019或2022,最新的服务包和100MB空闲硬盘空间。SP2之前的服务包不受支持。

- .NET Framework 4.5或以上版本

- 如果本地防病毒应用程序正在运行,则允许列出OpenDNSAuditClient.exe和OpenDNSAuditService.exe进程。

- 连接器可以直接部署在域控制器上。在这种情况下,域控制器必须满足上面列出的所有先决条件。只需要一个连接器来提供AD域的身份信息,如果需要,还需要一个可选的连接器来实现冗余。

出站网络访问Cisco Umbrella

- 443 (TCP)到api.opendns.com

- Windows可能需要访问端口80/443 (TCP)上的其他url才能执行证书撤销列表和代码签名检查。有关端口的完整列表,请参见 通信流和故障排除。

- 443 (TCP)到disthost.gumbrella.com(用于下载升级)

- 如果您使用的是透明HTTP web代理,请确保80/443端口上的上述url不属于代理,且不受认证约束。

连接器的账户

在部署连接器时,需要在AD域中创建新的用户帐户。该帐户应包括:

登录名(sAMAccountName)设置为OpenDNS_Connector。也可以使用自定义用户名,但必须按照下面列出的权限配置。

‘密码永不过期’ 选中

注意: 密码不能包含反斜杠、引号(单引号或双引号)、大于或小于圆括号(< >)和冒号。

已分配“读取”和“复制目录更改”权限。另外,您可以使连接器帐户成为内置的“企业只读域控制器”组的成员,该组将自动分配这些权限。

**注意:**连接器将AD结构初始化到Umbrella。在此之后,它检测AD结构的变化,并只将这些变化传达给用户。检测更改需要“复制目录更改”权限,因此没有此权限连接器无法工作。“复制目录更改”权限不同于“复制目录更改所有”权限,后者允许检索密码散列。连接器不读取密码散列,因此不需要“全部更改复制目录”权限。

报告

安全活动、应用发现、主要威胁、高级身份报告、管理员审计报告等

漫游客户端

Umbrella 漫游客户端是一个非常轻量级的 DNS 客户端,可在 Windows 或 macOS 计算机上运行。*它不是*VPN客户端或本地防病毒引擎。它允许保护伞安全和基于策略的保护,包括我们的智能代理,无论您连接到哪个网络,都可以强制执行。无论您是在办公室、酒店、咖啡店还是使用移动热点,Umbrella 漫游客户端都会强制执行您在 Umbrella 中设置的策略。它包括提供精细的策略实施和报告有关特定计算机标识甚至登录的Active Directory用户的信息的功能。

原理

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mQVIeoY5-1650777565430)(../../图片/typora/1650768521482.png)]](https://i-blog.csdnimg.cn/blog_migrate/4377fb90f74bab9fd8fd8b55793cdba9.png)

在 Windows 上,Umbrella 漫游客户端绑定到 127.0.0.1:53(IPv4 的 localhost)和 [::1]:53(IPv6 的 localhost),并将自身设置为计算机上每个网络连接上的独占 DNS 服务器,确保所有 DNS 请求都定向到最近的 Umbrella 数据中心,同时使用内部域正常处理本地网络资源。对于 macOS,Umbrella 漫游客户端仅绑定到 127.0.0.1:53(IPv4 的本地主机)。

通过 Umbrella 发送的 DNS 查询经过加密、身份验证,并按照组织管理员的指示进行安全和内容筛选。如果计算机尝试访问 Umbrella 或组织管理员认为不安全的域名,则计算机的浏览器将被定向到安全阻止页面。

雨伞漫游客户端的优势

使用我们传统的基于网络的服务,或者使用大多数传统的基于设备的网络外围网关,Umbrella 漫游客户端可以克服两个限制:

- 漫游/网络外 - 如果笔记本电脑离开办公室并且始终未使用全隧道 VPN(速度可能很慢),则在网络外部漫游时,笔记本电脑将不受威胁和不良内容的保护。

- 粒度报告和过滤 - 仅使用基于网络的服务,Umbrella 报告中可见的所有 DNS 流量都来自单个网络标识。Umbrella 漫游客户端提供在 Umbrella 中设置的策略中指定的计算机级粒度。您不仅可以在每台计算机上强制实施不同的安全和内容筛选设置,还可以查看计算机级别的报告。

- 用户身份支持 — 身份支持是对漫游客户端的增强,除了用户和专用 LAN IP 报告外,它还提供基于 Active Directory 用户和组身份的策略。

虚拟域名支持

- Umbrella 漫游客户端适用于大多数拆分隧道和全隧道 VPN。

- 有关支持思科拆分隧道 VPN 所需的特殊注意事项的信息,请参阅伞形漫游客户端:VPN 和 VPN 兼容性

- 有关与 Umbrella 漫游客户端不兼容的 VPN 客户端的列表,请参阅不兼容的 VPN 客户端。

防病毒和端点安全软件支持

雨伞漫游客户端的唯一功能是处理DNS请求,因此第三方安全软件不应干扰雨伞漫游客户端。所有繁重的处理都是在Umbrella数据中心和云中完成的;因此,您不会受到与传统防病毒软件相关的缓慢影响。

先决条件

支持操作系统

- Windows 7 SP1或更新版本,带有。net 4.6.2+

- macOS 10.13或更新版本(客户端2.3或更高版本)

不支持的操作系统

- Windows Server(所有版本)

- Windows 10 Enterprise Multi-Session

- 基于Windows RT的ARM处理器

- macOS 10.12及以上版本。

Umbrella 漫游安全模块 -AnyConnect

思科AnyConnect的思科雨伞漫游安全模块在任何网络、任何地点、任何时间提供始终开启的安全——无论是开启还是关闭您的企业VPN。漫游安全模块在DNS层强制安全,以阻止恶意软件,网络钓鱼,以及命令和控制回调在任何端口。伞提供实时可见的所有互联网活动每个主机名(和可选的AD用户名)在您的网络或VPN内外。根据网络设置,可以选择在网络上禁用客户端。

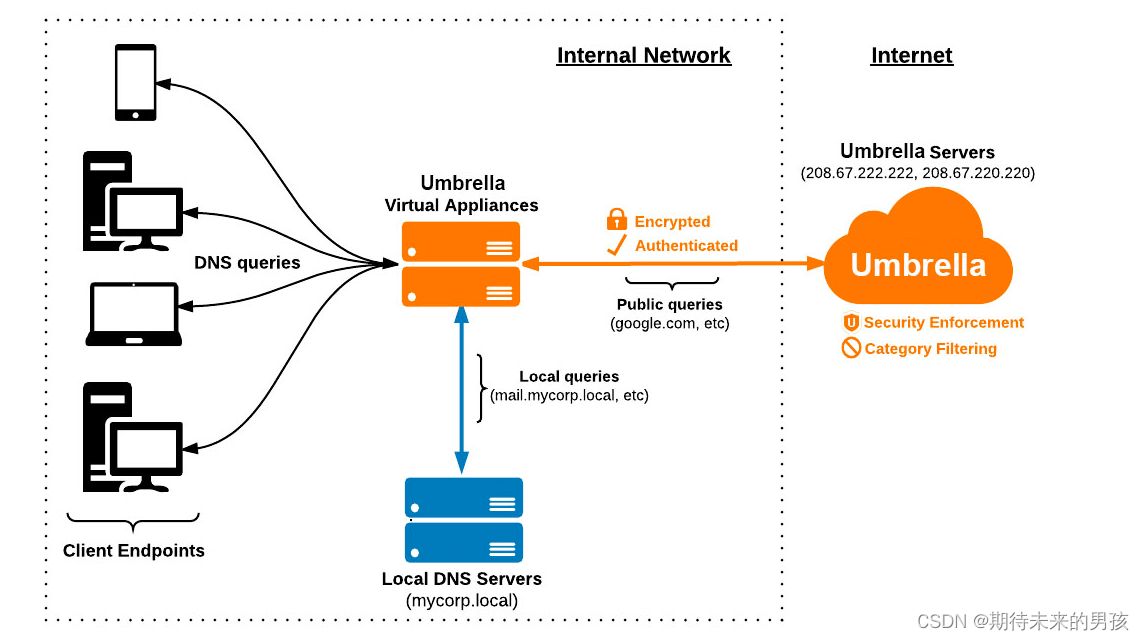

VA 向导

Umbrella virtual appliances (VAs)是一种轻量级虚拟机,可兼容VMWare ESX/ESXi、Windows Hyper-V、KVM管理程序以及Microsoft Azure、谷歌云平台和Amazon Web Services云平台。当在您的网络中用作有条件的DNS转发器时,Umbrella VAs记录DNS请求的内部IP地址信息,以便在报告、安全实施和分类过滤策略中使用。此外,虚拟网关还对DNS数据进行加密和认证,以增强安全性。

VAs还支持Active Directory (AD)集成,这扩展了VAs的功能,除了内部IP地址可见性和DNS加密外,还包括AD识别信息。

Umbrella Virtual Appliances 是如何工作的

虚拟服务器在您的网络中充当有条件的DNS转发器,智能地将公共DNS查询转发到思科雨伞的全球网络,并将本地DNS查询转发到您现有的本地DNS服务器和转发器。每一个发送到Umbrella的公共DNS查询都是经过加密、认证的,并且包含了客户端的内部IP地址。

VAs不缓存DNS记录;由权威DNS服务器设置的DNS记录的TTL被终端视为正常。VAs为您的本地DNS基础设施添加了一个无缝的超低延迟层。

VA的好处

细粒度的身份信息

如果你已经将DNS指向雨伞,或者计划指向雨伞,那么雨伞报告中所有可见的DNS流量都来自一个单一的网络身份。VAs提供内部IP可视性,允许您跟踪网络中的恶意或不适当流量到特定的IP地址。

没有VA

安全和DNS流量相关的调查不能追溯到个人计算机或IP地址。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-M767pERJ-1650777565431)(../../图片/typora/1650765212282.png)]](https://i-blog.csdnimg.cn/blog_migrate/96cdec58e9d77fd40fc6553c34073ab2.png)

有VA

VAs记录每个DNS请求的内部IP地址。安全和DNS流量相关调查允许您将流量关联到一个单独的内部IP地址。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-giaKpbN5-1650777565432)(../../图片/typora/1650765223895.png)]](https://i-blog.csdnimg.cn/blog_migrate/dc40872ec9cfa5153225d9a60fc65f10.png)

与AD集成(作为补充特性添加)

VAs还根据Umbrella的策略记录AD用户、组或计算机。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XD51Os1U-1650777565432)(../../图片/typora/1650765240632.png)]](https://i-blog.csdnimg.cn/blog_migrate/a4f1e61f71a1f36ad73cbc57b580ec04.png)

细粒度的策略管理

通过指定内部IP或IP范围,为“自带设备”(BYOD)企业网络、客户Wi-Fi、仅供服务器的网络等设置不同的策略。粒度策略控制使得在每个网络的基础上过滤不想要的内容和恶意流量变得很容易。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qDHvCihe-1650777565433)(../../图片/typora/1650765253616.png)]](https://i-blog.csdnimg.cn/blog_migrate/2d52e7b5cfb0b29538712f69fac1b288.png)

没有端点软件

不需要客户端软件。不需要重新配置操作系统镜像。

轻量级的足迹

一个VA只需要至少一个虚拟CPU核和512MB,每天处理数百万个DNS查询。

AD集成

VAs支持AD集成,它在报表和策略中提供用户、组或计算机名粒度。

先决条件

VA需求

每个Umbrella站点必须成对部署两个虚拟设备(VAs),以确保DNS级别上的冗余,并允许在不停机的情况下进行更新。

虚拟数据中心规格—每个虚拟数据中心至少需要分配以下资源:

- 一个虚拟CPU

- 最少512MB RAM(推荐1GB RAM)

- 7GB磁盘空间。

使用这些规范,每个VA每天能够处理数百万个DNS请求。如果您认为您的网络将超过这个数字

正确的日期/时间——确保系统管理程序主机的日期和时间正确。不正确的日期或时间可能导致VAs的更新或同步问题。虚拟机时间独立同步,默认为UTC。

虚拟化平台

VMware 、Hyper-V、Cloud Platform、KVM、Nutanix

网络需求

一旦部署了VAs并准备使用,端点客户端必须只能通过VAs解析DNS,而不是您的本地DNS转发器。这通常通过网络的DHCP配置来完成。

为了保证虚拟网关与Umbrella云服务和本地DNS转发器/服务器能够互通,虚拟网关需要满足以下防火墙/ACL要求。这些需求适用于部署VA的每个平台。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zh8qcOYY-1650777565433)(../../图片/typora/1650766300440.png)]](https://i-blog.csdnimg.cn/blog_migrate/2e7152106811d23568c7278241956e01.png)

部署在VMware平台

1. 下载 OVF 模板

a. Navigate to Deployments > Configuration > Sites and Active Directory and click Download.

b. Click Download for VA VMWare ESXi.

2.部署 OVF 模板

a. Log into your VMware vSphere client and select the File tab.

b. Click Deploy OVF Template, choosing the downloaded .ova template.

c. Follow the deployment wizard prompts, but be sure to follow these steps:

- For the source, browse to the .ova file you just downloaded.

- Specify a unique name and location for your VA.

d. Select the disks appropriate to your environment. It is recommended to select Thin Provision for the disk format, but it is not mandatory.

e. Select or map a network.

f. Click Finish.

The systems will begin deploying the VA and subsequent prompts will update you regarding status.

3.部署第二台VA

每个伞状网站需要两个VAs。至关重要的是,这些虚拟环境不能以任何方式被克隆或复制。必须手动设置和配置每个VA。

在部署第一个VA时,重复步骤配置第二个VA。

4.开启VA

If all is well, you’ll see the VA console screen. For information about configuring VAs, see Configure Virtual Appliances.

内部网络

内部网络允许你根据你的网络的内部IP地址管理你的计算机子网的Umbrella策略。

在Umbrella virtual appliance, VA部署完成后,可以配置内部网络标识。要设置这一点,将我们的一个轻量级VAs到您的网络,引导您的DNS流量通过它,并开始基于特定的内部IP地址和/或子网映射您的网络。

如果有多个物理位置或有多个内部网络需要配置,则可以从那里开始构建多个站点。

Umbrella VA将使您的DNS流量指向它进行此配置,并且任何确定来自您定义的网络的内容都将应用策略。

先决条件

系统需求

- Windows 7(及以上)x86(32位)、x64(64位)操作系统

- VPN模块需要Visual Studio 2015 32位运行时,它与我们的安装包绑定在一起。

- 漫游安全模块需要.net框架(至少4.6.2+)

- Mac OS X 10.9(或更高版本)操作系统

硬件部署

一些思科硬件设备——例如,思科ISR 4000——可以与Umbrella集成,为你提供了增强的部署选项。有关这些选项以及它们如何帮助满足您的部署需求的更多信息,请参阅我们的硬件部署文档。

可用硬件选项:

- Cisco 4000 Series Integrated Services Routers (ISR)

- Cisco Umbrella Wireless LAN Controllers (WLC)

- Cisco Integrated Services Routers (ISR) G2

- Meraki Cloud-Managed Networks

- Cisco Adaptive Security Appliances (ASA)

- Cisco Catalyst 9200 and Catalyst 9300 Switches

9734

9734

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?