最近开始学习渗透相关的一些东西,买了个阿里云的服务器,搭建了个vulhub的靶场,其是依托docker环境进行运行的,搭建流程网上很多,大家自便。

docker免去了许多配置环境之类的麻烦,简直不要太方便,搭建好之后,就先随便选个漏洞环境试试水。

一、先进入到漏洞环境所在目录:

cd /vulhub/httpd/apache_parsing_vulnerability

二、构建或重新构建服务:

docker-compose build

这一步没有好像也没啥影响

三、启动漏洞环境:

docker-compose up -d

备注:启动之后用完实验环境,记得关闭,命令:docker-compose down

使用docker ps可以看到运行中的docker容器

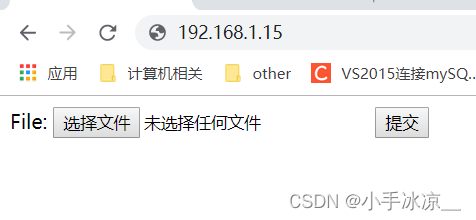

四、启动漏洞环境之后,我们就可以通过IP访问搭建的环境了,在浏览器输入IP,docker搭建的好像端口默认就是80:

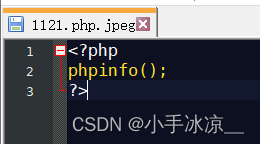

5、构建验证文件,就一句,很简洁 ,如下:

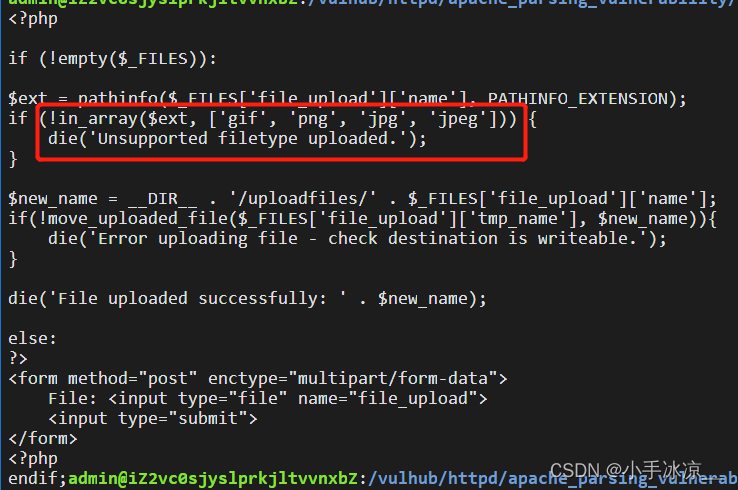

6、上传,之所以后缀名加上jpeg,是因为服务器会对后缀名进行过滤,直接上传.php后缀的会提示Unsupported filetype uploaded:

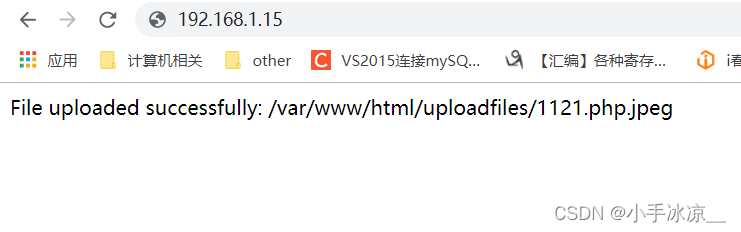

7、文件上传成功之后,会有如下提示:

File uploaded successfully: /var/www/html/uploadfiles/1121.php.jpeg

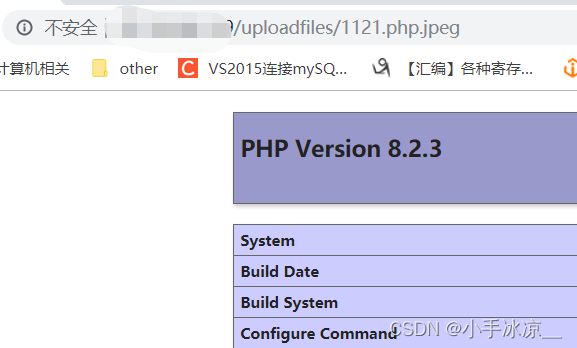

8、因为直接返回了文件目录,所以直接可以执行了:

其中打马赛克的是我的IP,访问形式为:IP+/uploadfiles/1121.php.jpeg,可不要搞错了

总结:以上就是运行一个简答的漏洞环境的流程和结果,就当个小小的记录吧,毕竟我是彩笔,

Apache默认一个文件可以有多个以点分割的后缀,apache会从最右边开始识别其后缀名,如遇无

法识别的后缀名则依次往左进行识别

如果运维人员给.php后缀的文件添加了处理程序 `AddHandler application/x-httpd-php .php` 那么在

有多个后缀的情况下,只要文件含有.php后缀那么该文件就会被识别为PHP文件进行解析。

该漏洞和apache版本和php版本无关,属于用户配置不当造成的解析漏洞。

1118

1118

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?