免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

**本文以攻防世界部分题为例进行演示,后续会对攻防世界大部分的流量分析题目进行演示,如果你感兴趣请关注**

目录

一:流量分析 2

打开如下所示

还是依旧,搜索flag。发现什么也搜不到

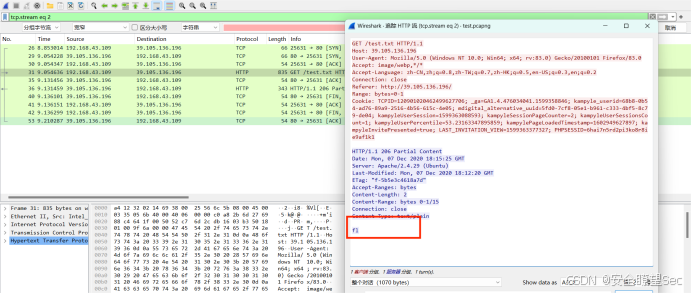

打开http流查看,在http流量包中发现特殊字符fl,说明flag藏在http流量包中

我们将http流量包导出即可,导出后是堆txt文件

其实Flag就在这些文本文件中,需要拼接即可

拼接后只有fl,需要将ag补上

二:功夫再高也怕菜刀

打开如下图所示,根据题目我们得知这个是一个菜刀流量包

追踪http发现的确是菜刀流量

那么我们对http进行分析看看能不能找到特殊信息

发现一个流量包包含大量字符信息,我们对这些字符进行分析

发现这是一张图片(如下图所表注),开头ffd8结尾ffd9 那这不是一张jpg图片么

我们提取这张图片

打开winhex将图片二进制粘贴进去要选择ascii hex 然后保存为 *.jpg

保存完成后得到如下一张图片,这是一个密码(自认为这是flag,提交后发现并不是,那这是一个密码说明流量包中还有加密的东西需要这个密码解密比如压缩包,加密字符串等),我们先查看里面有没有压缩包

搜索压缩包zip的发现真有压缩包,那就放入kali中分离即可

经过尝试tcpxtract无法分离但foremost可以

发现需要密码,那就是图片上的密码

成功拿到flag

三:神奇的modbus

题目提示我们modbus(这是一个网络协议),并且格式为sctf{xxxx}

打开为如下所示,既然题目提示我们modbus,那我们先去看这个流量包。

追踪流量包的tcp流发现如下字符串,自认为是答案发现提交错误

经过研究发现流量包里面是mdbus 题目是modbus所以将o补上就是flag

四:Cephalopod

打开为如下没有http,还是先进行关键字搜索

搜索flag发现flag.png说明这里面隐写的png图片,那就简答了,利用kali分离即可

利用foremost没有分离出来,那就换一个

使用tcpxtract,分离出两张图片(tcpxtract如果安装不上可以自行在网上找解决方法或找博主)

打开第一张图片即是flag

五:总结

1.流量分析 2

-

考察重点:进阶流量分析技能,可能涉及复杂协议解析或数据提取。

-

可能方向:

-

文件提取:从 HTTP/FTP 流量中还原传输的文件(如恶意软件、图片隐写)。

-

协议解密:分析 SSL/TLS 加密流量(需密钥或弱加密漏洞)。

-

异常行为检测:识别 DDoS、端口扫描、C2 通信(如心跳包、固定域名请求)。

-

数据隐写:流量载荷中隐藏信息(如 DNS TXT 记录、ICMP 负载)。

-

2.功夫再高也怕菜刀

-

考察重点:Webshell(如中国菜刀)流量特征分析与kali文件分离。

-

关键特征:

-

HTTP POST 请求:异常路径(如

/admin.php)或参数加密(如z0=base64)。 -

命令执行痕迹:参数中包含

cmd.exe、system等敏感命令。 -

短连接特性:快速建立关闭的 TCP 会话,响应内容短小(如命令执行结果)。

-

User-Agent 异常:默认或伪造的 User-Agent(如

Mozilla/4.0)。

-

3.神奇的 Modbus

-

考察重点:CTF灵活性。

4.Cephalopod

-

核心考点:利用 Kali 工具

tcpxtract从流量中提取隐藏文件。 -

关键操作:

-

安装工具:

sudo apt install tcpxtract。 -

提取文件:

tcpxtract -f <流量文件>.pcap -o <输出目录> -

分析结果:提取的图片可能包含 Flag 或进一步隐写信息(如

steghide隐写)。

-

-

常见陷阱:

-

流量中图片分片传输,需确保完整提取。

-

提取的图片需检查文件头是否损坏(如 PNG 头缺失)。

-

-

关联方向:

-

可能结合 HTTP 文件传输或 FTP 被动模式流量提取碎片化文件。

-

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)

1760

1760

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?