漏洞概述 | |||

漏洞名称 | Ollama 远程代码执行漏洞 | ||

漏洞编号 | QVD-2024-21275,CVE-2024-37032 | ||

公开时间 | 2024-06-24 | 影响量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 9.1 |

威胁类型 | 代码执行 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述:在没有身份验证的Ollama服务器上,攻击者可通过操控服务器接口下载恶意文件,从而导致远程代码执行。 | |||

01.漏洞详情

影响组件

Ollama 是一款开源 AI 模型项目,Ollama 旨在简化打包和部署 AI 模型的过程。

漏洞描述

近日,奇安信CERT监测到官方修复Ollama 远程代码执行漏洞(CVE-2024-37032),在没有强制身份验证的Ollama服务器上,攻击者可通过操控服务器接口下载恶意文件,从而导致远程代码执行。**目前该漏洞技术细节与EXP已在互联网上公开,**鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

本次更新内容:

新增产线解决方案;

新增复现截图。

02.影响范围

影响版本

Ollama < 0.1.34

其他受影响组件

无

03.复现情况

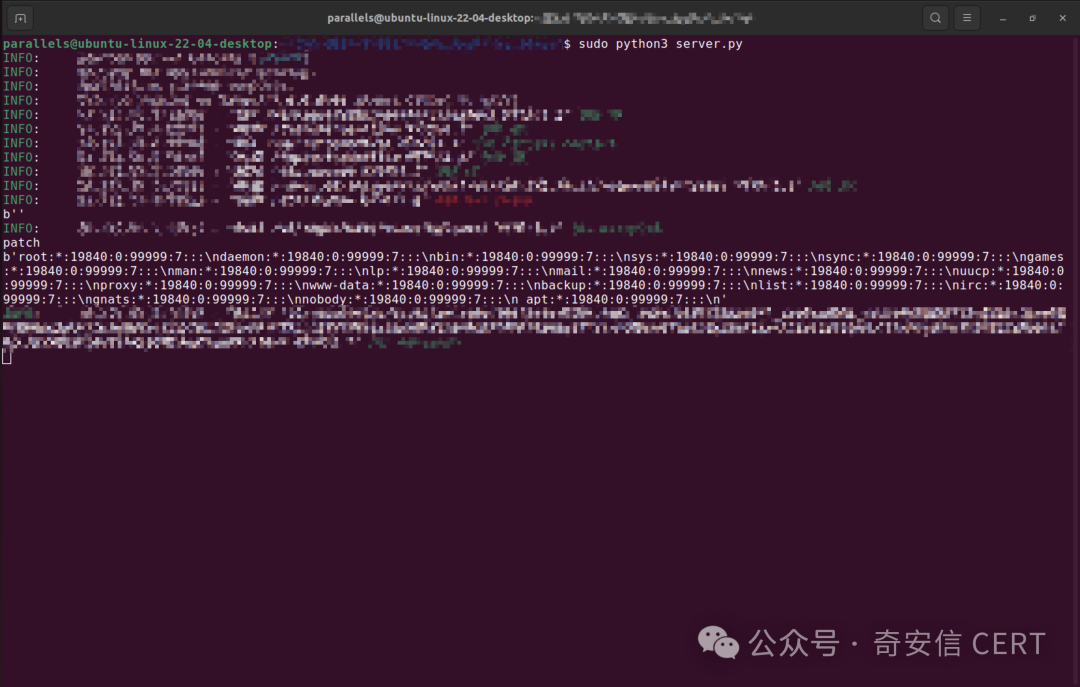

目前,奇安信威胁情报中心安全研究员已成功复现Ollama 远程代码执行漏洞(CVE-2024-37032),截图如下:

04.受影响资产情况

奇安信鹰图资产测绘平台数据显示,**Ollama 远程代码执行漏洞(CVE-2024-37032)**关联的国内风险资产总数为3955个,关联IP总数为994个。国内风险资产分布情况如下:

**Ollama 远程代码执行漏洞(CVE-2024-37032)**关联的全球风险资产总数为5960个,关联IP总数为1581个。全球风险资产分布情况如下:

05. 处置建议

安全更新

目前官方已有可更新版本,建议受影响用户升级至最新版本:

Ollama >= 0.1.34

官方补丁下载地址:

https://github.com/ollama/ollama/releases

产品解决方案

奇安信开源卫士已支持

奇安信开源卫士20240627. 670 版本已支持对Ollama 远程代码执行漏洞(CVE-2024-37032)的检测。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS5000/7000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:8072,建议用户尽快升级检测规则库至2406271500以上版本并启用该检测规则。

奇安信天眼检测方案

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.0627.14380及以上版本。

规则名称:Ollama 远程代码执行漏洞(CVE-2024-37032)

规则ID:0x10021BFC

奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信自动化渗透测试系统检测方案

奇安信自动化渗透测试系统已经能够有效检测针对该漏洞的攻击,请将插件版本和指纹版本升级到202407052600以上版本。规则名称:Ollama CVE-2024-37032 远程代码执行漏洞。奇安信自动化渗透测试系统规则升级方法:系统管理->升级管理->插件升级(指纹升级),选择“网络升级”或“本地升级”。

06

参考资料

[1]https://www.wiz.io/blog/probllama-ollama-vulnerability-cve-2024-37032

[2]https://github.com/advisories/GHSA-8hqg-whrw-pv92

[3]https://github.com/ollama/ollama/commit/2a21363bb756a7341d3d577f098583865bd7603f

[4]https://github.com/ollama/ollama/pull/4175

漏洞挖掘怎么学?怎么挖漏洞?怎么渗透?

较合理的途径应该从漏洞利用入手,不妨分析一些公开的 CVE 漏洞。很多漏洞都有比较好的资料,分析研究的多了,对漏洞的认识自然就不同了,然后再去搞挖掘就会易上手一点!

俗话说:“磨刀不误砍柴工”,就是这么个理儿。

那么这篇文章就教大家怎么从零到挖漏洞一条龙学习!学到了别忘了给个赞

什么是漏洞挖掘

漏洞挖掘是指通过分析软件、系统或网络中存在的安全漏洞来发现并利用这些漏洞。漏洞挖掘是信息安全领域的一项重要工作,可以帮助企业和组织提高系统的安全性,避免黑客攻击和数据泄露。

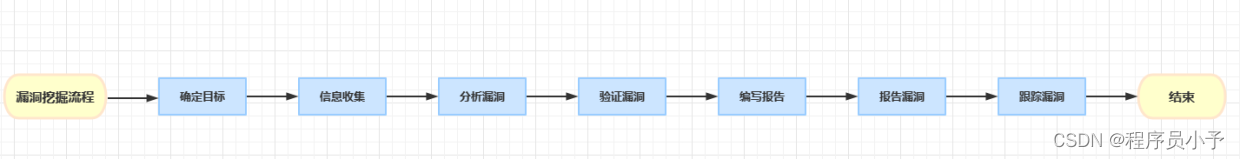

漏洞挖掘的流程一般可以概括为以下几个步骤:

确定目标:确定要挖掘的软件或系统。这可能是一个应用程序、操作系统、网络设备或其他系统。

收集信息:收集有关目标的信息,包括架构、协议、版本和配置等。这些信息可以通过互联网搜索、手动扫描、自动化工具和其他途径获得。

分析漏洞:通过手动和自动化技术进行漏洞分析,识别潜在的漏洞类型和攻击面。漏洞类型可能包括缓冲区溢出、SQL 注入、跨站点脚本、文件包含、代码注入等等。

验证漏洞:验证已经识别的漏洞。这通常涉及到构建漏洞利用代码,并尝试在目标系统上运行以确定漏洞是否存在。

编写报告:对于已经验证的漏洞,需要编写漏洞报告。报告应该包括漏洞的描述、影响、利用难度和建议的修复方法等。

报告漏洞:将漏洞报告发送给目标系统的所有者或运营者。通常,这些信息将发送给该系统的安全团队或责任人。

跟踪漏洞:跟踪漏洞的修复进度,并监视其状态。如果漏洞得到修复,可以对修复进行验证以确保漏洞已被彻底解决。

需要注意的是,漏洞挖掘是一项需要长期持续学习和实践的工作。要成为一名优秀的漏洞挖掘者,需要不断学习新的技术和方法,并保持良好的思维习惯和创新能力。

学习漏洞挖掘的正确顺序

当然,学习漏洞挖掘之前,需要掌握以下几个方面的内容:

编程语言和计算机基础知识

在漏洞挖掘过程中,挖掘者需要编写代码来验证和利用漏洞,因此需要至少掌握一种编程语言,如 C、Python、Java 等。同时,还需要了解计算机的基础知识,例如计算机系统的组成结构、操作系统的原理、计算机网络的基本概念、数据库的工作原理等。如果没有这方面的基础知识,就很难理解漏洞挖掘中所需要的各种技术和工具。

安全基础知识

漏洞挖掘是一项安全工作,因此需要掌握一些安全基础知识,例如 Web 安全、网络安全、应用程序安全、二进制安全等。建议挖掘者先学习一些基础的安全知识,例如 OWASP Top 10 漏洞、常见的网络攻击技术和漏洞类型等,这可以帮助挖掘者更好地理解漏洞挖掘中所面临的问题和挑战。

漏洞挖掘工具

学习漏洞挖掘需要掌握一些常用的漏洞挖掘工具,例如 Burp Suite、Metasploit、Nmap、Wireshark、IDA 等。这些工具可以帮助挖掘者加速漏洞挖掘的过程,同时也能帮助挖掘者深入理解漏洞的原理和产生的原因。例如,Burp Suite 可以帮助挖掘者拦截和修改 HTTP 请求,Metasploit 可以帮助挖掘者构造攻击载荷等。

学习漏洞挖掘技巧和方法

学习漏洞挖掘需要了解一些常用的技巧和方法,如 Fuzzing、代码审计、反向工程、漏洞利用等。这些技巧和方法能够帮助挖掘者更快速地发现漏洞,并且深入理解漏洞的原理和利用方式。例如,Fuzzing 可以帮助挖掘者通过自动生成大量的输入数据,来测试程序是否存在漏洞,代码审计可以帮助挖掘者通过分析代码来发现漏洞等。

总的来说,学习漏洞挖掘需要综合掌握多方面的知识,包括编程、计算机基础知识、安全基础知识、漏洞挖掘工具以及漏洞挖掘技巧和方法。建议先从基础知识入手,逐步深入学习,不断实践,并在实践中发现和解决问题,才能逐渐成为一名优秀的漏洞挖掘者

五. 写在最后

希望这篇文章在可以帮助你解开一些对于漏洞挖掘的谜团。在学习和研究漏洞挖掘的过程中遇到困难并感到不知所措是很正常的。不过学习的过程就是这样,只有不断的去尝试才会进步。祝你在漏洞挖掘的路上走的越来越远。

《网络安全/黑客技术学习资源包》全套学习资料免费分享,需要有扫码领取哦!

86

86

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?