报告首长!发现一只苍蝇。

在哪?here!

卧槽?!好大一坨苍蝇。。

文件地址:

提取码:oe6w

PS:flag写错了,太麻烦也懒得改了,格式还是wctf{...},大家明白就好,不要在意这些细节。

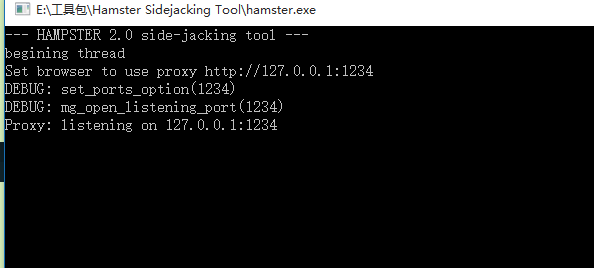

一、首先用wireshark打开,另存为pcap格式的文件,使用ferret软件处理得到hamster.txt,打开hamster,

进入http://127.0.0.1:1234

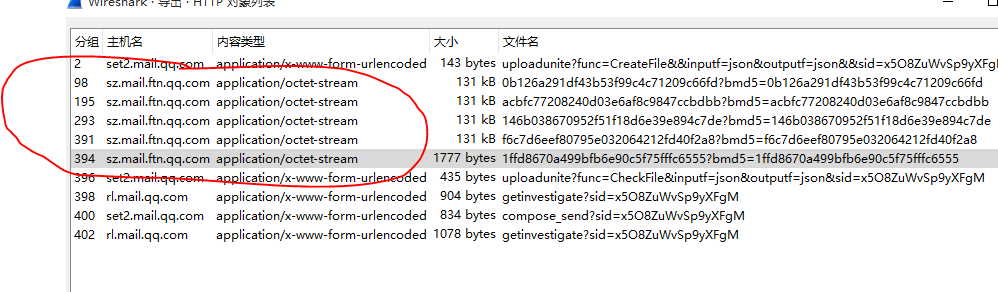

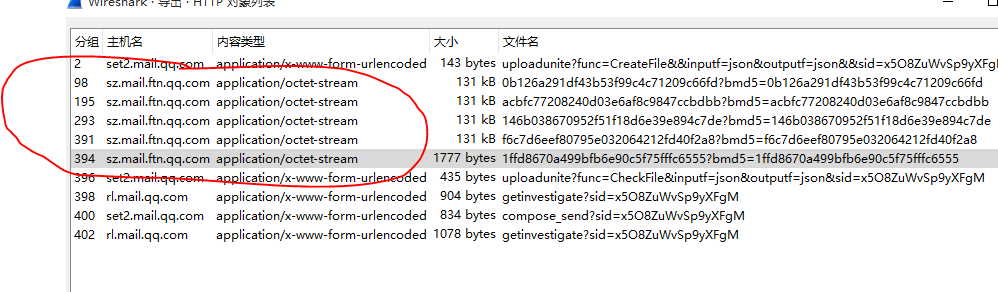

由此可以看到,用户在QQ邮箱中上传了一个文件

二、回到wireshark,继续分析流量包。

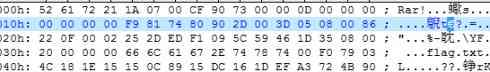

搜索fly关键词,得到一个fly.rar的压缩包

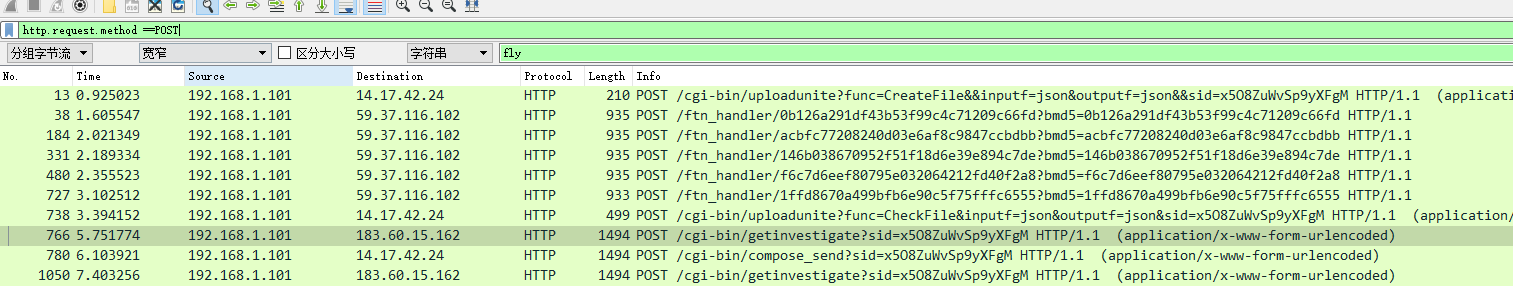

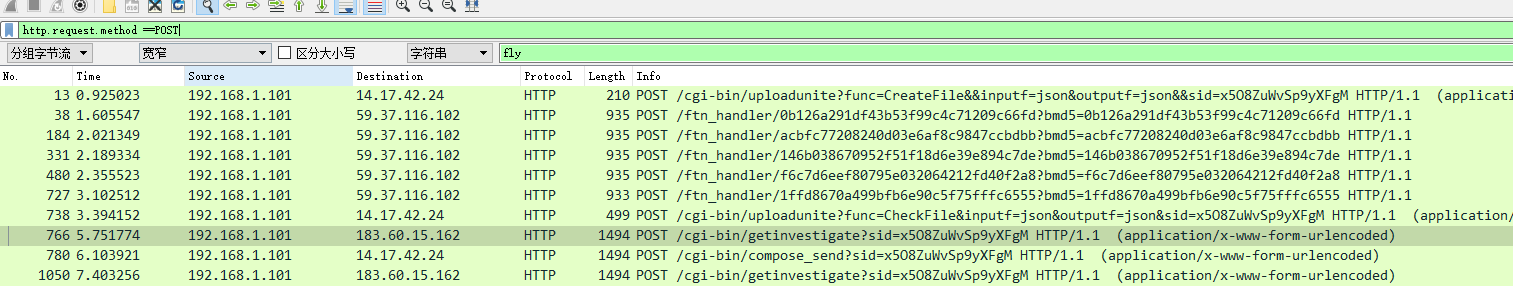

应用过滤器,筛选出post方法

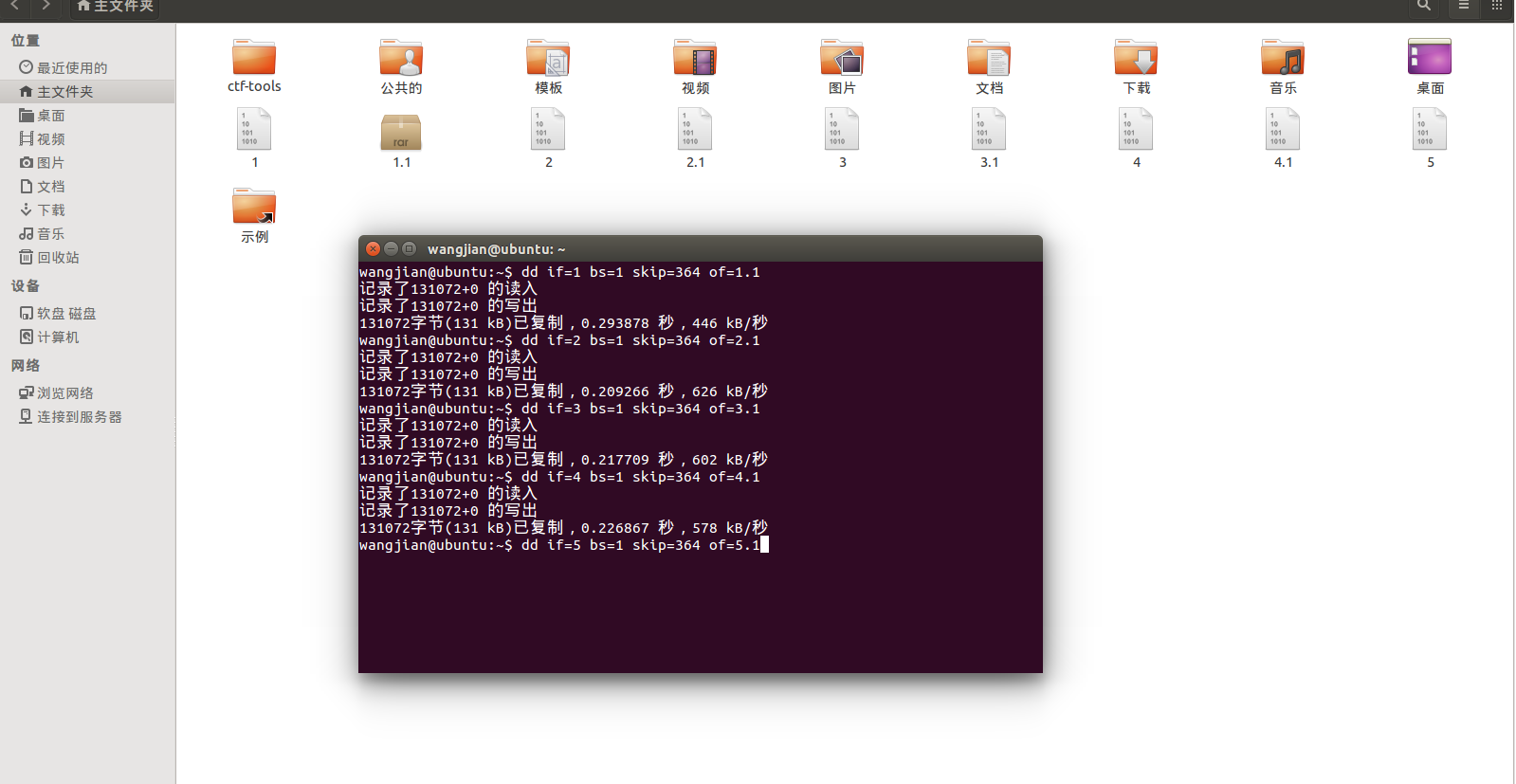

导出文件,共五个

三、由于是好几个文件,需要将其合并成一个文件,这里就需要去掉相同的文件头,可以看到文件大小是525701,而5个数据包media type 的大小是131436*4 和最后一个1777,所以文件头的大小就是

131436*4+1777=527571-525701=1820/5=364需要每个文件去掉其364字节的文件头。(linux shell命令dd)

再来合并windows cmd命令 copy /B 1.1+2.1+3.1+4.1+5.1 fly.rar

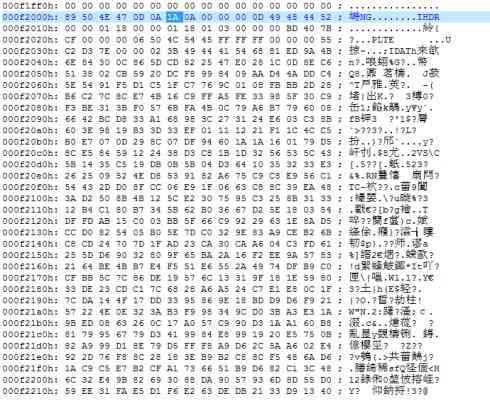

之后解压文件,发现不能解压,后来想了好久,发现是伪加密,于是改一下标志位7484为7480

解压出来是一个flag.txt,但实际是一个exe文件,可以运行,是好多苍蝇···,16进制打开,在文件末尾发现png标识,提取出来png文件

发现是一个二维码,于是扫描二维码,得到flag

2002

2002

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?