图片来源:Bleeping Computer

一直以来,攻击者不停在寻找新的手段来散播恶意软件。

同时又不会被防病毒扫描软件和电子邮件安全网关检测到。

近期,一项新的网络钓鱼活动实现了此目的。

包含两个EOCD的ZIP文件

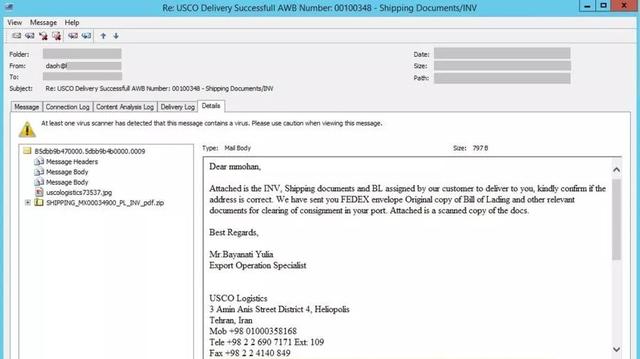

近日,一起冒充USCO Logistics出口操作专家运送消息的邮件大量散布,实际上这是一种新型的垃圾邮件,而其中的附件ZIP文件经过特制之后能够绕过电子邮件的安全网关来分发恶意的RAT。

一般来说,每个ZIP文件必须有且只有一个End of central directory record(EOCD) ,即目录结束标识。

该标识存在整个ZIP文件的结尾,用于标记压缩的目录数据的结束。

研究人员之所以发现这个可疑的文档,是因为其文件大小大于未压缩的内容。

在对这个文件进行检查时,研究人员发现ZIP压缩包中包含两个不同的结构,每个结构都有自己的EOCD记录标识。

这很明显是与一般情况相违背的。

由此研究人员推断,ZIP文件是经过特殊设计的,才会包含两个存档结构。

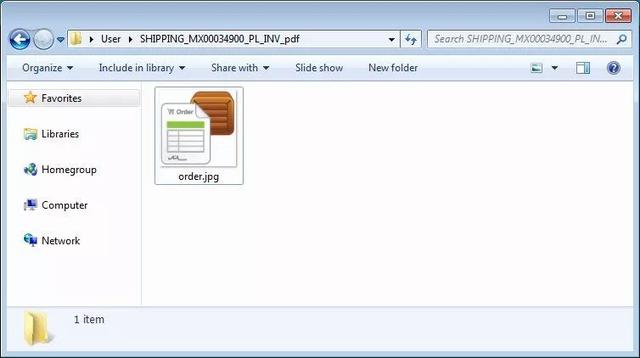

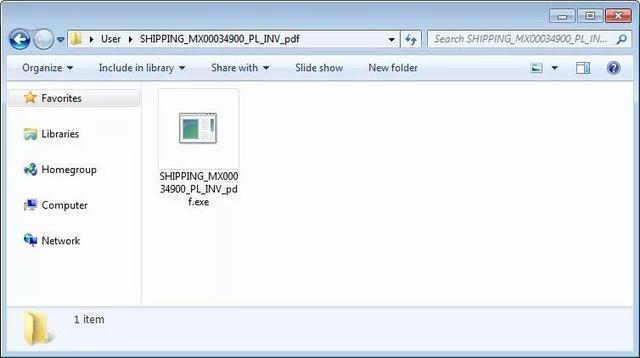

第一个ZIP结构使用一个order.jpg文件做诱饵,它只是一个无害的图像文件。但是,第二个ZIP结构包含一个名为SHIPPING_MX00034900_PL_INV_pdf.exe的文件,它实际上是一个远程访问木马(RAT)。

而攻击者这么做的目的则是为了绕过电子邮件的安全网关,使其只能看到作为诱饵的图像文件。

不同的解压结果

此外,研究人员发现,使用不同的应用程序解压ZIP文件时,会出现不同的结果,这也就表明每个解压软件对ZIP的处理方式有所不同。

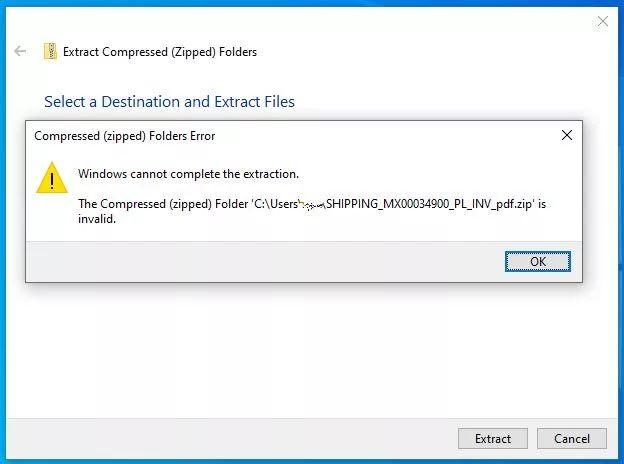

例如,使用Windows内置的ZIP解压程序会显示ZIP文件无效,因此并不会提取该恶意软件。

使用7-Zip进行测试时,它会提醒我们ZIP文件存在问题,但依然能够提取文件,只不过提取出来的只有jpg图像文件。

在使用WinRAR提取文件时,并未发出警告,同时还提取出了恶意软件。

在测试了众多软件之后,研究人员发现只有某些版本的PowerArchiver,WinRAR和较旧的7-Zip才能完整提取恶意可执行文件。

这表明,尽管这项技术十分新颖,能够绕过电子邮件的安全扫描,但其发挥作用的恶意负载目前还不会轻易被提取,因此受感染的受害者会比预期少很多。

* 本文由看雪编辑 LYA 编译自 Bleeping Computer,转载请注明来源及作者。

* 原文链接:

https://www.bleepingcomputer.com/news/security/specially-crafted-zip-files-used-to-bypass-secure-email-gateways/

1248

1248

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?