简介:该简介涉及密码学与安全协议,强调了密码学在保护信息安全中的核心作用。介绍了AES加密算法的工作原理及其在数据加密中的应用,以及ElGamal签名方案在验证信息完整性和发送者身份方面的作用。通过Java编程语言实现的案例,以都柏林城市大学(DCU)的密码学模块为例,涵盖了对称与非对称加密技术。这个项目不仅为学习者提供了密码学算法的实际应用知识,还包括了源代码、测试用例和文档,帮助理解并实践这些重要的加密概念。

1. 密码学与安全协议简介

密码学是研究信息加密与解密,以及如何安全传输信息的科学。它不仅包括加密技术,还包括对加密信息的分析和破解,即密码分析。在当今的数字世界中,密码学的应用无处不在,从日常的电子邮件加密到保护敏感的财务数据,再到确保国家和商业通信的机密性。安全协议是建立在密码学原理之上的,用于在网络环境中提供安全通信的一系列协议和算法。它们确保了信息的保密性、完整性和认证性,是数字世界信任和安全的基石。

在本章中,我们将深入探讨以下关键概念:

- 密码学的基本定义和核心概念。

- 加密和解密过程中的基本术语和操作。

- 安全协议的作用及其在数据保护中的重要性。

通过理解和掌握这些概念,读者将能够更好地认识和评估各种安全技术和协议,以及它们在保护数字信息中的应用。本章将为后续章节的内容,如特定加密算法和签名方案的介绍与实现,打下坚实的基础。

2. AES加密算法介绍与实现

2.1 AES加密算法的基本原理

2.1.1 对称加密的概念及重要性

对称加密是一种历史悠久且广泛使用的加密方法。它之所以被称之为“对称”,是因为加密和解密使用的是同一个密钥。这种算法在数据传输过程中能够提供快速且高效的加密解密性能。其重要性体现在如下几点:

- 效率高 :对称加密算法通常比非对称加密算法更快,适合大量数据的加密。

- 适用性广 :广泛应用于文件加密、数据库安全、通信传输等领域。

- 历史久远 :对称加密是最早实现的加密技术,有着坚实的理论基础和丰富实践经验。

2.1.2 AES算法的历史和特点

高级加密标准(AES)是一种广泛采用的对称加密算法,由美国国家标准与技术研究院(NIST)在2001年作为联邦信息处理标准(FIPS PUB 197)公布。AES具有如下特点:

- 安全性 :目前未发现有效的攻击手段,被认为是安全的加密算法。

- 效率 :算法运行速度快,可以高效处理大量数据。

- 灵活性 :支持128、192和256位的密钥长度,提供不同程度的安全保障。

AES算法替代了老的DES算法,成为了现代信息传输的加密标准。其设计基于替代-置换网络(Substitution-Permutation Network, SPN)原理,保证了高安全性。

2.2 AES加密算法的步骤详解

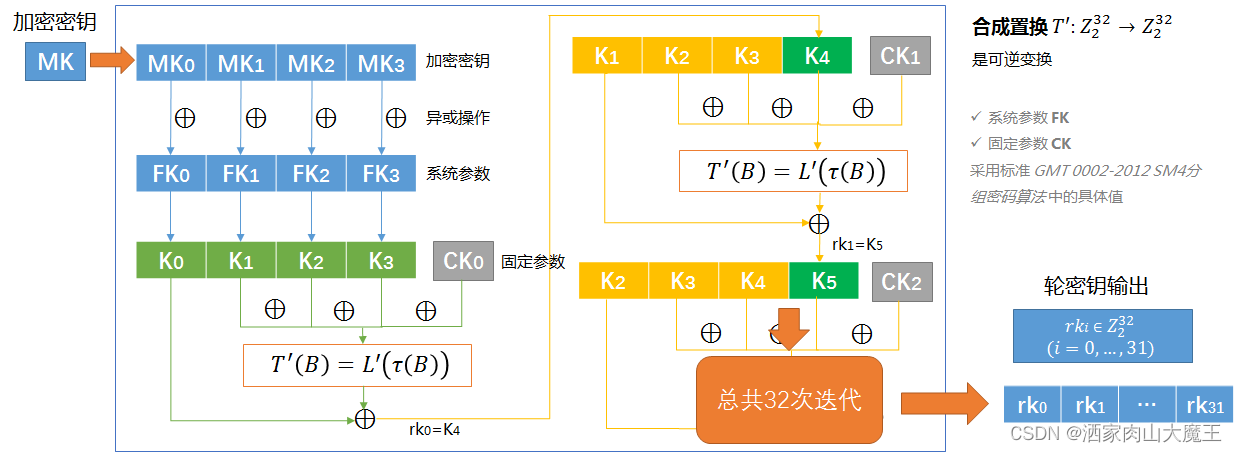

2.2.1 密钥扩展过程

AES的密钥扩展算法负责根据原始密钥生成一系列的轮密钥,这些轮密钥用于加密和解密过程中的每一回合(round)。具体步骤如下:

- 字转换 :将原始密钥转换为4个字(word),每个字由4个字节组成。

- 循环替换 :对这4个字进行循环替换,其中替换函数称为SubWord。

- 圆周移位 :对字进行圆周移位,移位的大小依赖于密钥长度。

- 混合同常数 :将一个固定的数值(Rcon)与移动后的字进行异或操作。

密钥扩展过程确保了轮密钥之间的差异性,这是保证AES算法安全的关键因素之一。

2.2.2 数据加密与解密流程

AES加密过程可划分为多个回合,每一回合包含以下步骤:

- 字节替换 :利用S盒对数据块的每一个字节进行替换。

- 行移位 :对数据块的每一行进行循环左移。

- 列混淆 :将数据块视为一个4x4字节的矩阵,并对每一列进行数学变换。

- 轮密钥加 :将生成的轮密钥与数据块进行异或操作,产生下一个回合的输入。

解密过程是加密的逆过程,但某些步骤需要调整,如列混淆的逆操作。

2.3 AES加密算法的Java实现

2.3.1 实现加密过程

以下是一个简化的Java代码示例,展示了如何使用AES加密算法加密数据:

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class AESExample {

public static void main(String[] args) throws Exception {

String data = "Hello, World!"; // 待加密的字符串

byte[] keyBytes = "***".getBytes(); // 密钥

// 密钥初始化

SecretKey secretKey = new SecretKeySpec(keyBytes, "AES");

// 加密器初始化

Cipher cipher = Cipher.getInstance("AES");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

// 加密数据

byte[] encryptedData = cipher.doFinal(data.getBytes());

// 输出加密后的数据(十六进制表示)

for (byte b : encryptedData) {

System.out.printf("%02x", b);

}

}

}

代码逻辑分析:

- 定义待加密的数据以及密钥。

- 使用

SecretKeySpec类创建AES密钥对象。 - 获取并初始化

Cipher对象为加密模式,并使用密钥初始化。 - 调用

doFinal方法执行加密操作。 - 打印出加密后的数据。

2.3.2 实现解密过程

相应的解密过程如下:

// 解密器初始化

cipher.init(Cipher.DECRYPT_MODE, secretKey);

byte[] originalData = cipher.doFinal(encryptedData);

// 输出解密后的数据

System.out.println(new String(originalData));

代码逻辑分析:

- 同样使用前面定义的密钥初始化

Cipher对象。 - 调用

doFinal方法,传入加密后的数据进行解密。 - 将解密后的数据转换为字符串输出。

2.3.3 安全性分析与测试

在安全性方面,需要注意以下几点:

- 密钥管理 :密钥的生成、存储和传输都需要保证高度的安全性,防止泄露。

- 加密强度 :根据安全要求选择适当的密钥长度。

- 随机数生成 :如果密钥是随机生成的,需要保证随机数的质量。

- 测试 :定期对加密算法进行安全性测试,及时发现潜在的安全漏洞。

AES算法本身被认为是安全的,但如果实现不当或配置错误,则可能暴露出弱点。因此,代码实现需要严谨,并且在部署前进行全面的安全性评估。

请注意,上述代码示例仅用于展示基本的加密解密流程,实际应用中需要根据具体情况选择合适的模式、填充方案以及密钥长度,并且需要严格处理异常和错误情况。

3. ElGamal签名方案介绍与实现

3.1 ElGamal签名方案的数学基础

3.1.1 群论与离散对数问题

群论是数学的一个分支,它研究的是群的性质及其在数学和物理中的应用。在密码学中,特别是在非对称加密和数字签名算法中,群论提供了基本的数学结构。ElGamal签名方案建立在离散对数问题的基础上,该问题是在有限循环群中的运算,具有以下特点:

- 选择一个素数( p ),构成一个足够大的素数域 ( GF(p) )。

- 在该素数域上定义一个循环群 ( G ),通常选择一个原根 ( g ) 生成该群。

- 离散对数问题即为,在已知 ( g, g^a ) 的情况下,求解 ( a ) 是一个困难问题。

由于离散对数问题在计算上的复杂性,使得基于此问题的加密方法具有较高的安全性。

3.1.2 ElGamal算法的工作原理

ElGamal签名方案由 Taher ElGamal 在1985年提出,该方案利用了离散对数的计算困难性。算法包括以下几个主要步骤:

- 密钥生成:选择一个随机数作为私钥,并计算其对应的公钥。

- 签名生成:利用私钥和消息的散列值,生成签名。

- 签名验证:任何人都可以用公钥来验证签名的有效性。

在签名过程中,为保证签名的安全性,ElGamal采用了随机数作为签名的一部分,增加了攻击者破解签名的难度。

3.2 ElGamal签名方案的关键步骤

3.2.1 密钥生成过程

ElGamal密钥生成的核心在于选择一个大素数 ( p ) 和一个原根 ( g ),然后选择一个私钥 ( x )(一个随机选择的较小数),计算公钥 ( y = g^x \mod p )。这个过程可以用下面的代码来表示:

import java.math.BigInteger;

public class ElGamalKeyGeneration {

public static void main(String[] args) {

// 假设p和g是预先选择好的,p是一个大素数,g是p的一个原根

BigInteger p = new BigInteger("prime number"); // 例如:11

BigInteger g = new BigInteger("primitive root"); // 例如:2

// 随机选择私钥x

BigInteger x = new BigInteger(130, new SecureRandom());

BigInteger y = g.modPow(x, p); // 计算公钥y

// 输出公私钥对

System.out.println("公钥: " + y);

System.out.println("私钥: " + x);

}

}

3.2.2 签名生成过程

签名生成利用私钥 ( x ),一个随机选择的数 ( k ) 和消息 ( m ) 的散列值 ( h ) 来产生签名 ( (r, s) )。具体步骤如下:

- 计算 ( r = (g^k \mod p) \mod (p-1) )。

- 计算 ( s = k^{-1}(h - xr) \mod (p-1) )。

代码实现如下:

import java.math.BigInteger;

public class ElGamalSignature {

public static void main(String[] args) {

BigInteger p = new BigInteger("prime number");

BigInteger g = new BigInteger("primitive root");

BigInteger x = new BigInteger("private key");

BigInteger h = new BigInteger("message hash");

BigInteger k = new BigInteger(130, new SecureRandom());

// 计算r

BigInteger r = g.modPow(k, p).mod(p.subtract(BigInteger.ONE));

// 计算s

BigInteger s = k.modInverse(p.subtract(BigInteger.ONE)).multiply(h.subtract(x.multiply(r))).mod(p.subtract(BigInteger.ONE));

// 输出签名

System.out.println("签名: (" + r + ", " + s + ")");

}

}

3.2.3 签名验证过程

签名验证是通过公钥来检验签名的合法性,具体步骤如下:

- 验证 ( r ) 是否在 ( {1, ..., p-1} ) 范围内。

- 计算 ( v_1 = g^h \mod p ) 和 ( v_2 = y^r \cdot r^s \mod p )。

- 如果 ( v_1 ) 等于 ( v_2 ),则签名有效。

代码实现如下:

public class ElGamalSignature {

// ...省略之前的代码

// 签名验证函数

public static boolean verify(BigInteger p, BigInteger g, BigInteger y, BigInteger h, BigInteger r, BigInteger s) {

BigInteger v1 = g.modPow(h, p);

BigInteger v2 = y.modPow(r, p).multiply(r.modPow(s, p)).mod(p);

return v1.equals(v2);

}

}

3.3 ElGamal签名方案的Java实现

3.3.1 实现密钥生成

在Java中实现ElGamal签名方案的密钥生成部分,首先需要创建密钥对生成器(KeyPairGenerator),并设置参数以生成ElGamal密钥对。代码如下:

import java.security.*;

import java.math.BigInteger;

public class ElGamalKeyPairGenerator {

public static void main(String[] args) throws NoSuchAlgorithmException {

KeyPairGenerator generator = KeyPairGenerator.getInstance("ElGamal");

SecureRandom random = new SecureRandom();

// 设置算法参数,这里仅为示例

ElGamalParameterSpec params = new ElGamalParameterSpec(

new BigInteger("prime number"), // 素数p

new BigInteger("primitive root") // 原根g

);

generator.initialize(params, random);

// 生成密钥对

KeyPair keyPair = generator.generateKeyPair();

// 输出公私钥

System.out.println("公钥: " + keyPair.getPublic());

System.out.println("私钥: " + keyPair.getPrivate());

}

}

3.3.2 实现签名和验证过程

使用Java自带的签名算法接口 Signature 来实现ElGamal签名过程,代码如下:

import java.security.*;

import java.math.BigInteger;

public class ElGamalSignatureProcess {

public static void main(String[] args) throws NoSuchAlgorithmException, InvalidKeyException, SignatureException {

// 假设已生成密钥对

KeyPair keyPair = ...;

// 签名

Signature elGamalSignature = Signature.getInstance("ElGamal");

elGamalSignature.initSign(keyPair.getPrivate());

elGamalSignature.update("message".getBytes());

byte[] signatureBytes = elGamalSignature.sign();

// 验证

elGamalSignature.initVerify(keyPair.getPublic());

elGamalSignature.update("message".getBytes());

boolean result = elGamalSignature.verify(signatureBytes);

System.out.println("签名验证结果: " + result);

}

}

3.3.3 实例与应用场景分析

ElGamal签名方案在现实中有广泛的应用,例如在一些数字签名协议中,比如OpenPGP等。由于ElGamal签名方案的数字签名长度为消息长度的两倍,它适用于对较短的消息进行签名。对于长度较长的消息,推荐与其他签名算法(如RSA)结合使用,以提高效率。

应用场景分析包括:

- 数字签名 :保证消息的完整性和发送者的身份认证。

- 安全通信协议 :在SSL/TLS协议中,ElGamal数字签名可以用于证书认证。

- 智能卡认证 :对于需要高安全性的场合,比如电子投票和身份认证系统,ElGamal签名方案提供了一种有效的加密手段。

ElGamal签名方案虽然提供了一定的安全保障,但在实际应用中也需要注意其潜在的安全风险,比如签名过程中随机数( k )的选择必须保证随机性和唯一性,防止密钥泄露。同时,由于ElGamal签名的计算量较大,不适用于数据量大的情况,这限制了它在某些环境的应用。

通过本章节的介绍,我们了解到ElGamal签名方案的数学原理、密钥生成、签名生成与验证过程以及在Java中的实现。下一章节将深入探讨对称加密与非对称加密的概念和应用,带领读者进一步了解加密技术的不同类型及它们在信息安全中的作用。

4. 对称加密与非对称加密概念

4.1 加密技术的分类及比较

4.1.1 对称加密的特点与局限性

对称加密是一种使用同一密钥进行数据加密和解密的技术。其主要特点包括加密速度快、效率高,适合大量数据的加密处理。由于仅使用一个密钥,因此在密钥分发和管理方面存在一定的挑战。比如,如果密钥丢失或被窃取,加密通信的安全性将无法保证。

一个典型的对称加密算法是高级加密标准(AES)。AES算法因其高效和强大的安全性,被广泛应用于各种安全通信场景中。AES加密过程通常包括多个轮次的重复操作,每个轮次包含字节替换、行移位、列混淆和轮密钥加等步骤。

下面是一个使用Java实现的AES加密算法的简单示例:

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class AesExample {

public static void main(String[] args) throws Exception {

// 密钥生成

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(128); // AES支持128位、192位或256位密钥长度

SecretKey secretKey = keyGenerator.generateKey();

byte[] keyBytes = secretKey.getEncoded();

// 密钥转换为SecretKeySpec对象

SecretKeySpec secretKeySpec = new SecretKeySpec(keyBytes, "AES");

// 待加密数据

String original = "Hello World!";

byte[] originalBytes = original.getBytes();

// 加密过程

Cipher cipher = Cipher.getInstance("AES");

cipher.init(Cipher.ENCRYPT_MODE, secretKeySpec);

byte[] encryptedBytes = cipher.doFinal(originalBytes);

System.out.println("Encrypted: " + new String(encryptedBytes));

// 解密过程

cipher.init(Cipher.DECRYPT_MODE, secretKeySpec);

byte[] decryptedBytes = cipher.doFinal(encryptedBytes);

System.out.println("Decrypted: " + new String(decryptedBytes));

}

}

参数说明

-

KeyGenerator.getInstance("AES"): 获取AES算法的密钥生成器实例。 -

init(128): 初始化密钥生成器,这里指定密钥长度为128位。 -

generateKey(): 生成一个密钥对象。 -

Cipher.getInstance("AES"): 获取AES算法的加密器实例。 -

init(Cipher.ENCRYPT_MODE, secretKeySpec): 初始化加密器,指定操作模式为加密模式并传入密钥对象。 -

doFinal(): 执行加密操作,返回加密后的字节数组。

4.1.2 非对称加密的特点与应用

非对称加密使用一对密钥,即公钥和私钥,其中公钥用于加密数据,私钥用于解密数据。这种方式解决了对称加密中密钥分发的问题。非对称加密的主要特点是安全可靠,但由于计算复杂度高,加密和解密速度较慢,通常不适用于大量数据的加密。

一个著名的非对称加密算法是RSA算法。RSA算法基于一个数学上的难题——大数分解问题,安全强度高,适用于数字签名、身份验证等场景。

下面是一个使用Java实现RSA公钥加密和私钥解密的示例:

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import javax.crypto.Cipher;

public class RsaExample {

public static void main(String[] args) throws Exception {

// 生成密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048); // RSA密钥长度

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 获取公钥和私钥

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

// 待加密数据

String original = "Hello World!";

byte[] originalBytes = original.getBytes();

// 加密过程

Cipher encryptCipher = Cipher.getInstance("RSA");

encryptCipher.init(Cipher.ENCRYPT_MODE, publicKey);

byte[] encryptedBytes = encryptCipher.doFinal(originalBytes);

System.out.println("Encrypted: " + new String(encryptedBytes));

// 解密过程

Cipher decryptCipher = Cipher.getInstance("RSA");

decryptCipher.init(Cipher.DECRYPT_MODE, privateKey);

byte[] decryptedBytes = decryptCipher.doFinal(encryptedBytes);

System.out.println("Decrypted: " + new String(decryptedBytes));

}

}

参数说明

-

KeyPairGenerator.getInstance("RSA"): 获取RSA算法的密钥对生成器实例。 -

initialize(2048): 初始化密钥对生成器,指定密钥长度为2048位。 -

generateKeyPair(): 生成密钥对。 -

Cipher.getInstance("RSA"): 获取RSA算法的加密器实例。 -

init(Cipher.ENCRYPT_MODE, publicKey): 初始化加密器,指定操作模式为加密模式并传入公钥。

4.2 加密技术在信息安全中的角色

4.2.1 加密技术与信息保护

在信息安全中,加密技术扮演了至关重要的角色。无论是在个人数据保护、企业敏感信息保密,还是在国家安全领域,加密技术都提供了数据传输和存储的安全保障。对称加密以其高效性,适用于加密大量数据;非对称加密则适用于保护对称加密的密钥分发过程和建立安全通信的初始阶段。

4.2.2 加密技术与网络安全协议

网络安全协议,如SSL/TLS,利用加密技术保护网络数据传输的安全。这些协议通常结合对称加密和非对称加密的优点,使用非对称加密安全传输对称加密的会话密钥,然后使用对称加密传输数据,以此来平衡效率和安全。

4.3 对称加密与非对称加密的结合使用

4.3.1 混合加密系统的工作原理

混合加密系统结合了对称加密和非对称加密的优势,是一种常见的加密实践。在这种系统中,非对称加密用于安全地交换对称加密的密钥,而对称加密则负责大部分的数据传输。混合加密系统兼顾了效率和安全性,被广泛应用于电子邮件加密、安全网页浏览等领域。

4.3.2 实际应用案例分析

实际应用中,混合加密的一个案例是HTTPS协议。当用户访问一个HTTPS加密的网站时,服务器会使用非对称加密将对称加密密钥发送给用户。一旦双方都拥有对称密钥,后续的数据传输就使用对称加密进行,保证了数据传输的效率和安全性。

通过上面的章节,我们深入探讨了对称加密和非对称加密的基础概念、实现机制以及它们在现代信息安全中的应用。理解这些内容对于掌握现代加密技术至关重要。

5. Java编程语言在密码学实现中的应用

Java编程语言自诞生以来,因其“一次编写,到处运行”的特性,成为了构建企业级应用的首选。在密码学和安全领域,Java同样扮演着重要角色。Java提供了一整套安全API——Java Cryptography Architecture (JCA) 和 Java Cryptography Extension (JCE)。这些API不仅让开发者可以方便地实现各种安全策略,还提供了一系列的加密算法实现。接下来,我们将深入探讨Java在密码学实现中的具体应用。

5.1 Java加密架构与安全API简介

5.1.1 Java Cryptography Architecture (JCA)

JCA是Java提供的用于加密、密钥生成与协商以及消息摘要等操作的一套底层架构。它定义了一系列的类和接口,允许开发者实现自定义的加密算法和协议。JCA通过提供服务提供者接口(Service Provider Interface, SPI),为算法的实现提供了一种标准方式,允许第三方厂商扩展Java的安全功能。

JCA的关键特性包括:

- 算法灵活性:支持包括加密、解密、消息摘要和签名等多种算法。

- 一致性:对于不同平台,Java加密操作的行为保持一致。

- 可扩展性:支持通过SPI加入新的算法和加密机制。

- 安全性:加密操作基于安全的API设计,确保了代码的安全性和加密操作的正确性。

5.1.2 Java Cryptography Extension (JCE)

JCE是建立在JCA之上的一组扩展,专注于提供加密操作,包括对称密钥加密、消息认证码和密钥协商等。JCE提供了一组加密服务类,使开发者无需深入理解加密算法的底层细节,便可以实现安全加密操作。

JCE的主要优点有:

- 提供强大的加密算法:包括AES、DES、TripleDES、Blowfish等。

- 简化加密过程:允许通过简单的API调用实现复杂的加密操作。

- 兼容性和可扩展性:与JCA类似,JCE也提供可扩展性以适应未来算法的变化。

5.2 Java在实现AES加密中的应用

5.2.1 利用JCA/JCE实现AES加密

AES(Advanced Encryption Standard)是一种广泛使用的对称密钥加密标准。它支持不同长度的密钥(128、192、256位)进行数据加密和解密。在Java中,我们可以利用JCE提供的API来实现AES加密。

以下是使用Java实现AES加密的一个基本示例代码块:

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class AesExample {

public static void main(String[] args) throws Exception {

// 初始化KeyGenerator

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(128); // 密钥长度为128位

SecretKey secretKey = keyGenerator.generateKey();

// 将密钥转换为密钥规范

byte[] encodedKey = secretKey.getEncoded();

SecretKeySpec secretKeySpec = new SecretKeySpec(encodedKey, "AES");

// 初始化Cipher

Cipher cipher = Cipher.getInstance("AES");

cipher.init(Cipher.ENCRYPT_MODE, secretKeySpec);

// 假设data是要加密的数据

byte[] data = "This is a secret message".getBytes();

byte[] encryptedData = cipher.doFinal(data);

// 输出加密后的数据(为二进制,这里以16进制输出)

System.out.println("Encrypted Data: " + bytesToHex(encryptedData));

}

// 辅助方法:将字节数组转换为16进制字符串

public static String bytesToHex(byte[] bytes) {

StringBuilder sb = new StringBuilder();

for (byte b : bytes) {

sb.append(String.format("%02x", b));

}

return sb.toString();

}

}

在上述代码中,我们首先创建了AES密钥,并初始化了一个 Cipher 对象用于加密。然后将需要加密的数据进行加密转换,最终以16进制形式输出。

5.2.2 性能优化与安全性提升

当使用AES加密大量数据时,需要考虑性能优化和安全性提升。在Java中,可以使用以下方法提高AES加密的性能:

- 重用

Cipher实例:对于同一个密钥,应当重用Cipher实例以避免重复初始化的性能开销。 - 使用

CipherOutputStream和CipherInputStream:对于文件加密,可以使用这些流类以流的方式处理大量数据,这不仅可以提高性能,还可以简化代码。 - 采用适当的加密模式:根据数据的使用场景选择合适的加密模式,比如ECB、CBC、CFB或OFB等。不同的模式有不同的适用场景和性能表现。

- 硬件加速:在支持硬件加速的环境下,启用硬件加速功能可以显著提高加密性能。

在安全性方面,开发者需要注意以下几点:

- 使用足够长的密钥长度(至少128位)。

- 避免使用已知弱点的加密模式,比如ECB模式。

- 随机生成密钥,避免使用可预测的密钥。

- 确保密钥和密文的安全存储和传输。

5.3 Java在实现ElGamal签名中的应用

5.3.1 利用JCA/JCE实现ElGamal签名

ElGamal签名算法是一种非对称密钥加密技术,广泛应用于数字签名领域。在Java中,虽然没有直接提供ElGamal签名的实现,但我们可以通过JCA的SPI机制自行实现。ElGamal签名的实现涉及到大数运算和模逆元的计算,通常需要使用到 BigInteger 类和相关的数学运算API。

以下是使用Java实现ElGamal签名的一个基本示例代码块:

import java.math.BigInteger;

import java.security.SecureRandom;

public class ElGamalSignatureExample {

public static void main(String[] args) throws Exception {

// 假设p, q, g为ElGamal签名算法中的参数

BigInteger p = new BigInteger("prime number");

BigInteger q = new BigInteger("prime factor of p-1");

BigInteger g = new BigInteger("primitive root mod p");

// 用户的私钥x和公钥h

SecureRandom random = new SecureRandom();

BigInteger x = new BigInteger(q.bitLength(), random);

BigInteger h = g.modPow(x, p);

// 待签名的消息m

BigInteger m = new BigInteger("message number");

// 生成随机数k,且k是与q互质的随机数

BigInteger k;

do {

k = new BigInteger(q.bitLength(), random);

} while (***pareTo(q) >= 0 || ***pareTo(BigInteger.ZERO) <= 0);

// 计算签名的两个部分

BigInteger r = g.modPow(k, p);

BigInteger s = k.modInverse(q).multiply(m.subtract(x.multiply(r))).mod(q);

// 输出签名

System.out.println("Signature (r, s): (" + r + ", " + s + ")");

}

}

在上面的代码中,我们演示了如何生成ElGamal签名的两个部分,即 r 和 s 。实现过程需要确保所使用的参数 p 、 q 和 g 满足ElGamal算法的要求。同时,随机数 k 必须与 q 互质。

5.3.2 签名方案的集成与测试

为了将ElGamal签名方案集成到实际应用中,需要执行一系列的测试来验证签名的安全性和正确性:

- 单元测试 :对ElGamal签名算法的各个组件编写单元测试,确保每个函数的行为符合预期。

- 集成测试 :将签名算法集成到应用程序中,并进行测试以确保算法与应用的兼容性。

- 性能测试 :评估算法的性能,确保在生产环境中运行高效。

- 安全性分析 :使用安全性分析工具或手动检查来发现潜在的安全风险。

通过上述步骤,可以确保ElGamal签名方案在Java中的实现既安全又可靠,适用于需要高度安全保证的场景。

6. 都柏林城市大学(DCU)课程项目实例

6.1 DCU课程项目背景与目标

6.1.1 密码学模块的学习目标

在都柏林城市大学(DCU),密码学是计算机科学与信息安全专业不可或缺的组成部分。该课程模块旨在培养学生对现代加密技术的深入理解,其中包括对称与非对称加密体系,以及密码协议的实际操作能力。通过学习,学生不仅需要掌握各种加密算法的工作原理,更应该能够独立实现这些算法,并进行优化处理,以适应不同的应用场景。

具体到学习目标,学生需要:

- 理解密码学的基本概念,包括加密、解密、散列函数和数字签名等。

- 掌握AES、ElGamal等主流加密算法的实现细节及其在安全协议中的应用。

- 学习如何使用Java编程语言及其安全API,实现上述加密算法。

- 分析加密算法的安全性,包括对潜在攻击的识别与防范。

- 应用所学知识解决实际问题,通过课程项目来展现综合技能。

6.1.2 实际项目中的应用需求

在课程项目中,学生将面临模拟真实世界的应用场景,其中对密码学技术的实际应用需求是核心。项目目标是设计并实现一个安全的通信系统,该系统能够:

- 使用对称加密和非对称加密技术确保数据传输的机密性与完整性。

- 通过数字签名保证信息的真实性和不可否认性。

- 实现密钥的生成、分发、存储和更新机制,确保系统的安全性。

- 提供容错能力,能够处理密钥丢失或损坏的情况。

通过对这些需求的分析和实现,学生将能够深入了解密码学的实际应用场景,并能够将理论知识转化为解决实际问题的能力。

6.2 DCU课程项目实践与挑战

6.2.1 项目实践过程中的挑战

在DCU课程项目中,学生通常会遇到一系列挑战,这些挑战既包括技术上的难题,也包括如何在有限的时间内完成项目的压力。项目中的一些主要挑战包括:

- 密码算法的选择与应用:在众多加密算法中挑选最合适的一种或多种,并理解它们在项目中的适用性,是一个复杂的决策过程。

- 安全性的保障:保证通信系统的安全性,需要深入理解可能的安全威胁,并实现相应的防御措施。

- 性能优化:为了确保系统的高效运行,算法实现时需要考虑性能优化。

- 用户体验与接口设计:为了提高系统的可用性,需要设计直观易用的用户接口,并确保用户在使用系统时不会遇到障碍。

6.2.2 解决方案与技术路线

针对上述挑战,项目团队采取了一系列解决方案和技术路线:

- 在选择加密算法时,团队首先分析了项目需求,然后评估不同算法的优缺点,例如,选择了AES算法来保证数据的机密性,并使用ElGamal算法来处理数字签名的需求。

- 为了增强系统的安全性,团队引入了密钥管理机制,并通过多层防护来应对潜在的安全威胁,例如,使用数字证书和公钥基础设施(PKI)来提升安全性。

- 在性能方面,团队进行了代码优化,例如,通过并行化处理和缓存机制来提高数据处理速度。

- 对于用户接口,团队设计了简洁直观的图形用户界面(GUI),确保用户易于理解系统的操作流程,并进行友好交互。

6.3 DCU课程项目的成果与反思

6.3.1 成果展示与评估

在DCU课程项目结束后,学生们展示了自己的项目成果。项目中实现的通信系统能够确保数据传输的安全,同时具有良好的用户交互体验。从技术角度评估,项目成功实现了以下功能:

- 使用AES算法实现加密和解密功能,保证了数据传输的机密性。

- 实现了ElGamal数字签名方案,确保了数据的真实性与不可否认性。

- 通过GUI与后端加密算法的交互,提高了系统的可用性与用户满意度。

- 完成了系统安全性的综合评估,包括对已知攻击手段的防御。

项目成果得到了教师和同行的高度评价,证明了学生对加密技术的掌握以及综合运用能力。

6.3.2 项目经验与未来展望

通过参与DCU课程项目,学生不仅加深了对密码学技术的理解,更重要的是学会如何将这些技术应用于解决实际问题。学生在项目实践中学习到的技术和经验对于他们未来的职业生涯具有重要意义,尤其是在信息安全日益受到重视的今天。未来展望包括:

- 继续研究密码学领域的新技术,如量子加密和区块链技术在安全通信中的应用。

- 探索加密技术与人工智能、物联网等新兴领域的交叉融合。

- 强化网络安全意识,提升个人和组织对网络攻击的防范能力。

通过本课程项目,学生可以将理论知识与实践能力相结合,为未来可能的职业生涯奠定坚实的基础。

7. 总结与未来展望

随着信息技术的快速发展,密码学作为信息安全的核心技术之一,其重要性不断显现。从古至今,密码学的发展经历了从简单替换密码到复杂的现代公钥密码体系的演变。在本文中,我们对密码学的多个方面进行了深入探讨,包括AES加密算法、ElGamal签名方案、对称加密与非对称加密的概念以及Java在密码学实现中的应用。此外,我们还分析了DCU课程项目实例,强调了密码学在实际应用中的重要性。

7.1 密码学的历史与发展趋势

密码学的历史悠久,从古代的简单替换和转置方法到现代的公钥和私钥系统,每一步发展都映射出人类对信息保护需求的深化。在这个过程中,密码学技术不断适应新的挑战,例如量子计算的出现,这表明未来密码学将继续向着更高的安全性、更高的计算效率和更广的应用范围发展。

7.2 对称与非对称加密的融合前景

在实际应用中,对称加密与非对称加密各自具有优势,例如对称加密速度较快,而非对称加密则在密钥分发和数字签名方面具有优势。未来可能会有更多混合加密系统的出现,以同时利用两者的优势,为信息安全提供更加全面的解决方案。

7.3 Java在密码学实现中的地位

Java作为一种广泛使用的编程语言,其在密码学实现中的作用不容忽视。通过Java的加密API,如JCA和JCE,开发者可以方便地在应用中集成强大的加密功能。随着Java平台的更新和安全性的加强,预计Java将在密码学的实现和应用方面继续发挥重要作用。

7.4 密码学教育与实际应用的结合

本文中通过DCU课程项目的实例,说明了密码学理论与实际应用相结合的重要性。通过理论学习与实际操作的结合,学生能更好地理解密码学原理,并将其应用于解决实际问题中。未来,我们期待有更多类似的实践性教育项目,以培养更多密码学领域的专业人才。

7.5 对未来研究方向的展望

在当前的密码学研究中,有几个领域显示出极大的潜力。首先,随着量子计算的进步,密码学需要发展出能够抵抗量子攻击的加密算法。此外,区块链技术的出现为密码学提供了新的应用场景,如何将密码学技术应用于区块链,以保证数据的不可篡改性和安全性,是未来研究的一个重要方向。

最后,尽管本文对密码学领域进行了全面的讨论,但密码学是一个不断进化的领域,新技术和算法的出现将不断推动这一领域的边界。因此,本文的总结仅是当前密码学知识的一个快照,对于这个动态变化的领域,我们期待更多的创新和发现。

// 示例Java代码:AES加密和解密方法实现

public class AESUtil {

// AES加密方法

public static String encrypt(String data, String key) {

// 使用AES加密算法和提供的密钥,对数据进行加密处理

// 返回加密后的字符串(通常是Base64编码)

// 具体实现略

}

// AES解密方法

public static String decrypt(String encryptedData, String key) {

// 使用AES加密算法和提供的密钥,对加密数据进行解密处理

// 返回解密后的字符串

// 具体实现略

}

}

// 调用示例

public class Main {

public static void main(String[] args) {

String originalText = "Hello, AES!";

String key = "***"; // AES密钥长度通常为128, 192或256位

String encryptedText = AESUtil.encrypt(originalText, key);

String decryptedText = AESUtil.decrypt(encryptedText, key);

System.out.println("Original Text: " + originalText);

System.out.println("Encrypted Text: " + encryptedText);

System.out.println("Decrypted Text: " + decryptedText);

}

}

以上代码展示了如何使用Java中的AES加密和解密方法,虽然加密和解密的具体实现细节被省略了,但它为读者提供了一个实现加密和解密过程的框架。通过学习和实践这些示例,我们可以加深对密码学技术的理解,并在实际开发中应用它们来保护数据安全。

简介:该简介涉及密码学与安全协议,强调了密码学在保护信息安全中的核心作用。介绍了AES加密算法的工作原理及其在数据加密中的应用,以及ElGamal签名方案在验证信息完整性和发送者身份方面的作用。通过Java编程语言实现的案例,以都柏林城市大学(DCU)的密码学模块为例,涵盖了对称与非对称加密技术。这个项目不仅为学习者提供了密码学算法的实际应用知识,还包括了源代码、测试用例和文档,帮助理解并实践这些重要的加密概念。

4218

4218

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?