站点到站点×××连接是一种请求拨号连接,它使用×××隧道协议(PPTP或L2TP/IPSec)来连接不同的专用网络,连接两端的每个×××服务器都提供一个到达自己所属本地专用网络的路由连接。和远程访问×××将一台单独的计算机连接到网络中不同,站点到站点×××连接连接整个网络。当两台×××服务器创建站点到站点×××连接后,连接两端的×××所属的专用网络均可以访问另一端的远程网络,就像访问本地网络一样。

默认情况下,站点到站点×××连接是请求拨号连接,只有当网络流量必须通过此接口转发(需要转发IP数据包到对应的远程网络)时才建立连接。此时呼叫路由器(××× 客户端)初始化这个连接,应答路由器(××× 服务器)侦听连接请求,接收来自呼叫路由器的连接请求,并根据请求建立连接,并且在空闲一定时间(默认为5分钟)后断开连接。你可以配置连接为永久连接方式,此时,×××服务器会保持此连接的连接状态,如果连接中断则立即重新初始化连接。

为了避免呼叫路由器建立不需要的连接,您可以按照以下两种方式来限制呼叫路由器建立请求的站点到站点×××连接:

-

IP请求拨号筛选器。你可以使用请求拨号筛选来决定哪种类型的IP流量不能导致请求拨号连接的建立,也可以配置哪种类型的IP流量可以导致连接的建立。配置请求拨号筛选的方法是:在路由和远程访问管理单元的网络接口节点中右击请求拨号接口,然后点击设置IP请求拨号筛选器。关于IP请求拨号筛选器更详细的信息,请参见深入理解路由和远程访问服务中的筛选器和基本防火墙一文。

-

拨出时间。你可以使用拨出时间来配置允许或禁止呼叫路由器建立站点到站点×××连接的时间段。配置拨出时间的方法是:在路由和远程访问管理单元的网络接口节点中右击请求拨号接口,然后点击拨出时间。你还可以使用远程访问策略来配置允许传入请求拨号路由连接的时间。

根据初始化的方向,站点到站点×××连接可以分为以下两种类型:

单向初始化连接

在单向初始化连接中,一台×××路由器总是担任呼叫路由器(×××客户端),而另一台×××路由器总是担任应答路由器(×××服务器)。当单向初始化的站点到站点连接成功创建后,呼叫路由器上将添加到达应答路由器所属专用网络的路由,但是应答路由器上不会添加到达呼叫路由器所属专用网络的路由,这种情况,应答路由器不能访问呼叫路由器所属的专用网络,因此通常情况下较少使用单向初始化连接。单向初始化的连接需要满足下列条件:

双向初始化连接

-

应答路由器被配置为LAN和请求拨号路由器;

-

在应答路由器上为呼叫路由器的身份验证凭据添加用户帐户;在应答路由器上配置了请求拨号接口,并且其名称与呼叫路由器所使用的用户帐户名称相同。这个请求拨号接口不是用于拨号的,因此它并没有配置呼叫路由器的主机名或IP地址,也没有配置有效的拨出用户身份验证信息。

-

如果采用L2TP/IPSec模式的站点到站点×××连接,还需要在呼叫路由器上安装客户端身份验证证书,在应答路由器上安装服务器身份验证证书;如果不安装证书,则需要配置预共享的IPSec密钥。

双向初始化连接

双向初始化连接可以看做是两个方向上的单向初始化连接,每个×××路由器同时是呼叫路由器和应答路由器,向对方进行连接初始化和接受对方的站点到站点×××连接请求。当站点到站点连接成功创建后,每个×××路由器上均会添加到达对方路由器所属专用网络的路由,从而各自的专用网络可以访问远端网络。双向初始化的站点到站点×××连接需要满足下列条件:

-

两个路由器都被配置为LAN和请求拨号路由器;

-

在每个路由器上为远端路由器的身份验证凭据添加了用户帐户,并且配置了名字与呼叫路由器所使用的用户帐户名称相同的请求拨号接口;

-

如果采用L2TP/IPSec模式的站点到站点×××连接,还需要在每个路由器上同时安装客户端身份验证证书和服务器身份验证证书;如果不安装证书,则需要配置预共享的IPSec密钥。

在部署站点到站点×××服务之前,你需要配置×××服务器提供远程访问×××服务,因为本地×××服务器会把远端×××服务器发起的站点到站点×××连接请求当成是普通×××客户端计算机发起的远程访问×××连接请求进行处理。远程访问客户端和请求拨号路由器都可以初始化一个×××连接,那么×××服务器是如何区分它们呢?

当远程访问客户端和请求拨号路由器向×××服务器初始化×××连接时,它们所发送的身份验证信息中包含用于初始化连接的用户名;如果响应这个连接请求的×××服务器(应答路由器)上具有和此用户名一致的请求拨号接口,那么这个连接就是请求拨号连接;否则,这个传入的连接就是远程访问连接。

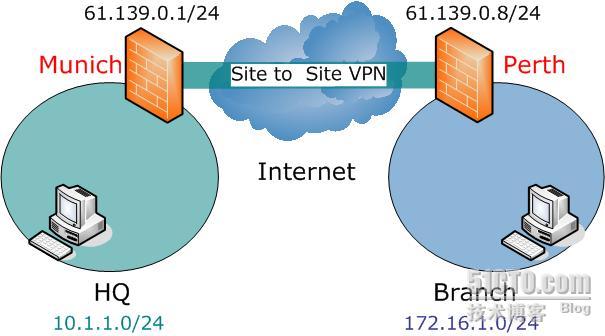

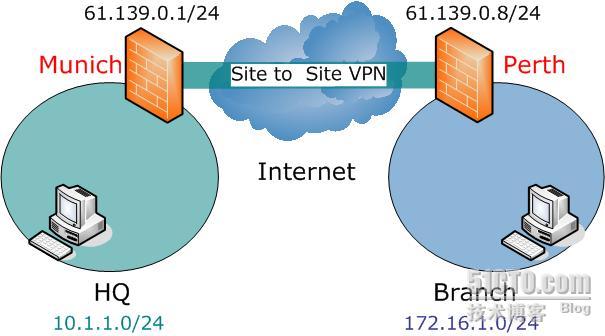

本文中的试验在How to :部署Windows Server 2003中的远程访问×××服务一文的基础上进行,试验网络结构如下图所示,

Munich是总部网络(10.1.1.0/24)连接到Internet的网关,而Perth是分部网络(172.16.1.0/24)连接到Internet的网关。它们的操作系统均为Windows Server 2003 SP1,IP地址设置如下:

Munich:

-

Internet:61.139.0.1/24

-

HQ LAN:10.1.1.1/24

Perth:

-

Internet:61.139.0.8/24

-

Branch LAN:172.16.1.1/24

在这篇文章中,我将在Munich和Perth之间创建站点到站点的×××连接,从而允许总部网络和分部网络间的访问。

完整的配置一个双向初始化连接的站点到站点×××连接包含以下步骤:

-

在两台×××服务器上分别启用远程访问×××;

-

在两台×××服务器上分别创建请求拨号连接;

-

在两台×××服务器上分别创建远端×××服务器用于初始化站点到站点×××连接的拨入用户账户,此用户必须和本地×××服务器上创建的请求拨号连接同名;

-

如果使用L2TP/IPSec模式的×××连接,还需要在每台×××服务器上安装服务器身份验证证书和客户端身份验证证书。

在进行此站点到站点×××连接试验之前,我已经做好了以下配置:

-

在两台服务器上启用了远程访问×××服务;

-

因为需要配置L2TP/IPSec模式的站点到站点×××连接,我已经为每台×××服务器安装好了服务器身份验证证书和客户端身份验证证书。如下图所示:

-

以上配置可以参考How to :部署Windows Server 2003中的远程访问×××服务一文。因此,这篇文章中的试验只是包含创建请求拨号连接和拨入用户两部分,在创建请求拨号连接时,向导可以帮你自动创建拨入用户。详细的试验步骤如下:

-

在总部的×××服务器Munich上创建请求拨号连接和拨入用户;

-

在分部的×××服务器Perth上创建请求拨号连接和拨入用户;

-

测试L2TP/IPSec模式的站点到站点连接;

-

测试PPTP模式的站点到站点连接;在总部的×××服务器Munich上创建请求拨号连接和拨入用户在Munich上的路由和远程访问管理控制台中,点击网络接口,然后在右边面板空白处右击,选新建请求拨号接口;

在弹出的欢迎使用请求拨号接口向导页,点击下一步;在接口名称页,由于此请求拨号连接连接到分部网络,所以我取名为Branch,点击下一步;

在弹出的欢迎使用请求拨号接口向导页,点击下一步;在接口名称页,由于此请求拨号连接连接到分部网络,所以我取名为Branch,点击下一步; 在连接类型页,选择使用虚拟专用网络连接(×××),点击下一步;

在连接类型页,选择使用虚拟专用网络连接(×××),点击下一步; 在×××类型页,接受默认的自动选择,请求拨号连接会先尝试使用更为安全的L2TP/IPSec协议进行连接,如果连接不成功再使用PPTP进行连接。点击下一步;

在×××类型页,接受默认的自动选择,请求拨号连接会先尝试使用更为安全的L2TP/IPSec协议进行连接,如果连接不成功再使用PPTP进行连接。点击下一步; 在目标地址页,输入远端×××服务器的IP地址或域名。如果输入域名,则确保本地×××服务器可以正确解析。在此我输入分部×××服务器的IP地址61.139.0.8,点击下一步;

在目标地址页,输入远端×××服务器的IP地址或域名。如果输入域名,则确保本地×××服务器可以正确解析。在此我输入分部×××服务器的IP地址61.139.0.8,点击下一步; 在协议及安全措施页,接受默认的选择在此接口上路由选择IP数据包,这样本地×××服务器可以使用此请求拨号连接进行数据包的路由,由于我们是创建双向初始化的站点到站点×××连接,所以勾选添加一个用户账户使远程路由器可以拨入,这样向导会在后面建立一个用于远程×××服务器拨入的用户账户。点击下一步;

在协议及安全措施页,接受默认的选择在此接口上路由选择IP数据包,这样本地×××服务器可以使用此请求拨号连接进行数据包的路由,由于我们是创建双向初始化的站点到站点×××连接,所以勾选添加一个用户账户使远程路由器可以拨入,这样向导会在后面建立一个用于远程×××服务器拨入的用户账户。点击下一步; 在远程网络的静态路由页,指定远程网络所包含的网络地址范围,当本地网络中的客户向此地址范围中的主机发起连接请求时,本地×××服务器会自动初始化此请求拨号连接。点击添加按钮,

在远程网络的静态路由页,指定远程网络所包含的网络地址范围,当本地网络中的客户向此地址范围中的主机发起连接请求时,本地×××服务器会自动初始化此请求拨号连接。点击添加按钮, 在弹出的静态路由对话框,输入目标和网络掩码分别为分部网络的网络ID和子网掩码172.16.1.0、255.255.255.0,跃点数接受默认的1,点击确定;

在弹出的静态路由对话框,输入目标和网络掩码分别为分部网络的网络ID和子网掩码172.16.1.0、255.255.255.0,跃点数接受默认的1,点击确定; 如果分部网络中具有多个网络地址范围可以重复添加。在此我已完成了分部网络地址范围的添加,因此在远程网络的静态路由页点击下一步;

如果分部网络中具有多个网络地址范围可以重复添加。在此我已完成了分部网络地址范围的添加,因此在远程网络的静态路由页点击下一步; 在拨入凭据页,设置远程×××服务器拨入本地×××服务器所使用的用户账户。站点和站点×××连接所使用的拨入用户的用户名必须和请求拨号连接的名字一致,你可以看到,用户名和连接名一致,固定为Branch,你不能修改。输入并确认密码后,点击下一步;

在拨入凭据页,设置远程×××服务器拨入本地×××服务器所使用的用户账户。站点和站点×××连接所使用的拨入用户的用户名必须和请求拨号连接的名字一致,你可以看到,用户名和连接名一致,固定为Branch,你不能修改。输入并确认密码后,点击下一步; 在拨出凭据页,设置此请求拨号连接用于拨入远程×××服务器的用户账户。在此输入用户名为HeadQuarter和对应的密码,此账号我们将稍后在分部×××服务器上设置,点击下一步;

在拨出凭据页,设置此请求拨号连接用于拨入远程×××服务器的用户账户。在此输入用户名为HeadQuarter和对应的密码,此账号我们将稍后在分部×××服务器上设置,点击下一步; 在完成请求拨号接口向导页,点击完成,此时,总部×××服务器Munich上的请求拨号连接Branch就创建好了,如下图所示:

在完成请求拨号接口向导页,点击完成,此时,总部×××服务器Munich上的请求拨号连接Branch就创建好了,如下图所示: 并且,向导创建了一个名为Branch的用户,并且显示授予了远程拨入权限。

并且,向导创建了一个名为Branch的用户,并且显示授予了远程拨入权限。 在分部的×××服务器Perth上创建请求拨号连接和拨入用户同样,在 Perth上的路由和远程访问管理控制台中,点击网络接口,然后在右边面板空白处右击,选新建请求拨号接口;在接口名称页,由于此请求拨号连接连接到分部网络,所以我取名为HeadQuarter,点击下一步;

在分部的×××服务器Perth上创建请求拨号连接和拨入用户同样,在 Perth上的路由和远程访问管理控制台中,点击网络接口,然后在右边面板空白处右击,选新建请求拨号接口;在接口名称页,由于此请求拨号连接连接到分部网络,所以我取名为HeadQuarter,点击下一步; 在连接类型页,选择使用虚拟专用网络连接(×××),点击下一步;在×××类型页,接受默认的自动选择,点击下一步;在目标地址页,输入远端×××服务器的IP地址或域名。如果输入域名,则确保本地×××服务器可以正确解析。在此我输入总部×××服务器的IP地址61.139.0.1,点击下一步;

在连接类型页,选择使用虚拟专用网络连接(×××),点击下一步;在×××类型页,接受默认的自动选择,点击下一步;在目标地址页,输入远端×××服务器的IP地址或域名。如果输入域名,则确保本地×××服务器可以正确解析。在此我输入总部×××服务器的IP地址61.139.0.1,点击下一步; 在协议及安全措施页,接受默认的选择在此接口上路由选择IP数据包并勾选添加一个用户账户使远程路由器可以拨入,点击下一步;在远程网络的静态路由页,点击添加按钮添加总部网络的网络地址范围10.1.1.0/24,然后点击下一步;

在协议及安全措施页,接受默认的选择在此接口上路由选择IP数据包并勾选添加一个用户账户使远程路由器可以拨入,点击下一步;在远程网络的静态路由页,点击添加按钮添加总部网络的网络地址范围10.1.1.0/24,然后点击下一步; 在拨入凭据页,设置远程×××服务器拨入本地×××服务器所使用的用户账户。你同样可以看到,用户名和连接名一致,固定为HeadQuarter,你不能修改。输入并确认密码后,点击下一步;

在拨入凭据页,设置远程×××服务器拨入本地×××服务器所使用的用户账户。你同样可以看到,用户名和连接名一致,固定为HeadQuarter,你不能修改。输入并确认密码后,点击下一步; 在拨出凭据页,设置此请求拨号连接用于拨入远程×××服务器的用户账户。在此我输入总部×××服务器上创建的拨入用户Branch和对应的密码,点击下一步;

在拨出凭据页,设置此请求拨号连接用于拨入远程×××服务器的用户账户。在此我输入总部×××服务器上创建的拨入用户Branch和对应的密码,点击下一步; 在完成请求拨号接口向导页,点击完成,此时,分部×××服务器Perth上的请求拨号连接HeadQuarter也创建好了,如下图所示:

在完成请求拨号接口向导页,点击完成,此时,分部×××服务器Perth上的请求拨号连接HeadQuarter也创建好了,如下图所示: 测试L2TP/IPSec模式的站点到站点连接我们在总部网络中的一台客户计算机10.1.1.8上,Ping分部网络中的一台计算机172.16.1.8。注意看,作为网关的总部×××服务器Munich在刚开始时回复目的主机不可达,此时,Munich向分部网络的×××服务器Perth初始化请求拨号连接,等几秒后,连接成功,此时,10.1.1.8发起的Ping请求得到了172.16.1.8的响应。

测试L2TP/IPSec模式的站点到站点连接我们在总部网络中的一台客户计算机10.1.1.8上,Ping分部网络中的一台计算机172.16.1.8。注意看,作为网关的总部×××服务器Munich在刚开始时回复目的主机不可达,此时,Munich向分部网络的×××服务器Perth初始化请求拨号连接,等几秒后,连接成功,此时,10.1.1.8发起的Ping请求得到了172.16.1.8的响应。 在分部网络中的主机172.168.1.8上Ping总部网络的主机10.1.1.8试试,一样成功。这表明总部和分部之间成功建立了站点到站点的×××连接。

在分部网络中的主机172.168.1.8上Ping总部网络的主机10.1.1.8试试,一样成功。这表明总部和分部之间成功建立了站点到站点的×××连接。 看看Munich和Perth上的安全日志,你可以发现快速模式的IKE安全关联成功建立的日志,这表明此站点到站点的×××连接使用的是L2TP/IPSec模式。

看看Munich和Perth上的安全日志,你可以发现快速模式的IKE安全关联成功建立的日志,这表明此站点到站点的×××连接使用的是L2TP/IPSec模式。

现在我们测试一下分部×××服务器是否可以初始化请求拨号连接,在任意一端×××服务器的路由和远程访问管理控制台网络接口中右击对应的请求拨号接口,选择中断连接,然后在分部网络客户计算机172.16.1.8上同样采用连续Ping总部网络主机的办法来让分部×××服务器初始化请求拨号连接,同样成功,如下图所示:

现在我们测试一下分部×××服务器是否可以初始化请求拨号连接,在任意一端×××服务器的路由和远程访问管理控制台网络接口中右击对应的请求拨号接口,选择中断连接,然后在分部网络客户计算机172.16.1.8上同样采用连续Ping总部网络主机的办法来让分部×××服务器初始化请求拨号连接,同样成功,如下图所示: 测试PPTP模式的站点到站点连接在任意一端×××服务器的路由和远程访问管理控制台网络接口中右击对应的请求拨号接口,选择属性,然后在网络标签中,修改类型为PPTP ×××。由于另外一段×××服务器设置请求拨号连接×××类型为自动,因此可以自动使用PPTP模式的×××类型。

测试PPTP模式的站点到站点连接在任意一端×××服务器的路由和远程访问管理控制台网络接口中右击对应的请求拨号接口,选择属性,然后在网络标签中,修改类型为PPTP ×××。由于另外一段×××服务器设置请求拨号连接×××类型为自动,因此可以自动使用PPTP模式的×××类型。 同样分别在10.1.1.8和172.16.1.8上连续Ping进行测试,如下图所示,测试均成功。并且你可以从不成功的Ping的数量可以看出,PPTP模式站点到站点×××连接的连接速度远比L2TP/IPSec更快。

同样分别在10.1.1.8和172.16.1.8上连续Ping进行测试,如下图所示,测试均成功。并且你可以从不成功的Ping的数量可以看出,PPTP模式站点到站点×××连接的连接速度远比L2TP/IPSec更快。

至此,本试验成功完成。

至此,本试验成功完成。

1

收藏

推荐专栏更多

猜你喜欢

我的友情链接 taskmgr(任务管理器)无法出来的解决办法 Windows路由表详解 Windows Server 2012 R2 安装密钥 linux加入windows域之完美方案 理解Windows操作系统的KMS与MAK密钥 ansible自动化管理windows系统实战 为Windows 7 Professional安装多语言包 windows7系统封装教程:Sysprep3.14的使用 今日提供windows 7 产品密钥,已成功激活windows 7系统 菜鸟教程之Microsoft Windows Powershell Windows下PATH等环境变量详解 简述centOS 7系统用户和组的管理及配置 解析DELL R710服务器迁移操作内容 开学季出大事:某教育局丢失3台虚拟机 EVA4400存储虚拟机+数据库数据恢复成功案例 服务器数据恢复通用方法+服务器分区丢失恢复案例 在CentOS7上部署squid缓存服务器及代理功能 EMC 5400服务器raid阵列瘫痪数据恢复成功案例 服务器数据恢复案例 / raid5阵列多块硬盘离线处理方法

扫一扫,领取大礼包

-

转载于:https://blog.51cto.com/jianghua5876/67961

313

313

Ctrl+Enter 发布

发布

取消