给大家报告一下我最近的计划:

第一:我写的书已经完成了,并且已经上交出版社审稿了,而且我还会继续在博客上共享后Ez×××和ASA策略图。

第二:现在开始进入新的JUNOS Security学习阶段,学习Juniper全新SRX系列防火墙技术,最近报名本地安全CCIE的学员有福了,在学习Cisco安全的同时还能学习到Cisco直接竞争对手Juniper的防火墙,在Yeslab安全实验室学习是没有界限的。当然我也会出台相应学习资料和视频,请大家关注,多谢大家多年来对我的支持。

第九章:Easy ×××

Easy ×××也叫做Ez×××,是Cisco为远程用户,分支办公室提供的一种远程访问×××解决方案。Ez×××提供了中心的×××管理,动态的策略分发,降低了远程访问×××部署的复杂程度,并且增加了扩展和灵活性。

Easy ×××特点介绍:

1. Easy ×××是Cisco私有技术,只能运用在Cisco设备之间。

2. Easy ×××适用于中心站点固定地址,客户端动态地址的环境,并且客户端身后网络环境需要尽可能简单,例如:小超市,服装专卖店或者×××点。

3. Easy ×××在中心站点配置策略,并且当客户连接的时候推送给客户,降低了分支站点的管理压力。

Easy ×××中心站点管理的内容:

1. 协商的隧道参数,例如:地址,算法和生存时间。

2. 使用已配置的参数建立隧道。

3. 动态的为硬件客户端配置NAT或者PAT地址转换。

4. 使用组,用户和密码认证客户。

5. 管理加解密密钥。

6. 验证,加解密隧道数据。

Easy ×××的部署

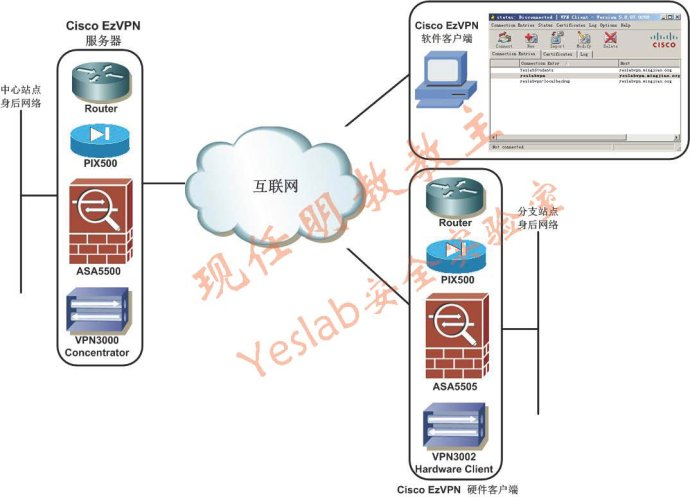

图9-1 Easy ×××部署拓扑:

Cisco Ez×××部署分为服务器端和客户端两大部分。服务器端可以采用Cisco路由器,PIX500和ASA5500系列防火墙,还有×××3000集中器。Cisco Ez×××是一种远程访问×××解决方案,它能够同时为在PC上安装的软件客户端,还能够为使用Cisco网络设备的硬件客户端提供×××服务。支持Cisco Ez×××硬件客户端的设备有Cisco路由器,PIX500系列防火墙,ASA5505防火墙还有×××3002硬件客户端。

Easy ××× IKE第一阶段两种认证方式

1. 数字证书认证(rsa-sig)

使用数字证书认证的Ez×××,第一阶段使用标准的六个包交换的主模式。

2. 预共享密钥(pre-share)

Cisco Ez×××的预共享密钥和传统站点到站点IPSec ×××的配置方式不同,传统IPSec ×××使用一个密码来进行认证,但是Cisco Ez×××的预共享密钥使用一个组名加上一个密码来进行认证,这是Cisco采用的一种特殊处理方式,这样做的好处在于,我们可以为一个公司内的不同部门配置不同的组,并且把×××相关的策略与组进行关联,这样就可以为不同的部门配置不同的×××策略。例如:为部门一的用户分配地址池一,部门二的用户分配地址池二。并且还需要注意的问题是,使用预共享密钥认证的Ez×××第一阶段使用三个包交换的主动模式(aggressive mode)

主动模式三个包交换介绍

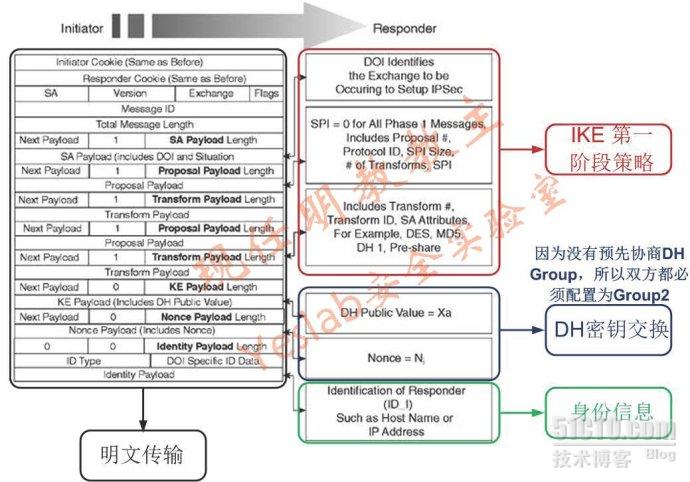

图9-2 主动模式第一个包

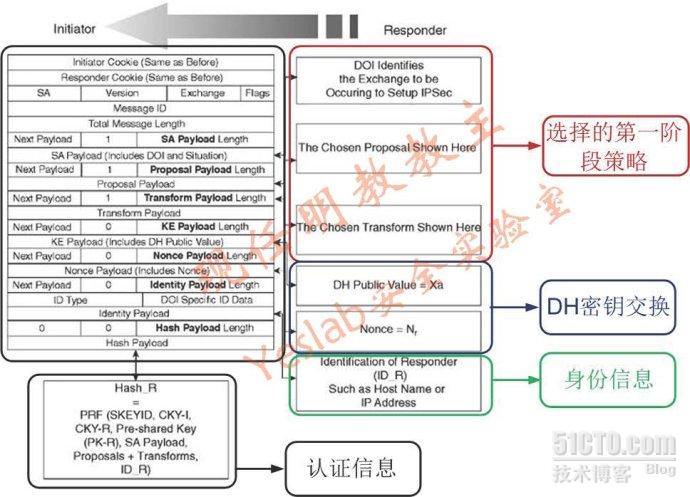

图9-3 主动模式第二个包

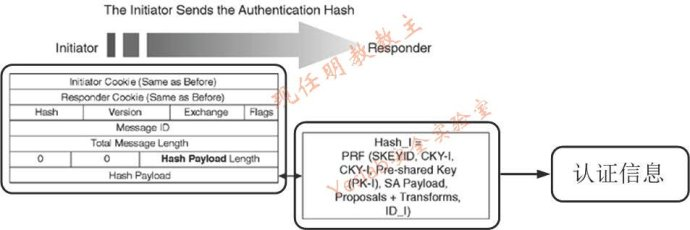

图9-4 主动模式第三个包

图9-2到图9-4分别展示了主动模式的三个包交换,可以从中发现如下几个特点。

1. 三个包都是明文传输的,并没有进行加密保护。

2. 认证信息使用散列函数进行保护。

3. 主动模式三个包完成了主模式六个包完成的任务。

1. IKE第一阶段策略协商

2. DH密钥交换,并产生密钥

3. 相互认证

4. 主动模式第一个包就产生了DH公共值,很明显没有预先协商DH group。所以在进行主动模式交换之前,发起方和接收方需要统一DH group,预共享密钥认证的Cisco Ez×××必须使用DH group2。

Easy ××× IKE第一阶段介绍

Cisco Easy ×××为了提高客户的易用性,客户端无须配置IKE策略。无须配置策略不等于客户端没有策略,而是客户端(软件/硬件)已经内建了很多策略。这些策略会在IKE 第一阶段全部推送给服务器端,由服务器来选择适当的策略。所以策略的最终决定权在于Ez×××服务器。

再次注意:由于预共享密钥认证的Ez×××采用的是AM模式,DH group策略需要预先统一,Cisco的Ez×××如果采用预共享密钥认证,DH Group必须被配置为Group2。

下面是教主推荐的Easy ××× IKE 第一阶段策略

1. pre-share + DH group2 + MD5 + DES

2. pre-share + DH group2 + SHA + 3DES

Easy ××× IKE第1.5阶段介绍

Cisco Easy ×××在第一阶段结束后,第二阶段开始之前,插入了一个全新的1.5阶段。这个阶段主要由如下两个技术组成。

1. XAUTH(Extended Authentication)扩展认证

a) 在第一阶段组名加密码认证的基础之上,再增加了一次用户名和密钥的认证,弥补了主动模式安全性上的问题。

b) 引入AAA技术,使用RADIUS对用户进行认证。

2. MODE-CFG(Mode Configuration)模式配置

为客户推送×××配置策略(IP地址,DNS服务器地址,域名….)

Easy ××× IKE第二阶段介绍

Easy ××× IKE 第二阶段和普通的IPSec ×××一样都为快速模式,客户端依然无须配置任何策略,但是客户端内建了很多策略,并且在快速模式第一个包,全部推送给服务器端,服务器从这些策略中选取其中一个,通过第二个包回馈给客户端,所以不管客户端有多少策略,决定权始终掌握在服务器手中。Cisco Easy ×××对IKE第二阶段的策略一般没有特殊要求,只要是ESP封装应该都能通过,注意Cisco Easy ×××不支持AH封装方式

下面是教主推荐的Easy ××× IKE 第二阶段策略

1. esp-des esp-md5-hmac

2. esp-3des esp-md5-hamc

Easy ×××软件Client安装

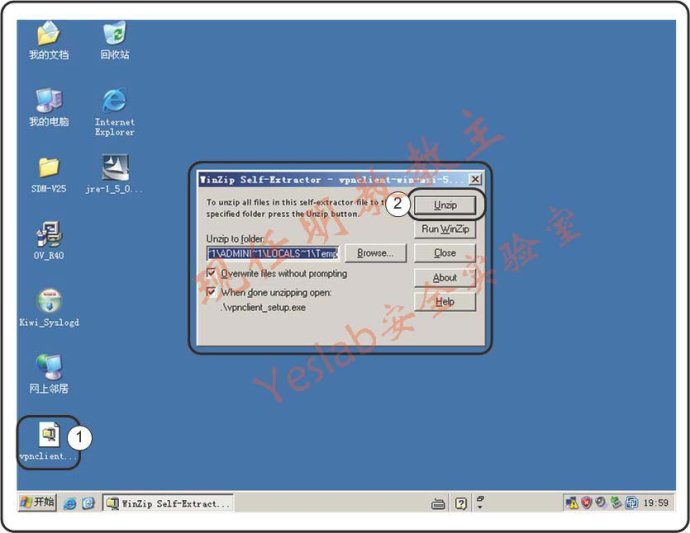

图9-5 解压缩文件

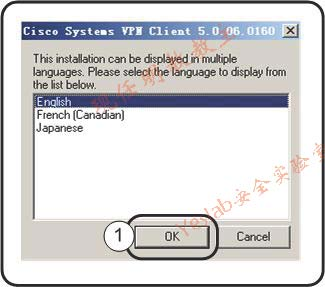

图9-6 选择语言

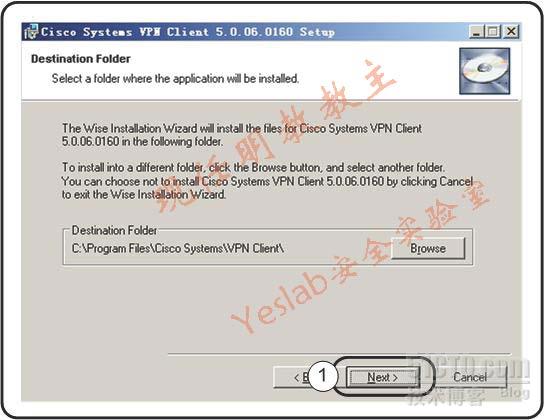

图9-7 配置安装目录

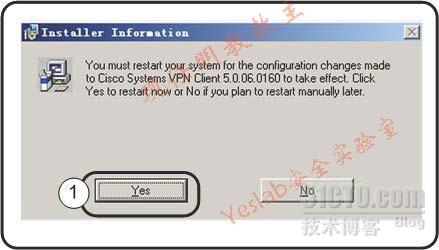

图9-8 重启系统

实验一:Ez×××经典配置实验

第一部分:实验目标

配置经典Ez×××

第二部分:实际接线状况

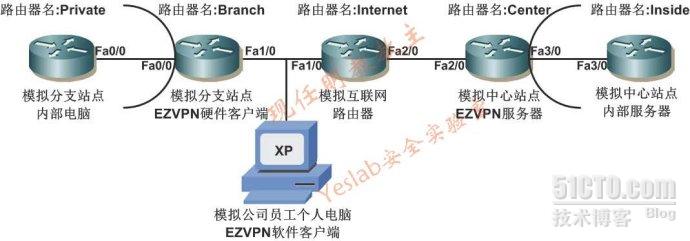

图9-9:Ez×××经典配置实验实际接线图

第三部分:实验拓扑

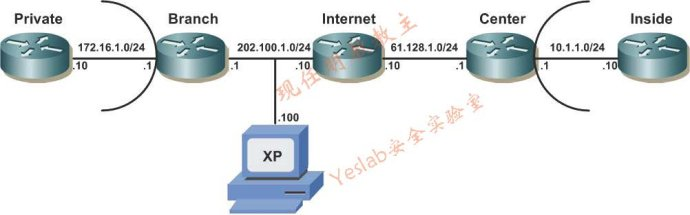

图9-10: Ez×××经典配置实验拓扑

拓扑介绍:本次试验的主要目的是介绍Ez×××经典配置,Private路由器模拟分支站点内部电脑,Branch路由器模拟分支站点的Ez×××硬件客户端,Internet路由器模拟互联网路由器,Center路由器模拟中心站点Ez×××服务器,Inside路由器模拟中心站点内部服务器,XP电脑模拟安装在公司员工电脑上的Ez×××软件客户端。本次试验一共有五个主要配置任务,第一是配置Center上的Ez×××服务器,第二是配置XP上的Ez×××软件客户端,第三是介绍Ez×××特性,第四是配置Branch上的Ez×××硬件客户端,第五是介绍Ez×××的三种模式及其工作特点。

第四部分:基本网络配置

Private基本网络配置

| enable configure terminal ! hostname Private ! enable password cisco ! no ip domain lookup ! interface FastEthernet0/0 ip address 172.16.1.10 255.255.255.0 no shutdown ! ip route 0.0.0.0 0.0.0.0 172.16.1.1 ! line vty 0 15 password cisco login ! end |

Branch基本网络配置

| enable configure terminal ! hostname Branch ! interface FastEthernet0/0 ip address 172.16.1.1 255.255.255.0 no shutdown ! interface FastEthernet1/0 ip address 202.100.1.1 255.255.255.0 no shutdown ! ip route 0.0.0.0 0.0.0.0 202.100.1.10 ! end |

Internet基本网络配置

| enable configure terminal ! hostname Internet ! interface FastEthernet1/0 ip address 202.100.1.10 255.255.255.0 no shutdown ! interface FastEthernet2/0 ip address 61.128.1.10 255.255.255.0 no shutdown ! end |

Center基本网络配置

| enable configure terminal ! hostname Center ! interface FastEthernet2/0 ip address 61.128.1.1 255.255.255.0 no shutdown ! interface FastEthernet3/0 ip address 10.1.1.1 255.255.255.0 no shutdown ! ip route 0.0.0.0 0.0.0.0 61.128.1.10 ! end |

Inside基本网络配置

| enable configure terminal ! hostname Inside ! enable password cisco ! no ip domain lookup ! interface FastEthernet3/0 ip address 10.1.1.10 255.255.255.0 no shutdown ! ip route 0.0.0.0 0.0.0.0 10.1.1.1 ! line vty 0 15 password cisco login ! end |

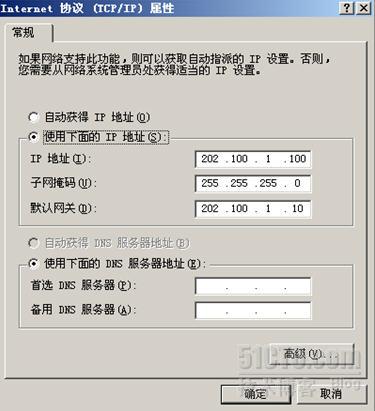

XP基本网络配置

图9-11: XP基本网络配置

第五部分:Center路由器上Ez×××服务器配置

步骤一:IKE第一阶段策略

| Center(config)#crypto isakmp policy 10 Center(config-isakmp)#authentication pre-share Center(config-isakmp)#group 2 Center(config-isakmp)#hash md5 <IKE第一阶段策略,注意DH组必须配置成为2> Center(config)#crypto isakmp client configuration group ipsecgroup Center(config-isakmp-group)#key yeslabccies <IKE第一阶段预共享密钥认证用的组名加上密码> |

步骤二:第1.5阶段XAUTH配置

| Center(config)#aaa new-model Center(config)#aaa authentication login noacs line none Center(config)#line console 0 Center(config-line)#login authentication noacs Center(config)#line aux 0 Center(config-line)#login authentication noacs <AAA线下保护,保障用户总是可以使用线下的密码登录Console和AUX口> Center(config)#username ipsecuser password yeslabccies <XAUTH认证用用户名和密码> Center(config)#aaa authentication login xauth-authen local <定义XAUTH认证策略,策略名为xauth-authen,使用“local”本地用户数据库进行认证> |

步骤三:第1.5阶段MODE-CFG配置

| Center(config)#ip local pool ippool 123.1.1.100 123.1.1.200 <定义推送给客户端的地址池,名字为ippool> 如何选择地址池: 1. 地址池的网段必须在内网可路由。 2. 去往地址池(123.1.1.0/24)的数据包,通过内网的路由,最终会被送到×××设备“Center”。 由于在本实验中,模拟内部服务器的路由器“Inside”指默认网关到“Center”,所以可以认为选择任何地址池都可以在内部网络路由,并且送到“Center”,所以本实验使用的地址池“123.1.1.0/24”,只是根据个人习惯随意选定的。 Center(config)#aaa authorization network mcfg-author local <定义MODE-CFG的授权策略,名字为mcfg-author使用本地配置策略进行授权> Center(config)#crypto isakmp client configuration group ipsecgroup Center(config-isakmp-group)#pool ippool <把定义的策略“地址池”在组“ipsecgroup”下进行调用,通过这种方式就能够实现不同的组(部门)获取不同的Ez×××策略。> |

步骤四:第2阶段转换集与动态map配置

| Center(config)#crypto ipsec transform-set ez***set esp-des esp-md5-hmac Center(config)#crypto dynamic-map dymap 10 Center(config-crypto-map)#set transform-set ez***set |

步骤五:第2阶段crypto map配置

| Center(config)#crypto map cry-map client authentication list xauth-authen <全局调用XAUTH认证策略xauth-authen> Center(config)#crypto map cry-map isakmp authorization list mcfg-author <全局调用MODE-CFG授权策略mcfg-author> Center(config)#crypto map cry-map client configuration address respond <启用MODE-CFG特性,不配置此命令无法推送策略给客户> Center(config)#crypto map cry-map 10 ipsec-isakmp dynamic dymap Center(config)#interface fastEthernet 2/0 Center(config-if)#crypto map cry-map |

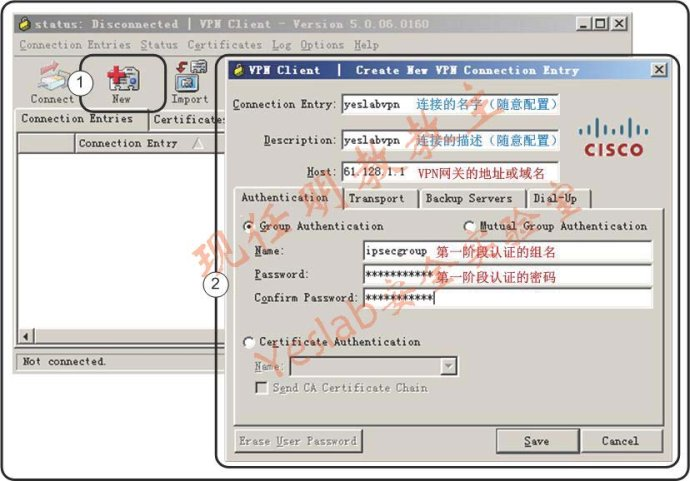

第六部分:配置XP上Ez×××软件客户端并查看状态

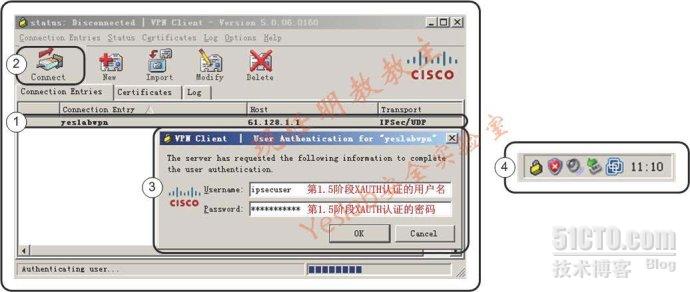

步骤一:配置Ez×××软件客户端

图9-12配置Ez×××软件客户端

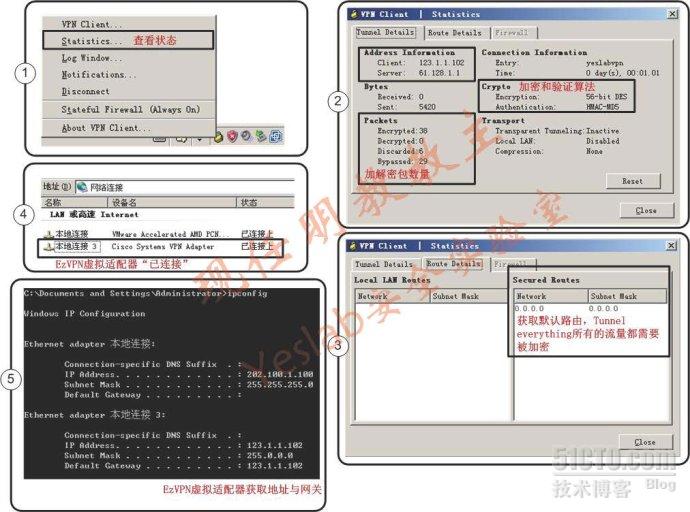

图9-13 Ez×××软件客户端拨号测试

图9-14 查看Ez×××软件客户端状态

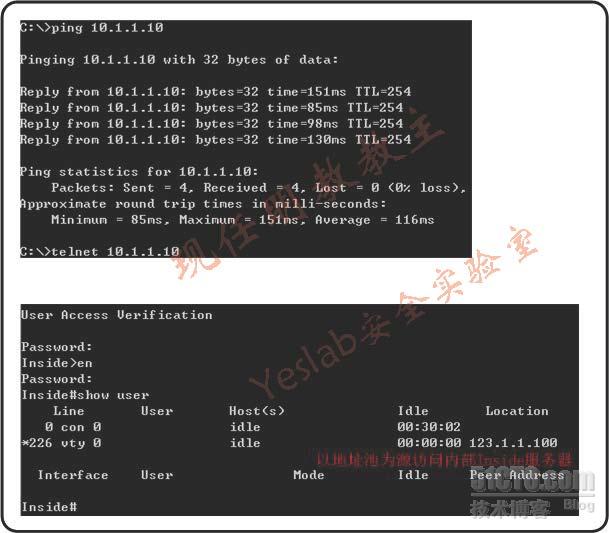

图9-15 访问Inside服务器

转载于:https://blog.51cto.com/xrmjjz/685625

1336

1336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?