目录

| 实验难度 | 3 |

| 实验复杂度 | 3 |

一、实验原理

我们平时配置过滤数据流量的ACL都是应用在接口上的,但是有这样的一个问题,若有多个接口都有相同的需求会如何呢?我们会把相关的ACL一一应用到相应的接口上,这样可以精确的过滤我们定义的数据流量,但是这样一来就势必造成设备资源占用的情况,相对一些高端设备来说,这些资源的占用无够轻重,但是相对一些负载能力较小的中低端设备来说,这些资源都是十分可贵的。我们可以使用全局ACL来解决这些问题,全局ACL的特点如下:

1.不需要把相关的安全访问控制策略应用到每个接口,所以它是可以节省内存的;

2.在部署相关安全策略时,它具有比较大的灵活性,因为它是不需要指定哪个数据包从哪个一个方向进入,然后又往哪个方向出去,它只需要匹配源和目的IP地址就可以了。

3.方便从其他防火墙迁移到ASA,从而可以继续维护全局访问规则,不需要为每个接口配置特定的访问策略。

URPF(Unicast Reverse Path Forwarding),单播反向路径转发技术,它是一种抵御IP地址欺骗的技术。IP地址欺骗防御示意图如下:

ASA防火墙上URPF技术相关的特点如下:

1.uRPF默认在防火墙上是禁止的;

2.它只是检查流中的首个包(可以状态化处理的协议,如TCP/UDP等协议);

3.ASA防火墙它是使用路由器来确认源IP地址的(它是采用严格uRPF模式的,不同于路由器,它是没有宽松模式的);

ASA的shunning技术是用于丢弃源自于一个特性主机的数据包的,它的配置规则如下:

1.手动配置或被IPS动态配置

2.覆盖所有的接口访问规则

3.重启之后它的作用就会消失

4.用于对某个事件紧急响应时作用

二、实验拓扑

三、实验步骤

1.搭建如图所示的网络拓扑;

2.初始化路由器,配置相应的IP地址;

3.配置ASA的初始相关参数:

防火墙的名称为ASA

| 接口 | 接口名称 | 安全级别 | IP地址 |

| G0 | inside | 100 | 192.168.100.254/24 |

| G1 | dmz | 50 | 192.168.200.254/24 |

| G2 | outside | 0 | 50.100.200.254/24 |

4.三个区域的路由器设备都配置一条默认路由,下一跳指向ASA防火墙;

5.在dmz路由器上配置如下相关的远程telnet信息:

特权密码:ccie

用户名/密码:sec/ccie

6.配置全局ACL,具体需求如下:

ACL名称:gACLl

允许所有ICMP与Telnet流量经过防火墙

7.配置ACL,在inside接口入方向Deny Telnet流量;

8.在ASA上配置一条默认路由,下一跳指向outside路由器接口IP地址,在outside路由器上配置一个环回口,IP地址为192.168.100.1/24,启用ASA的uRPF功能;

9.使用shunning技术来丢弃telnet源IP数据包。

四、实验过程

1.搭建如图所示的网络拓扑;

可以使用GNS3或EVE来搭建,过程略。

2.初始化路由器,配置相应的IP地址;

inside路由器:

dmz路由器:

outside路由器:

3.配置ASA的初始相关参数:

防火墙的名称为ASA

| 接口 | 接口名称 | 安全级别 | IP地址 |

| G0 | inside | 100 | 192.168.100.254/24 |

| G1 | dmz | 50 | 192.168.200.254/24 |

| G2 | outside | 0 | 50.100.200.254/24 |

测试直连网络的连通性:

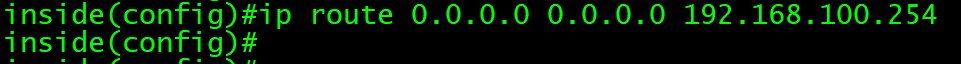

4.三个区域的路由器设备都配置一条默认路由,下一跳指向ASA防火墙;

5.在dmz路由器上配置如下相关的远程telnet信息:

特权密码:ccie

用户名/密码:sec/ccie

6.配置全局ACL,具体需求如下:

ACL名称:gACL

允许所有ICMP与Telnet流量经过防火墙

测试:

inside路由器

outside路由器:

7.配置ACL,在inside接口入方向Deny Telnet流量

测试:

注意:

当同时存在全局ACL与接口ACL时,接口ACL的优先级是大于全局ACL的。

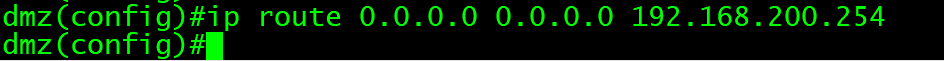

8.在ASA上配置一条默认路由,下一跳指向outside路由器接口IP地址,在outside路由器上配置一个环回口,IP地址为192.168.100.1/24,启用ASA的uRPF功能;

![]()

我们在ASA上开启ASA的日志功能:

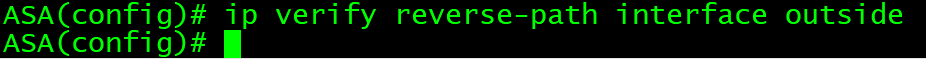

现在我们来验证一下这个uRPF功能:

现在我们来看看防火墙的日志信息,它是提示ICMP反向路径检查后,显示的一个拒绝行为,所以outside路由器带192.168.100.1这个源IP地址去ping防火墙接口是不可行的。

9.使用shunning技术来丢弃telnet源IP数据包。

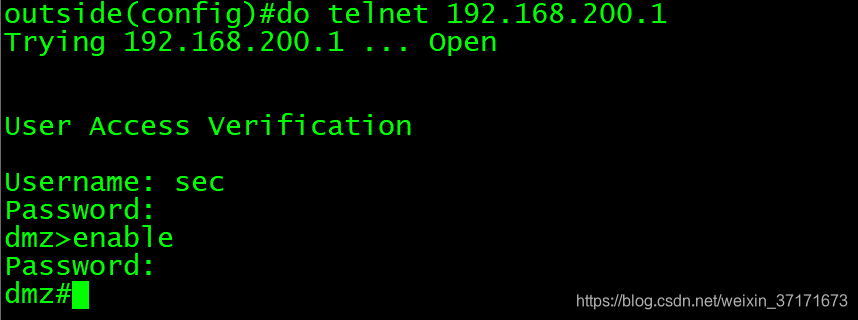

1)在outside路由器上进行telnet防火墙

2)使用shunning技术中断穿越ASA的telnet连接

3)相关查看命令

代码解析:

ASA(config)# access-group global global //应用全局ACL global,第一个global为ACL名称,第二个global为应用全局ACL

ASA(config)# ip verify reverse-path interface outside //在outside接口启用uRPF功能

logging enable //启用日志信息显示功能

logging console debugging //将debugging日志信息通过console控制台显示出来

ASA(config)# shun 50.100.200.1 //中断或避开50.100.200.1这个源IP地址的连接

ASA(config)# show shun statistics //查看shun的状态,这里有三个接口,其中应用到shun的是outside接口

inside=OFF, cnt=0

dmz=OFF, cnt=0

outside=ON, cnt=0

Shun 50.100.200.1 cnt=0, time=(0:02:26)

ASA(config)# show shun //查看shun条目

shun (outside) 50.100.200.1 0.0.0.0 0 0 0

ASA(config)# clear shun //清除shun的连接

总结

本章节的内容介绍了全局ACL/uRPF/shunning技术,这些技术的难度相当来说是偏向中等,记得多敲几遍这些实验,不然很容易忘记命令的。好了,我们在下一个章节再见,加油!

本文档详细介绍了如何在ASA防火墙上配置全局ACL、URPF和shunning技术,以实现更高效的安全流量控制。实验涉及设置路由器、配置接口、应用全局ACL以及启用uRPF和shunning功能,旨在提升网络安全性并优化资源利用。

本文档详细介绍了如何在ASA防火墙上配置全局ACL、URPF和shunning技术,以实现更高效的安全流量控制。实验涉及设置路由器、配置接口、应用全局ACL以及启用uRPF和shunning功能,旨在提升网络安全性并优化资源利用。

787

787

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?