免责声明:本篇发布的一切资源仅限用于学习和研究目的;不得将上述内容用于商业或者非法用途,否则,一切后果请自负。

1. kali基础与信息收集

1.1 kali基础

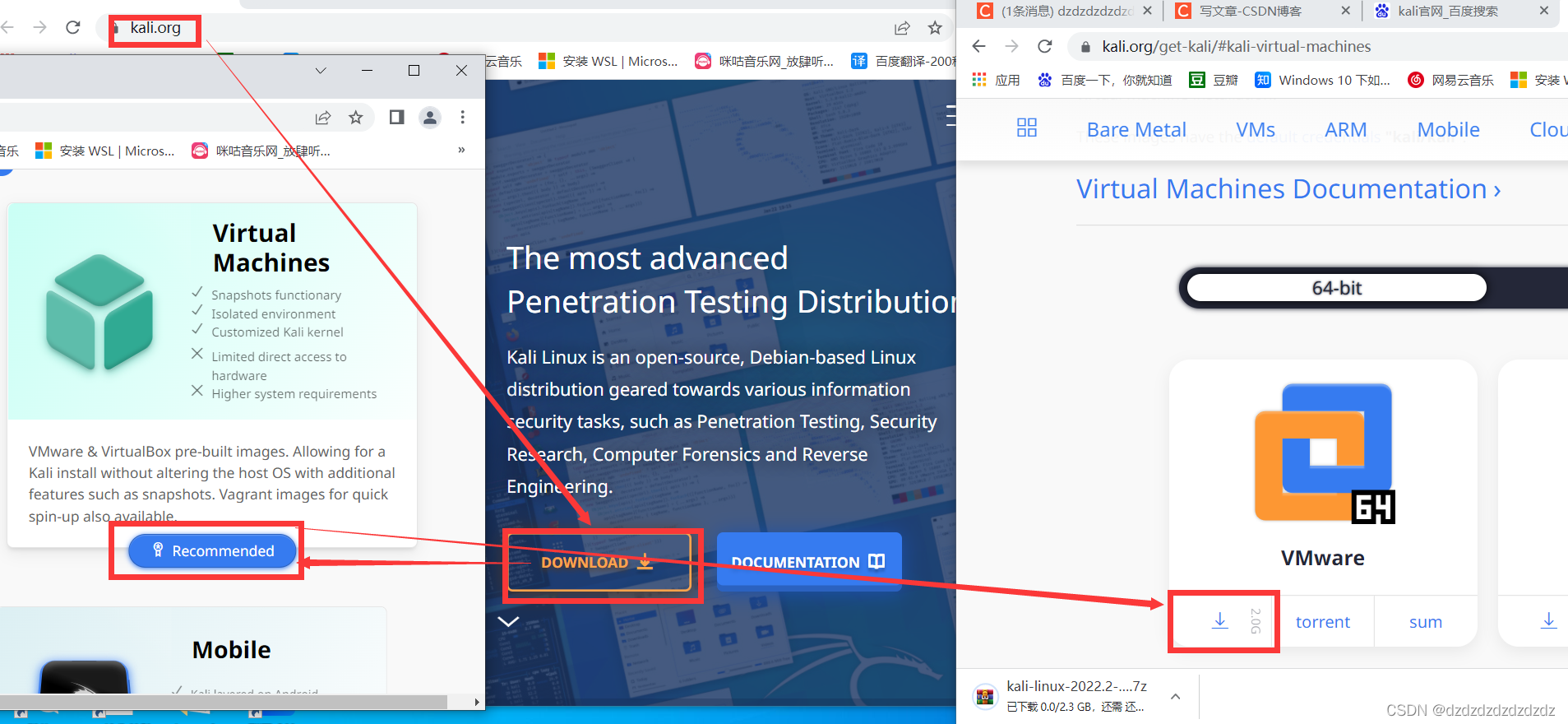

1.1.1 下载kali虚拟机配置文件

进官网下载压缩包。

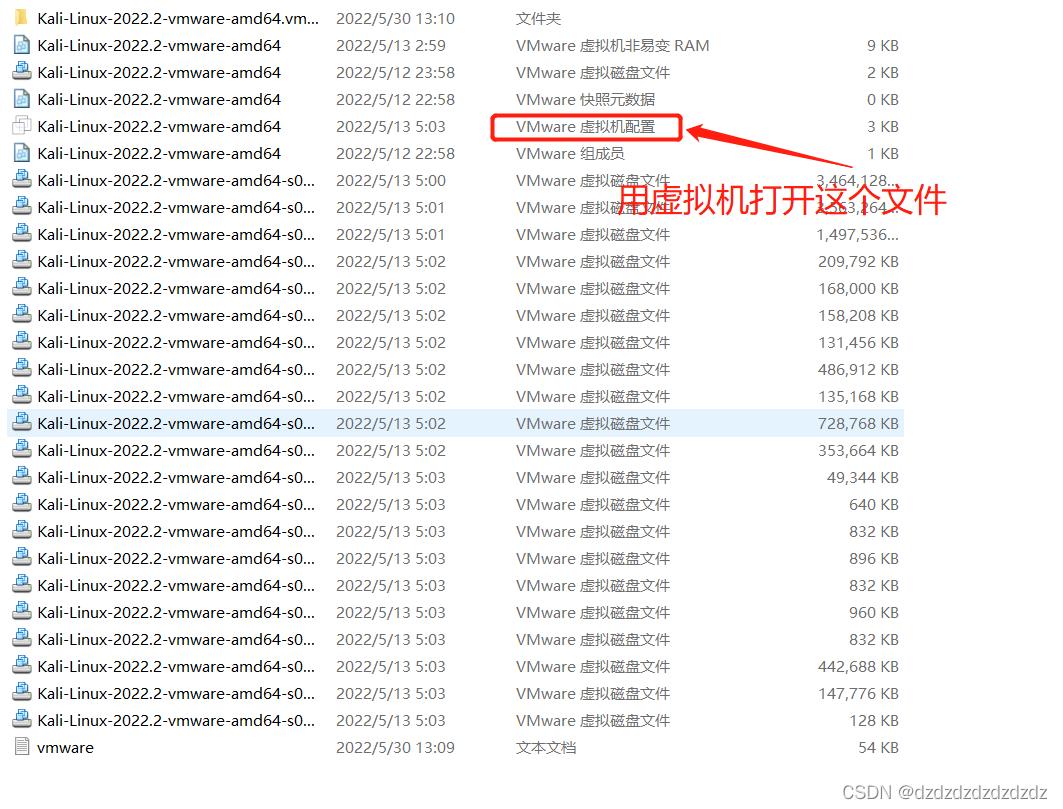

1.1.2 虚拟机里打开kali(默认用户名和密码都是kali)

下载完成后直接使用虚拟机打开kali的虚拟机配置文件。

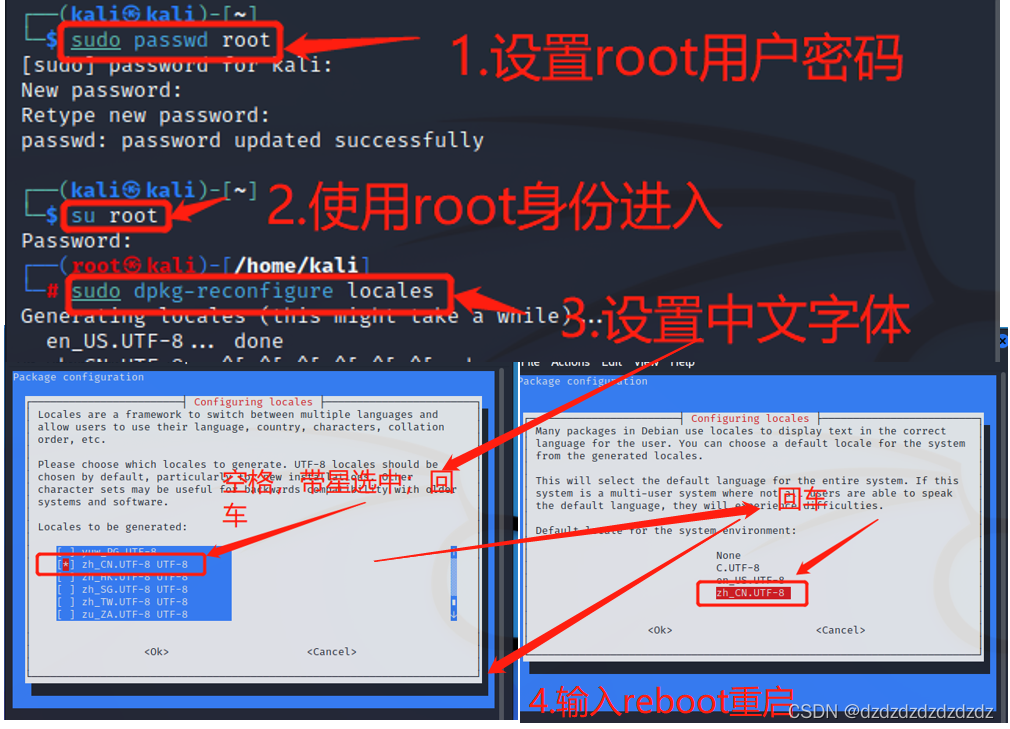

1.1.3 kali设置系统中文字体

首先设置root用户密码并进入,然后设置中文字体。

1.1.4 kali更新源地址

kali自带的系统源地址是外网,所以可以使用阿里云镜像对sources.list文件进行更改,然后更新系统文件。

1.1.5 kali下载google输入法

首先下载google输入法和拼音,然后重启即可切换两种输入法。

1.1.6 kali桥接物理机

首先在物理机下载ssr并设置局域网共享配置与全局代理端口,然后查看物理机ip,再在虚拟机里配置sock5。

1.1.7 kali的基础操作命令

kali的基础操作命令和linux一样。

sudo apt-get install xxx #1.安装或更新软件

sudo apt-get remove xxx #2.卸载软件

mkdir xxx/yyy #3.创建目录

touch xxx #4.创建文件

mv /xxx /yyy #5.将xxx移动到yyy

cp /xxx /yyy #6.将xxx文件复制到yyy目录下

ifconfig #7.查看网络配置信息

1.2 信息收集

1.2.1 开源情报分析之邮箱查询

1.2.1.1 heHarvester

1.2.1.2 EmailAll

1.2.2 开源情报分析之注册信息查找

1.2.3 开源情报分析之google查询

1.学习网站:exploit database的GHDB

2.常用语法:

site:xxx.com intext:管理(查询某网站后台)

site:xxx.com inurl:login/admin(查询某网站后台)

site:xxx.com intitle:后台(查询某网站后台)

site:xxx.com filetype:文件的格式(查询网站敏感文件 )

1.2.4 开源情报分析之网络空间搜索引擎

1.fofa(fofa_viewer是基于fofa的一款可视化工具)

2.鹰图平台

3.kunyu

pip3 install kunyu -i -i https://pypi.tuna.tsinghua.edu.cn/simple

使用国内源安装kunyu

进入控制台(kunyu init --apikey <your zoomeye key> --seebug <your seebug key>)

查看用户信息 (info)

搜索Host资产 (SearchHost < ip地址 >)

搜索Web资产 (SearchWeb < 网址 >)

搜索Icon资产 (SearchIcon < 本地Icon文件地址/远程Icon文件地址 >)

查看ThinkPhp历史漏洞 (Seebug Thinkphp)

4.shodan

1.2.5 资产探测之IP探测

1.2.5.1 检测CDN

1.多地ping查询:ping baidu.com

2.站长工具

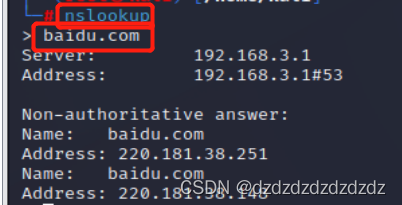

3.nslookup

4.CDN finder

1.2.5.2 绕过CDN

- 国w访问

- 使用网站查询DNS解析记录

https://sitereport.netcraft.com/

https://tools.ipip.net/cdn.php

https://dnsdb.io/zh-cn/ - 网络空间引擎

- 查询子域名

- Censys(使用SSL证书寻找 )

1.2.5.3 端口服务识别

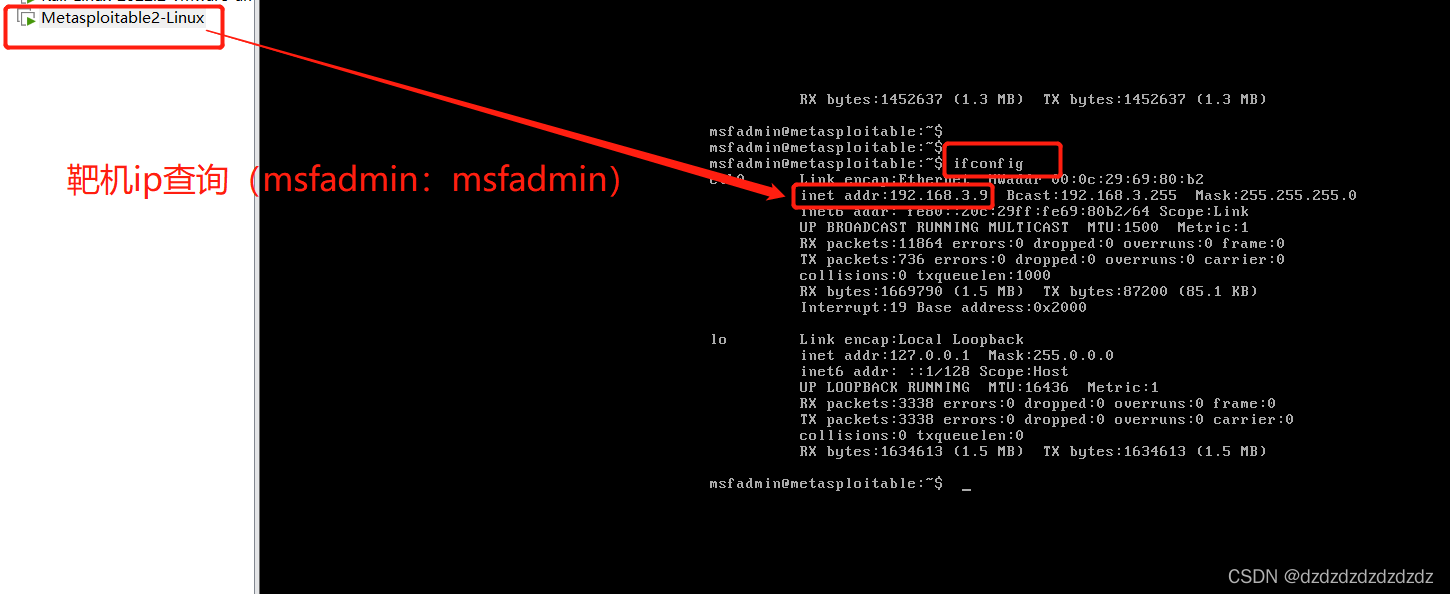

1.masscan查询开放端口,首先拿到靶机ip

然后使用masscan扫描开放端口

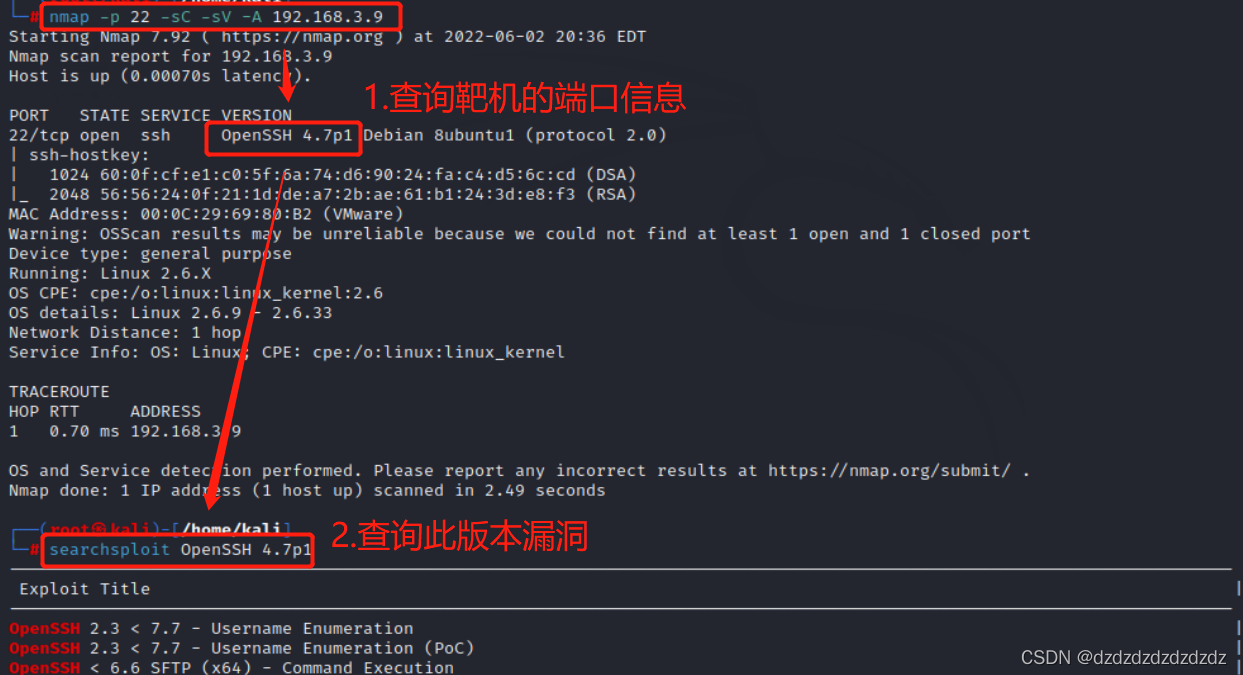

2.使用nmap查看端口开放的服务

1.2.6 资产探测之web探测

1.2.6.1 子域名识别

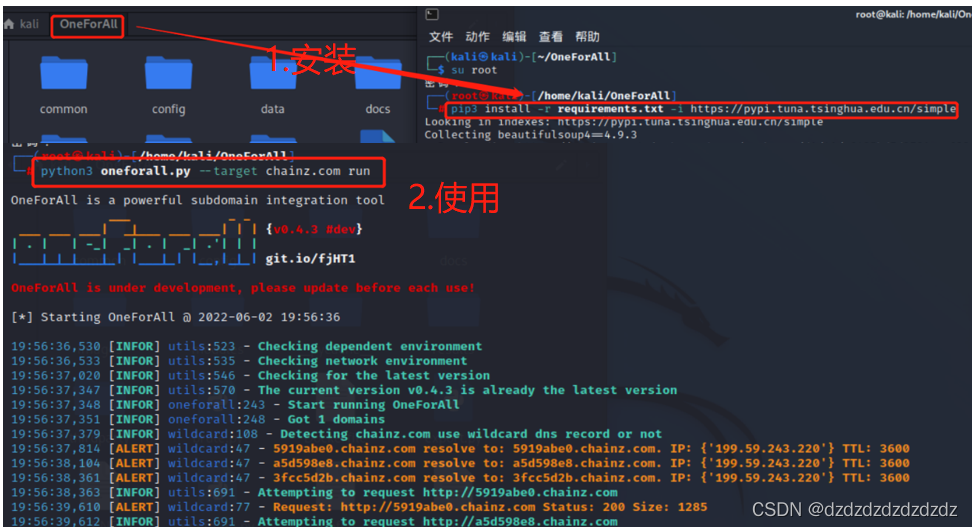

1.oneforall

2.layer

3.sublist3r

1.2.6.2 WAF识别

- WAFW00F

1.2.6.3 CMS指纹识别

- cmseek

- 浏览器插件 wappalyzer

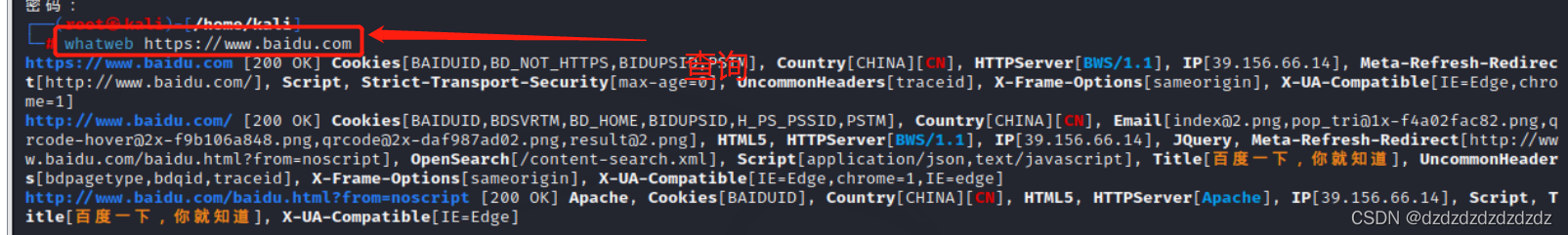

- whatweb

whatweb 192.168.1.100

whatweb 192.168.1.110 -log-xml=result.xml

4. 在线平台

云悉 http://www.yunsee.cn/

潮汐 http://finger.tidesec.net/

http://whatweb.bugscaner.com/

1.2.6.4 敏感目录查询

1.dirsearch

2.dirb

1.2.6.5 漏洞查找

1.searchsploit

2.kali基础漏洞扫描

2.1 nuclei漏洞扫描

nuclei是基于YAML语法模板的定制化快速扫描漏洞扫描器,提供TCP,DNS,HTTP,FILE等各类协议的扫描。

首先下载nuclei,然后再kali中打开终端,进行更新并对靶场进行漏洞扫描。

2.2 AWVS漏洞扫描

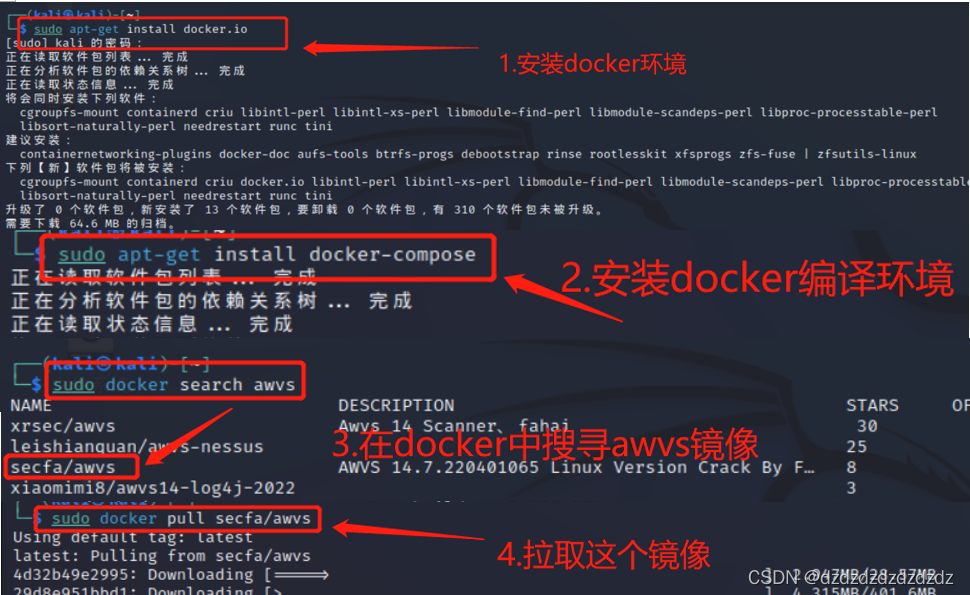

1.在kali中使用docker安装AWVS:

2,打开awvs:

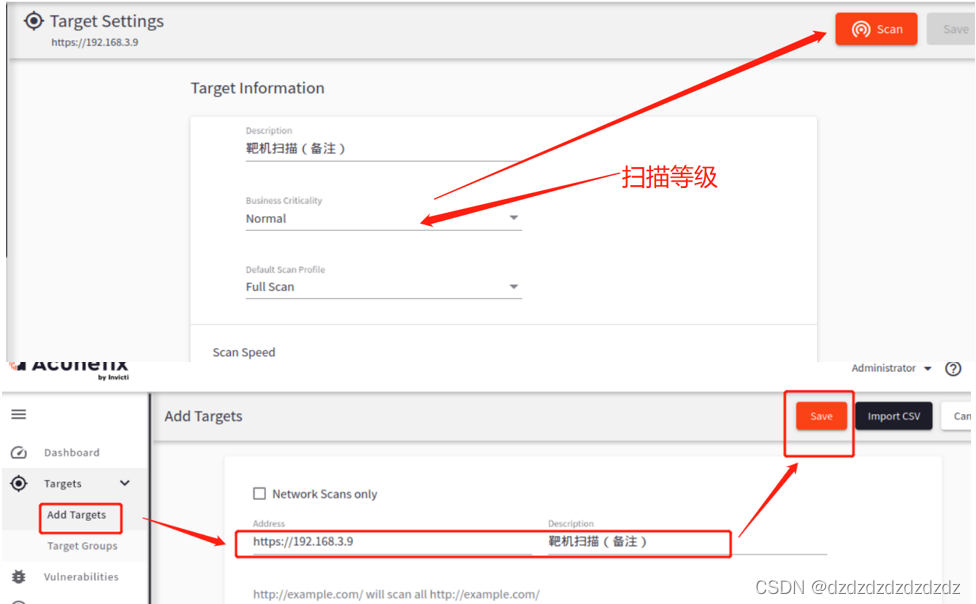

3.awvs扫描

2.3 Vulmap漏洞扫描

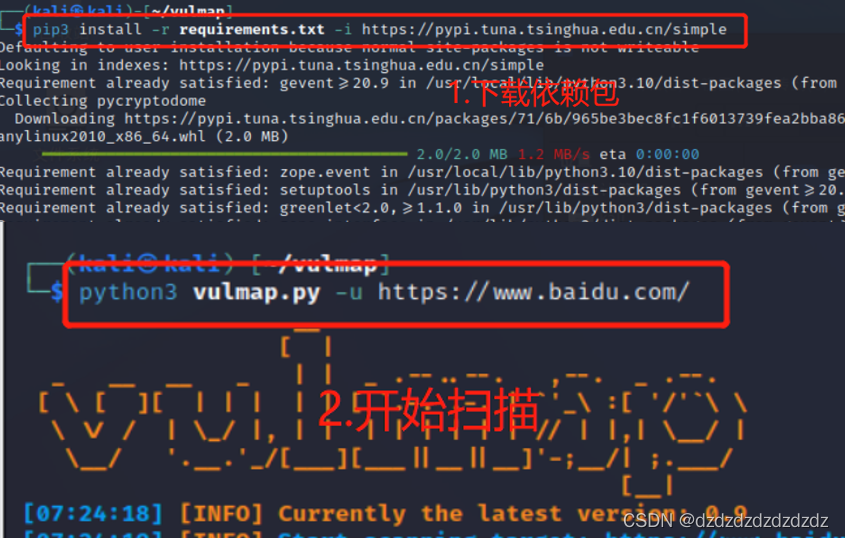

github上下载vulmap,下载依赖包,开始扫描

3.burpsuite

3.1 在win下安装burpsuite

3.1.1 安装配置java环境

burpsuite在kali里面已经有了,这里我把它安装到win下,首先下载文件,然后安装java环境。

安装jdk,然后在安装目录下用管理员身份运行,生成jre文件

bin\jlink.exe --module-path jmods --add-modules java.desktop --output jre

jlink.exe --module-path jmods --add-modules java.desktop --output jre

更改系统的环境变量

CLASSPATH(.;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar)

JAVA_HOME(JAVA安装的绝对路径,根据自己的安装目录编辑)

Path (新增变量 %JAVA_HOME%\bin;%JAVA_HOME%\jre\bin;)

3.1.2 安装破解burpsuite

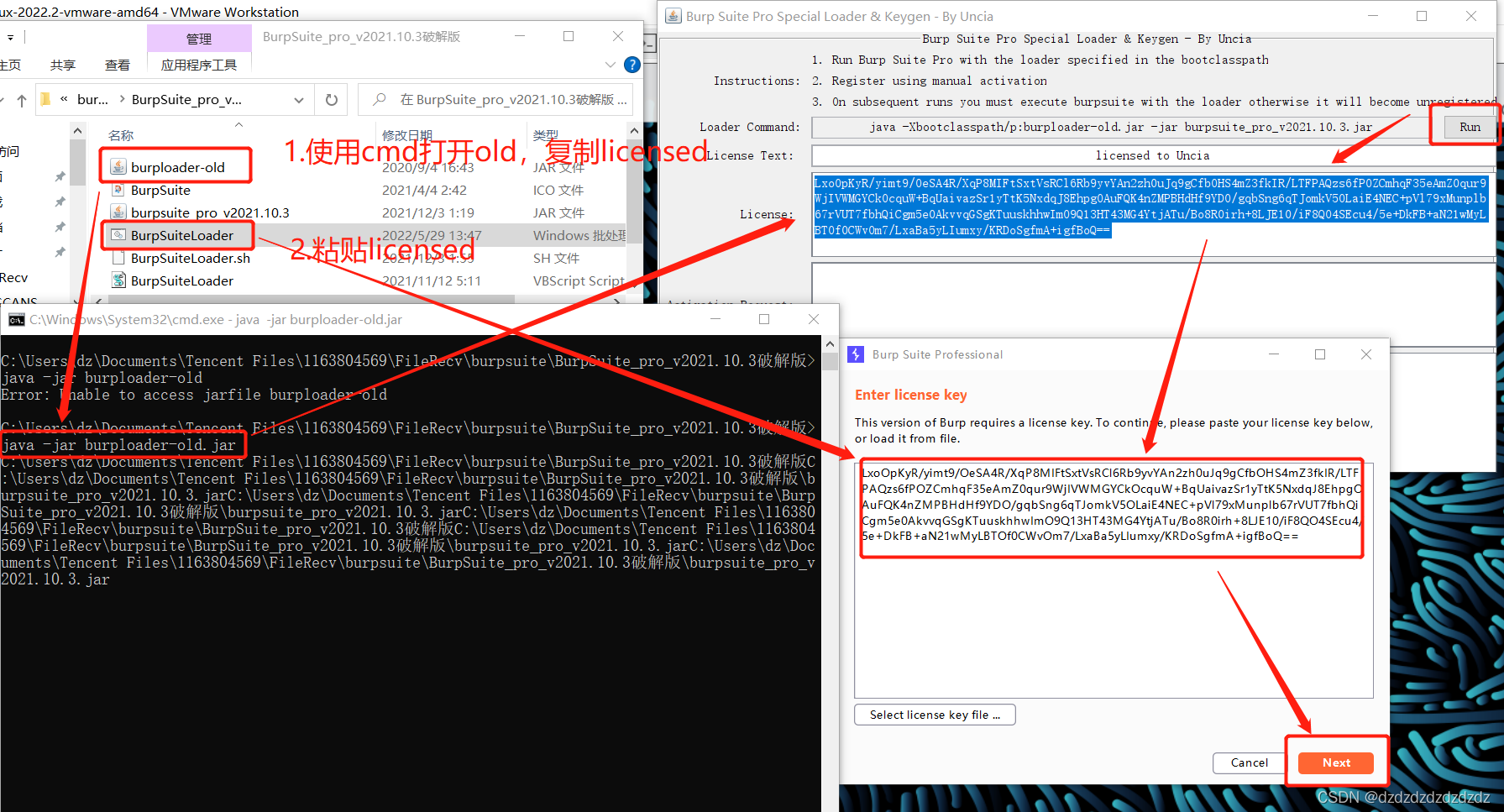

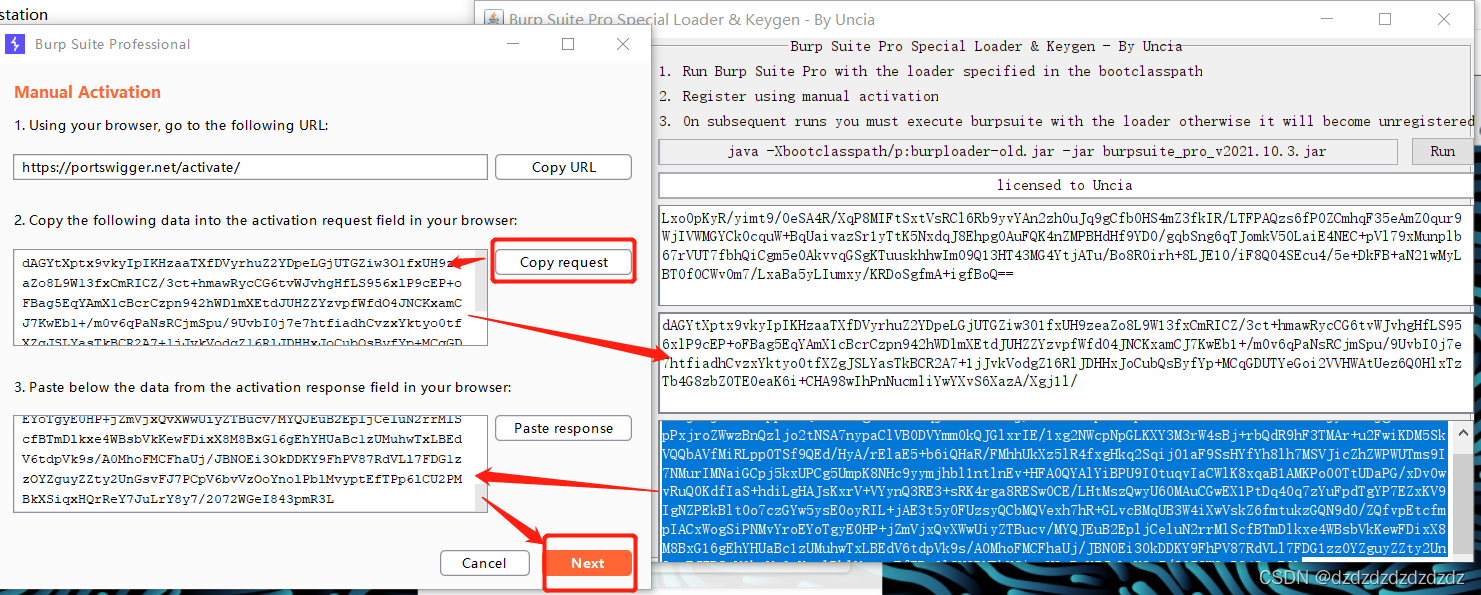

首先打开复制licenced,然后next,使用manual activate:

然后复制粘贴request,生成response,复制粘贴,next就成功破解。

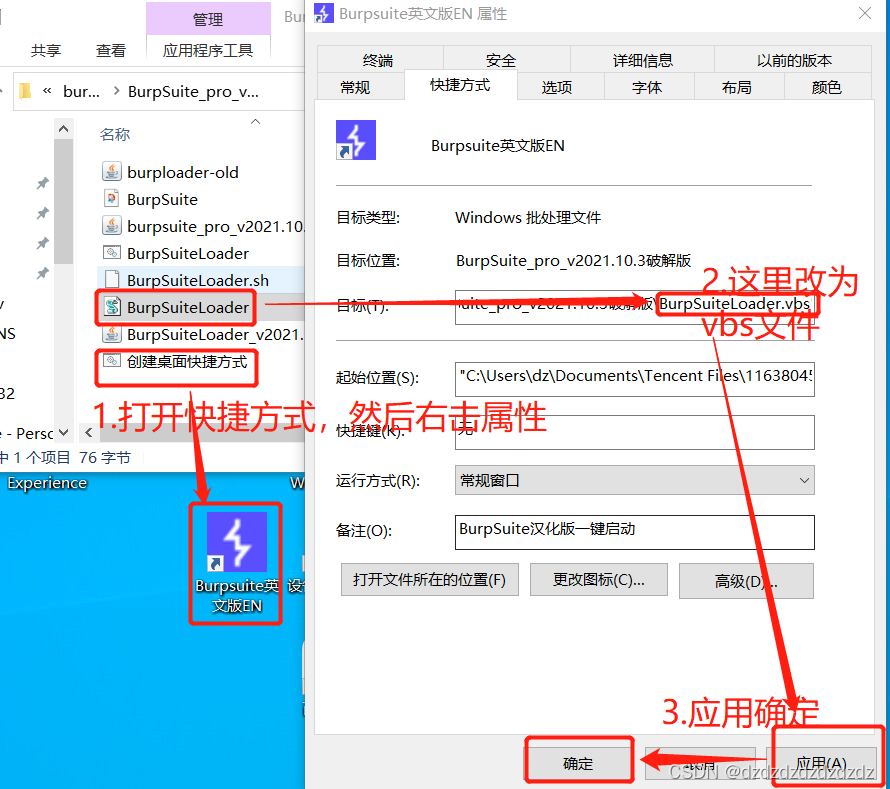

打开快捷方式并修改属性目标。

2853

2853

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?