逆向分析之扫雷游戏1

最近开始学习逆向,第一个实战分析—扫雷游戏,主要分析扫雷中内存中的棋盘数据,找到炸弹的位置。

准备工具:内存查找工具Cheat Engine 7.0(下面简称CE), 扫雷游戏(网上下载)

1) 运行扫雷程序

2) 打开CE

3) 点击左上角处的图标在CE中选择扫雷程序进程

4) 点击扫雷棋盘上的左上角第一个值(多次尝试,最好是为数字)

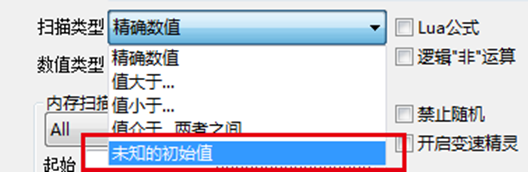

5) 然后在CE中进行内存扫描(由于不知道数字1 在内存中的存放格式,所以需要进行模糊搜索)

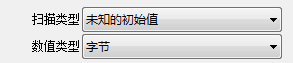

6) 先选择未知初始值和字节选项:

7) 然后进行首次扫描:

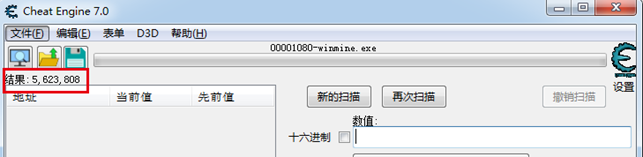

8) 实验结果有500多万条:

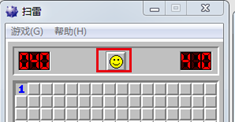

9) 然后重置扫雷游戏(点击笑脸)后:

10) 再次点击第一个棋盘的格子,如果格子中的数字还是1 则重新选择扫描类型为“未变动的数字”,然后再选择进行再次扫描:

11) 如果格子中的数字变化(变为其他数字或者是空白),则重新选择扫描类型为“未变动的数字”,然后再选择进行再次扫描:

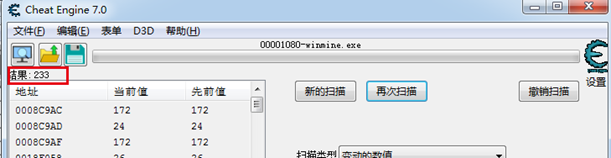

12) 发现结果减少了很多:

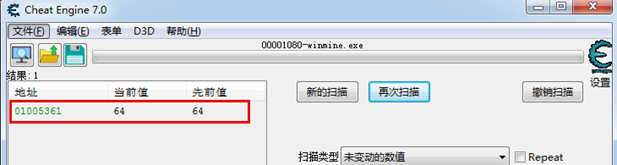

13) 然后再次重置游戏,点击第一个棋盘,根据上面的步骤继续扫描(注意,选择扫描类型时根据的是此时的第一格棋盘的内容和上一次的内容相比是否有改变),最终找出第一个棋盘格子的地址:

14) 进入内存,找到对应的地址进行查看:

15) 再次点击棋盘中第一个格子,然后对应该地址进行查看(再地址框中右键鼠标即可跳转到指定地址):

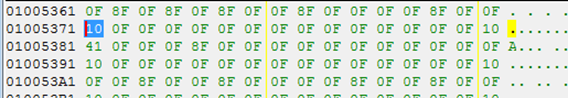

16) 多次重置游戏,然后点击第一个棋盘格子,发现相关对应的值为:

棋盘中的数据 对应内存中的值

数字1 0x41

数字2 0x42

… …

空白 0x40

炸弹 0x8F

17) 分析内存中相邻的地址,然后改变扫雷棋盘的大小进行对比,发现内存中的棋盘的数据中存在0x10,这是数据分割符,用于分割每一行的棋盘数据:

18) 现在,整个棋盘的雷都已经再内存中,根据内存我们就可以找出这些值为0x8F的位置,即是炸弹的位置(注意:游戏的设定为第一次点击是永远不会点击到炸弹的,因为整个棋盘的雷区初始化是在用户点击第一后进行的,所以我们在查看内存中的雷区时,需要先点击一次棋盘中的位置,然后棋盘的布局才会初始化,内存中的数据才会改变,雷区的位置才正确)。

下一篇将进行自动扫雷的实现。

2886

2886

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?