前言

你一定是一个非常懒的白帽,甚至都不愿意去尝试在Google中去寻找漏洞。但幸运的是我和我的朋友都不算是懒惰的人,除此之外我们也算得上是拥有了一定的好运加成。最近我们使用了一款非常好的扫描工具,我们借助它发现了Google Cloud中的一个XSS漏洞,具体是怎么样发生的呢?

一、使用扫描程序进行漏洞发现

作为研究的一部分,我们会定期使用各种不同的扫描工具(其中也包括了AWVS)扫描各种Google的服务,我们有一些非常长的计划和目标。在2019年12月进行目标常规扫描时AWVS为我们报告了以下关于XSS的Payload:

https扫描器提供的报告很多时候会被证明是误报,所以我们并不会每次都针对这些报告做出验证。但是,这可是Google啊。所以毫无疑问这是一个值得我们深入研究一下的点。

二、针对HTTP响应进行分析

第一步就是仔细地检查一下HTTP响应,以下是响应的部分内容:

HTTP可以看到此响应包含了一个空form 和一些 Javascript 代码。为了让大家可以看的更明白一点,我们对其中的 JS 代码进行了一些格式调整让他变得更具有可读性:

(接下来,我们逐一理解下这段JS代码,我将他的工作原理以注释的形式标注在了代码中。

(三、测试payload

正确理解了上面的JS函数工作原理之后,接下来我们需要的就是一个适当的Payload。我给出了以下Payload:

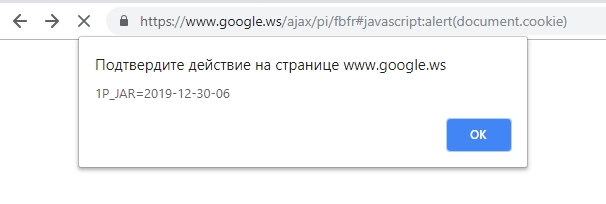

https得到了以下效果,弹出了cookie:

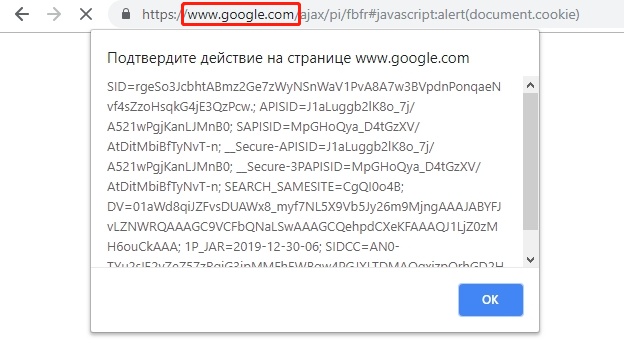

到这一步,我们决定继续深入研究下去,看看这个漏洞是否还会影响其他的Google域名:

https我们将域名从http://google.ws修改为http://google.com发现依然被执行了,且弹出了一长串cookie:

四:修复漏洞

修复此漏洞其实非常简单,Google不需要为此付出多大的努力,只需要简单的修改一行代码即可:

(原文链接: https://www. acunetix.com/blog/web-s ecurity-zone/xss-google-acunetix/

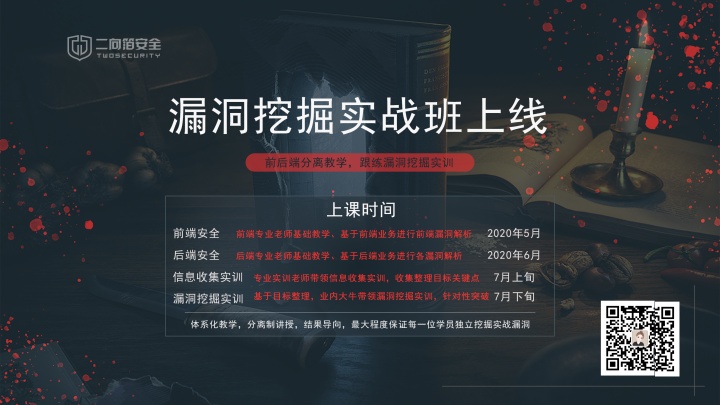

今天的内容就分享到这里,希望对你有所帮助。最近二向箔安全推出了漏洞挖掘实战班,小白入门到挖洞大佬,如果你也想学习漏洞挖掘并获得一定的报酬奖励,现在马上扫码上车。

2951

2951

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?