漏洞名称:Apache axis远程命令执行漏洞

威胁等级:高危

影响范围:Apache axis 1.4及以前的版本

漏洞类型:远程命令执行

利用难度:困难

axis组件介绍

axis全称Apache EXtensible Interaction System 即Apache可扩展交互系统。axis为创建服务器端、客户端和网关SOAP等操作提供基本框架。axis目前版本主要面向Java,面向C++的版本正在开发中。axis并不完全是一个SOAP引擎,还可以作为一个独立的SOAP服务器和一个嵌入Servlet引擎(例如Tomcat)的服务器。

漏洞分析

漏洞本质是管理员对AdminService的配置错误。当enableRemoteAdmin属性设置为true时,攻击者可以构造WebService调用freemarker组件中的template.utility.Execute类,远程利用AdminService接口进行WebService发布,再次访问生成的WebService接口,传入要执行的命令,就可以进行远程命令执行漏洞的利用。

漏洞复现

搭建axis1.4+tomcat6的环境,将AdminService配置中的enableRemoteAdmin属性设置为true。

传入构造好的数据进行WebService发布,如下图:

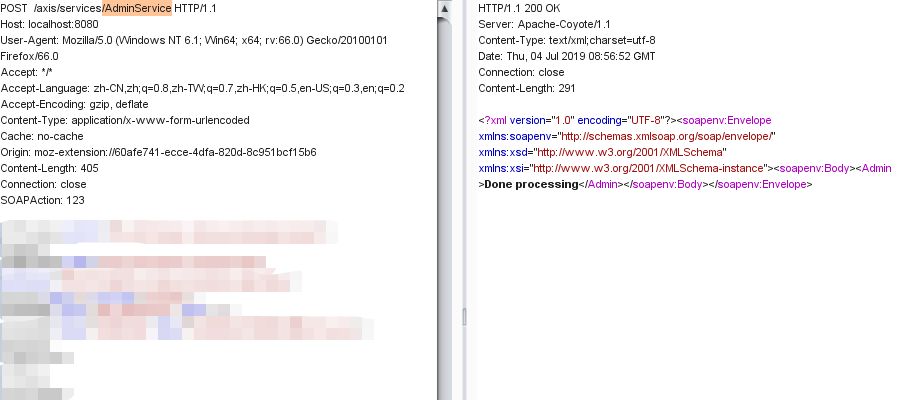

再调用WebService接口传入命令并执行,如下图:

修复建议

1. 配置URL访问控制策略:部署于公网的axis服务器,可通过ACL禁止对/services/AdminService 及 /services/FreeMarkerService 路径的访问。

2. 禁用axis远程管理功能:axis<=1.4版本默认关闭了远程管理功能,如非必要请勿开启。若需关闭,则需修改axis目录下WEB-INF文件夹中的server-config.wsdd文件,将其中"enableRemoteAdmin"的值设置为 false。

时间轴

2019/07/05

深信服千里目安全实验室分析并复现该漏洞,发布漏洞预警以及解决方案

6256

6256

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?