声明:以下CTF题均来自网上收集,在这里主要是给新手们涨涨见识,仅供参考而已。需要题目数据包的请私信或在下方留言。

27.女神(来源:实验吧)

1.关卡描述

2.解题步骤

分析:

![]()

解压后打开是个txt,目测是base64编码

思路当然就是解码,得到

然后,复制下来,放到winhex中,新建文本:

这里要选择unicode,这里猜测与解码有关,因为把解码的数据放到文本文档中会提示unicode的问题:

在winhex中改了也不管用

结果:

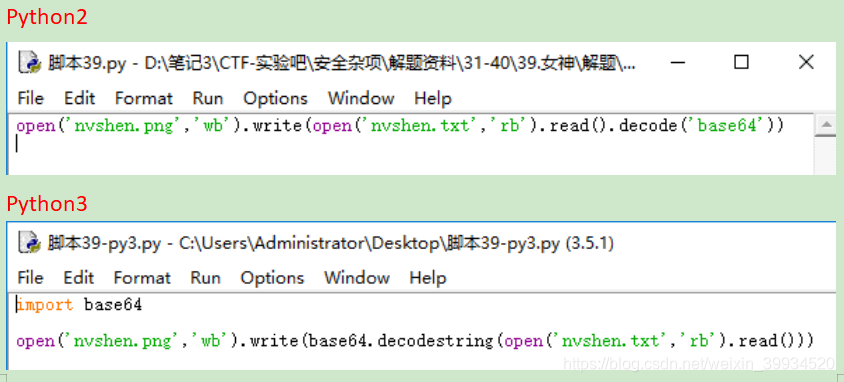

放弃,用脚本了:

补:

与真正的图片对比发现图片打不开是因为每隔一个字节就会空一个00字节,所以我觉得是解码网站的问题。

经过测试不是网站的问题,换个网站,winhex的每隔1个字节空00字节的问题解决了,但是无法解决图片保存后依旧会出错的问题。看来还是得用脚本。

打开是个人物画像,去百度搜素,点击输入框的右侧相机图标,把图传给百度搜索,百度出来明星姓名。

提交格式是:(去掉分隔点)

爱新觉罗启星

28.这是捕获的黑客攻击数据包,Administrator用户的密码在此次攻击中泄露了,你能找到吗?(来源:实验吧)

1.关卡描述

2.解题步骤

分析:

使用wireshark分析数据包文件:

我们发现,这个数据包并没有加密,数据流量很清晰的显示出来,内容过多,这个时候,我们应该对这个数据包进行过滤。

因为它是一个访问的包,所以我们过滤http看一下它访问的一些东西

通过观察可以大概判断192.168.30.101 给服务器上了菜刀。因为菜刀是以POST方式发送数据的,我们过滤http,然后查看那些post,随便打开一条,在下面HTML里面可到BASE64加密后的Value值,通过解密就可以很显示的看到菜刀指令。可以将那些value值都base64解码一下,很快就能找到了。

whoami命令是查看当前用户行的命令。

通过这个net use建立一个网络映射,用Administrator管理员登录,密码是Test!@#123,题目要求我们找的密码就是这个。

Test!@#123

358

358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?